Noch ein kurzer Nachtrag von Ende letzter Woche. Die Verbraucherzentrale Hessen ist Opfer eines Cyberangriffs geworden. Hierbei gelang es einer Ransomware wohl Dateien auf dem Server sowie auch in einigen Backup-Systemen zu verschlüsseln. Die Verbraucherzentrale war teilweise nicht mehr erreichbar, kann aber zumindest telefonisch wieder erreicht werden. Ergänzung: Die Verbraucherzentrale Hessen ist Opfer von ALPHV geworden.

Noch ein kurzer Nachtrag von Ende letzter Woche. Die Verbraucherzentrale Hessen ist Opfer eines Cyberangriffs geworden. Hierbei gelang es einer Ransomware wohl Dateien auf dem Server sowie auch in einigen Backup-Systemen zu verschlüsseln. Die Verbraucherzentrale war teilweise nicht mehr erreichbar, kann aber zumindest telefonisch wieder erreicht werden. Ergänzung: Die Verbraucherzentrale Hessen ist Opfer von ALPHV geworden.

Der Angriff auf die IT-Struktur der Verbraucherzentrale Hessen wurde wohl am frühen Donnerstag Morgen, den 22. Februar 2024, bemerkt. Das Thema ist an mir schlicht vorbei gegangen (der Tipp kam dieses Mal von meiner Frau). Wie die Verbraucherzentrale Hessen in einer Pressemitteilung schreibt, gab es bei einen Angriff auf die IT-Infrastruktur, wobei Ransomware Daten auf dem Server und einigen Backup-Systemen verschlüsselt hat.

Telefon- und E-Mail-System gestört

Deswegen war die Verbraucherzentrale Hessen am Freitag telefonisch nicht erreichbar. Das ist inzwischen behoben, die Organisation ist telefonisch wieder erreichbar. Auch die Internetseite der Verbraucherzentral ist erreichbar und die Beratungsstellen sind regulär geöffnet. Die E-Mail-Kommunikation ist derzeit zwar möglich, aber in Teilen immer noch eingeschränkt.

Ausmaß des Schadens unklar

Noch nicht erkennbar sei, so die Verbraucherschützer, ob bzw. welche Daten bei diesem Ransomware-Angriff abgeflossen sind. Sobald Klarheit darüber herrscht, werden die Betroffenen informiert. Die Verbraucherzentrale Hessen ist seit jeher dem Datenschutz verpflichtet und speichert daher nur sehr wenige Daten von Verbraucherinnen und Verbrauchern auf ihren Servern.

Die IT-Sicherheitsstelle des Landes Hessen und die Datenschutzbeauftragte der Verbraucherzentrale Hessen sind informiert. Strafanzeige bei der Polizei Hessen ist gestellt. Der Landesdatenschutzbeauftragte ist vorsorglich informiert, heißt es auf der Seite der Verbrauchzentrale Hessen. Derzeit ist noch nicht vollständig bekannt, wie es zu diesem Hacker-Angriff kommen konnte. Die Verbraucherzentrale Hessen arbeitet jedoch eng mit externen IT-Sicherheitsexperten zusammen, um den Vorfall aufzuarbeiten.

Angriff durch ALPHV-Ransomware

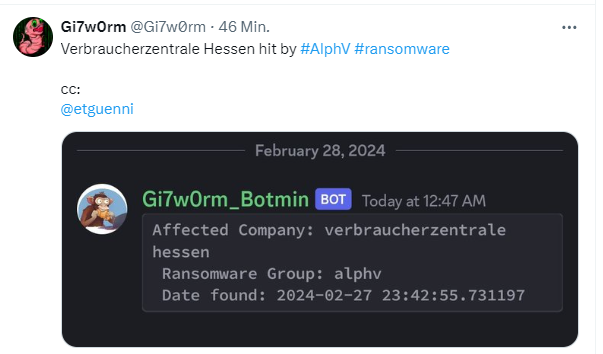

Ergänzung: Die Verbraucherzentrale Hessen ist Opfer der Ransomware-Gruppe ALPHV geworden. Das geht aus folgendem Tweet hervor.

Bedeutet, dass die Ransomware-Gruppe ALPHV (Black Cat) wohl Daten erbeutet hat und diese dann veröffentlichen will.

Die ALPHV/Blackcat-Ransomware-Gruppe

Bei ALPHV/Blackcat handelt es sich um eine Ransomware-Gruppe, die seit Ende 2021 aktiv ist. Die Gruppe hat ihre Schadsoftware in Rust geschrieben, und ist dadurch in der Lage, sowohl Systeme mit Windows als auch mit Linux anzugreifen. Die Gruppe ALPHV vermarktet ihr Ransomware-as-a-service in Cybercrime-Foren und betreibt ein Partnerprogramm.

Neben der Verschlüsselung der Dateien auf den infizierten Systemen werden vorher Daten abgezogen. Die Gruppe ist dafür bekannt, dass sie gestohlene Daten weitergibt, wenn ihre Lösegeldforderungen nicht erfüllt werden, und betriebt zu diesem Zweck mehrere Dark Web-Blogs.

Hier im Blog gibt es einige Beiträge zu den Aktivitäten der Ransomware-Gruppe (siehe Links am Artikelende). So ist der Angriff auf die Hotelkette Motel On ein Werk von ALPHV/Blackcat (BlackCat Cyberangriff auf Motel One Gruppe; Daten veröffentlicht). Die Tage hatte ich berichtet (BlackCat verschlüsselt US-Unternehmen Henry Schein zum dritten Mal), dass Blackcat sich damit brüstete, das US-Unternehmen Henry Schein zum Dritten Mal binnen Wochen angegriffen und deren Systeme verschlüsselt zu haben. Im Dezember 2023 fand eine Zerschlagungsoperation des FBI gegen die Gruppe statt (siehe FBI/Strafverfolger legen ALPHV/Blackcat-Ransomware-Gruppe lahm (Dez. 2023)). Das scheint dann aber nicht lange vorgehalten zu haben.

Ähnliche Artikel:

BlackCat verschlüsselt US-Unternehmen Henry Schein zum dritten Mal

Japanischer Konzern Seiko Opfer der BlackCat Ransomware-Gang

BlackCat Cyberangriff auf Motel One Gruppe; Daten veröffentlicht

Netzbetreiber Creos Luxembourg Opfer der BlackCat Ransomware

Ransomware-Gruppe ALPHV (Blackcat) mit neuen Erpressungstechniken (durchsuchbar Datenbank)

Wenn Ransomware-Gruppen (AlphV) Opfer bei der SEC verpetzen

Einer der größten Gesundheitsanbieter Michigans wurde Opfer der ALPHV-Ransomware-Gang

Cyber-News: Details zum Dena-Angriff, Fresenius Medical Care, Bluetooth-Schwachstelle und mehr

MGM Resorts International Opfer eines Cyberangriffs: Spielcasinos, Webseiten und Dienste down

FBI/Strafverfolger legen ALPHV/Blackcat-Ransomware-Gruppe lahm (Dez. 2023)

MVP: 2013 – 2016

MVP: 2013 – 2016

…hach, der letzte Abschnitt: 100% copy&paste von einem anderem Unternehmen. Fehlt nur der Hinweis "extreme kriminelle Energie!!!111einself" die zu einem Datenreichtum mit anschließendem "ActiveDirectoy Highlights der Woche" abgeschlossen wurden :-).

Die einzige Frage die sich mir stellt: Backup-Systeme = "Failover" Systeme oder wirklich das "Backup" (z.B. Veeam) gemeint? Wenn letzteres der Fall: wahrscheinlich Member im AD und wenn dem so ist: kein Mitleid – Datensicherung gehört nicht in die Domäne um einer Quer-/Kreuzverseuchung vorzubeugen.

Warum kenne ich Dutzende verschlüsselte VEEAM-Instanzen, handelt es sich doch um "wirkliche Backups"?

Bei "Backup-Systeme verschlüsselt" kann man aufhören zu lesen, es gab also kein Backup, zumindest kein echtes, physikalisch getrenntes.

Verschlüsselung von Daten auf Backup-Systemen?

Kein Mitleid!

Backups gehören grundsätzlich auf Offlinemedien!

Das schützt nicht nur vor der Verschlüsselung durch Ransomware, sondern auch vor anderen Scenarien, bei denen Daten und Systeme zerstört werden können, wie z.B. Überspannung oder Elementarschäden wie Brand, Wasserschaden, etc. etc.

Natürlich sollten die Backupmedien zumindest in einer anderen Brandschutzzone, besser jedoch außer Haus gelagert werden.

Die Tipps liest eh keiner, sonst würde es nicht ständig passieren. Lass uns lieber Popcorn holen!

Außer die Verschlüsseln schon seit Monaten im Hintergrund (und entschlüsseln das Hintergrund, sodass man ohne es zu merken weiterarbeiten kann bis die den Killswitch aktivieren), sodass auch alle offline Backups betroffen sind.

Echte Offsite-Backups sind unveränderlich, also read only.

Es gibt doch kaum Firmen die das 3-2-1 Prinzip wirklich leben, ich bin da voll bei dir. Bei manchen Firmen wundere ich mich allgemein das es überhaupt eine Art "Backup" gibt. die werden dann meistens im serverraum selbst gelagert. Leider alles schon gesehen…

Also von "kein Backup kein Mitleid" bzw. "Backup(-System) verschlüsselt kein Mitleid", bin ich mittlerweile etwas abgerückt.

Selbst wenn du alles nach aktuellen Stand der Technik beachtest, kann es dich dennoch erwischen. Es ist nur die Frage, wie viel Ressourcen der Angreifer hat.

In diesem Fall würde ich davon ausgehen, dass der Angreifer staatliche Unterstützung hat, entsprechend kann er sich schon länger auf die Lauer gelegt haben. Im besten Fall können Offsite-Sicherungen genutzt werden, vorausgesetzt das forensische Team sagt nichts anderes.

Ich gehe erst einmal davon aus, dass es offsite-Sicherungen gibt, solange ich nichts gegenteiliges höre.

OT: Hat jemand Erkenntnisse, was bei DATEV los ist? Da gibt es seit heute Vormittag Störungen, seit 14:20 Uhr stehen diverse Onlineanwendungen von Datev im Status-Center auf rot.

Zitat:

"Aktuell kommt es zu massiven Einschränkungen in den DATEV-Anwendungen. Wir analysieren Ursache und Auswirkung. Die von der Störung betroffenen Anwendungen werden wir unverzüglich kommunizieren."

Steuerkontoabfrage bei ELSTER soll ebenfalls platt sein. Planmäßige Wartung wäre dort erst morgen Abend.

Alles auf rot.

"Wartungsarbeiten" sind 4 Stück eingetragen, aber erst für Samstag 02.März 2024. Das ist also nicht die Ursache für die aktuellen "61 Ereignisse" (Störungen).

Alle Ereignisse haben die selbe Uhrzeit "14:20 Uhr" als Störungszeit für heute eingetragen.

"Wartungsarbeiten" macht man wohl kaum um diese Uhrzeit.

Wenn man nach unten Scrollt ist auch ELSTER (Finanzverwaltung, Steuer) betroffen wegen Datev.

www[.]datev-status[.]de/dsk/ext_site/app.html

Sieht nach Cyberattacke aus.

FedEx ist auch down.

"System Currently Unavailable

We are currently experiencing technical difficulties. Some of our online services are temporarily unavailable. We are working quickly to resolve the issue and regret any inconvenience."

www[.]fedex[.]com/apps/systemunavailable/

Datev ist wieder online, ohne weitere Infos bisher. Forenbeitrag dazu hat auch keine weiteren Infos: datev-community[.]de/t5/Wartungen-und-St%C3%B6rungen/Behoben-St%C3%B6rung-DATEV-Anwendungen-26-02-2024/m-p/403464#M129

"Die Störung konnte behoben werden. Die Anwendungen laufen wieder. Die Ursache muss noch analysiert werden."

In anderen Threads im Datev Forum gibt es noch reichlich Spekulationen, aber wenig konkretes.

ELSTER zeigt auch weiterhin eine Störung.

Ist doch eh alles Banane – die Steuerbüros senden Dir die Unterlagen eh unverschlüsselt "zur Kontrolle" zu! ;-)

Wenn Du Glück hast, haben die kein MS365-Abo für den privaten Bereich.

"Wenn Sie Änderungen haben, gerne per Fax an …"

Und nein, es ist nicht nur mein Steuerberater/in – das erlebe/sehe ich tagtäglich bei Kunden…

Laut Datev-Rechenzentrum sind sämtliche Anwendungen derzeit (26.2., 16:oo Uhr) uneingeschränkt verfügbar:

https://www.datev-status.de/dsk/ext_site/app.html

Auch Elster meldet, dass alle Server ohne Störungen verfügbar sind:

https://www.elster.de/elsterweb/svs/history

Du kommst zu spät. 16:00 Uhr war angeblich wieder alles da bei Datev. Gründe sind nach wie vor unklar.

Steuerkontoabfrage bei ELSTER steht nach wie vor auf Störung. Dein Link zeigt nur auf die Vergangenheit, bitte einmal ohne "history" aufrufen.

Mit einer gewissen Portion Süffisanz:

Auf https://www.verbraucherzentrale-hessen.de/pressemeldungen/digitale-welt/fast-jeder-dritte-wurde-schon-einmal-gehackt-89578 bietet die Verbraucherzentrale Hessen Beratungstermine zum Thema 'Wie man sich vor Hackern schützt' an.

Da weiss man doch gleich von wem man nicht beraten werden will.