[English]Kleine Rundfrage an den Kreis der Administratoren, die Systeme mit Windows 10 Enterprise 2019 LTSC und Windows Server 2019 betreuen. Ein Blog-Leser hat mich gestern über die Beobachtung informiert, dass nach Installation des Update KB5034768 die Anmeldung mit Windows Hello nicht mehr funktioniert. Das Update wurde aber bereits zum Patchday im Februar 2024 ausgerollt.

[English]Kleine Rundfrage an den Kreis der Administratoren, die Systeme mit Windows 10 Enterprise 2019 LTSC und Windows Server 2019 betreuen. Ein Blog-Leser hat mich gestern über die Beobachtung informiert, dass nach Installation des Update KB5034768 die Anmeldung mit Windows Hello nicht mehr funktioniert. Das Update wurde aber bereits zum Patchday im Februar 2024 ausgerollt.

Windows-Update KB5034768

Das kumulative Update KB5034768 wurde zum 13. Februar 2024 ausgerollt (siehe Patchday: Windows 10-Updates (13. Februar 2024)) und steht nur noch für Systeme mit Windows 10 Enterprise 2019 LTSC und Windows Server 2019 bereit. Microsoft listet unter KB5034768 eine Reihe an Korrekturen auf. Das Update wird automatisch von Windows Update heruntergeladen und installiert, ist aber auch im Microsoft Update Catalog, per WSUS und WUfB erhältlich. Microsoft hat zudem das Service Stack Update (SSU) aktualisiert.

Probleme mit Windows Hello

Blog-Leser Robin hat mich gestern kontaktiert (danke für den Hinweis), weil man in seinem Umfeld in Probleme mit Windows Hello gelaufen ist, die sich auf das Windows-Update KB5034768 zurückführen lassen. Im betreffenden Unternehmen ist man dabei, Windows Hello als Pilot-Projekt zu testen. Dazu schrieb mir Robin:

Hallo Herr Born,

wir haben Windows Hello bei uns gerade als „Pilot" im Einsatz (Hauptsächlich Mitarbeiter der IT-Abteilung). Folgendes Problem ist uns diese Woche im Unternehmen aufgefallen. Sobald der Patch KB5034768 installiert ist, funktioniert Windows Hello nicht mehr.

Das Unternehmen hat in Deutschland eine Domäne mit insgesamt drei Domain-Controllern (Global Catalog) im Einsatz. Letztes Wochenende haben die GC-Systeme automatisiert – durch das Patchmanagement – das Februar 2024-Update KB5034768 installiert.

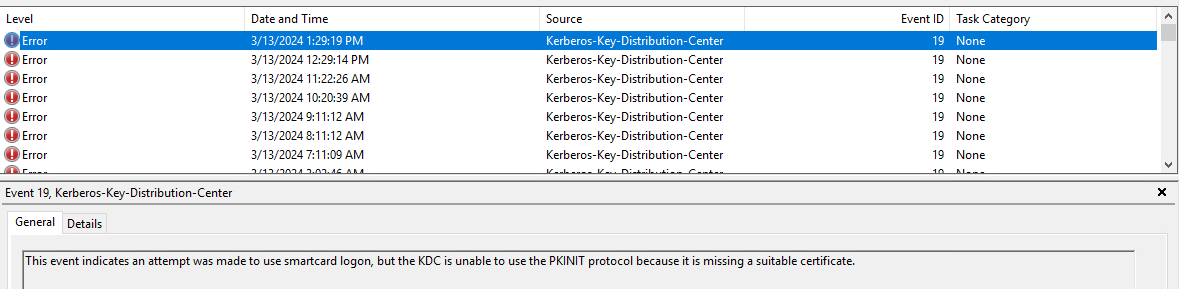

Seit dieser Installation haben die Nutzer festgestellt, dass Windows Hello (Fingerprint / FaceID / Pin) nicht mehr funktioniert. Man konnte schnell darauf schließen, dass der Patch Auslöser für dieses Verhalten ist. Denn im Event Viewer konnten die Administratoren feststellen, dass nach Installation folgende Events im KDC-LOG (Kerberos Key Distribution Center) auftauchen:

This event [19] indicates, an attempt was made to use smartcard login, but the KDCs is unable to use the PKINIT protocol becaus it is missing a suitable certificate.

Ereigniseinträge, Zum Vergrößern klicken

Im Kerberos Key Distribution Center schlägt die Authentifizierung fehl, weil ein Zertifikat fehlt, ist meine Lesart. Man hat im Unternehmen zwar versucht, das oben genannte Update zu deinstallieren, schrieb der Leser. Aber dies reicht nicht aus, denn das Verhalten bleibt gleich. Es wird vermutet, dass das Problem mit der Deinstallation nicht behoben wird, weil mit dem Patch auch ein SSU installiert wird, welches ohne weiteres nicht einfach zu deinstallieren ist.

Um zu beweisen, dass es am Februar 2024-Update KB5034768 liegt, haben die Administratoren einen weiteren GC, ohne KB5034768 zu installieren, in der Domäne promotet. Dazu schrieb der Leser:

"Die restlichen Domain-Controller zum Test heruntergefahren und siehe da….. Windows Hello funktioniert wieder. In unserem Fall ist dies noch nicht schlimm, da die Pilot-Gruppe aktuell noch klein ist. Hätten wir dies allerdings bereits in Deutschland ausgerollt, wären 2500 Benutzer betroffen.. Weltweit über 6000. Natürlich funktioniert das AD Passwort noch, dennoch hätte dies sicher zu einigen calls geführt.

Einer der Domain Controller bekommt die Updates bereits nach 2 Wochen – hier sehen wir im LOG die Events bereits früher.. Allerdings ist es nicht aufgefallen, da der LOGONSERVER evtl. immer ein anderer GC war. "

Der Nutzer stellt die Frage: Haben zufällig schon weitere Personen Sie zu demselben Problem kontaktiert? Bisher ist es die erste Meldung, die ich erhalten habe. Der Leser schrieb: "Ich kann mir vorstellen, wir sind nicht die einzigen die Patche nicht direkt nach release installieren. Evtl. ist dieses Verhalten aktuell noch unbemerkt? "

MVP: 2013 – 2016

MVP: 2013 – 2016

Windows Hello ist deprecated. Heißt jetzt Windows Byebye.

Böse, aber gut… ;-))

Ich hoffe, besagte Firma hat bedacht, dass sie zur Anwendung dieser Technik die Zustimmung der Nutzer zur Speicherung ihrer biometrischen Daten gemäß DSGVo braucht. Und da biometrische Daten zu den besonders schützenswerten Daten gehören, ist das nicht ganz trivial…

Ich hatte das ganze Thema bei ner neuen Stechuhr, da war die Wahl zwischen Fingerabdruck oder RFID-Karte. RFID ist wirklich erheblich problemloser.

Gruß,

Werner

Es werden keine biometrischen Daten gespeichert, sondern mathematische Ableitungen davon. Ein Rückschluss auf die Person ist damit i.d.R. nicht möglich.

" i.d.R."

Sprich nicht zu 100% ausgeschlossen.

So eine mathematische Berechnung kann auf jeden Abdruck angewendet werden. Das Ergebnis muss dann nur noch mit einer DB an existierenden / gespeicherten Mathematischen Berechnungen verglichen werden.

Ist dann nur noch eine Frage der Zeit, wann der unberechtigte Zugriff auf die Datenbank erfolgt.

Ohne Einwilligung des Beschäftigten nach Art. 9 Abs. 2 lit. a DSGVO i.V.m. Art. 88 DSGVO i.V.m. § 26 Abs. 3 S. 2 und Abs. 2 BDSG nicht erlaubt. Auch diese mathematischen Ableitungen aus biometrischen Daten gehören der besonderen Kategorie personenbezogener Daten i.S.d. Art. 9 Abs. 1 DSGVO, vgl. z.B. CAD-Daten von Gebissabdrücken.

Microsoft schreibt:

"Um Betrug zu erkennen bzw. zu verhindern und um Windows Hello weiter zu verbessern, sammeln wir Informationen darüber, wie Benutzer Windows Hello verwenden. Beispielsweise interessiert uns, ob sich Benutzer mit einer PIN oder mit Gesichts-, Iris- oder Fingerabdruckerkennung anmelden, wie oft das der Fall ist und ob alles korrekt funktioniert. Das sind wichtige Informationen, die uns helfen, das Produkt zu verbessern. Aus diesen Daten werden jegliche Informationen entfernt, mit denen Sie identifiziert werden könnten. Zudem werden die Daten vor der Übermittlung an Microsoft verschlüsselt."

Es kann aber nicht sichergestellt werden, dass die Daten tatsächlich durch Microsoft anonymisiert und nicht nur pseudonymisiert verarbeitetet werden. Angesichts des „Cloud Acts" ist ein Zugriff auf diese Daten durch Stellen/Behörden der USA im Wege von Ermittlungsverfahren denkbar.

jaaaa, aber Windows Hello ist nicht Hello for Business.

die Daten sind lokal

Das ist ok, wenn es Dein Computer ist.

Ist es der Computer der Firma, werden die Daten der Kamera dort verarbeitet und ein Hash oder was auch immer zum vergleichen gespeichert. Allein die Verarbeitung ist schon zustimmungspflichtig… Und der Hash oder was immer es auch ist muss ja irgendwie schon personenbezogen sein, sonst könnte man ihn ja nicht zum vergleichen benutzen.

Und wenn da was in Richtung MS rausgeht, ist es eigentlich sowieso vorbei, das bekommt man nicht konform.

Aber es stimmt schon, ich bin da etwas penibel ;-)

Auch nett, aber schon im Januar geschlossen. Zeigt aber, dass man Updates nicht vernachlässigen darf:

https://www.akamai.com/blog/security-research/leaking-ntlm-credentials-through-windows-themes

Bin noch nie mit Windows Hello in Berührung gekommen, möchte aber dennoch einen Tipp abgeben.

Es liegt möglicherweise aber gar nicht an einem 'fehlendem' Zertifikat, sondern an fehlenden Informationen im Zertifikat (…missing a SUITABLE certificate)

laut Changelog zu KB5034768:

"Dieses Update ändert eine Einstellung in Active Directory-Benutzer & Computer. Standardmäßig verwendet das Snap-In jetzt eine starke Zertifikatzuordnung von X509IssuerSerialNumber. Es verwendet nicht die schwache Zuordnung von x509IssuerSubject."

Kann es sein dass Microsoft nun hierbei zusätzliche/andere Informationen in den verwendeten Zertifikaten haben möchte?

Just my 2c.

Moin,

wir haben das Problem ebenfalls bei mehreren DCs mit Windows Server 2019 und dem Update KB5034768 beobachtet. Windows Hello ist dabei nicht im Einsatz, jedoch scheint im Zusammenhang mit dem RMM Agent ein Absturz des Arbeitsstationsdienst einherzugehen. Das Problem tritt auf jeden Fall erst nach Installation des Updates auf, aktuell sind wir noch im weiteren Troubleshooting.

Falls jemand nähere Informationen bezüglich des X509IssuerSerialNumber Thematik hat, nehmen wir diese auch gerne auf ;)