[English]Kurzer Hinweis für Administratoren in Firmenumgebungen. Microsoft führt ja für Windows (Clients und Server) sogenannte Härtungsmaßnahmen über längere Zeiträume durch. Dabei werden zu bestimmten Stichtagen Funktionen per Windows Update gehärtet (gesichert). Auch im Jahr 2024 sowie in 2025 stehen einige dieser Härtungsmaßnahmen an. Die Tage hat Microsoft seine entsprechende Terminplanung aktualisiert.

[English]Kurzer Hinweis für Administratoren in Firmenumgebungen. Microsoft führt ja für Windows (Clients und Server) sogenannte Härtungsmaßnahmen über längere Zeiträume durch. Dabei werden zu bestimmten Stichtagen Funktionen per Windows Update gehärtet (gesichert). Auch im Jahr 2024 sowie in 2025 stehen einige dieser Härtungsmaßnahmen an. Die Tage hat Microsoft seine entsprechende Terminplanung aktualisiert.

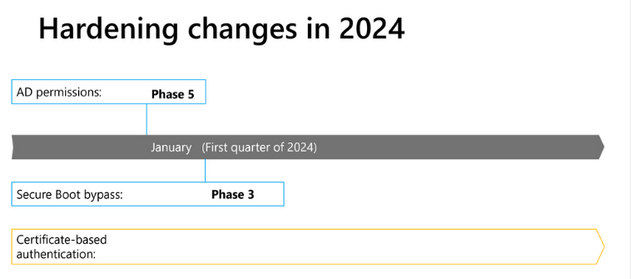

Die Härtung von Windows gegen Sicherheitsbedrohungen ist ein Schlüsselelement von Microsofts fortlaufenden Sicherheitsstrategie zum Schützen der Installationen. Von Microsoft gibt es einen Support-Artikel KB5036534: Latest Windows hardening guidance and key dates, der zum 10. März 2024 aktualisiert wurde (den Kollegen ist es aufgefallen).

Die bisher bereits durchgeführten Härtungsmaßnahmen überspringe ich mal (die lassen sich in obigem Artikel oder im Blog-Beitrag Wichtige Daten zur Windows-Härtung in 2024 vom Januar 2024 nachlesen. Für die kommenden Monate sieht Microsoft dagegen folgende Termine vor:

- April 2024: Secure Boot bypass protections KB5025885 (Phase 3). Dort geht es um das Verwalten der Windows-Start-Manager-Sperrungen für Secure Boot-Änderungen im Zusammenhang mit CVE-2023-24932. In dieser Phase werden zusätzliche Schutzmaßnahmen für den Bootmanager hinzugefügt. Diese Phase wird frühestens am 9. April 2024 beginnen.

- Oktober 2024 (oder später): Secure Boot bypass protections KB5025885 (Phase 3). Mandatory Enforcement-Mode. Die Aufhebungen (Code Integrity Boot policy und Secure Boot disallow list) werden nach der Installation von Windows-Updates auf allen betroffenen Systemen programmatisch durchgesetzt, ohne dass sie deaktiviert werden können.

- Februar 2025 (oder später): Certificate-based authentication KB5014754 (Phase 3). Full Enforcement-Mode. Dort geht es um Änderungen an der zertifikatbasierten Authentifizierung auf Windows-Domänencontrollern. Die Schwachstellen CVE-2022-34691, CVE-2022-26931 und CVE-2022-26923, ermöglichen Rechteerweiterungen. Das kann auftreten, wenn das Kerberos Key Distribution Center (KDC) eine zertifikatbasierte Authentifizierungsanforderung verarbeitet. Wenn ein Zertifikat nicht eindeutig zugeordnet werden kann, wird die Authentifizierung verweigert.

Damit dürfte beim nächsten Patchday möglicherweise Arbeit auf Administratoren zukommen.

MVP: 2013 – 2016

MVP: 2013 – 2016