Ich habe je häufiger über das Thema Sicherheit im Medizinbereich sowie über Angriffe auf Kliniken hier im Blog berichtet. Gelegentlich gehen mir auch Informationen über die sicherheitstechnische Ausstattung in diesem Bereich über Leser zu. Vorige Woche hat mir Claroty einen Report zugeschickt, der sich mit der Sicherheit von Geräten und Netzwerken im medizinischen Bereich befasst. Das Fazit: Der "State of CPS Security Report: Healthcare 2023" deckt erschreckende Sicherheitslücken bei medizinischen Geräten auf, die direkt bei der Patientenversorgung eingesetzt werden.

Ich habe je häufiger über das Thema Sicherheit im Medizinbereich sowie über Angriffe auf Kliniken hier im Blog berichtet. Gelegentlich gehen mir auch Informationen über die sicherheitstechnische Ausstattung in diesem Bereich über Leser zu. Vorige Woche hat mir Claroty einen Report zugeschickt, der sich mit der Sicherheit von Geräten und Netzwerken im medizinischen Bereich befasst. Das Fazit: Der "State of CPS Security Report: Healthcare 2023" deckt erschreckende Sicherheitslücken bei medizinischen Geräten auf, die direkt bei der Patientenversorgung eingesetzt werden.

Sicherheitsanbieter Claroty hat sein Team82, eine Forschungseinheit von Claroty, auf das Thema Sicherheit im Medizinbereich, bezogen auf Geräte und Netzwerke, angesetzt, um die Auswirkungen der zunehmenden Vernetzung medizinischer Geräte zu untersuchen. Ziel des Berichts ist es, die umfassende Konnektivität kritischer medizinischer Geräte – von bildgebenden Systemen bis hin zu Infusionspumpen – aufzuzeigen und die damit verbundenen Risiken zu beleuchten.

Vernetzte Medizintechnik als Risiko

"Die Vernetzung hat zu großen Veränderungen in Krankenhausnetzwerken geführt und deutliche Verbesserungen in der Patientenversorgung bewirkt. Ärzte sind in der Lage, aus der Ferne Diagnosen zu stellen, Medikamente zu verschreiben und Behandlungen mit einer nie dagewesenen Effizienz durchzuführen", erklärt Amir Preminger, Vice President of Research von Claroty. "Die zunehmende Konnektivität erfordert jedoch eine entsprechende Netzwerkarchitektur und ein Verständnis für die Anfälligkeit für Angriffe, die damit einhergeht. Einrichtungen des Gesundheitswesens und ihre Sicherheitspartner müssen Richtlinien und Strategien entwickeln, die die Notwendigkeit widerstandsfähiger medizinischer Geräte und Systeme betonen. Essenziell sind dabei ein sicherer Fernzugriff, die Priorisierung des Risikomanagements und die Segmentierung."

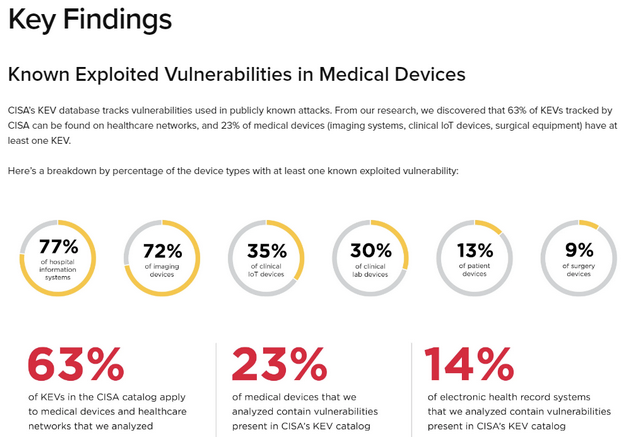

Das erschreckende Ergebnis: Im Rahmen der Untersuchungen von Team82 tauchen häufig Schwachstellen und Implementierungsfehler auf. Die KEV-Datenbank der US-Cybersicherheitsbehörde CISA erfasst Schwachstellen, die bei öffentlich bekannten Angriffen verwendet werden.

- Die Claroty-Recherchen ergaben, dass 63 % der von der CISA erfassten KEV-Schwachstellen in Netzwerken des Gesundheitswesens zu finden sind.

- Bei 23 % der medizinischen Geräte (bildgebende Systeme, klinische IoT-Geräte, chirurgische Geräte) ist mindestens eine Sicherheitslücke bekannt.

Schwachstellen in medizin. Geräten

Obiger Screenshot bricht die gefundenen Probleme weiter herunter. Claroty kommt in seinem Bericht zum Schluss, dass im Healthcare-Bereich in jedem der Fälle eine direkte Verbindung zu potenziell negativen Auswirkungen auf die Behandlung gezogen werden kann.

Zusammenfassung der Ergebnisse

Claroty hat die Erkenntnisse in einem Dokument für mich aufbereitet und dabei folgende Punkte herausgezogen.

Gefährdung durch Gastnetzwerke

Es ist unverständlich, dass in 22 Prozent der Krankenhäuser Geräte angeschlossen werden, die Gastnetzwerke, welche Patienten und Besuchern WiFi-Zugang bieten, mit internen Netzwerken verbinden. Ob das in Deutschland und im benachbarten EU-Ausland auch der Fall ist, kann ich aktuell nicht beurteilen.

Diese Konstruktion schafft auf jeden Fall einen gefährlichen Angriffsvektor: Angreifer können so schnell Systeme und Geräte im öffentlichen WiFi finden und anvisieren. Diesen Zugang kann man dann als Brücke zu den internen Netzwerken nutzen, in denen sich die Geräte zur Patientenversorgung befinden.

Die Untersuchungen von Team82 haben gezeigt, dass 4 Prozent der chirurgischen Geräte, also kritische Geräte, deren Ausfall die Patientenversorgung deutlich beeinträchtigen könnte, über Gastnetzwerke kommunizieren.

Problem: Veraltete Betriebssysteme

Naheliegend ist eigentlich das Problem, dass in vielen Geräten veraltete Betriebssysteme, die nicht mehr mit Updates versorgt werden, enthalten sind. Medizinische Geräte sind oft für eine Einsatzdauer von vielen Jahren eingeplant, während die Software nur für wenige Jahre Support erhält. Die Geräte sind dann schnell mit veralteten Betriebssystemen in Betrieb. Sobald diese Geräte in einem Netzwerk eingebunden werden, führt dies zum Risiko.

Bei der Untersuchung stellten die Spezialisten fest, dass 14 Prozent der vernetzten medizinischen Geräte mit nicht unterstützten oder am Ende der Lebensdauer befindlichen Betriebssystemen laufen. Bei 32 Prozent der nicht unterstützten Geräte handelt es sich um bildgebende Geräte, einschließlich Röntgen- und MRT-Systeme, die für die Diagnose und die vorgeschriebene Behandlung unerlässlich sind, und bei 7 Prozent um chirurgische Geräte.

Hohe Ausnutzungswahrscheinlichkeit, auch remote

Der Bericht untersuchte Geräte mit hohen Exploit-Prediction-Scoring-System (EPSS)-Werten, die auf einer Skala von 0 bis 100 die Wahrscheinlichkeit angeben, dass eine Software-Schwachstelle in freier Wildbahn tatsächlich ausgenutzt wird. Die Analyse ergab, dass 11 Prozent der Patientengeräte, z. B. Infusionspumpen, und 10 Prozent der chirurgischen Geräte Sicherheitslücken mit hohen EPSS-Werten aufweisen. Betrachtet man Geräte mit nicht unterstützten Betriebssystemen genauer, so weisen 85 Prozent der chirurgischen Geräte in dieser Kategorie hohe EPSS-Werte auf.

Ein Problem sind dabei remote zugängliche Geräte. In der Studie wurde daher untersucht, welche medizinischen Geräte remote zugänglich sind. Demnach sind 66 Prozent der bildgebenden Geräte, 54 Prozent der chirurgischen Geräte, und 40 Prozent der Patientengeräte, aus der Ferne erreichbar. Zudem wurde festgestellt, dass auch solche Geräte, deren Ausfall gravierende Folgen haben können, wie Defibrillatoren, robotergestützte Chirurgie-Systeme und Defibrillator-Gateways, über Fernzugriff verfügen.

Der komplette Report State of CPS Security Report: Healthcare 2023 mit vollständigen Ergebnissen, detaillierten Analysen und empfohlenen Sicherheitsmaßnahmen kann nach einer Registrierung hier heruntergeladen werden. heise hatte die Tage hier die Ergebnisse der Studie ebenfalls aufbereitet.

Es sieht aus diesem Blickwinkel mit der IT-Sicherheit in Kliniken und im Medizinbereich nicht allzu rosig aus. Was mich zu der Frage bringt, ob die Leserschaft mit Erfahrungen in diesem Bereich das so bestätigen kann? Ist es in deutschen Kliniken besser oder eher noch schlimmer? Wenn ich mir die Wartungsintervalle von Microsoft Windows ansehe und anschaue, wo dieses Betriebssystem in medizinischen Geräten zum Einsatz kommt, schwant mir nichts Gutes.

MVP: 2013 – 2016

MVP: 2013 – 2016

Für Kliniken kann ich nicht sprechen, aber die durchschnittliche Arztpraxis im Ort bzw. in der Stadt. Und ja, oft ist es exakt so oder 'schlimmer'.

Die medizinischen Geräte dürfen ja selbst nur die zugelassenen Lieferanten in Betrieb nehme und einrichten … und was da passiert ist mehr als erschreckend!

Es gibt auch viele positive Beispiele aber leider viel mehr negative – hier ist es essentiell auch deren Arbeit zu überwachen, kontrollieren und dokumentieren! Sonst ist zwar gschwind das neue Großröntgen und der Autoklav in Betrieb, aber mit Scheunentor großen offenen Zugängen, sodass die ganze bis dahin aufgebaute Sicherheitsstruktur einfach mal eben zerbröselt.

Die Kette ist nunmal nur so stark wie das schwächste Glied …

Also meine Arztpraxis hat wohl PowerLine-Adapter im Einsatz, zumindest sind so die PC angeschlossen. Spricht auch nicht gerade dafür, dass die Netzwerkinfrastruktur UpToDate ist…

Kann diese vermutlich auch nicht, weil die Praxis vermutlich nur eingemietet ist. Eigentlich müsste man den Praxen entweder einen IT-Dienstleister + Elektrofirma zur Hand geben oder ein Gebäude stellen.

Ich würde gerne wissen wie es in Krankenhäusern aussieht, die ja teilweise auch schon >100 Jahre stehen. Sicherheit ist ein Thema, aber wenn nicht mal ordentliche Infrastruktur da ist.

Das Neueste muss man nicht immer haben, absolut nicht aber das Problem mit den vorhandenen Räumlichkeiten wird oft überschätzt. Mittlerweile ist WLAN wirklich performant geworden und dank Mesh ist auch vieles ohne Kabel machbar. PowerLine halte ich persönlich für zu Störanfällig und Themen wie VLAN usw wird damit erst recht erschwert!

Meist kann man auch in eingemieteten Räumlichkeiten in Rücksprache mit dem Vermieten noch vereinzelt die Verkabelung erneuert / erweitern – wenn es nur 2-3 LAN Leitungen sind die man ermöglichen kann bringen die oft doch einen deutlichen Fortschritt!

Gerade hier im Ländlichen ist es mehr als üblich, das die Praxen in Altgebäuden / Alträumlichkeiten untergebracht sind und dann das Beste draus machen müssen :)

Das ist wohl das selbe Problem wie in der Industrie, die Geräte sind auf eine Laufzeit von Jahrzehnten ausgelegt, werden aber von Software mit geringem Supportzeitraum gesteuert. Außerdem kommt es bei diesen Geräten in erster Linie auf Funktion an, an Sicherheit hat man vor 10+ Jahren noch nicht gedacht, und selbst jetzt fällt es vielen Herstellern schwer, das ernst zu nehmen. Entweder weil man erstmal sicherheitsbewusste Entwickler und Projektmanager haben muss und dann fehlt in dem Bereich noch das Knowhow. Der per Internet erreichbare Glockenturm lässt grüßen. Schonmal das eigene WLAN-fähige Auto ins Heimnetz verbunden und einen Portscan z.B. mit nmap gemacht? *lach* Wer kommt auf so schräge Ideen? Und hier liegt der richtige Ansatz begraben, solche Sachen gehören in ein eigenes Netz, in dem sie nicht direkt erreichbar sind. Die Übermittlung der Daten erfolgt entweder per gut abgesichertem Gateway oder per Stick, auch wieder auf bestmöglicht abgesichertem PC.

Autos sind da auch so ein Thema das auch Privatpersonen betrifft, mal sehen, ob das mit der Kompatiblität von 10 Jahre alten Autos mit dann topaktuellen Android-Auto oder iOS-Carplay fähigen Handies auch noch klappt.

Ich bin in einer Klinik tätig, wir scannen regelmäßig unsere Medizinischen Geräte, jedes Mal habe ich mich übergeben was da für Schwachstellen rauskommen.

Ich habe diese Schwachstellen auch schon den Firmen mitgeteilt, aber es passiert nichts, weil der Zulassungsprozess für Medizin Geräte extrem aufwendig ist, dass die Hersteller einfach sagen, wir sollen ein neues kaufen oder mit den Schwachstellen leben.

Joa kann man machen, so ein MRT kostet ja auch nix.

Die Alternative wäre, zwischen jedes Gerät eine Firewall zu hängen und wirklich nur die Ports durchzulassen, die man braucht. Kann man machen, aber auf den Kosten bleibt das Krankenhaus natürlich sitzen, ganz abgesehen davon, dass jede Firewall auch konfiguriert werden muss.

Das löst man üblicherweise über Mikrosegmentierung (VLANs) und hat eine zentrale Firewall (gerne im Cluster damit ein defekt keinen Stillstand bedeutet), nicht eine pro Gerät.

Dies sollte aber in jeder Praxis sowieso gemacht werden, wird es natürlich nicht, kostet ja Geld und ist unbequem. Bis es knallt

haben wir, jedoch kann ich trotzdem nicht ruhig schlafen wenn da noch so ein Windows 7 oder XP in meinem Netz ist.

Und ich sehe hier auch eher die Verantwortung bei den Herstellern nicht beim Kunden.

Die Verantwortung liegt einmal mehr primär bei der Politik, die Hersteller können sich nur im gesetzlichen Rahmen (hier bzgl. Zulassung) bewegen.

Der Hersteller bietet aktuelle Hardware/Software an, dass die "zu teuer" sind ist verständlich, aber soweit beim Kauf nicht vertraglich vereinbart wurde, dass das Gerät über X Jahre mit allen Sicherheitsupdates zu versorgen sei* ist der Hersteller mit seinem jetzigen Verhalten vertragstreu (und handelt wirtschaftlich vernünftig).

* so einen Vertrag will der Kunde aber nicht, weil er ihm viel zu teuer wäre

Über die Brücke kann ich voll und ganz mit dir gehen.

Aber ich würde schätzen in 80% der Läden hängt alles in einem Netz, nicht selten einfach an ner Fritzbox, Speedport was auch immer und im Vergleich dazu stehst du dann schon sehr gut da

Die etwas günstigere Alternative:

Die Geräte in separate VLANs und die VLANs über eine zentrale Firewall laufen lassen (notfalls "VLAN für Arme" (separates Subnetz statt VLAN)).

Ein seperates Subnetz ist kein VLAN für Arme, es hat aus Sicherheitssicht keinen sinnvollen Effekt

Es ersetzt keine VLANs aber selbstverständlich hat es wenigstens 2 sinnvolle Effekte:

– andere Subnetze sind für Würmer nicht und für automatisierte Angriffe bestenfalls sehr schwer zu erreichen

– der Aufwand eines gezielten Angreifers erhöht sich deutlich

Das sehe ich anders, jedem seine Meinung.

Ich lag vor kurzem im Krakenhaus. Wurde von einer Station in die andere geschoben. Die Ärzte und Schwestern wechselten, alle wussten immer sofort bescheid. Alle Daten waren auf irgend einem Server. Untersuchungsergebnisse konnten augenblicklich ausgewertet werden. Medikamente, Spritzen usw. waren für alle Betreuer einsehbar. Ich hatte ein gutes Gefühl.

Was ich erwähnen möchte, ist ein zweiter Punkt. Der erste ist natürlich die bereits angesprochene Problematik, da gibt es keine Abstriche. Doch als zweiten Punkt möchte ich auf die unfassbare Verantwortungslosigkeit der Angreifer hinweisen. Das läuft zumindest auf fahrlässige Tötung hinaus. Diese Leute müssen bis ans Ende der Welt gefunden und bestraft werden.

Ja, ist klar, geht nicht. Es geht aber auch nicht, dass man wie auch immer erwartet, Software muss fehlerfrei sein. Techniker und Programmierer (also auch ich) müssen alles(!) richtig machen.

Wegen der teuren Zulassungsprozesse läuft auf vielen auch aktuellen Geräten noch ein (ur-)altes Betriebssystem: Viele auch aktuelle Ultraschallgeräte laufen z.B. noch mit XP Ebmbedded oder 7 und nutzen SMB-1 zum Netzwerkzugriff.

Updates werden -wenn überhaupt- nur in größeren Abständen optional und dann richtig kostenpflichtig als "Ertüchtigungspakete" mit Technikereinsatz ausgerollt, sonst muss man halt ein Neugerät (aktuell mit "zukunftsfähigem" Windows 10) kaufen.

ABER:

Für ein Schilddrüsenultraschall werden 7 Minuten veranschlagt und geprüft, tatsächlich kann es auch länger dauern. Dafür gibt es 8,95€.

Für ein komplettes Bauchultraschall (Prüfzeit 12min, kann wieder länger dauern) gibt es 16,53€.

Damit soll dann Arztarbeitszeit, Gerät, und anteilig natürlich Personal, Miete, Strom usw. bezahlt sein. Da bleibt selbst ohne "Sicherheit" nicht viel übrig.

Ich mache mal ein Beispiel (wird beim Medizinproduktegesetz / MPG vermutlich ähnlich sein):

Das Diabetes-Medikament (bzw. der Wirkstoff) Metformin hat als Zulassungseinschränkung, dass es 48 Stunden vor bis 48 Stunden nach einer Narkose / Allgemeinanästhesie nicht gegeben werden darf, weil es ein Risiko einer sog. Laktatazidose gibt.

In Studien hat sich jedoch gezeigt, dass dem nicht so ist (aktuell 24h vor bis 24h nach; ganz neuen Studien zufolge auch kann es auch durchgängig gegeben werden). Das ganze wird jedoch nicht angepasst, weil dann alle Zulassungsstudien neu durchgeführt werden müssen. Ein solcher Vorgang zieht sich über Jahre, kostet einen Haufen Geld (der nicht wieder reinkommt, weil die Patente abgelaufen sind) und ist mit einer Riesenmenge Bürokratie (Zulassung der Studie, Ethik, Ämter, …) verbunden. Kurzum: es lohnt sich für die Hersteller nicht, den Aufwand zu betreiben.

Also wird es einfach so gelassen und darauf gesetzt, dass der aufklärende/prämedizierende Anästhesist von den Studien weiß und entsprechend handelt (auf eigenes Risiko, da er von der Zulassung abweicht; wird in diesem Fall vermutlich unproblematisch sein, da zumindest die 24 Stunden als gesichert angenommen werden können, aber …)

Den Rest lasse ich mal so stehen…