[English]Das US Cyber Safety Review Board hat nun seinen Bericht zum Hack von Microsoft Online Exchange im Sommer 2023 durch die mutmaßlich chinesische Gruppe Storm-0558 veröffentlich. Das Fazit der Kommission: Microsoft kann keine Sicherheit! Und schon gar nicht in der eigenen Cloud. Eine "Kaskade" von Fehlern, begangen von Microsofts bzw. dessen Mitarbeitern, ist für den Hack der Microsoft Cloud und der Microsoft Online Exchange-Konten verantwortlich.

[English]Das US Cyber Safety Review Board hat nun seinen Bericht zum Hack von Microsoft Online Exchange im Sommer 2023 durch die mutmaßlich chinesische Gruppe Storm-0558 veröffentlich. Das Fazit der Kommission: Microsoft kann keine Sicherheit! Und schon gar nicht in der eigenen Cloud. Eine "Kaskade" von Fehlern, begangen von Microsofts bzw. dessen Mitarbeitern, ist für den Hack der Microsoft Cloud und der Microsoft Online Exchange-Konten verantwortlich.

Desaster Storm-0558 Hack

Im Mai 2023 wurden Exchange Online- und Outlook-Konten durch die mutmaßlich chinesische Hackergruppe Storm-0558 gehackt. Die Angreifer waren in der Lage, auf beliebige Konten in Exchange Online oder Outlook zuzugreifen. Entdeckt wurde der Hack von einem Kunden (US-Außenministerium), nachdem diesem ungewöhnliche Zugriffe auf Konten aufgefallen waren.

Ich hatte im Blog-Beitrag China-Hacker (Storm-0558) in Microsofts Cloud, Outlook Online-Konten gehackt berichtet. Der Hack wurde von Microsoft zum 11. Juli 2023 im Beitrag Microsoft mitigates China-based threat actor Storm-0558 targeting of customer email bekannt gegeben. Der Hack wurde durch eine unglaubliche Kette von Fehlern über einen geklauten AAD-Schlüssel ermöglicht (siehe mein Beitrag GAU: Geklauter AAD-Schlüssel ermöglichte (Storm-0558) weitreichenden Zugang zu Microsoft Cloud-Diensten).

Seinerzeit hat das heftig in den USA gerappelt – deutsche Datenschützer und Behörden wollten wenig vom Fall wissen (wie ich feststellen durfte, als ich Datenschutzbehörden wegen offener Fragen kontaktierte). In den USA führte das zu einer Untersuchung durch die Behörden (siehe mein Beitrag Microsofts Cloud-Hack: Überprüfung durch US Cyber Safety Review Board).

Bericht des US Cyber Safety Review Board

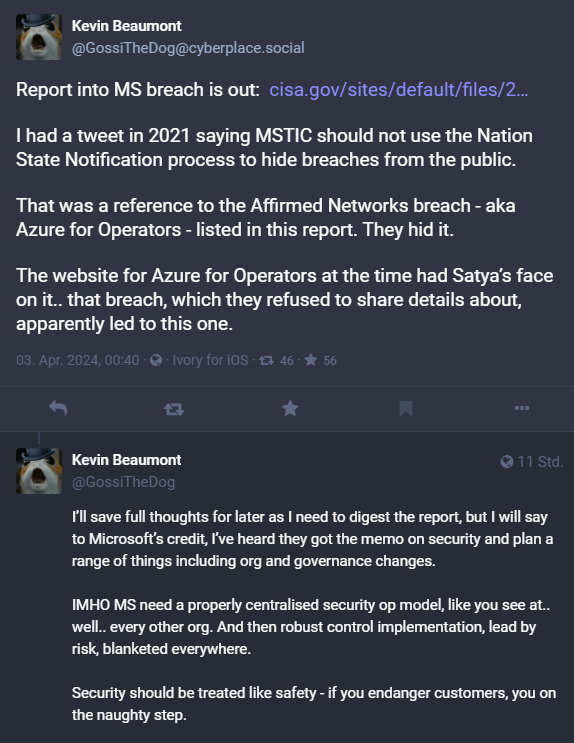

Nun hat das US Cyber Safety Review Board seinen Abschlussbericht des Falls vorgelegt, der einer heftigen Klatsche für Microsoft gleich kommt. Kevin Beaumont weist in folgendem Post auf den Sachverhalt hin. Die CISA hat hier einige Zeilen veröffentlicht. Den Bericht als PDF (34 Seiten lang), kann man hier herunterladen.

Die Zusammenfassung lautet: Dass das Eindringen von Storm-0558, einer Hackergruppe, die als mit der Volksrepublik China verbunden eingeschätzt wird, vermeidbar gewesen wäre. Das Board identifizierte eine Reihe operativer und strategischer Entscheidungen von Microsoft, die auf eine Unternehmenskultur hindeuten, die Investitionen in die Unternehmenssicherheit und ein rigoroses Risikomanagement vernachlässigt.

Da stehe im Widerspruch zur zentralen Stellung des Unternehmens im Technologie-Ökosystem und dem Vertrauen steht, das die Kunden in das Unternehmen hinsichtlich des Schutzes ihrer Daten und Abläufe setzen. Der Hack und das Eindringen in die Microsoft Exchange Online-Postfächer von 22 Organisationen und mehr als 500 Einzelpersonen weltweit war "vermeidbar" und "hätte niemals stattfinden dürfen", so die Schlussfolgerung des Berichts. Und besonders besorgniserregend sei, dass Microsoft immer noch nicht wisse, wie die Angreifer den Angriff durchgeführt haben.

Kritisiert werden auch die ungenauen öffentlichen Erklärungen von Microsoft zu diesem Vorfall und der Umstand, dass die Informationen nicht rechtzeitig, sondern erst auf mehrfache Nachfrage des Ausschusses, korrigiert wurde. So war von Microsoft ein Crash-Dump mit einem privaten Schlüssel als Ursache für den Zugriff der Hacker genannt worden (siehe mein Beitrag Microsofts Storm-0558 Cloud-Hack: Schlüssel stammt aus Windows Crash Dump eines PCs). Nun gibt das Microsoft Security Response Center in einem Update des Berichts zu, dass "man keinen Crash Dump gefunden habe, der das betroffene Schlüsselmaterial enthält".

Hinzu kommt der im Januar 2024 öffentlich gewordene Hack durch die mutmaßlich russische Hackergruppe Midnight Blizzard (siehe Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert) und das Eingeständnis Microsofts, dass die Hacker auch nach der Entdeckung wohl weiter im Netzwerk unterwegs waren und sogar auf Quellcodes zugreifen konnten (siehe Microsoft bestätigt: Russische Spione (Midnight Blizzard) haben Quellcode beim Zugriff auf Systeme gestohlen).

Der Vorstand der Untersuchungskommission empfiehlt Microsoft, einen Plan mit konkreten Zeitvorgaben für grundlegende, sicherheitsorientierte Reformen im gesamten Unternehmen und seiner Produktpalette zu entwickeln und öffentlich zu machen. Microsoft hat bei der Überprüfung durch das Board voll kooperiert, heißt es. US-Medien wie Washington Post oder AP haben sich auf das Thema gestürzt und zerpflücken Microsoft regelrecht. In den USA haben erste Behörden und Großkunden bereits mit der Abkehr von Microsoft begonnen (hatte ich im Beitrag Midnight Blizzard-Hack bei Microsoft: US-Behörden und Großkunden suchen Alternativen angedeutet).

Ähnliche Artikel:

China-Hacker (Storm-0558) in Microsofts Cloud, Outlook Online-Konten gehackt

Nachlese zum Storm-0558 Cloud-Hack: Microsoft tappt noch im Dunkeln

Nach CISA-Bericht zum Storm-0558-Hack stellt Microsoft Kunden erweitertes Cloud-Logging bereit

GAU: Geklauter AAD-Schlüssel ermöglichte (Storm-0558) weitreichenden Zugang zu Microsoft Cloud-Diensten

Microsofts Cloud-Hack: Überprüfung durch US Cyber Safety Review Board

Microsoft Cloud-Hack durch Storm-0548: US-Senatoren unter den Opfern; Prüfpflicht für europäische Verantwortliche

Nachgehakt: Storm-0558 Cloud-Hack und Microsofts Schweigen

Microsofts Storm-0558 Cloud-Hack: Schlüssel stammt aus Windows Crash Dump eines PCs

Interview: Der kleingeredete Storm-0558 Hack der Microsoft Cloud

Mehr als 60.000 E-Mails des US-Außenministeriums beim Microsofts Storm-0558 Cloud-Hack abgegriffen

Storm-0558 Hack: Microsoft hat Purview Audit generell für US-Behörden seit Feb. 2024 freigegeben

Sicherheitsrisiko Microsoft? Feuer von der US-Politik nach Microsofts Azure Cloud-GAU und Forderung zum Microsoft Exit – Teil 1

Sicherheitsrisiko Microsoft? Azure-Schwachstelle seit März 2023 ungepatcht, schwere Kritik von Tenable – Teil 2

Antworten von Microsoft zum Hack der Microsoft Azure-Cloud durch Storm-0558 – Teil 1

Antwort vom BfDI, Ulrich Kelber, zum Hack der Microsoft Azure-Cloud durch Storm-0558 – Teil 2

Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert

Hewlett Packard Enterprise (HPE) von Midnight Blizzard seit Mai 2023 gehackt

Microsoft bestätigt: Russische Spione (Midnight Blizzard) haben Quellcode beim Zugriff auf Systeme gestohlen

Midnight Blizzard-Hack bei Microsoft: US-Behörden und Großkunden suchen Alternativen

MVP: 2013 – 2016

MVP: 2013 – 2016

Die eigentliche Frage ist diese:

Wieviele derzeit unentdeckte Cloud-Hacks gibt es noch?

Das willst du nicht wirklich wissen ;)

Über diese Frage sollten die Lemminge und Fanboys mal nachdenken…

Was die Deutschen angeht der Klassiker:

Die Antwort könnte die Bevölkerung verunsichern.

Ansonsten:

Streiche Microsoft und setzte Boing. Liest sich ziemlich ähnlich.

Gruß

Nicht gerade überraschend, aber trotzdem starker Tobak.

Einen Rüffel? Ich hab mir das PDF reingezogen. Wieso muss es einen Key geben um auf alles zugreifen zu können. Wieso wurde die Rotation angehalten. Wieso war es möglich mit einem abgelaufenem Schlüssel überhaupt zu zu greifen.

Das Teil ist einfach kaputt per Design.

Kaputt by Design würde bedeuten, dass man es nicht reparieren kann. Kann man, wurde gemacht. Ist bitter, ja, aber geht. Muss halt nur gemacht werden, genau wie ausnahmslos jedes System was am Netz hängt manuell oder automatisiert gehärtet werden muss. Auch Linux.

scheinbar kann es nicht mal der hersteller reparieren und sicher betreiben. wie soll es dann der Kunde dann machen?

https://blog.fefe.de/?ts=9a075ef7

Woher will der Fefe das wissen?

weil der nicht nur Blogger ist, der führt Code-Audits / Reviews durch. Er hat in dem Bereich schon Fachkompetenz. (https://www.codeblau.de/)

Aber er schreibt auch oft sehr polemisch und setzt auf geübte Medienkompetenz ;-), den Stil muss man mögen oder auch nicht, ist jedem selbst überlassen.

So, und er hat einen Code-Audit von Azure gemacht?

Ins seinem Bereich ist der schon gut, aber in den Code der Azure-Cloud hat er sicher keinen Einblick.

weil er – im Gegensatz zu dir, so wie du hier immer wieder beweist – ein wenig Ahnung von der Materie und IT im Allgemeinen hat.

War das nicht sogar hier in den Kommentaren gerade eine Begründung für die Cloud? Wenn die Experten von Microsoft das nicht sicher hinbekommen, dann hätte man selbst gar keine Chance?

Die Komplexität von dem was Microsoft baut ist ihnen deutlich über den Kopf gewachsen.

ja, das ist der permanente Sprech von Leuten wie 1ST1…

Wahr ist das es nicht möglich ist alle "Schwachstellen" zu schließen. Gegen 0-Days ist sowieso jeder machtlos. Wenn ein Angreifer in ein System möchte wird dies auch gelingen, es ist nur eine Frage des Aufwands. Somit hat 1St1 recht.

Dieses "Cloud-Spiel" verändert sich in den nächsten Tagen gundsätzlich: Microsoft and Quantinuum on Wednesday said they have achieved a key step in making quantum computers a commercial reality by making them more reliable. Microsoft and Quantinuum said they had made a breakthrough in that field. Microsoft applied an error-correction algorithm that it wrote to Quantinuum's physical qubits, yielding about four reliable qubits from 30 physical ones. Microsoft said it plans to release the technology to its cloud computing customers in the coming months. "We ran more than 14,000 individual experiments without a single error. That's up to 800 times better than anything on record," Zander told Reuters in an interview. Sources: Jason Zander, Microsoft's executive vice president for strategic missions and technologies, Stephen Nellis, Reuters & andere.

Jo klar, das Spiel verändert sich. Microsoft baut ein Schloss und schreibt "hochsicher" dran. Alle glauben das, keiner prüft und hinterfragt es. Es hätte bis in alle Tage so sein können. Dummerweise hat Microsoft den Schlüssel unter der Fußmatte abgelegt, und den hat jemand gefunden, ist in das Haus eingedrungen und hat die Kronjuwelen mitgehen lassen. Und weil er (bildlich gesprochen) den Schlüssel wieder unter die Fußmatte zurückgelegt hat, weiß Microsoft bis heute nicht, wie dieser Jemand ins Haus gekommen ist. Man hängt der Mär hinterher, ein "hochsicheres Schloss" erfunden zu haben … merkste was?

Noch Mal zum mitlesen: Die Angreifer haben nach aktuellem Wissen keinen Kryptostandard, den Microsoft verwendet, geknackt, sondern sind auf bisher unbekannte Weise an einen AAD-Key gelangt (Storm-0558) oder konnten über Passwort-Spray-Angriffe ein Testkonto knacken und von dort auf Entra ID-Konten zugreifen …

Wir sind alle nur Menschen. Wir machen alle unsere Fehler …

Es ist ganz einfach: Wer etwas wagt, wer neue Wege beschreitet, wer den Status quo nicht als zukunftsweisend begreift und sich aus seiner Komfortzone bewegt, wird früher oder später Fehler machen. Und genau deshalb sind genau die cleveren Menschen, jene mit den neuen Ideen und dem Mut sie umzusetzen, diejenigen, die häufig Fehler machen. Wer jedoch in seinem Trott bleibt, wird sich dank der Routine wahrscheinlich kaum mit Fehltritten belasten müssen. Aber eben auch nicht mit dem Gefühl, über sich hinauszuwachsen. Und genau deshalb sollten wir eine neue Fehlerkultur entwickeln, die den Lernprozess in den Vordergrund stellt, denn gerade im Jobleben ist das der Nährboden, der es Mitarbeitern erlaubt, ihre Ideen zu verfolgen, sich zu entwickeln, Neues zu schaffen – und damit am Ende alle voranbringen.

Source: Silvia Follmann – EDITION F

> Source: Silvia Follmann – EDITION F

Ich lach' mich tot! "Silvia Follmann studierte Germanistik und Literaturwissenschaften in Bonn und Berlin."; "Ich habe als freie Journalistin für diverse Medien geschrieben, darunter das Missy Magazin, …, Kid's Wear Magazine, News for Original Girls."

Quelle: Google, LinkedIn

btw: Ich lach' mich tot!

Na, nicht doch wir brauchen dich noch!

Hatte ihren Artikel 2017 in "Die Zeit" gelesen. Die ist wirklich sehr bunt und vielfältig, in jeder Beziehung! :-)

Hanz Dampf: It's a feature. – Kaputt by Design steht doch für Microsoft.

Und trotzdem benutzen es alle weiter. Sogar die Aufsichtsbehörden …

Lieblingsantworten aus dem oberen Management:

"Ist doch nicht so schlimm…"

"was sollen wir denn sonst nutzen.."

"Uns hat es ja eh nicht getroffen…"

"Die wissen schon was sie tun…"

"Andere nutzen es doch auch…"

"IT kümmere dich darum das es nicht mehr passiert…."

"Die Mitarbeiter können aber nur damit arbeiten…"

"Die Cloud ist doch in Amerika, uns kann hier nix passieren…"

genau das ist das Problem, wenn es am Ende "knallt" sind die ja meistens fein raus, noch nicht erlebt, dass jemand aufgrund eines "hacks" in den Knast geht oder eine Geldstrafe bekommt – obwohl man von den Problemen wusste.

Bei der SIT wird es wohl auch keinerlei Konsequenzen für die "Entscheider" geben, dass macht das gesamte Thema "IT-Security" zu einem ziemlich zahnlosen Tiger mittlerweile, weil niemand ernsthafte Konsequenzen zu befürchten hat.

Weis schon jemand mehr was mit der Klage gegen den CISO von Solarwinds ist?

"genau das ist das Problem, wenn es am Ende "knallt" sind die ja meistens fein raus, noch nicht erlebt, dass jemand aufgrund eines "hacks" in den Knast geht oder eine Geldstrafe bekommt – obwohl man von den Problemen wusste."

Auf WEN zielst Du ab, auf die Software-Hersteller?

Das nennt sich sozialistischer Technologietransfer. Als globalistische Weltgemeinschaft darf jede Regierung überall reinschauen. Die Eliten sind sich sowieso eins. Das Feigenblatt Datenschutz ist für die Datenschutz-Gläubigen gedacht. Letztlich liegen USA, EU und China technisch wie ideologisch auf einer Linie.

#läuft alles nach Plan – aber ist trotzdem eine unterhaltsame show :-)

ziemlich reißerisch und verschwörerisch… vor Allem China und EU ideologisch auf einer "Linie" zu sehen, zeugt nur wie wenig du dich doch tatsächlich mit China beschäftigt hast.

Naja, da bewahrheitet sich wieder einmal der uralte Spruch: "Der Schuster hat die schlechtesten Schuhe".

Der Hack wurde nur möglich durch eine Anhäufig haarsträubender Fehler.

Schon die richtige Behandelung des abgelaufenen Schlüssels (abgelaufene Schlüssel dürfen niemals mehr akzeptiert werden!) hätte den Hack verhindert.

Auch sonst hat sich Microsoft selbst nicht an eigene Sicherheitsregeln gehalten.

Z.B. nur zwingend notwendige Rechte zu vergeben und niemals irgendeinem Account, Key, etc. volle Rechte zu geben.

Und bis heute wissen die nicht, wie die Hacker überhaupt an den Key gekommen sind.

Die Theorie, das der aus einem Dump extrahiert wurde, konnte nicht bestätigt werden.

Cloud: BIS ZU 100% Sicher.

"Bis zu" wird man in diesem Zusammenhang wohl in Zukunft öfter hören…

Warum wurde hier eigentlich noch nicht die neue Cloud für den Bund von IONOS thematisiert, die soll ja sogar einen Air-Gap haben, also wenn das nicht mal 100% sicher ist…

Ja, habe ich auch gelesen.

Ich traue dem Kram aber mehr bzgl. Sicherheit zu als das, was da Microsoft mit seinen Clouddiensten treibt.

Und IONOS ist mir auch nicht im Gedächtnis, was Cybervorfälle angeht.

hmm naja, ich nicht :-).

Aber es kann der erste Schritt in die richtige Richtung sein, die nächsten Schritte müssten dann an der Stelle sein: harmonisierung der Applikationen / Anwendungen auf Bundes- und Landesebene, die ganzen Insellösungen müssen mal abgeschafft werden und weg von jedweden Lizenzprodukt (egal ob M$ oder SAP oder wer auch immer).

Wenn die es mal hinbekommen, alle Anwendungen im Browser laufen zu lassen, ist das Thema "lustiger Datenreichtum mit anschließender Verschlüsselung" auch erledigt, weil man da einfach "dumme" Clients hinstellen uind wo das OS keine Rolle mehr spielt – da sollten mal ein paar mehr Steuergelder hinfließen.

Ist nur die Frage, ob sich bei Microsoft nun etwas bewegt und wenn ja, ob es dann das Richtige und vor allem auch von Dauer ist.

Das dürfte auch davon abhängen, ob es eine rechtliche Handhabe gibt und wer in der Nachweispflicht ist. Ich glaube ehrlich nicht daran, dass man bei Microsoft nun endlich wach geworden ist. Dazu müsste dann doch noch weit mehr Druck aufgebaut werden oder es wandern eben Kunden ab.

Ist halt dann doch besser, wenn die anderen mit heruntergelassenen Hosen dastehen, als man selbst.

Ich finde es immer noch sehr merkwürdig, dass es nur außerhalb der kommerziellen Softwareentwicklung so etwas wie eine Produkthaftung gibt. Innerhalb der EU mag man nun dem Rechnung getragen haben, aber außerhalb?

Keine Cloud

Alles lokal

Problem gelöst

Wohl dem, der ein Management hat, das das auch so sieht. Leider lesen die Führungsetagen selten Techblogs, sondern Branchenblätter, in denen die Cloud immer noch als Musthave verkauft wird.

Der Mensch ist "kaputt per Design".

Warum soll das einer Plattform, an dem xx.xxx? Menschen arbeiten anders sein…

bald kommt die KI und haut das ganze mit dem 10 Millionen Hammern kaputt..

ist ja mit dem Händen nicht ganz so gehandicapt wie der Mensch.

ich hatte ohnehin nie viel in der Cloud… aber trotzdem scheisse, wenn irgendwann an x Stellen nichts mehr funktioniert.

Im Report wird auch von betroffenen europäischen Organisationen berichtet, allerdings werden keine Namen genannt.

Weiß jemand aus anderen Quellen, welche europäischen (ex-UK) Opfer es gab?

ketzerisch könnte man sagen, es ist ein Wunder, daß das ganze Zeug überhaupt funktioniert…

dafür benötigt man KI – anders ist das nicht zusammen zuhalten, es blickt einfach keiner mehr durch.

Das System verkommt somit zum Selbstzweck, Komplexität einfach unermesslich steigern, so dass man teure Systeme on top benötigt.

Am Ende wären analoge Order + Fax zielführender und vor allem billiger.

Wer Daten frei verfügbar machen möchte – Cloud ist okay.

Wer Daten sicher haben möchte, sollte sie offline speichern.

Und auch offline lassen, das betrifft auch eine eventuelle NAS.

was sagt das BSI? Was machen deutsche Behörden nun? MS Cloud von China, Russland und USA (;-)) unterwandert – ist das sinnvoll zu nutzen und hoheitliche Aufgaben dorthin auszulagern?