Im April 2024 wurde bekannt, dass das Forschungsnetzwerk von MITRE gehackt wurde. Der Angriff erfolgte durch mutmaßlich staatliche Akteure, die über zwei Zero-Day-Schwachstellen in Produkten des IT-Anbieters Ivanti in die Systeme eindringen konnten. Das hat eine interne Untersuchung des Hacks ergeben.

Im April 2024 wurde bekannt, dass das Forschungsnetzwerk von MITRE gehackt wurde. Der Angriff erfolgte durch mutmaßlich staatliche Akteure, die über zwei Zero-Day-Schwachstellen in Produkten des IT-Anbieters Ivanti in die Systeme eindringen konnten. Das hat eine interne Untersuchung des Hacks ergeben.

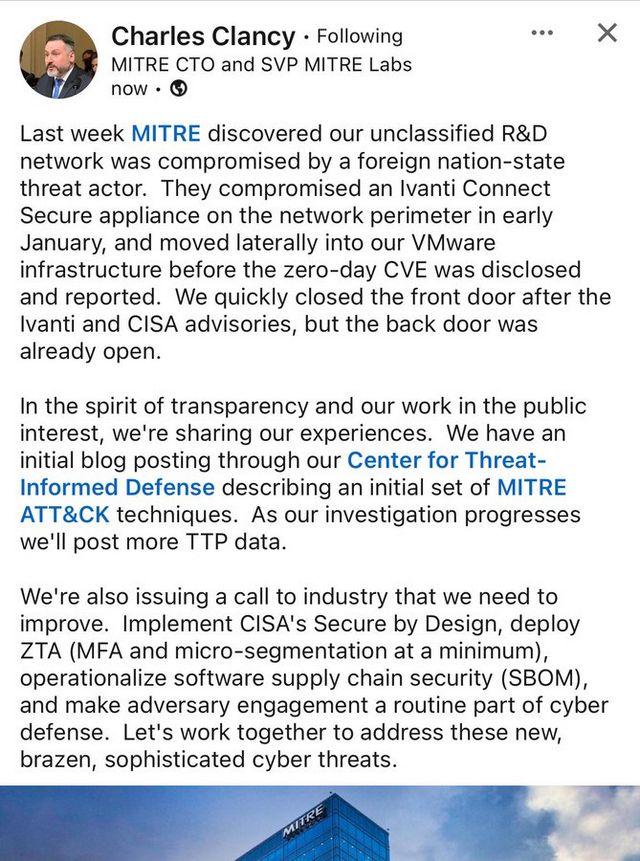

Erste Information zu diesem Sachverhalt kamen mir über nachfolgenden Tweet unter. Mitre hat den Sachverhalt in diesem Beitrag offen gelegt.

MITRE ist eine Non-Profit-Organisation, die staatlich finanzierte Forschung durchführt. In einer Meldung gab die Einrichtung bekannt, dass es trotz seines großen Engagements für den Schutz seiner digitalen Ressourcen zu einer Sicherheitsverletzung gekommen ist. Zu Deutsch: Deren IT-Netzwerk für die Forschung wurde gehackt.

Nach der Entdeckung verdächtiger Aktivitäten in der Networked Experimentation, Research, and Virtualization Environment (NERVE), einem kollaborativen Netzwerk für Forschung, Entwicklung und Prototyping, wurde die Kompromittierung durch einen ausländischen, nationalstaatlichen Akteur bestätigt.

Nach der Entdeckung des Vorfalls hat MITRE sofortige Maßnahmen ergriffen, um den Vorfall einzudämmen. Dazu gehörte auch die Abschaltung der NERVE-Umgebung. Gleichzeitig startete MITRE mit Unterstützung interner und externer Experten eine Untersuchung des Vorgangs ein. NERVE ist ein nicht klassifiziertes Kooperationsnetzwerk, das Speicher-, Rechen- und Netzwerkressourcen bereitstellt. Nach bisherigen Untersuchungen gibt es keine Anzeichen dafür, dass das zentrale Unternehmensnetzwerk von MITRE oder die Systeme von Partnern von diesem Vorfall betroffen waren.

Die Untersuchung läuft noch, auch um den Umfang der möglicherweise betroffenen Informationen zu ermitteln. MITRE hat sich mit den Behörden in Verbindung gesetzt und die betroffenen Parteien benachrichtigt und arbeitet daran, die operativen Alternativen für die Zusammenarbeit zügig und sicher wiederherzustellen, schreibt die Organisation.

Laut diesem Artikel erfolgte der Hack bereits im Januar 2024 durch zwei Zero-Day-Schwachstellen in Produkten des IT-Anbieters Ivanti. Im Januar 2024 erklärte Ivanti, dass die beiden Sicherheitslücken CVE-2023-46805 und CVE-2024-21887 bei Angriffen auf mindestens 10 seiner Kunden genutzt wurden. Es ist erneut ein Fall, bei dem Ivanti Produkte und deren Schwachstellen eine Rolle bei Hacks spielten. Im Beitrag Kleine Warnung: Finger weg von Ivanti VPN; die benutzen wohl Uralt-Tools mit auf einige problematische Aspekte hingewiesen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ein echter Hammer! Zur Erinnerung: Die sind ja neben CISA und NIST auch sowas wie die Lordsiegelbewahrer der Informationssicherheit (mitre.org/focus-areas/cybersecurity) und verantworten u. a. die Bescheidwisserseite attack.mitre.org. Da ist jetzt wohl die Hölle zugefroren.

Ich hatte (wohl noch durch Clifford Stoll und "Das Kukucksei") eine ähnliche Werschätzung. Allerdings sind diese Vorgänge Jahrzehnte her und die handelnden Personen vermutlich längst im Ruhestand oder sogar tot.

Heute wird da vermutlich auch nur noch mit Wasser gekocht und Tools wie eben Ivanti VPN zugekauft.

Ja, das ist wirklich bitter. Aber für hier anwesenden Freunde der Nacht müssen wir auch festhalten, dass die Umgebung nicht über eine Windows-Lücke gehackt wurde. Da ist wohl auch Schlampigkeit bei der Aktualisierung des zugrunde liegenden Betriebssystems der Ivanti-Appliances mit im Spiel.

https://thehackernews.com/2024/02/ivanti-pulse-secure-found-using-11-year.html

Ich hoffe, dass der Hack keine Auswirkungen auf die allgemeine Sicherheitslage hat, immerhin ist das MITRE ATT&CK framework sehr wichtig und wird von diversen Sicherheitslösungen eingesetzt, um automatisiert Bewertungen von Ereignissen vorzunehmen und ggf. automatisiert Gegenmaßnahmen einzuleiten, wenn da zentral ran rum gefummelt wird…