Anfang April 2024 gab es bereits eine Warnung zu einer ungepatchte Sicherheitslücke (CVE-2024-3400) in der PAN-Firmware, die in Palo Alto Networks Firewalls zum Einsatz kommt. Es hieß, dass die Schwachstelle in bestimmten Szenarien ausgenutzt werden kann und auch aktiv ausgenutzt wird. Nun ha CERT-Bund (BSI) einen aktualisierten Sicherheitshinweis dazu veröffentlicht, weil die Bewertung und die Maßnahmen zur Absicherung sich wohl geändert haben – die Hilfen zur Absicherung greifen wohl nicht. Hier ein kurzer Überblick über den aktuellen Sachstand.

Anfang April 2024 gab es bereits eine Warnung zu einer ungepatchte Sicherheitslücke (CVE-2024-3400) in der PAN-Firmware, die in Palo Alto Networks Firewalls zum Einsatz kommt. Es hieß, dass die Schwachstelle in bestimmten Szenarien ausgenutzt werden kann und auch aktiv ausgenutzt wird. Nun ha CERT-Bund (BSI) einen aktualisierten Sicherheitshinweis dazu veröffentlicht, weil die Bewertung und die Maßnahmen zur Absicherung sich wohl geändert haben – die Hilfen zur Absicherung greifen wohl nicht. Hier ein kurzer Überblick über den aktuellen Sachstand.

Rückblick auf die alte Warnung

Zum 12. April 2024 hatte ich die Sicherheitswarnung des BSI (CERT-Bund) im Beitrag Warnung: Aktive Ausnutzung einer ungepatchten Schwachstelle CVE-2024-3400 in Palo Alto Networks Firewalls aufgegriffen. In Palo Alto Networks Firewalls wurde eine ungepatchte Sicherheitslücke (CVE-2024-3400) bekannt, die in bestimmten Szenarien ausgenutzt werden kann. Gleichzeitig wurde beobachtet, dass diese Schwachstelle durch Cyberkriminelle aktiv ausgenutzt wurde.

Konkret bezog sich die Warnung auf eine Command Injection-Schwachstelle in der GlobalProtect-Funktion des PAN-OS, dem Betriebssystem der Firewalls des Herstellers Palo Alto Networks. Die Schwachstelle betrifft bestimmte PAN-OS-Versionen und bestimmte Funktionskonfigurationen von Palo Alto Networks und kann einem nicht authentifizierten Angreifer die Ausführung von beliebigem Code mit Root-Rechten auf der Firewall ermöglichen. Betroffen von der Schwachstelle CVE-2024-3400 sind Firewalls mit:

- PAN-OS 11.1 mit Version < 11.1.2-h3

- PAN-OS 11.0 mit Version < 11.0.4-h1

- PAN-OS 10.2 mit Version < 10.2.9-h1

mit konfiguriertem GlobalProtect Gateway und aktiviertem Telemetrie-Feature. Die Schwachstelle wurde nach dem Common Vulnerability Scoring System (CVSS) mit dem höchsten Wert 10.0 ("kritisch"; CVSS 4.0) bewertet. Der Hersteller Palo Alto Networks hatte dazu einen Sicherheitshinweis veröffentlicht, der auch Maßnahmen zur Absicherung umfasste. Am 15. April 2024 gab der Hersteller Palo Alto Networks die Hotfixes 11.1.2-h3, 11.0.4-h1 und 10.2.9-h1 heraus, welche die Schwachstelle schließen.

Revision der Einstufung

Nun hat Palo Alto Networks nach weiteren Untersuchungen wohl eine gravierende Revision der Einstufung der Schwachstelle und der Aussage, dass nur bestimmte Konstellationen betroffen seien, vorgenommen. Das BSI (CERT-Bund) warnt seit dem 24. April 2024 in einer revidierten Mitteilung Version 1.3: Palo Alto Networks Firewalls – Aktive Ausnutzung einer ungepatchten Schwachstelle vor der Ausnutzung der Schwachstellen in PAN-OS (siehe auch folgenden Tweet).

Warnung vor Sicherheitslücke (CVE-2024-3400) in Palo Alto Networks Firewalls

Hintergrund ist, dass Palo Alto Networks das Advisory angepasst hat und nun darauf hinweist, dass der bisherige (und oben erwähnte) Workaround, das Deaktivieren der Telemetrie-Funktion, nicht mehr vor dem Ausnutzen der Schwachstelle CVE-2024-3400 schützt. Des Weiteren wird eine zunehmend breite Ausnutzung beobachtet, des es sich bereits Exploits öffentlich verfügbar.

In einem weiteren Update (PDF) weist das BSI zudem darauf hin, dass neben physischen Geräten von Palo Alto auch Produkte anderer Hersteller, welche die verwundbaren PAN-OS Versionen (beispielsweise als virtuelle Maschine) integriert und Global Protect konfiguriert haben, anfällig sein können. Hiervon berichtet laut BSI die Firma Siemens in seinem Security Advisory SSA-750274: Impact of CVE-2024-3400 on RUGGEDCOM APE1808 devices configured with Palo Alto Networks Virtual NGFW. Das BSI sieht die Gefahr, dass Produkte anderer Hersteller, die die verwundbare Software integriert haben, leichter zu übersehen sind. Es besteht somit das Risiko, dass eine erfolgreiche Kompromittierung länger nicht erkannt wird.

Shodan.io: Verwundbare Palo Alto Networks Firewalls

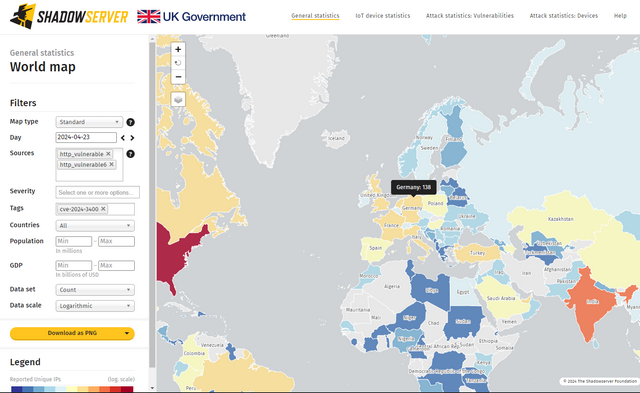

Nach Scans der Shadowserver Foundation sind in Deutschland weiterhin mehr als 130 durch CVE-2024-3400 kompromittierte Firewalls zu finden (Stand 23.04.2024). Konkrete Hinweise, wie Produkte anderer Hersteller, die die verwundbare Software integriert haben, abzusichern sind, sollen laut BSI den Security Advisories der Hersteller entnommen werden. Dem BSI liegt keine Liste der betroffenen Lösungen vor. IT-Sicherheitsverantwortliche sollten bei Recherchen zu den in der eigenen Institution genutzten Produkten prüfen, ob hier PAN-OS integriert und Global Protect konfiguriert werden (können). Details zur Schwachstelle sowie den in Gelb hinterlegten Revisionen sind dem PDF-Dokument des BSI zu entnehmen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Zu Bedenken ist allerdings, dass die Palo Alto Firewalls bei aktuellen Threat-Subscriptions die Angriffe erkennt und abwehrt. Darauf verlassen würde ich mich allerdings nicht, sondern lieber patchen.

zumal es die Updates für die jeweiligen Versionen auch ohne sonstigen Funktionszuwachs etc gibt also nur ein einzelner Fix für diese Lücke. Somit ist das Risiko das sich mit eiligem Patchen dann wiederum andere Problem einhandelt nicht so groß.