Die GCH Hotel Group ist mutmaßlich wohl Opfer eines erfolgreichen Cyberangriffs geworden. Die Akira-Ransomware-Gruppe listet die HCG als Opfer auf seiner Leak-Seite auf und behauptet 45 GByte an Daten der in Deutschland aktiven Hotelkette beim Angriff abgezogen zu haben. Auf der Webseite der Hotelgruppe habe ich bisher noch keinerlei Informationen zu einem Cybervorfall gefunden.

Die GCH Hotel Group ist mutmaßlich wohl Opfer eines erfolgreichen Cyberangriffs geworden. Die Akira-Ransomware-Gruppe listet die HCG als Opfer auf seiner Leak-Seite auf und behauptet 45 GByte an Daten der in Deutschland aktiven Hotelkette beim Angriff abgezogen zu haben. Auf der Webseite der Hotelgruppe habe ich bisher noch keinerlei Informationen zu einem Cybervorfall gefunden.

Die GCH Hotel Group

Die GCH Hotel Group ist laut eigener Aussage mit aktuell über 120 Hotels im Portfolio eines der führenden Hotelmanagement-Unternehmen in Deutschland. Die Hotelgruppe hat ihren Sitz in Berlin und managt rund 80 Hotels in Deutschland und Österreich. Darüber hinaus stellt das Unternehmen seine Expertise und Dienstleistungen europaweit für aktuell 40 Hotels zur Verfügung. Damit verfügt GCH über mehr als 15.000 Hotelzimmer und verbucht jährlich über drei Millionen Gäste.

Zu den von der GCH Hotel Group betriebenen Hotelketten gehören einige bekannte Marken (z.B. die Franchisemarken Wyndham, TRYP by Wyndham, Radisson Blu, Best Western, Mercure, ibis, ibis Styles, Crowne Plaza, Holiday Inn und Hilton). Der Wirkungskreis des Unternehmens umfasst laut Eigenaussage das allgemeine Hotel-Management, Verkauf & Marketing, E-Commerce, Revenue Management, Controlling, Business Development, IT Support und Service sowie Financial Services.

Das Akira-Leak

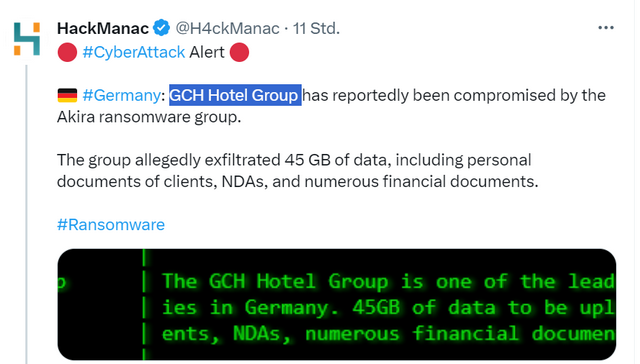

Ich bin über nachfolgenden Tweet von Hackmanac (danke für die Info) sowie diese Meldung darauf aufmerksam geworden, dass auf der Akira-Leak-Seite die GCH Hotel Group als Opfer der Akira-Ransomware-Gruppe aufgeführt wird.

Zum 30. April 2024 gibt die Ransomware-Gruppe Akira dann an, dass man die deutsche GCH Hotel Group erfolgreich angegriffen wurde. Es sollen angeblich 45 GB an Daten exfiltriert worden sein. Zu den abgezogenen Daten gehören angeblich auch persönliche Dokumente von Kunden, Vertraulichkeitsvereinbarungen (NDAs) und zahlreiche Finanzdokumente.

Ich habe auf der Webseite der GCH Hotel Group geschaut, aber keine Informationen über einen Cyberangriff gefunden. Eine Anfragen an die Hotelgruppe ist inzwischen von mir gestellt. Dann habe ich auf dieser Seite noch die Information gefunden, die berichtet, dass die GCH einen Dienst zur Implementierung einer hybriden Identitätslösung für seine 300 Benutzer durch die Integration ihres lokalen Active Directory (AD) mit dem cloudbasierten Identitäts- und Zugriffsmanagementdienst Microsoft Azure AD benötigte.

Bei Akira handelt es sich um eine Gruppe, die Ransomware-as-a-Service (RaaS) als Vertriebsmodell bereitstellt, d.h. andere Cyberkriminelle können die Leistungen buchen. Die Ransomware Akira wurde erstmals Anfang 2023 entdeckt und entwickelt sich zusehends zu einer der am schnellsten wachsenden Ransomware-Familien. Zum Geschäftsmodell gehört eine doppelte Erpressungstaktik (erpressen durch Verschlüsselung und Drohung, erbeutete Daten bei nicht Zahlung zu veröffentlichen). Trendmicro hat hier einige Informationen zu Akira zusammen getragen.

Ähnliche Artikel:

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 1

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2

Schwedisches Rechenzentrum des finnischen Cloud-Anbieter Tietoevry per Akira-Ransomware lahm gelegt

Weiteres Datenleck bei Hotelkette Marriott (Juli 2022)

Cyberangriff auf H-Hotels.com (11. Dez. 2022)

Persönliche Daten nach Cyberangriff auf H-Hotels.com (11. Dez. 2022) im Darknet gelandet

IBIS-Hotel: Check-In-Terminal gibt Zugangsdaten fremder Zimmer aus

Unsaflok: Millionen Hoteltüren lassen sich durch Sicherheitslücken öffnen

MVP: 2013 – 2016

MVP: 2013 – 2016

> … Franchisemarken Wyndham, TRYP by Wyndham, Radisson Blu, Best Western, Mercure, ibis, ibis Styles, Crowne Plaza, Holiday Inn und Hilton <

Anlässlich der umfänglichen Liste prominenter Namen geschaut, was sich die GCH Hotel Group in der Vergangenheit allfällig leistete und dabei auf eine die Konkurrenz betreffende Meldung gestossen: heise.de/news/Bei-Marriott-geleakte-Kundendaten-waren-gar-nicht-verschluesselt-9704578.html.

500 Millionen Opfer! Ich spekuliere mal: Bei 45 GB Daten könnten auch bei GCH einige Hundertausend betroffen sein. Bis die alle benachrichtigt sind … das gibt Überstunden.

Hi Günter,

du nennst es mit "…, die berichtet, dass die GCH einen Dienst zur Implementierung einer hybriden Identitätslösung für seine 300 Benutzer durch die Integration ihres lokalen Active Directory (AD) mit dem cloudbasierten Identitäts- und Zugriffsmanagementdienst Microsoft Azure AD benötigte" und der dazugehörigen Verlinkung nur beiläufig, aber hinter der Verlinkung stehen sehr interessante Details, die Transputec verlauten lässt:

– Es war vor nicht allzu langer Zeit noch das Funktionslevel der lokalen MS AD Domain auf 2003 (!)

– Die Domain wurde damals vor zig Jahren nicht nach Bestpracties eingerichtet, weil es wurde .local genutzt, inzwischen korrigiert.

– Die von Transputec umfangreich beschriebene Dienstleistung war/ist einfach die Implementierung von AD-Sync mit dem Azure AD Connect-Tool ? Konnten die (die eigene GCH IT) das nicht selber? Das ist doch kein Hexenwerk und für mein Verständnis auf einem einfachem/mittlerem Schwierigkeitslevel.

Diese drei Punkte, sowie die zusätzliche Nennung der Implementierung von MFA, Kennworthashsynchronisierung und der Conditional Access lässt mich mit einem ungutem Gefühl zurück, wie (angestaubt und Konfiguration) das interne IT-Netzwerk von GCH ist…