Bei der in Köln tätigen Koelnmesse gab oder gibt es auf der Ticket-Webseite eine mögliche Schwachstelle, über die sich ggf. Daten von Nutzern, durch Dritte ansehen lassen konnten. Der Entdecker der möglichen Schwachstelle hatte diese im Sommer 2023 der Messegesellschaft gemeldet. Im Januar 2024 wurde er von der Staatsanwaltschaft als "Zeuge" geladen, weil die Koelnmesse wohl Anzeige erstattet hatte. Während der Anhörung musste der Entdecker der Schwachstelle aber feststellen, dass die Anhörung sich ganz schnell in eine "Vernehmung als Beschuldigter" wandeln könnte. Bei Beobachtern poppt sofort der Fall Modern Solutions im Hinterkopf auf, der gezeigt hat, wie kaputt die Bestimmungen des § 202a StGB Ausspähen von Daten eigentlich ist. Ich versuche mal den Sachverhalt aus Sicht eines Außenstehenden nachzuzeichnen.

Bei der in Köln tätigen Koelnmesse gab oder gibt es auf der Ticket-Webseite eine mögliche Schwachstelle, über die sich ggf. Daten von Nutzern, durch Dritte ansehen lassen konnten. Der Entdecker der möglichen Schwachstelle hatte diese im Sommer 2023 der Messegesellschaft gemeldet. Im Januar 2024 wurde er von der Staatsanwaltschaft als "Zeuge" geladen, weil die Koelnmesse wohl Anzeige erstattet hatte. Während der Anhörung musste der Entdecker der Schwachstelle aber feststellen, dass die Anhörung sich ganz schnell in eine "Vernehmung als Beschuldigter" wandeln könnte. Bei Beobachtern poppt sofort der Fall Modern Solutions im Hinterkopf auf, der gezeigt hat, wie kaputt die Bestimmungen des § 202a StGB Ausspähen von Daten eigentlich ist. Ich versuche mal den Sachverhalt aus Sicht eines Außenstehenden nachzuzeichnen.

Kurze Hintergrundinformation

Die Koelnmesse ist eine international tätige Messegesellschaft mit Sitz in Köln. Laut Wikipedia organisiert die als GmbH fungierende Messegesellschaft unter dem seit 1. März 2008 als Messechef tätigen Gerald Böse jedes Jahr rund 80 Messen, Ausstellungen und Gastveranstaltungen. Bis zu 2000 Tagungen und sonstige Veranstaltungen finden jährlich während und außerhalb der Messen in den Kongresszentren der Koelnmesse und weiteren Orten statt.

Ticketsystem Messekoeln zur Gamescom 2024

Je nach Messe bzw. Veranstaltung stellt die Koelnmesse auch ein System zum Ticket-Verkauf unter wechselnden URLs für die Veranstalter und Messebesucher zur Verfügung. Obiger Screenshot zeigt die Webseite des Ticketsystem Koelnmesse zur Gamescon 2024 (das Impressum verweist auf die Koelnmesse GmbH).

Durch Zufall auf Schwachstelle gestoßen

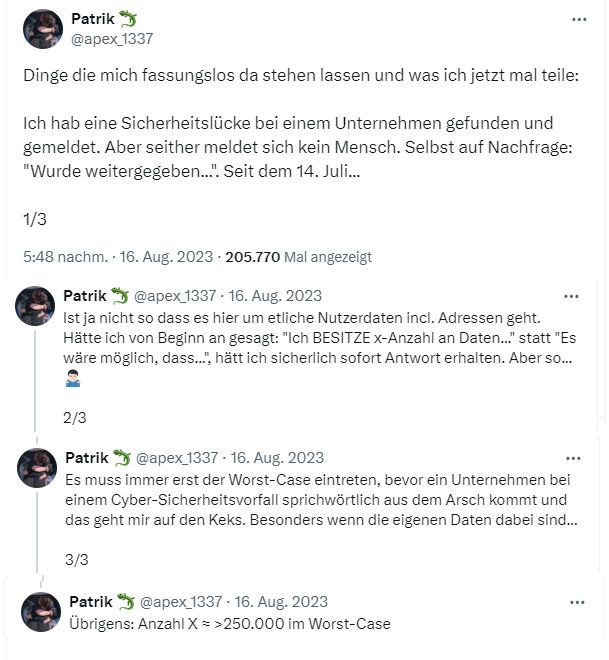

Ein Benutzer, der mit dem Alias apex_1337 auf der Plattform X unterwegs ist, wollte sich ebenfalls ein Ticket für die Gamescon über die Plattform besorgen. Da er im Bereich IT-Sicherheit (IT-Sec Student) unterwegs ist, fiel ihm durch Zufall eine mögliche Sicherheitslücke auf den Webseiten der Koelnmesse auf. Es war ihm bei einem Test möglich, ohne Authentifizierung auf die Daten des eigenen Accounts zuzugreifen und ein angelegter zweiter Testaccount war ebenfalls mit seinen Daten ohne Authentifizierung einsehbar – so die Aussage.

Ein böswilliger Entdecker dieser möglichen Schwachstelle hätte über diese die Daten von Kunden der Koelnmesse abrufen können. Meinen Informationen nach hat der Entdecker der möglichen Schwachstelle die Koelnmesse zum 14. Juli 2023 über den Sachverhalt informiert und auch nochmals am Folgetag versucht, telefonisch nachzufassen. Es ist allerdings nichts passiert – daher hat der Entdecker der möglichen Schwachstelle das Ganze Mitte August 2023 in allgemeiner Form, ohne Details zu nennen, in einer Reihe von Tweets öffentlich gemacht.

Das Ganze ist an mir vorbei gegangen, wenn ich mir die Tweets anschaue, ist der Vorgang aber wohl mehr oder weniger versandet. Potentiell dürfte das Ticket-System der Koelnmesse betroffen sein. Normalerweise gehe ich davon aus, dass so etwas von den betroffenen Unternehmen professionell gehandhabt, die Schwachstelle beseitigt und der Melder dann über den Vollzug informiert wird.

Messegesellschaft: Wissen wir seit 2023 …

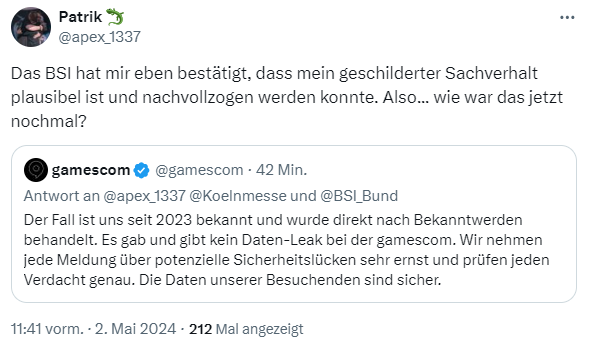

Ergänzung: Zum 2. Mai 2024 tönt die Koelnmesse (siehe folgender Tweet), dass der Fall seit 2023 bekannt sei und es kein Daten-Leak bei der gamescom gegeben habe.

Die Daten der "Besuchenden" seien sicher. Patrik, alias @apex_1337, merkt dazu an, dass das BSI ihm den vor einigen Tagen geschilderten Sachverhalt als plausibel und nachvollziehbar bestätigt. Hält man im Kopf nicht aus – wäre dann Zeit, den Sachverhalt offen zu legen – denn wenn die Koelnmesse recht hat, wäre das alles ja kein Problem.

Anzeige der Messegesellschaft

Wenn ich es (aus diesem Artikel) richtig interpretiere, kämpft die Koelnmesse einerseits gegen "Ticket-Missbrauch". Andererseits hat es möglicherweise einen Angriff auf die Server der Koelnmesse gegeben. Mit beiden Themen hat der Entdecker der potentiellen Schwachstelle m. W. aber nichts zu tun. Jedenfalls wurde von Seiten der Koelnmesse GmbH eine Anzeige "wegen Verdachts der Computersabotage" gestellt. Und damit bekam die Meldung der möglichen Schwachstelle wohl eine gänzlich andere Richtung.

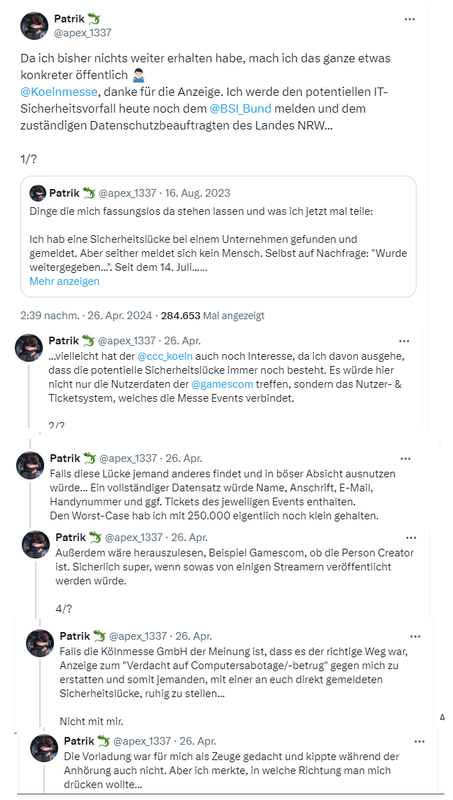

Zum 26. April 2024 hat sich apex_1337 dann in einer Serie von Tweets zu seinen Erfahrungen in diesem Fall ausgelassen – dort ist mir der Sachverhalt erstmalig aufgefallen. Im Hinblick auf die gemeldete potentielle Schwachstelle hat die betreffende Person nichts von der Koelnmesse gehört, schreibt aber, dass er im Januar 2024 Post im Auftrag der Staaatsanwaltschaft Köln bekam und als "Zeuge" zur Anhörung geladen wurde. Kann ja passieren, wenn die Ermittler versuchen ggf. alle Informationen zu bekommen, die ermittelbar sind.

Das Gespräch mit dem anhörenden Polizeibeamten war aber wohl nicht so, wie man sich das Thema "als Zeuge vernommen" vorstellt – wie ich obigen Tweets und einem Gespräch mit dem Betreffenden entnehme. Die Anhörung lief zwar weiterhin "als Zeuge", aber der befragende Beamte äußerte wohl "Ich bekomm hier Bauchschmerzen…" gegenüber dem Zeugen. Den Tweets ist zu entnehmen, dass es bei der Koelnmesse einen Vorfall gegeben haben muss, bei dem laut Polizei "ein immenser Schaden und Ausfall von Servern zu verzeichnen war". Der Eindruck des Zeugen war, dass da versucht wurde, dem Entdecker und Melder der Schwachstelle etwas "in die Schuhe zu schieben".

Die Leute von xboxdev.com haben in diesem Artikel noch einige Informationen zu möglichen Hintergründen der Anzeige durch die Koelnmesse geschrieben. Ich kann an dieser Stelle nicht erfassen, ob da in den Ermittlungen lediglich etwas in die falsche Richtung gelaufen ist, oder ob es eine konkrete Anzeige gegen den Entdecker der Schwachstelle gab. apex_1337 hat inzwischen eine Meldung beim Landesdatenschutzbeauftragten von Nordrhein-Westfalen sowie beim BSI bezüglich der Sicherheitslücke und der möglichen DSGVO-Verletzung gemacht.

Minenfeld § 202a StGB

Mir sind die Details der möglichen Schwachstelle weiterhin unbekannt, man kann einiges aus den Tweets interpretieren. Was mich aber sofort getriggert hat, waren die Tweets vom 26. April 2024, in der der Betroffene seine Sicht der Dinge schildert. Mir kam sofort die Erinnerung an den Fall Modern Solutions in den Sinn, wo das die Schwachstelle zu verantwortende Unternehmen Anzeige bei der Staatsanwaltschaft Köln stellte. Das Ganze endete vorläufig mit einem Strafbefehl über 5.000 Euro gegen den Entdecker der Sicherheitslücke – wobei gegen dieses Urteil Revision eingelegt wurde (siehe nachfolgende Links).

Es mag auch sein, dass in obigem Fall, wie er sich derzeit darstellt, die Zeugenanhörung sich in die falsche Richtung entwickelt hat oder von apex_1337 so interpretiert wurde. Die Geschichte verdeutlicht aber erneut, auf welches Minenfeld sich Entdecker und Melder einer Schwachstelle in Bezug auf die Bestimmungen des § 202a StGB "Ausspähen von Daten" begeben.

Platt ausgedrückt: Deutschland ist in Sachen Cybersicherheit sehr wackelig aufgestellt – um aber dem Ganzen etwas aufzusetzen, haben sich Politik und Justiz etwas ganz besonderes in Form von § 202a StGB "Ausspähen von Daten" einfallen lassen. Der Fall Modern Solutions und obiger Fall verdeutlichen einmal mehr, dass Leute, die auf eine Schwachstelle stoßen, bei einer Meldung sehr schnell in Probleme laufen. Für die Cybersicherheitskultur ist das eine Katastrophe – den Entdeckern bleibt nur "auf Scholz" zu machen und sich "auf nichts wissen und sich nicht erinnern können" zu berufen.

heise hat die grundsätzliche Problematik des Hackerparagraphen im Beitrag Kommentar zu Modern Solution: Der Hackerparagraf muss endlich weg! aufgegriffen und meint "Das Modern-Solution-Verfahren ist nur eins in einer langen Reihe von Fehltritten der deutschen Justiz, wenn es um Digitalpolitik geht." heise berichtete in diesem Artikel zwar, dass Justizminister Buschmann eine Novellierung des Hackerparagraphen anstrebt. Aber das Vorhaben liegt für mich in weiter Ferne.

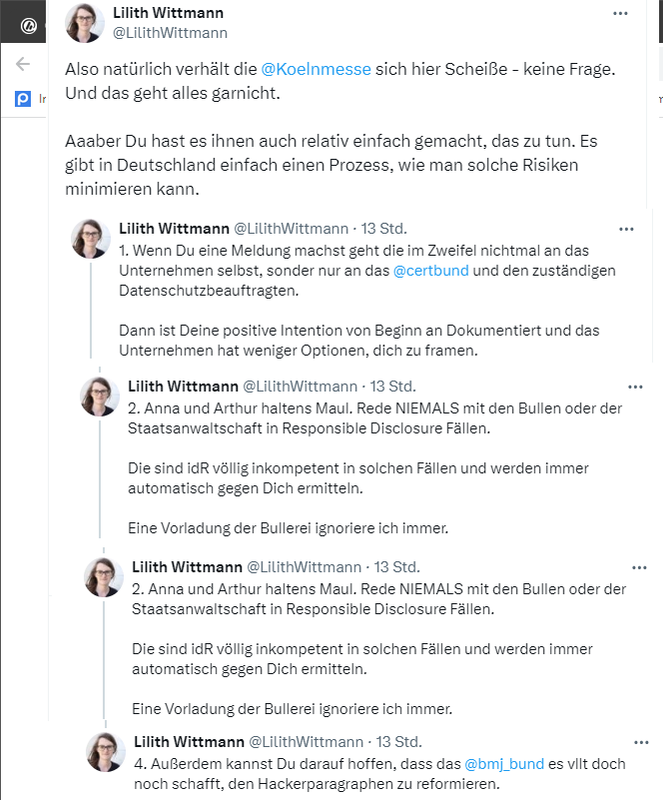

Lilith Wittmann hat zum Fall Koelnmesse noch obige Tweets mit Handlungsempfehlungen bei solchen Entdeckungen gegeben. Der Tipp lautet, eine Vorladung zur Zeugenvernehmung zu ignorieren.

Meldungen von Schwachstellen können auch über Redaktionen oder Blogger erfolgen. Hier im Blog gehe ich bei Leserhinweisen auf Schwachstellen i.d.R. auch den Weg über die Meldung bei den Datenschutzaufsichtsbehörden. Dann weiß ich, dass sich was bewegt.

Cybersecurity & Politik: Läuft …

Und zum Abschluss möchte ich noch etwas unfreiwillig Komisches in Sachen "Politik goes Cybersecurity" zum Besten geben – was im Grund tieftraurig ist und das ganze Dilemma zeigt.

Unter der Rubrik "Politik, die tut was" und weil Deutschlands Kommunen massiv unter mangelnder Cybersicherheit und entsprechenden Vorfällen leiden, gibt es in Hessen den "Notfallschrank gegen Hackerangriffe für hessische Kommunen". Innenminister Roman Poseck (CDU) begutachtete der Meldung der Hessenschau vom Montag, den 29. April 2024, zufolge bei einem Besuch des CyberCompetenceCenters Hessen3C in Wiesbaden auch einen Schrank auf Rädern mit 20 verbundenen Laptops für einen provisorischen IT-Neustart von Gemeinden. Damit die Kommunen nach einem Hackerangriff nicht "nackt" bezüglich ihrer IT dastehen. Läuft.

Ähnliche Artikel:

Kundendaten von Online-Marktplätzen (Otto, Kaufland, Check24 …) einsehbar

Datenleck bei deutschen Shopping-Plattformen (700.000 Kundendaten online)

Entwickler meldet Modern-Solution-Datenleck, darauf Anzeige und Hausdurchsuchung

Modern Solution-Datenleck: Anzeige gegen Entwickler kam vom Hersteller

Anzeige von Modern Solution: Verfahren gegen Entdecker einer Schwachstelle vor Gericht abgewiesen

IT-Experte, der Modern Solutions Schwachstelle öffentlich gemacht hat, muss nun doch vor Gericht

Urteil des LG Aachen (Fall Modern Solution-Schwachstelle) liegt vor

Hauptverhandlung gegen Entdecker der Modern Solutions-Schwachstelle im Januar 2024

Amtsgericht Jülich verurteilt Entdecker der Modern Solutions-Schwachstelle zu Geldstrafe (Jan. 2024)

Die CDU, die Wahlkampf-App, der Datenschutz und das Strafrecht, sowie Digitalkompetenz in der Politik

CDU zieht Anzeige gegen Sicherheitsforscherin Wittmann zurück

CDU Connect: DSGVO-Prüfverfahren der Landesdatenschutzbeauftragten läuft

CDU Connect: Staatsanwalt stellt Verfahren gegen Wittmann & Co. ein

MVP: 2013 – 2016

MVP: 2013 – 2016

tue nichts Gutes, dann wiederfährt dir nix Böses… so schauts aus bei Cybersicherheit in Deutschland!

Sehr treffend formuliert! Unsere Legislative ist leider ein Leuchtturm der Inkompetenz in Sachen Digitalisierung.

Ich sag es immer wieder: Schwachstelle gefunden, PoC erstellen und ohne Vorwarnung, direkt & anonym, öffentlich machen. Soll die Welt halt brennen.

Ich hätte die Angelegenheit in Heises Anonymer Briefkasten geworfen. https://www.heise.de/investigativ/

Wenn sich Heise bei der Messegesellschaft gemeldet hätte, hätte das mehr Eindruck gemacht, als eine Einzelperson.

Der Eindruck ist das eine, aber es kann doch nicht sein, dass der Melder eines Sicherheitsproblems gleich mit Strafverfolgung überzogen wird.

Zum einen führt es dazu, dass ein Teil fähiger Leute lieber den Mund hält, weil man sich das nicht antun möchte. Anonym im Hintergrund zu bleiben ist auch nicht immer im eigenen Interesse.

Hier läuft grundsätzlich etwas falsch was den Umgang mit Sicherheitslücken angeht. Damit ist auch der Beißreflex gemeint, wenn man Firmen auf solche Probleme hinweist.

Sicherheitslücken haben wir alle, permanent. Wäre dem nicht so, dann bräuchten wir nie wieder Patches einspielen. Verlockende Vorstellung, leider aber unrealistisch.

Hinweise sollten dankend angenommen werden und die Reaktion ist entscheidend. Problem möglichst unverzüglich lösen und daraus lernen. Ein Dank an den Hinweisgeber schadet auch nicht. Günstiger ist ein Pentest nicht zu haben.

Sorry, aber ich sehe nichts schlechtes daran wenn man sich auf den Tag x vorbereitet. Und ja, da helfen auch 20 Notebooks.. Lasst das Behördenbashing mal sein.

Erstens: Das CyberCompetenceCenters Hessen3C ist imho keine Behörde, sondern beim Hessischen Innenministerium angesiedelt.

Zweitens: Man sollte vielleicht auch den Kontext sehen. NIS-2 soll für Behörden nicht gelten, CDU Hessen in Form des Justizministers C. Heinz ist ganz scharf in Sachen Vorratsdatenspeicherung, und dann fällt mir so eine Meldung aus der Hessenschau vor die Füße. Die können den Schrank ja gerne vorhalten, aber nicht als "weiße Salbe" für den gläubigen Bürger prominent in der Hessenschau gebracht – imho. Im Kontext des obigen Artikels (der Hackerparagraph ist ja auf Betreiben der CDU so formuliert worden) ist mir die Aktion des CDU-Innenministers übel aufgestoßen. Aber vielleicht geht es nur mir so.

Nein, geht nicht nur Dir so. Was mache ich mit den 20 Notebooks, wenn der Laden gehackt, die Daten verschlüsselt und die Fachverfahren tot sind?

Man muss ja nur mal sehen wie lange die SIT schon mit der vollständigen Wiederherstellung aller Dienste und Fachverfahren kämpft. Ich bezweifle, dass 20 Notebooks auch nur im Ansatz einen Unterschied machen würden.

Ein solcher Schrank ist aber viel schneller eingerichtet als eine solide Cyber-Security und man hat schneller "eine Meldung" für die Medien. Ich fürchte nur dieser Schrank bringt uns in der Realität der Cyber-Security nicht einen Zentimeter voran.

Den Mut die NIS-2 wirklich anzupacken hat man offenbar nicht. Wir müssen da als Unternehmen auch durch. Ja, es macht Arbeit, ist nicht immer spaßig, aber wenn man die letzten Jahre reflektiert einfach notwendig!

Der ganz normale Wahnsinn halt.

Ich hatte da auch mal so einen Fall, bekam Post von der Polizei, aus einer Zeugenvernehmung wurde letztendlich eine Beschuldigten Vernehmung, ich hatte mir das schon Fast gedacht und hab auf Blöd gestellt.

Ich meine, es ist ja auch eine Schweinerei, da bekommt man einen Brief zur Zeugenvernehmung und wird dann dort erst auf der Wache darüber aufgeklärt, dass es auch eine Beschuldigte Anzeige gibt. Zu guter Letzt, es ging um Computermanipulation, die Polizei hat dann erklärt, worum es sich dreht.

Und ich habe dann gemeint, wieso die Geräte nicht Beschlagnahmt worden seien und die Manipulation Forensisch auf Manipulation überprüft worden sind.

Das hat der Kommissar leider auch nicht gewusst, somit ist glücklicherweise das verfahren wieder eingestellt worden.

Hier agieren (Anzeiger und Gesetzgeber) offenbar entsprechend der Erwerbsregel 285 der aus dem Star-Trek-Universum bekannten Ferengi: "Einer guten Tat folgt die Strafe auf dem Fuße. Keine gute Tat bleibt ungestraft."

Quelle:

https://memory-alpha.fandom.com/de/wiki/Erwerbsregeln_der_Ferengi#Die_Regeln

Unsere Gesetzgebung ist schon unglaublich, aber was kann man von Theoretikern schon anderes erwarten. Der Gute wird bestraft und der … kommt davon, toll.

Ach, ich hätte die Schwachstelle auf einschlägigen Foren im Internet gepostet und dann den Cyber-Vorfall über die DSGVO "gelöst" , die Messegesellschaft angezeigt.

Ok, wenn ich eins gelernt habe aus diesem Fall und aus der Berichterstattung und den vielen Kommentaren, dann dies: Findest du einen solchen Fall, mache folgendes:

1. Informiere das BSI und deinen Landesdatenschutzbeauftragten.

2. Informiere die Öffentlichkeit.

3. Informiere das Unternehmen? Im Leben nicht! Was kümmern die mich?

Ich bin sonst keiner, der erstmal die Büttel ruft, sondern versuche immer, mich vernünftig zu einigen, aber hey…

Das erinnert mich an 'Das Häschen' von Wilhelm Busch:

https://www.projekt-gutenberg.org/wbusch/haeschen/haeschen.html

Jeder Gamescon Besucher möge doch mal sein Recht auf Auskunft (DSGVO) in Anspruch nehmen und bei der Kölnmesse anfragen, welche Daten über ihn gespeichert sind.

"Auskunftsersuchen nach Artikel 15 Abs. 1 der Datenschutz-Grundverordnung" vielleicht lernt dann der Betreiber, dass man von sich aus eher den Ball flach halten sollte und Datenschutz wichtig ist?

Just askin….