[English]Nochmals ein Thema aus der "Gruft" hervorgeholt, welches ich bereits Ende März 2024 hier im Blog aufgegriffen hatte. Ein Blog-Leser hat mich Ende April 2024 kontaktiert und fragte, ob es einen "Authentificator-Zwang für Microsoft Office" gebe? Microsoft geht kontinuierlich vorwärts, eine Multifaktor-Authentifizierung bei seinen Produkten wie Microsoft 365/Office 365 zu erzwingen.

[English]Nochmals ein Thema aus der "Gruft" hervorgeholt, welches ich bereits Ende März 2024 hier im Blog aufgegriffen hatte. Ein Blog-Leser hat mich Ende April 2024 kontaktiert und fragte, ob es einen "Authentificator-Zwang für Microsoft Office" gebe? Microsoft geht kontinuierlich vorwärts, eine Multifaktor-Authentifizierung bei seinen Produkten wie Microsoft 365/Office 365 zu erzwingen.

Eine Leseranfrage

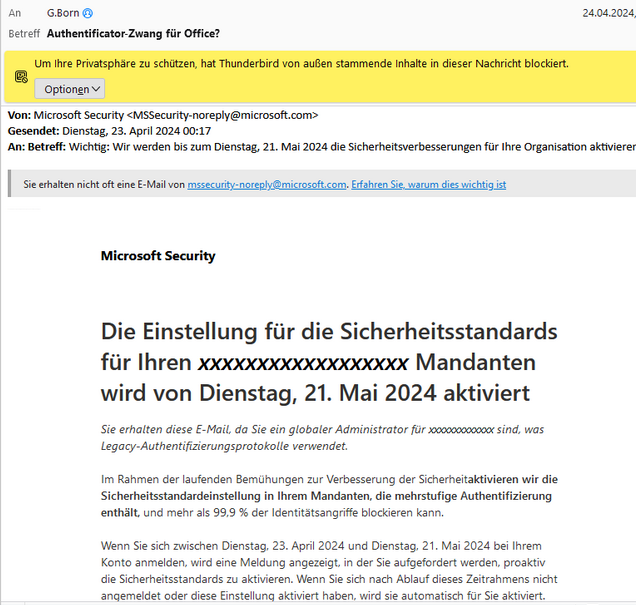

Blog-Leser Michael V. hat mich bereits am 24. April 2024 unter dem Betreff "Authentificator-Zwang für Microsoft Office?" per E-Mail kontaktiert, weil er als globaler Administrator einer Microsoft Cloud-Instanz eine Mail von Microsoft erhalten hat. Diese Mail informierte ihn über eine Änderung der Sicherheitsstandards für einen benannten Tenant.

Im betreffenden Tenant würden noch Legacy-Authentifizierungsprotokolle mit Anmeldung per Benutzername und Passwort verwendet, heißt es in der Mail. Diese verwendeten Legacy-Authentifizierungsprotokolle seien weniger sicher als moderne Protokolle und erleichtern Angreifern das Erfassen von Anmeldeinformationen.

Diese Legacyprotokolle blockieren normalerweise die Aktivierung von Sicherheitsstandards, schreibt Microsoft. Man habe jedoch spezielle Ausnahmen angewendet, damit Nutzer weiterhin Legacy-Authentifizierungs-Apps verwenden können, während die Anwender bereits eine mehrstufige Authentifizierung für alle anderen Apps verwenden. Diese Ausnahmen gelten für Apps, die der Nutzer beim speziellen Tenant einen Monat vor Donnerstag, 18. April 2024 verwendet haben.

Es heißt, dass dieser genannte Mandant (Tenant) ab Dienstag, den 21. Mai 2024, in der Sicherheitsstandardeinstellung für auf eine mehrstufige Authentifizierung umgestellt werde. Diese könne mehr als 99,9 % der Identitätsangriffe blockieren. Meldet sich der globale Administrator zwischen Dienstag, 23. April 2024 und Dienstag, 21. Mai 2024 beim Konto an, wird eine Meldung angezeigt, in der er aufgefordert wird, proaktiv die Sicherheitsstandards zu aktivieren. Wenn der globale Administrator sich nach Ablauf dieses Zeitrahmens nicht angemeldet oder diese Einstellung aktiviert hat, wird die Einstellung automatisch für den Mandanten (Tenant) aktiviert.

Ab diesem Punkt ist dann nur noch eine mehrstufige Anmeldung der Benutzer am Tenant, zum Beispiel mit der Microsoft Authenticator App möglich. Die Mail, die ich am Artikelende komplette eingestellt habe, gibt dem globalen Administrator Hinweise, was ihn erwartet. Microsoft empfiehlt, Benutzer über folgende Punkte zu informieren, um Verwirrung zu vermeiden:

- Melden sich Nutzer an, wird eine Aufforderung angezeigt, die Microsoft Authenticator App zu installieren und ein Konto dafür anzulegen. Nutzer können dies sofort tun oder auf später verschieben. Nach 14 Tagen wird die Option zum Zurückstellen jedoch ausgeblendet, und die Nutzer müssen sich für die mehrstufige Authentifizierung registrieren, bevor sie sich anmelden können.

- Die Nutzer müssen die Schritte zum Einrichten der Microsoft Authenticator-App zum Herunterladen der App auf ein mobiles Gerät befolgen und dann ihr Konto bei der App registrieren.

Der Text der Mail ist am Beitragsende zu finden. Der Blog-Leser schrieb dazu, dass er bei der Anmeldung im Browser dann auch folgendes Fenster angezeigt bekommen habe:

Der Leser fragte dazu: Bedeutet das, dass sich JEDER bei uns einen Authentificator (und im Fall von der MS-Lösung einen potentiellen Tracker) auf's private Handy laden muss? Was ist, wenn wir das nicht wollen/können? Mehr Sicherheit ist ja schön und gut, aber ich höre jetzt schon den Aufschrei bei meinen Kollegen …

Information und Diskussion hier im Blog

An dieser Stelle möchte ich auf meinen Blog-Beitrag Microsoft 365/Exchange Online erzwingt plötzlich MFA per Microsoft Authenticator-App vom 28. März 2024 verweisen, wo ich eine entsprechende Lesermeldung von Alex aufgegriffen hatte. Dessen Benutzer hatten massive Probleme mit Exchange Online, weil die Microsoft 365-Anwendungen plötzlich eine Multifaktor-Authentifizierung per Microsoft Authenticator-App per Smartphone forderten.

Dort hatte ich grob darauf hingewiesen, dass das Thema bereits seit Mai 2023 ansteht (siehe mein Blog-Beitrag Stellt Microsoft die Sicherheitsstandards für Mandanten in Azure AD zum 8. Mai 2023 auf MFA um?). Auch Microsoft hat dazu den Support-Beitrag Sicherheitsstandards in Microsoft Entra ID mit Stand 24.11.2023 veröffentlicht. Der Diskussions- und Informationsstand aus der Leserschaft zu diesem Artikel lautet:

- Microsoft stellt seit März 2024 weitere Tenants auf die Mulitfaktor-Authentifizierung mittels Microsoft Authenticator-App per Smartphone um.

- Eine Reihe Nutzer, deren Administratoren das Thema nicht auf dem Radar hatten, sind dann plötzlich ausgesperrt, weil keine Microsoft Authenticator-App installiert ist.

- Es gibt Fälle, wo die Umstellung auf Microsoft Authenticator-App erfolgte, die Nutzer aber trotzdem Anmeldeprobleme bekommen, weil der Prozess nicht funktioniert.

- Bezüglich der Diskussion, was Firmen machen, deren Mitarbeiter kein Firmenhandy zwecks Installation der Microsoft Authenticator-App haben, kam von Jonas in diesem Kommentar der Hinweis, dass sie den REINER SCT Authenticator mini verwenden. Auch Hardware wie Yubikey ließen sich zum Speichern der Zugangstokens verwenden, wie andere Leser kommentieren.

Thomas hat sich dann in diesem Kommentar gemeldet und schrieb, dass bei denen sich die User beharrlich weigern, die Microsoft-App auf das private Handy zu installieren. Abhilfe schafft ein MFA-Reset, und dann man die Option "andere Methoden" wie Telefon, alternative E-Mail etc. anzugeben. Hier sollten Betroffene unter den Administratoren die Kommentare im meinen Blog-Beitrag Microsoft 365/Exchange Online erzwingt plötzlich MFA per Microsoft Authenticator-App durchgehen, da dort weitere Hinweise gegeben werden. Hier ist übrigens noch der Text der Microsoft-Mail:

Von: Microsoft Security <MSSecurity-noreply@microsoft.com>

Gesendet: Dienstag, 23. April 2024 00:17

An: Betreff: Wichtig: Wir werden bis zum Dienstag, 21. Mai 2024 die Sicherheitsverbesserungen für Ihre Organisation aktivieren.Die Einstellung für die Sicherheitsstandards für Ihren xxxxxxxxxxxxxxxxxx Mandanten wird von Dienstag, 21. Mai 2024 aktiviert

Sie erhalten diese E-Mail, da Sie ein globaler Administrator für xxxxxxxxxxxxx sind, was Legacy-Authentifizierungsprotokolle verwendet.

Im Rahmen der laufenden Bemühungen zur Verbesserung der Sicherheit aktivieren wir die Sicherheitsstandardeinstellung in Ihrem Mandanten, die mehrstufige Authentifizierung enthält, und mehr als 99,9 % der Identitätsangriffe blockieren kann.

Wenn Sie sich zwischen Dienstag, 23. April 2024 und Dienstag, 21. Mai 2024 bei Ihrem Konto anmelden, wird eine Meldung angezeigt, in der Sie aufgefordert werden, proaktiv die Sicherheitsstandards zu aktivieren. Wenn Sie sich nach Ablauf dieses Zeitrahmens nicht angemeldet oder diese Einstellung aktiviert haben, wird sie automatisch für Sie aktiviert.

Die von Ihnen verwendeten Legacy-Authentifizierungsprotokolle sind weniger sicher als moderne Protokolle und erleichtern Angreifern das Erfassen von Anmeldeinformationen. Diese Legacyprotokolle blockieren normalerweise die Aktivierung von Sicherheitsstandards. Wir haben jedoch spezielle Ausnahmen angewendet, damit Sie weiterhin Legacy-Authentifizierungs-Apps verwenden können während Sie die mehrstufige Authentifizierung für alle anderen Apps verwenden. Diese Ausnahmen gelten für Apps, die Sie einen Monat vor Donnerstag, 18. April 2024 verwendet haben.Erforderliche Aktion

Nachdem die Einstellung für die Sicherheitsstandards aktiviert wurde, muss sich jeder in Ihrer Organisation für die mehrstufige Authentifizierung registrieren. Um Verwirrung zu vermeiden, teilen Sie Ihren Benutzern bitte mit, was sie erwarten:

· Wenn sie sich anmelden, wird eine Aufforderung angezeigt, die Microsoft Authenticator App zu installieren und ein Konto dafür anzulegen. Sie können dies sofort tun oder auf später verschieben. Nach 14 Tagen wird die Option zum Zurückstellen jedoch ausgeblendet, und sie müssen sich für die mehrstufige Authentifizierung registrieren, bevor sie sich anmelden können.

· Sie müssen die Schritte zum Einrichten der Microsoft Authenticator-App zum Herunterladen der App auf ein mobiles Gerät befolgen und dann ihr Konto bei der App registrieren

Erfahren Sie mehr über die Sicherheitsstandardeinstellung. Wenn Sie Fragen haben oder Hilfe benötigen, kontaktieren Sie den Support.

Kontoinformationen

Mandantenname:

xxxxxxxxxxxxxxxxxx

Mandanten-ID:

0000-0000-0000-0000-0000

MVP: 2013 – 2016

MVP: 2013 – 2016

Also meiner Erfahrung nach muss man bei der MFA von Microsoft 356 nicht die Microsoft Autheticator App benutzen. Ich nutze seit Jahren, und das ganz ohne Probleme, diverse TOTP Apps. Da ist sicher für jeden Geschmack etwas dabei, von OpenSource über Freemium bis Paid Apps. Gibts ja genug in den diversen Stores. Ich bin im Moment bei Aegis Authenticator dabei und beobachte mit Spannung was Bitwarden da grad an den Start gebracht hat.

Dem kann ich mich nur anschließen. Ich nutze dafür zum Einen den FreeOTP+ aus dem F-Droid-Store und zum Anderen für meinen Admin-Account einen TOTP-Tokengenerator. Das eigene Unternehmen muss einen Weg bereitstellen, der auch ohne das private Smartphone funktioniert. Ansonsten ist es schlicht kein Privates mehr. Sobald arbeitstechnische Inhalte über ein privates Handy erledigt werden, gilt dieses als Arbeitsgerät. Also lieber ein Arbeits-Handy geben lassen oder eben einen Token-Generator!

Es obliegt mMn dem Admin des Tenants, ob dies per TOTP oder nur mit MS Authenticator möglich ist.

Der zweite Faktor können auch diverse Rufnummern bzw. SMS (naja) sein.

Es gibt auch einen alternativen Opensource Server von Bitwarden.

Vaultwarden nennt sich der.

In einer Docker-Umgebung in 5-10 Minuten installiert, seit 3 Jahren bei mir im Einsatz.

Und alle Prenium-Fesatures for free, auch 2FA etc.

Im Unternehmensumfeld aber zwecks Support würde ich eher auf deren offiziellen Server gehen. Entweder Cloud oder selbst gehostet.

Alternativ haben wir Keeper im Unternehmen km Einsatz zwecks Azure etc.

Da finde ich das am besten.

Authenticator-Anwendungen gibt es auch für den PC.

Und in vielen Firmen ist auch die geschäftliche Nutzung von Privatgeräten, und dazu gehören auch private Smartphones, schlicht verboten!

Das sollte eigentlich in jeder Firma der Fall sein.

Denn Firmendaten haben auf Privatgeräten absolut gar nichts zu suchen!

Und sei es nur eine Kontaktliste.

Man müsste also jedem Mitarbeiter entweder einen Authenticator auf den PC installieren oder ihn mit Authenticator-Hardware ausrüsten.

Wieso sollte der Authenticator auf einen BYOD verboten sein im Company Umfeld? Das ist eine normale App, welche u.a. auch von DATEV verwendet werden kann und zig andere die eine MFA nutzen. Zumal sind keine Firmendaten in der App gespeichert, lediglich die Anmeldeinformationen, was jetzt nicht wirklich Firmendaten sind. Zumal kann die Firma froh sein, wenn es BYOD für den Authenticator verwendet wird, dann ersparst Dir die Arbeit mit OTP Hardware Tokens oder sonstige Ressourcenfressende Lösungen.

Ansonsten gibt es mit Intune MAM und mit CA genug Möglichkeiten sich dann von BYOD abzuschotten :)

Ich gebe dir soweit recht, dass ein Authenticator auf dem Privatgerät vieles vereinfacht. User lehnen das allerdings oft auch ab. Ob die Seeds auf dem Privatgerät allerdings besonders sicher sind ist die Frage. Auch unbedachte Cloud-Synchronisation kann hier ein Problem sein.

Bezogen auf Authenticator, ist das ein reines Adoption & Change Management Thema, imho. Wer will der will und wer nicht will der will nicht. Meine Erfahrung ist da sehr gut was die Bereitschaft auf private Devices angeht. Bei ca. 40k User waren "Total Verweigerer" bei ca. 2%. Bei 280 User im Promillebereich. Lediglich technische Hürden in der Infrastruktur sind Hardwaretokens bzw. Fido/Halo eine Lösung/Thema.

Was das "seeding" angeht, ist imho wichtig welche der vier Nutzungsarten (BYOD/COPE/COBO/CYOD) betrieben werden bzw. geplant sind. Dann kannst auch entsprechend agieren und abriegeln/begrenzen plus Adoption & Change Mgmt betreiben. Wenn es hoffentlich Organisationsrichtiglinien bzw- werke gibt, die dann noch unterstützend dabei sind, Perfekt :)

Change Management… mit der Sorte habe ich auch schon Erfahrungen gemacht… da wird der Betrieb dann zur Sekte und man sollte die Beine in die Hand nehmen.

Und nein, mein privates Gerät wird niemals für Firmenzwecke verwendet werden. Und auf keinem meiner privaten Geräte wird jemals etwas von Microsoft laufen.

Weil ein Privatgerät ein Privatgerät ist und nicht für geschäftliche Zwecke zu nutzen ist?

Grundsätzlich, egal für was!

Wenn die Firma da Sachen fordert, für die ein Smartphone o.Ä. nötig ist, dann muß die Firma das eben zur Verfügung stellen!

Es ist die Aufgabe der Firma, die für die Mitarbeiter nötigen Arbeitsmittel zur Verfügung zu stellen, egal, ob der Mitarbeiter schon das entsprechende Arbeitsmittel privat besitzt.

Das ist sogar gesetzlich so vorgeschrieben!

Siehe § 611 a Abs. 1 BGB.

Der Arbeitgeber kann daher nicht anordnen, das man z.B. eine Authenticator-App auf das private Smartphone installiert.

Im Übrigen soll es auch noch Leute geben, die kein Smartphone besitzen.

Ich gehöre z.B. dazu. Ich habe mich ganz bewusst gegen ein Smartphone entschieden.

Das ist doch auch dein gutes Recht. Nur wenn die anderen 80% der Belegschaft kein geschäftliches Smartphone haben möchten und auch keines brauchen und auch kein Problem damit haben, wenn der Authenticator auf dem privaten Gerät läuft…. warum nicht?

Genau darum geht es "Der Arbeitgeber kann daher nicht anordnen", in der Praxis wird es keine "Anordnung" geben, sondern eine "freiwillige" Nutzung auf private Endgeräte wird gestattet. Ist eine Win/Win Situation für beide Seite, für die die es machen wollen. Ansonsten kannst als Admin die technischen Alternative "madig" machen :-D

davon war hier auch nirgends die Rede, aber sie Reaktion zeigt ja auch einem gewissen Grad der Einstellung im Allgemeinen :)

"Das ist sogar gesetzlich so vorgeschrieben!

Siehe § 611 a Abs. 1 BGB."

Hmm, hat mich interessiert, würde ich gerne so an die Kollegen weitergeben, da steht aber nur

"Durch den Arbeitsvertrag wird der Arbeitnehmer im Dienste eines anderen zur Leistung weisungsgebundener, fremdbestimmter Arbeit in persönlicher Abhängigkeit verpflichtet. Das Weisungsrecht kann Inhalt, Durchführung, Zeit und Ort der Tätigkeit betreffen. Weisungsgebunden ist, wer nicht im Wesentlichen frei seine Tätigkeit gestalten und seine Arbeitszeit bestimmen kann. Der Grad der persönlichen Abhängigkeit hängt dabei auch von der Eigenart der jeweiligen Tätigkeit ab. Für die Feststellung, ob ein Arbeitsvertrag vorliegt, ist eine Gesamtbetrachtung aller Umstände vorzunehmen. Zeigt die tatsächliche Durchführung des Vertragsverhältnisses, dass es sich um ein Arbeitsverhältnis handelt, kommt es auf die Bezeichnung im Vertrag nicht an." (https://www.gesetze-im-internet.de/bgb/__611a.html)

Wie liest man jetzt daraus, dass der Arbeitgeber die Arbeitsmittel zur Verfügung stellen muss? Sorry, bin kein Jurist …

Tell me you are german without telling me you are german. Jesus.

> lediglich die Anmeldeinformationen, was jetzt nicht wirklich Firmendaten sind. <

Ja, klar. Deshalb greifen Hacker ja auch nie unter Verwendung gestohlener Mitarbeiterpasswörter auf Firmennetzwerke zu, Ironie off. Unfassbar was hier kommentiert wird.

Auch die Nonchalance mit der sie BYOD mal eben als Freibrief einzuführen verführen, ist atemberaubend. Eine rechtssichere (insb. auch zum Wohle der Kunden!) BYOD-Praxis dürfte in Deutschland nur in sehr wenigen Betrieben gegeben sein. Mit nachprüfbaren Referenzen lasse ich mich aber gerne vom Gegenteil überzeugen.

Die Anmeldeinformation hat nichts mit dem Passwort zu tun. Zumal auf dem Smartphone bei der Einrichtung der MFA gar kein Kennwort zu den Anmeldeinformationen eingegeben wird. Unfassbar welche Unwissenheit da jemand hat, Danke :-)

Achja das Visitenkarten Analog auf Messen gesammelt werden bzw. digital in Form von Soziale Netzwerke, sind die E-Mail Informationen eh schon fast "Public" bzw. lässt sich das Schema einer E-Mail sehr gut immer ableiten.

Schonmal mit BYOD auseinandergesetzt? Schonmal dazu auseinandergesetzt was wie gesichert werden kann? Nur weil "BYOD" da steht, ist es kein Freibrief für den Zugriff auf Unternehmensdaten, im Gegenteil. Aber auch hier Unfassbar…

BYOD ist in schwieriges Feld und eine allgemeine Aussage zur Zulässigkeit kann meiner Ansicht nach nicht getroffen werden. Diese datenschutzrechtliche Folgeabschätzung hängt auch stark von der Art der Daten ab, welche verarbeitet werden.

Grundsätzlich ist zu bedenken, dass ein BYOD Gerät nicht in dem Maße durch die IT kontrolliert werden kann, wie firmeneigene Geräte. Knackpunkte sind z.B. das Patch-Management, Endpoint-Protection und Richtlinien, welche die Systemsicherheit betreffen.

Als IT weiß man nicht, ob Mitarbeiter ihre alten Smartphones wirklich in Rente schicken, nur weil es für Android keine Sicherheitsupdates mehr erhält. Corona hat durchaus ein paar Einblicke in die Heim-IT geliefert. Ich sage mal so es gab Licht, aber auch Schatten. Geräte können durchaus Viren oder Trojaner enthalten von denen der Anwender nichts weiß.

Was 2FA angeht, so gehe ich mit, dass ein zweiter Faktor auf einem privaten Smartphone besser ist als kein 2FA. Ein Hack hat auch erstmal keine unmittelbaren Konsequenzen, da keine vollständigen Anmeldeinformationen auf dem Smartphone vorliegen.

Deutlich kritischer wird das Ganze aus meiner Sicht, wenn statt klassichem TOTP auf Push gesetzt wird. Die App also aktiv in den Vordergrund kommt und eine Bestätigung für eine aktuell laufende Anmeldung verlangt.

Hat ein Angreifer erstmal das Passwort können Anfragen alle paar Minuten zu allen möglichen Uhrzeiten sehr nervig werden. Hier besteht die Gefahr, dass einfach mal jemand daneben haut. Auch Kinder haben die Geräte der Eltern schon mal in den Händen.

Wenn man also BYOD Devices für 2FA nutzt, so sollte der Umgang und das korrekte Verhalten damit auf jeden Fall gut kommunziert werden.

"Authenticator-Anwendungen gibt es auch für den PC."

Dann ist in dem Fall aber die Gerätetrennung nicht mehr gegeben. Der zweite Faktor sollte immer auf einem unabhängigen Gerät generiert werden.

Wenn mich jemand fragen würde, ob ich meinen privaten Reiner SCT Authenticator auf Arbeit nutzen würde, würde ich wahrscheinlich ja sagen.

Dann wird halt eine PIN für das Gerät festgelegt.

Für mein DATEV Konto mache ich das ja schon. Wenn ich am PC sitze, der zum ausdrucken für Lohnscheinen bereitgestellt wird.

Hier wird lediglich MFA für den global admin account erzwungen und nicht für alle User., Eine absolute Katastrophe ist, dass der Kollege es bisher nicht aktiviert hat.

Ein Schlüssel für den zweiten Faktor in einer App sind aber keine Firmendaten.

> beharrlich weigern, die Microsoft-App auf das private Handy zu installieren

Und das ist auch völlig richtig so.

Sind die richtigen, die dann Whatsapp und sonstige Social Media Apps nutzen und alles preis geben :D

Einfach den Kollegen ein günstiges Android-Gerät als Firmenhandy anbieten. Auf einmal ist die Installation der App auf dem Privatgerät doch kein Problem mehr. ;)

:-) Kann ich bestätigen

Das eine hat mit dem andren aber nix zu tun! Ob ich mein Privaten Daten preisgebe oder nicht ist mein Private Entscheidung. Firmendaten auf Privat aber nicht, das ist unter umständen sogar eine strafrechtliche Entscheidung.

Der Arbeitgeber hat das Handwerkszeugs zu stellen! Wenn das nen Smartphone erfordert eben auch dieses!

Es gibt genügend Anwender, die gar nicht mit zwei Smartphones rumlaufen wollen. Bei uns mit 10.000 Usern kann der Anwender selbst wählen, ob er BYOD mit einer zusätzlichen geschäftlichen eSIM nutzen möchte. BYOD kann man heute ausreichend sicher konfigurieren. Da gibt es genügend MDM Lösungen, die sowas können.

Anwender, die tatsächlich private und geschäftliche Hardware strikt trennen wollen oder kein MDM auf ihrem privaten Gerät wollen, bekommen natürlich auch bei uns ein geschäftliches Smartphone gestellt.

Wer spricht denn von rumlaufen? Das Smartphone wird benötigt um am Arbeitsplatz-PC Office zu nutzen also kann man es auch im abschliessbaren Schreibtisch lagern und rausholen wenn es dafür gebraucht wird. Geladen wird es natürlich auch in der Firma.

Was hat eine App mit Firmenbezug auf Privathandys verloren? Nichts. Rein gar nichts.

Was hat das mit Whatsapp und sonstigen Social Media Apps zu tun? Nichts. Rein gar nichts.

Das ist ein Entscheidung die jeder für sich selbst entscheiden kann, wenn dies auch vom Arbeitgeber soweit freigegeben ist. Bekommst dann auch ein Hirn gestellt und Klamotten etc weil eine Mischung von Privaten/Company gar nicht durchgängig 100% getrennt werden kann? *rolleyes*

Was Whatsapp und Co damit zu tun? Da Whatsapp eine echte Trennung zwischen Privat/Company ebenso wenig möglich ist, hast eh schon die ideale Mischung aus Privat/Firma auf einem eigenen Gerät und das machen etliche. Vielleicht mal die rosa Brille abziehen und der realität ins Gesicht schauen? :)

Nur weil etliche etwas machen, ist das kein Freibrief, das auch zu machen. Man darf auch selbst denken. Privates Whatsapp hat mit Firmendingen nichts zu tun, wer das mischt, hat die Kontrolle über sein Leben verloren.

Traf uns bereits im April für Office 365. Der Tipp. man solle einen MFA Reset durchführen bringt nichts. Die Einstellungen im Entra bezüglich der Art der MFA für die Nutzer wird schlichtweg ignoriert und es werden dem Nutzer keine "Legacy" Methoden angeboten.

Bei uns in der Firma brach daraufhin auch eine Diskussion vom Zaun, weil viele MA keinen MS (Google geht auch, übrigens) Authenticator auf dem Smartphone wollten und wir aber nicht für hunderte MA Token oder Smartphones anschaffen wollten.

Eine Businesssupport Anfrage, bei MS zu dem Thema blieb unbeantwortet bisher…

Bei einem Tenant von uns half es eine P1-Lizenz zu erwerben, somit konnte man Standorte whitelisten ohne MFA und auch legacy-Auth wie Anruf per Telefon wieder reaktivieren.

Das lässt sich doch verwalten & ausschalten:

AdminCenter ► "Alle Admin Center" ► "Microsoft Entra" ► Übersicht ► Eigenschaften ► "Sicherheitsstandards verwalten" (ganz unten)

https://entra.microsoft.com/#view/Microsoft_AAD_IAM/TenantOverview.ReactView

Für Admin Accounts ist die MFA obligatorisch, wobei dann noch mit PIM gepaart besser wie das alte Tiering in der OnPrem Welt wäre :D

Noch, ja. Die Funktion wird sicher irgendwann mal rausfallen.

Genau DAS ist ja der Punkt (s. letzten Screenshot im Artikel): "Sicherheitsstandards WERDEN in 14 Tagen AUTOMATISCH für Ihre Organisation AKTIVIERT."

Hi,

Ist es denn auch möglich, dies zu deaktivieren nachdem Microsoft diese automatisch aktiviert hat?

Soll das jetzt die ach so dolle Sicherheitsinitiative von Microsoft sein, von der letzte Woche die Rede war? Einfach nur lächerlich!

2MFA ist sehr nützlich, leider nur sinnvoll konfigurierbar wenn man Entra ID P1 hat.

Ansonsten bleibt nur Sicherheitsstandards deaktivieren solange es noch möglich ist, oder bei jedem Nutzer mit Hand einstellen dass auch Anruf/SMS gehe soll.

Da kommt also die nächste Sau für das Dorf…

Diese Mails gab es doch schon mehrfach von MS und ja die Sicherheitsstandards werden aktiviert. Aber die lassen sich auch wieder Organisationsweit (über oben beschriebenen Weg -> Sicherheitsstandards verwalten) deaktivieren.

Wenn man den Sichnerheitsstandard bewußt deaktiviert hat, wird er von Microsoft am Stichtag der E-Mail ja trotzdem erstmal aktiviert.

Reduzierten Kontrollverlust bei Microsoft365 gibt es augenschenlich nur bei den teureren Lizenzen E3/E5. Bei KMU-Kundschaft mag es viele Wissenslücken geben, aber die Kommunikation und die ständigen Umbauaktionen von Microsoft verwirren selbst die aktiv interessierte Kundschaft.

Darkpattern bei der Auswahl von MFA (Alternative zum Microsoft Authenticator über die Auswahl Microsoft Authenticator erreichbar) trüben die Stimmung zusätzlich.

Dann verteilt eben Hardware Token. So ein Teil kostet 10,5o-12,95 Euro/Stück. Hier ein Beispiel, das sich in o365 leicht einbinden lässt. https://www.mtrix.de/feitian-i34-c200-totp-nfc/sw10096-4

Achtung: Momentan werden nur SHA1 Token in o365 unterstützt.

SHA1…. Das ist dann diese Sicherheit von dem Microsoft spricht

Wollte ich auch schreiben.

Warum nicht MD5?

Als absolutes Minimum erwarte ich da SHA256 und kein uraltes und unsicheres SHA1.

Aber evtl. ändert sich da bald etwas, Microsoft will doch jetzt auch den Thema Sicherheit mehr Platz einräumen.

Aber viel Hoffnung habe ich da nicht.

Ich würde mich jetzt kaputtlachen, wenn man bei Microsoft nicht auch noch ein Geschäft daraus machen würde, für einen Missstand Abhilfe schaffen zu wollen und sagt, dass wer mehr Sicherheit haben will, auch mehr zahlen muss.

SHA1!

Die "Sicherheitsstandards" sind eine Möglichkeit MFA zu aktivieren. Diese ist relativ unflexibel und war für Tenants ohne AzureAd P1 Lizenz gedacht.

In Zukunft verwendet man zur Steuerung der MFA einheitlich Conditional Access Policies. Das macht es flexibler und übersichtlicher.

Die Standard Policy die zum (individuellen) angekündigten Termin scharf geschaltet wird, kann man als Tenant-Admin auch deaktivieren. Dann bleibt sie deaktiviert.

Das ganze ändert nichts daran, welche MFA-Methoden man den Anwendern freischaltet. Man kann das nur genauer steuern.

Aus meiner Erfahrung kann ich sagen, dass die Mehrheit der M365 Admins kein MFA nutzt (für Org-Admin-Accounts!). Das ist gruselig. Um nicht zu sagen verantwortungslos.

Wer sich schonmal mit den MFA-Konfigurationsmöglichkeiten in M365 beschäftigt hat, wird froh sein, dass die Legacy-Sachen wegfallen. Das hat alles nur unübersichtlich gemacht. (Gab bislang drei unterschiedliche Wege MFA zu konfigurieren)

Unabhängig davon:

Wer ohne Aluhut vor der Microsoft Authenticator-App angst hat, kann ja eine beliebige Alternative nehmen.

Oder einen FIDO-Stick…

Ich finde es gut, dass Microsoft die Admins zwingt, sich mal mit MFA auseinanderzusetzen. Die Realität – selbst bei Admin-Accounts – sieht nämlich gruselig aus.

Bob, worauf gründet sich deine Kenntnis, dass die Standardsicherheit auch deaktivert bleibt? Die Zwangsaktivierungsaktion, die Micrsooft jetzt gerade macht, zeigt ja das Gegenteil. Es gibt ja Tennants, die die Standardsicherheit bewußt ausgeschaltet haben, aber jetzt mit einer Aktivierung konfrontiert werden.

Wenn Microsoft die Sicherheit für alle so am Herzen liegt, dann sollten die Tarifstaffelung für Sicherheitsfunktionen vielleicht mal überdacht werden.

Ich konnte den Infomaterialien von Microsoft noch nicht entnehmen, dass die "Conditional Access Policies" für alle Tarife verfügbar gemacht werden. Habe ich das etwas übersehen?

Microsoft schreibt in diversen Emails an Tenant-Admins folgendes:

On 30 September 2025, the ability to manage authentication methods in the legacy multifactor authentication (MFA) and self-service password reset (SSPR) policies will be retired. Before that date, you'll need to migrate to the Authentication methods policy in Entra ID, which provides all the same capabilities, plus it enables you to:

• Centrally manage MFA, SSPR, and passwordless authentication methods.

• More granularly target authentication methods to groups of users instead of all users.

• Access more secure authentication methods that will be part of future updates of this policy

Wenn On 30 September 2025, the ability to manage authentication methods in the legacy multifactor authentication (MFA) and self-service password reset (SSPR) policies will be retired. Before that date, you'll need to migrate to the Authentication methods policy in Entra ID, which provides all the same capabilities, plus it enables you to:

• Centrally manage MFA, SSPR, and passwordless authentication methods.

• More granularly target authentication methods to groups of users instead of all users.

• Access more secure authentication methods that will be part of future updates of this policy

Daraus schließe ich, dass die alten MFA-Konfigurationen nicht mehr verfügbar sein werden.

Conditional Access Policies sind im Allgemeinen ab P1 verfügbar.

Die von Microsoft erstellten Policies, ihm Rahmen der MFA-Verbreitung, sind auch ohne Lizenz nutzbar.

Quelle: https://techcommunity.microsoft.com/t5/microsoft-entra-blog/act-now-turn-on-or-customize-microsoft-managed-conditional/ba-p/4078809

CA gibt es ab M365 Business, incl F1/F3, E3/E4, A3/A5, siehe auch https://m365maps.com/matrix.htm#000001110001001001001

Danke, das deckt sich ja dann mit meinen Infos. Conditional Access ist als kostenpflichtiges AddOn für M365 Business-Tarife zu bekommen. Meine Formulierung "Verfügbar gemacht" war nicht präzise genug.

Nach den Sicherheitvorfällen bei Microsoft hatten die US-Behörden ja darauf gedrungen, dass Microsoft Sicherheitsfunktionen für alle Tarife verbessert und nicht gegen Aufpreis verfügbar macht. Unterhalb von Tarif E5/E3 bekommt man im M365 Admin Center ein hübsches Upgradefeuerwerk geboten.

Nur MFA & CA ist imho ganz OK, wenn jetzt noch PIM dazu kommt, bis schon sehr gut dabei. Der Weg das ganze noch mit PAW Clients und Zero Trust zu paaren ist dann der nächste Schritt ;-)

Gesundheit!

Also ich halte es für absolut gerechtfertigt dass MS dieses Feature als Verpflichtend setzt. Sicherheit wird meistens immer verschoben aus diversen Gründen, welche man findet und dann wundert man sich dass man den nächsten Incident hat.

Die Firmen, welche sich jetzt beklagen dass ja dann der User ein MFA Tool auf dem Handy laden muss, kommen nur ebenfalls nicht ihrer Pflicht nach die entsprechenden Hardwaregeräte für ihre Mitarbeiter auch bereit zu stellen. Genug Möglichkeiten wurden ja im Artikel genannt (Yubikey etc…) .

Ich bin da anderer Meinung Microsoft muss die Möglichkeiten für 2FA bieten aber sie NICHT erzwingen. Es entscheidet immer noch der Benutzer bzw. der Admin ob es eingeschalten wird oder auch nicht.

Die Microsoft App ist völliger Crap, nutzt doch die App von Privacyidea, die gibt es in zwei Geschmacksrichtungen einmal Gratis oder als Enterprise Version.

https://netknights.it/produkte/privacyidea-authenticator-app/

Oder packt das OTP zeugs in einen KeepassXC

Das Thema 2FA ist ja jetzt nicht neu.

Was genau ist denn so schlecht an der Microsoft App?

Ernst gemeinte Frage.

Ist von MS :D

Ahja idu meidest also die MS App (um dich auf einem MS OS mit deinem MS Office bei MS anzumelden)weil sie von MS ist, das macht in der Tat Sinn

Nein, man meidet sie, weil sie:

– den Standort erfasst (sowohl den ungefähren wie auch den genauen)

– diese (und andere) Daten mit anderen Unternehmen geteilt werden können

(https://play.google.com/store/apps/datasafety?id=com.azure.authenticator)

Abgesehen von den 5 Trackern die verbaut sind … (https://reports.exodus-privacy.eu.org/de/reports/433629/)

Und das macht die App nicht nur, während Du vor Deinem Rechner sitzt.

"Ist halt Geschmackssache", sagte der Affe und biss in die Seife .

Ist imho ein logischer weiterer Schritt, was jetzt die Sicherheit bei O365 betrifft. Ich nutze zwar nur ab und an die freie Version, wenn ich mal was mit Office Dateien machen muss, aber wenn jetzt zum üblichen Login auch noch 2FA dazu kommt, stört es mich nicht im geringsten. Bei vielen anderen Portalen (gmx, Bahn, PP, etc.) funktioniert das auch. Ich mache alles per Google Authenticator, bisher keine Problem.

PS: Manchmal muss man auch die Anwender zur Sicherheit zwingen, um sich selbst zu schützen. Auch wenn die das als Nötigung und Schikane empfinden.

zumal der Einzelne der kein Bock drauf hat, dann auch wieder Kosten/Probleme für die Allgemeinheit verursacht. Ist ähnlich wie bei der Gurtpflicht.

Man muss keinen Anwender zu irgendwas zwingen. Das ist Quatsch man kann es ihm anbieten, ob man es dann wählt ist jedem Anwender überlassen. Und wenn andere sich schützen ist das auch gut.

P.S.: Tabak und Alkohol wird auch frei an Erwachsene verkauft. Und ja es gibt auch Raucher und Säufer aber es bleibt weiter jedem seine Entscheidung.

Das sollte eigentlich nur Firmen betreffen, die selbst noch keine MFA-Regeln für ihren MS365-Tenant definiert haben.

Als zweiter Faktor sind neben der MS-Authentificator-App sowohl Drittanbieter-Apps als auch Hardwaretokens wie der Yubikey möglich – letzterer lässt sich auch mit der Yubico-App kombinieren (so mache ich das bei Zugängen, die kein FIDO2 per USB können).

Wir stellen unseren Mitarbeitern frei, ob sie Hardwaretokens verwenden wollen oder die MS-Authentificator-App auf dem Privathandy (soweit nicht ohnehin Firmenhandys vorhanden sind). Ich persönlich bin auch kein Freund davon, dafür Privathandys zu verwenden, aber das ist bei uns der interne Kompromiss – und für unsere betrieblichen Sicherheitsanforderungen genügt das objektiv, sowohl für MS365 als auch als dritter (!) Faktor zur Absicherung der VPN-Zugänge. Und die Hürde, Hardwaretokens mitzuschleppen, ist halt vergleichsweise hoch – zumal die dann bei bestimmten Kandidaten ständig offen auf dem Schreibtisch herumfliegen oder Zuhause vergessen werden.

Hallo,

als u.a. Administrator von mehr als 20 MS365-Kunden mit eigenen Tentants, Deutschland und teilweise auch weltweit, stellen sich mir ein wenig die Nackenhaare auf, wenn ich ich so Sachen lese wie "seid wann bitteschön" und"heißt das jetzt jeder muss nen potenziellen Tracker"….usw..

1. News dazu das Microsoft global 2FA/MFA einführen will, gab es schon 2023.

2. wer sich regelmäßig in seinen Tentants einloggt, bekam die News dazu, bzw. einen expliziten Hinweis darauf, auch im Februar immer wieder angezeigt.(Es sei denn man sagte "Nicht wieder anzeigen".)

3. Im 365 Admincenter wird schon ewig in einer Kachel auf ggf. vorhandene 2FA/MFA Notwendigkeit hingewiesen. (Es sei denn man hat es weggeklickt.)

4. Zur Authentifizierung gibt es grundsätzlich SMS/Telefon/E-Mail/Authenticator von beliebigem Hersteller/FIDO2-Keys/Einmal-Passwörter.

In der Regel ist es so, das man mit z.B. SMS anfängt, dann z.B. einen FIDO2-Key anlegt und dann die SMS auch wieder löschen könnte (!). Ich gebe zu bedenken das zwei Varianten nie verkehrt sind, aber SMS vielleicht gegen was sicheres ausgetauscht werden sollte.

Oder man konfiguriert halt von vorneherein was darf wie genutzt werden.^^

5. Ja, bei Firmenhandys kann man sich nicht groß gegen wehren.

Bei BYOD ggf. schon, je nach Firmenpolicy, etc. pp..

Beim Privaten haben viele eh schon Authenticatoren drauf, oder zumindest für den Beginn und danach das Löschen der Nummer für die einmalige Anmeldung über SMS, weniger Bauchschmerzen.

Vielen Dank.

Danke schön!

Neuigkeiten sind immer überraschend. Manchmal sind sie schon ein alter Hut und nur für einige noch überraschend, wenn die Ankündigungen zur Umsetzung kommen.

P.S. das 2FA Handy, das die Firma bereit stellt muss keine SIM haben und muss auch nicht das neueste Modell sein. die App muss laufen. fertig.

Also ich habe eure Beiträge jetzt soweit gelesen und muss gleich dazu sagen, dass ich wider Willen leider in die Situation gerückt wurde, einen M365 Tenant zu betreuen.

Ich sage ganz klar, dass ich in dem Thema bisher leider nur eingeschränkte Kenntnisse habe, die ich aber jetzt stetig erweitere.

Ich kenne das Prozedere der Anmeldung mit 2FA, habe den MS Authenticator eingerichtet und auch in der Benutzung für die globalen Adminkonten.

Nun zu meiner Frage:

Gilt das 2FA Prozedere (Anmeldung, Interaktion mit der App…) nur bei der Online Nutzung der M365 Apps oder auch für einen on premise Outlook, welches seine Mails von Exchange Online abruft und diese dann auch wieder so versendet?

Bitte entschuldigt meine Wissenslücken aber immerhin versuche ich diese zu beseitigen.

Danke im Voraus.

2FA wird bei der ersten Anmeldung auch bei on premise Anwendungen (Outlook, Teams, Forms… ) verlangt. Dann vertraut MS dieser Anmeldung für 120 Tage, es sei denn man meldet sich in einem anderen Netzwerk an.

Eine Lösung für OTP Codes ohne Firmenhandy ist auch PW Manager der OTP Codes erzeugen kann z.B. ein Vaultwarden Server aber wenn da dann auch gleich das Login PW gespeichert ist ist diese Lösung natürlich von der Sicherheit auch nicht Ideal da ja dann bei Faktoren an einem Ort gespeichert sind aber wenn der Server nur aus dem internen Netz erreichbar ist wäre das eventuell eine Praktikable Lösung.

Alternativ kann man als 2. Faktor auch einen Fido2 Stick nehmen, zumindest wenn man keine Terminal Server mit Windows 2019 oder älter mehr im Einsatz hat.

Ich habe nun folgendes Problem,

dass viele User nur private smarthones haben.

Füge ich für einen user die Telefon MFA-Methode hinzu, dann muss er sich bei einem login zusätzlich per Telefon athentifizieren.

Unter multi-faktor-authentifizierung beit dem user steht aber immer noch der status: disabled.

Wenn ich hier MFA aktiviere dann muss der user beim nächsten Login die Microsoft Athentication App einrichten, sonst geht es nicht weiter. Ich kann nicht mehr auf Telefon wechseln.

Wenn ich die MS app für den user eingerichtet habe kann er danach aber eine andere Methode auswählen, und dort kann er sich dann wieder mit Telefon MFA anmelden.

Also die App wird erzwungen obwohl beim user Telefon MFA aktiviert ist.

Ist denn Telefon MFA ein moderne Medthode aus Microsoft Sich her? oder wird auch Telefonauthentifizierung nach der deadline nicht mehr funktionieren?

Ist es möglich nur die Telefon MFA für user ohne einen Athenticator auf dem Smartphone zu benutzen?

In den Richtlinien ist die Verwendung von Telefon aktiviert.

Wir haben nur die kostenlosen Entra Lizenzen.

Für die Übersicht über die Lizenzunterschiede mag dieser Link hilfreich sein. https://learn.microsoft.com/de-de/entra/identity/authentication/concept-mfa-licensing#feature-comparison-based-on-licenses . Die kostenlose Entra Lizenz ist von der kostenlosen Beigabe in den Office365 Lizenzen zu unterscheiden.

Deine eigentliche Frage beantwortet sich darüber nicht, aber die genaue Lizenz zu nennen macht immer Sinn, weil nicht alles auf den ersten Blick gleich läuft. Microsoft pusht die Authentificator-App massiv. Für TOTP kann man auch andere Apps nutzen, aber Nachfragen via Pushnachrichten laufen nur über den Authentificator.

Nachvollziehen konnte ich das von dir beschriebene Verhalten nicht, was aber an unterschiedlichem Stand der Migration von alten auf neuen Authentifizierungmethoden liegen kann. Wenn die Standardsicherheit aktiviert ist, dann werden User ohne zweiten Faktor zur Einrichtung aufgefordert. Aber in deinem Fall geht die Umstellung von dir aus.

Was meinst du konkret mit "Wenn ich hier MFA aktiviere"? Was machst du in Entra da? Gibt es Unterschiede zwischen bereits erstellten Useraccounts und neuen Useraccounts?

Ich kann mich selbst als Admin nicht mehr anmelden und Später Nachfragen im Screenshot erscheint nicht mehr, obwohl noch 9 Tage bis zur automatischen Aktivierung Zeit sind. Wie gehe ich am besten vor, User haben kein weiteres Endgerät.

Ich bekomme auch nicht in 9 Tagen die MFA konzipiert …

Dito

Kann man Benutzer von der MFA mit aktiven Sicherheitsstandards ausschließen, z.B. Scan to Mail Geräte die Oauth2 nicht können?

Hallo Zusammen,

ich hoffe, dass mir jemand helfen kann.

Gestern war ich auf meinem Windows-Rechner ganz normal eingeloggt und hatte Outlook offen. Plötzlich ploppte ein Fenster hoch, mit der Aufforderung nach meinem Passwort. Hab ein dann eingegeben und dann wollte er einen Code aus meiner Authentificator App – die habe ich allerdings nicht, weil ich mich nie dafür registriert habe.

Nun bin ich quasi ausgeloggt aus meinem Outlook auf dem Rechner und auf dem Handy. Nachdem vom Admin mein Passwort resettet wurde, ist nun auch die Verbindung auf meinem Mac-Mailprogramm futsch und ich bin abgeschnitten von meinen Mails. Hat jemand irgendeine Idee?

> Nachdem vom Admin…

Der oder die kann und sollte Dir weiterhelfen…

Der Admin hat keine Ahnung, nur die Rechte. Ich bin schon in den Tiefen der Einstellungen, finde aber nichts.

Zur Erklärung, wir sind ein kleines Familienunternehmen und machen das alles selbst.

Hab's lösen können, danke, Tomas!