Kleine Information an die Betreiber von WordPress-Instanzen. Ich hoffe, ihr seid auf der aktuellen WordPress-Version, denn in älteren WordPress-Versionen gibt es eine Cross-Site-Scripting-Schwachstelle in WordPress-Core die nicht authentifizierte ermöglicht. Mir wurde zudem gerade WordPress 6.5.3 als Update angeboten. Und wer LightSpeed Cache als Plugin nutzt, sollte dringend updaten.

Kleine Information an die Betreiber von WordPress-Instanzen. Ich hoffe, ihr seid auf der aktuellen WordPress-Version, denn in älteren WordPress-Versionen gibt es eine Cross-Site-Scripting-Schwachstelle in WordPress-Core die nicht authentifizierte ermöglicht. Mir wurde zudem gerade WordPress 6.5.3 als Update angeboten. Und wer LightSpeed Cache als Plugin nutzt, sollte dringend updaten.

WordPress: Cross-Site-Scripting-Schwachstelle im Core

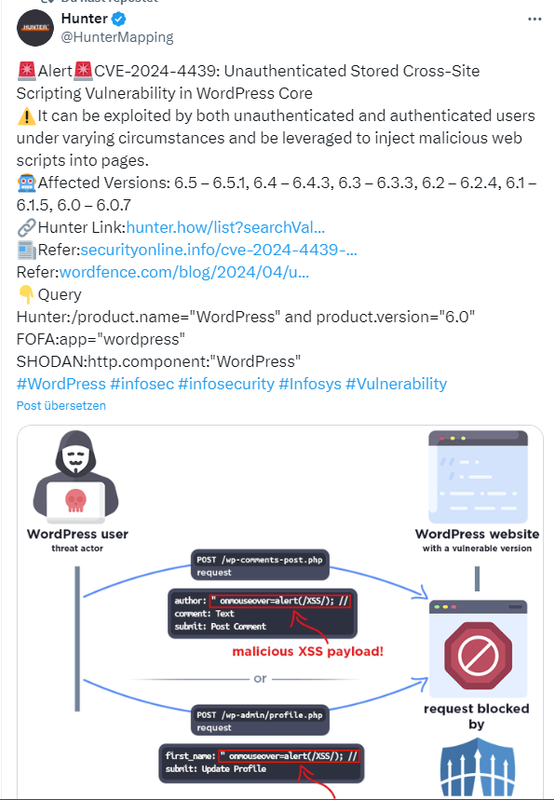

Mir ist der nachfolgende Tweet bezüglich der Schwachstelle CVE-2024-4439 (Unauthenticated Stored Cross-Site Scripting Vulnerability) im WordPress Core älterer Versionen untergekommen. Die Schwachstelle kann sowohl von nicht authentifizierten als auch von authentifizierten Benutzern unter verschiedenen Umständen ausgenutzt werden, um bösartige Web-Skripte in Seiten einzuschleusen.

Betroffene Versionen sind: 6.5 – 6.5.1, 6.4 – 6.4.3, 6.3 – 6.3.3, 6.2 – 6.2.4, 6.1 – 6.1.5, 6.0 – 6.0.7 – der Blog hier läuft bereits seit einiger Zeit unter Version 6.5.2. Details zur Schwachstelle lassen sich hier und bei WordFence nachlesen.

WordPress WordPress 6.5.3 verfügbar

Gerade ist mir WordPress 6.5.3 als Update angeboten worden (verfügbar seit 7. Mai 2024). WordPress 6.5.3 ist eine kurzzyklische Wartungsversion, die 12 Fehlerbehebungen im Core und 9 Fehlerbehebungen für den Block-Editor enthält. Wie es ausschaut, werden mit dieser Version keine Sicherheitslücken geschlossen (das Release hat also mit obiger Warnung nichts zu tun – hätte die Blogs auch nicht getroffen, da ich keine Avatare zulasse). Hier hat das Update bei den Blogs übrigens problemlos geklappt.

LightSpeed Cache als Risiko

Ergänzung: Ich trage es mal nach, weil ich inzwischen die Referenz wieder gefunden habe. In WordPress besteht die Möglichkeit, das Plugin LightSpeed Cache zu verwenden (hatte ich jahrelang hier in den Blogs, musste es aber wegen Problemen – verzögerte Abrufe von bis zu 30 Sekunden – vor einiger Zeit rauswerfen).

Nun lese ich bei den Kollegen von Bleeping Computer, dass Angreifer eine Schwachstelle in diesem Plugin verwenden, um auf WordPress-Websites mit einer veralteten Version des LiteSpeed-Cache-Plugins Administrator-Benutzer anzulegen und die Kontrolle über die Websites zu erlangen.

Betroffen sind WordPress-Websites mit älteren Varianten des Plugins vor der Version 5.7.0.1 . Das Sicherheitsteam von Automattic, WPScan, hat im April verstärkte Aktivitäten von Bedrohungsakteuren bemerkt, die WordPress-Seiten auf diese Plugin-Versionen scannen und kompromittieren. Die älteren Plugins weisen eine Cross-Site-Scripting-Schwachstelle (CVE-2023-40000) auf, die mit dem CVS-Index 8.8 eingestuft wurde und nicht authentifizierte Zugriffe ermöglicht.

Anmerkung: Titel und Text auf Grund der Leserkommentare leicht geändert – möchte ja nicht, dass jemand den Herzinfarkt bekommt, weil er nur Überschriften liest …

MVP: 2013 – 2016

MVP: 2013 – 2016

Das Problem ist nur relevant wenn man den seit WordPress 6.x vorhandenen WordPress Avatar Block in Inhalten verwendet oder die WordPress Avatare in einem Kommentare Block anzeigt.

Fluch und Segen des tollen Block Editors.

Zur Ergänzung "hätte die Blogs auch nicht getroffen" noch, die Avatare hätten im entspr. Gutenberg Editor "Block" verwendet werden müssen, bei klassischer Nutzung wie hier im Blog wäre das Probkem nicht vorhanden. Es besteht nur bei Nutzung der schönen neuen "Block" Welt von WordPress..

Der Titel des Beitrags und der Absatz zum aktuellen Update 6.5.3 sind etwas irreführend, da man, wenn man die Zeile der betroffenen Versionen nur überflogen hat und annimmt, dass der Screenshot aus Twitter aktuell ist, annehmen muss, dass Version 6.5.3 noch von der Schwachstelle noch betroffen ist („ … mit dieser Version keine Sicherheitslücken geschlossen.").

Da geht einem schon ein bisschen wieder die Muffe, da ja gefühlt in den letzten Monaten die Sicherheitsthemen nicht abreißen, mal mit übersehenen Schwachstellen, mal mit absichtlich hinzugefügten – Stichwort XZ.

Tatsächlich wurde die Schwachstelle schon am 09.04.2024 in Version 6.5.2 gefixt, wie man im verlinkten Artikel (und in den Releasenotes von 6.5.2) lesen kann. Auch wurde der Fix auf ältere Versionszweige backportet.

Ja, das fand ich auch etwas missverständlich. Wolle schon unseren Dienstleister anmachen, wieso wir noch auf 6.5.2 sind ;)

Bei WordPress ist irgendwie der Wurm drin. Der Avatar Fix war tatsächlich schon in 6.5.2 aber ein 6.5.1 gab es z.B. gar nicht. Und auf der 6.5.2 Release Seite [1] führt der Link zu den relevanten "2 bug fixes on Core" ins Leere, weil er zum 6.5.1 Milestone führt, der nicht existiert…

[1] https://wordpress.org/documentation/wordpress-version/version-6-5-2/

WordPress ist aber auch ein solch großer Moloch, kaum zu kontrollieren, immer wieder anfällig für große und gefährliche Lücken. Aufgebläht allemal, Plugins die Löcher reißen, kein Vergleich zu z.B. Flatfile-CMS. Es geht immer nur noch größer und dicker…

Am Rande angemerkt: Das Mobil/Desktop Problem besteht im Blog übrigens weiterhin, immer wieder mal wird Desktop Version für Mobil gezeigt und dann später wieder nicht, inkonsistenter Fehler.

Ich kann aktuell wenig machen – meine Testumgebungen zeigen Mobil zuverlässig an – und in den Einstellungen ist Caching für Mobilgeräte deaktiviert.

Auch bei mir auf dem Smartphone

zunächst die Desktop-Ansicht.

Wenn ich dann die Artikel-Überschrift

anklicke erscheint sofort die

Mobilansicht. Wenn man's weiß

braucht man sich über die Desktop-

Ansicht nicht weiter zu ärgern…

Grüsse Hans

Ok, mir ist noch eines eingefallen, was dieses Verhalten erklärt – war aber schon immer so. Wenn jemand einen Link in einem Kommentar postet, verhindert das die Anzeige der Mobilansicht, habe ich vor langer Zeit mal festgestellt.