Ich stelle mal eine Beobachtung von Lesern in diesem Beitrag ein, die sich auf Microsofts Azure und Microsoft 365-Dienste bezieht. Es gibt seit Mitte April 2024 zyklische Zugriffe auf diversen Domains, die "collector" als Subdomain aufführen. Virustotal hat wohl keine Beanstandungen, so dass es kein Sicherheitsthema ist. Inzwischen ist mir klar, was genau diese Zugriffe verursacht.

Ich stelle mal eine Beobachtung von Lesern in diesem Beitrag ein, die sich auf Microsofts Azure und Microsoft 365-Dienste bezieht. Es gibt seit Mitte April 2024 zyklische Zugriffe auf diversen Domains, die "collector" als Subdomain aufführen. Virustotal hat wohl keine Beanstandungen, so dass es kein Sicherheitsthema ist. Inzwischen ist mir klar, was genau diese Zugriffe verursacht.

Leserbeobachtungen zu Zugriffen

Blog-Leser Hapo22 hat sich bereits zum 24. April 2024 im Diskussionsbereich des Blogs gemeldet und seine Beobachtung mitgeteilt. Seit dem Freitag, den 19.04.2024, beobachte er vielen Zugriffsversuche bei den Unternehmens-Proxys, die von lokalen Anwendungen auf folgenden Adressen ausgehen:

collector.azure.eaglex.ic.gov

collector.azure.microsoft.scloud

Der Leser meinte, dass beide Server aber nicht existieren. Der Leser äußert den Verdacht, dass eine Debugging-Erweiterung in Microsoft 365-Apps eingebaut wurde und fragte, ob eventuell einer der Leser diese Zugriffe in seinem Netzwerk bestätigen könne. Zum 28. April 2024 hat Leser SwissMaik dann diese Zugriffe explizit bestätigt.

Ich bin gerade eben auch auf diese beiden DNS Anfragen auf meinem Adguard Home gestoßen. Ich muss dem nachgehen, habe die Anfragen aber gleich sicherheitshalber blockiert.

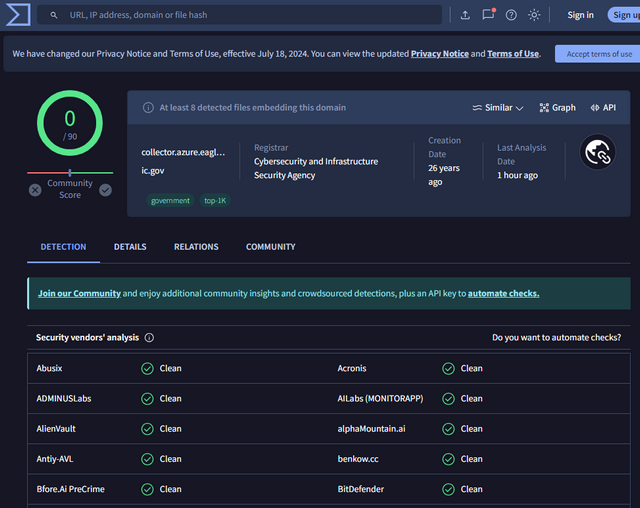

Blog-Leser Johannes schreibt dann in einem weiteren Hinweis, das sich in seiner Umgebung ein Client bei beiden Domains alle paar Minuten versucht zu melden. Der Leser hat die Domain collector.azure.eaglex.ic.gov mal auf VirusTotal überprüfen lassen. Die .gov-Domain ist unter CISA.gov angesiedelt.

VirusTotal zu collector.azure.eaglex.ic.gov

Azure Machine Learning Data Collector

Ich habe dann noch etwas recherchiert und bin schließlich auf eine Erklärung für das Ganze gestoßen. Zum 18. April 2024 hat Microsoft die Verfügbarkeit des Azure Machine Learning Data Collector allgemein angekündigt. Im Beitrag Azure Machine Learning data collector is now generally available heißt es dazu, dass der Datenkollektor von Azure Machine Learning die Echtzeitprotokollierung von Eingabe- und Ausgabedaten von Modellen, die auf verwalteten Online-Endpunkten oder Kubernetes-Online-Endpunkten bereitgestellt werden, ermöglicht.

Azure Machine Learning speichert die protokollierten Inferenzdaten in Azure Blob Storage. Diese Daten können dann nahtlos für die Modellüberwachung, das Debugging oder das Auditing verwendet werden, wodurch die Leistung Ihrer Bereitstellung beobachtet werden kann. Mehr Informationen zum Datensammeln von Modellen finden sich im Beitrag Data collection from models in production. Und die zwei oben genannten Domains erklären sich auch. Microsoft betreibt ja ein Azure für US-Behörden (Azure Government) sowie die öffentliche Azure-Cloud.

MVP: 2013 – 2016

MVP: 2013 – 2016

VirusTotal mit diesem ekelhaften Darkmode geht echt garnicht mehr.

Und JavaScript Framework Hölle für ein einfaches Upload bzw. URL Feld…

Also bei mir ist die Seite weiterhin weiss – die wird sich halt an die Systemeinstellungen anpassen?

Links vom „Sign In" ist der Lichtschalter.

Da müssen nur genug Nutzer draufklicken, damit die Designer registrieren, dass sie im Dunkeln tappen. Aber wir leben offenbar in finsteren Zeiten, das schlägt sich im Geschmack nieder.

Wenn sie noch auf CLI-Bedienung umstellen, haben wir wieder DOS-Mode. Ist doch gut.

Alternatives & sparsames Virustotal-Frontend old-browser gibts hier.

lädt etwas schneller, nicht alle Funktionen – für mich genug.

Ist da ein typo in der Domain? Eine scloud TLD gibt es ja nicht oder?

1+

doch, das "scloud" ist korrekt, auch wenn es keine offizielle TLD ist AFAIK.

Es handelt sich bei den beiden Domains um die Azure Environments "USNat" und und "USSec". Siehe auch https://github.com/Azure/AvereSDK/blob/main/vFXT/msazure.py#L263-L264

Erst mal blockieren.

Ist wohl besser so :)

Danke für den Hinweis.

Ich finde den Artikel verwirrend. Gestern stand hier noch ein Kommentar gem. dem mittels DNSLookupView (Nir Sofer) festgestellt wurde, dass auch von einem Microsoft Teams Updating Prozess entsprechende Zugriff ausgehen. War das falsch?

Das eigentlich Irritierende ist für mich aber, dass die Ausführungen im Abschnitt "Azure Machine Learning Data Collector" letztlich nicht erklären, warum die Systeme des Blog-Lesers Johannes ausgerechnet auf collector.azure.eaglex.ic.gov zugreifen, ein Domain Name der ihm unerklärlich ist.

Die Erklärung "Microsoft betreibt ja ein Azure für US-Behörden (Azure Government) sowie die öffentliche Azure-Cloud." ist m. E. solange nicht schlüssig, wie Johannes nicht bei einer oder für eine US-Behörde arbeitet. Oder tut er das?

zum ersten Satz: mir ist kein derartiger Kommentar erinnerlich, gelöscht wurde nichts.

Zum Rest: Wenn in MS Office Apps ein collecting anspringt, wäre es für mich logisch, bei Azure-Welten anzusprechen. Aber vielleicht liefert die Schwarmintelligenz der Leser bessere Antworten.

Hier ist mein ursprünglicher Kommentar zu finden:

In unserer Umgebung ist auf mehreren Clients bisher nur der Teams Update Prozess ms-teamsupdate.exe verantwortlich für die kuriosen DNS Requests.

Z.B. mit dem Tool DNSLookupView von NirSoft kann man relativ schnell erkennen, dass in unregelmäßigen Abständen ms-teamsupdate.exe versucht IPv4 und IPv6 aufzulösen:

collector.azure.microsoft.scloud A

collector.azure.microsoft.scloud AAAA

collector.azure.eaglex.ic.gov A

collector.azure.eaglex.ic.gov AAAA

Ein Client hat laut unserem DNS Monitoring mehr als 1000 Anfragen in 30 Min. produziert. Da kommt in Summe einiges zusammen.

Ok, ich habe den Kommentar mal hier hin gezogen, da ich Einträge im Diskussionsbereich zyklisch lösche.

Zustimmung, Zugriffe auf .gov sind wie _NSAKEY