[English]In Check Point Remote Access VPN gibt es eine Schwachstelle CVE-2024-24919, die von Angreifern seit Ende April 2024 für Angriffe verwendet wird. Diese stehlen Active Directory-Daten, um Zugriffe auf Netzwerke der Opfer zu erhalten und sich im Netzwerk weiter umzusehen. Check Point hat bereits zum 27. Mai 2024 eine Warnung herausgegeben – ich trage sie mal hier im Blog nach.

[English]In Check Point Remote Access VPN gibt es eine Schwachstelle CVE-2024-24919, die von Angreifern seit Ende April 2024 für Angriffe verwendet wird. Diese stehlen Active Directory-Daten, um Zugriffe auf Netzwerke der Opfer zu erhalten und sich im Netzwerk weiter umzusehen. Check Point hat bereits zum 27. Mai 2024 eine Warnung herausgegeben – ich trage sie mal hier im Blog nach.

CP Remote Access VPN (CVE-2024-24919)

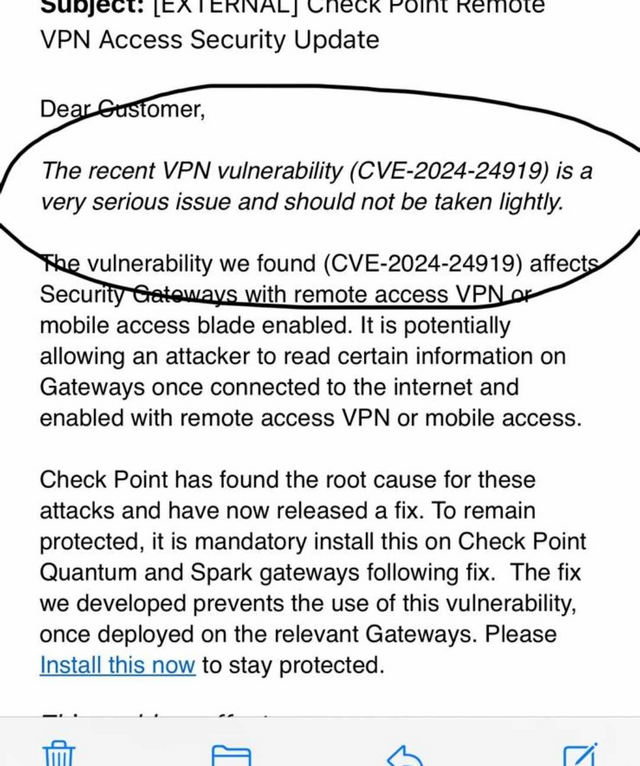

Mir ist unklar wie breit Check Point Remote Access VPN überhaupt bei deutschen Firmen im Einsatz ist. Ein Administrator hat mir aber gerade den nachfolgenden Screenshot mit einer Warnung von Check Point zukommen lassen (danke dafür).

Die Check Point Remote Access VPN Schwachstelle CVE-2024-24919 ermöglicht einem Angreifer, bestimmte Informationen auf Check Point Security Gateways zu lesen, wenn diese mit dem Internet verbunden und mit Remote Access VPN oder Mobile Access Software Blades aktiviert sind. Ein Sicherheitsfix, der diese Schwachstelle entschärft, ist verfügbar (Check Point gibt aber nur Kunden entsprechende Informationen und das Update heraus).

Seit dem 27. Mai 2024 gibt es den Blog-Beitrag von Check Point mit den Hinweisen auf die Schwachstellen und wohl ein Sicherheitsupdate, um die Sicherheitslücke zu schließen. Dort heißt es:

Die Sicherheitslücke ermöglicht es einem Angreifer, bestimmte Informationen auf mit dem Internet verbundenen Gateways mit aktiviertem Remote Access VPN oder mobilem Zugang zu lesen. Die Versuche, die wir bisher gesehen haben, wie bereits am 27. Mai gemeldet, konzentrieren sich auf Fernzugriffsszenarien mit alten lokalen Konten mit nicht empfohlener reiner Passwort-Authentifizierung.

Wenige Stunden nach dieser Entwicklung hat Check Point eine einfach zu implementierende Lösung veröffentlicht, die Versuche zur Ausnutzung dieser Schwachstelle verhindert. Um sicher zu sein, sollten Kunden diese einfachen Anweisungen befolgen, um die bereitgestellte Lösung zu implementieren.

Die Kollegen von Bleeping Computer schreiben aber, dass Angreifer die 0-Day-Schwachstelle seit mindestens dem 30. April 2024 im Check Point Remote Access VPN ausnutzen und Active Directory-Daten stehlen, die sie benötigen, um sich in erfolgreichen Angriffen seitlich durch die Netzwerke der Opfer zu bewegen. Angreifer können die Sicherheitsgateways über alte lokale VPN-Konten mit unsicherer Passwort-Authentifizierung angreifen.

Tenable hat dazu den Beitrag CVE-2024-24919: Check Point Security Gateway Information Disclosure Zero-Day Exploited in the Wild mit einer Analyse veröffentlicht und schreibt, dass Check Point eine Zero-Day-Schwachstelle in Check Point Network Security Gateways identifiziert hat, die von böswilligen Angreifern ausgenutzt wird und die Offenlegung von Informationen ermöglicht.

MVP: 2013 – 2016

MVP: 2013 – 2016

es gibt da einen Autohersteller, der Checkpoint Standortübergreifend einsetzt, aktuell aber bestrebt ist Checkpoint zu ersetzen… (งツ)ว

Die Lücke wird inzwischen von Security Suchmaschinen erkannt.

Laut deren Ergebnissen sind ca. 8500 Geräte betroffen, davon 68 in Deutschland.