Wieder ein Sicherheitsproblem bei einem Hotel-Check-In-System, bei dem Daten von Hotelgästen offen werden konnten. Es reichte ein falsches Zeichen einzugeben, um den Kiosk-Modus des Ariane Allegro Scenario Player bei der Gästesuche abstürzen zu lassen. Danach hatte man Zugriff auf den Windows-Desktop und konnte auf das Netzwerk des Hotels oder auf lokal gespeicherte Gästedaten zugreifen. Theoretisch hätte sogar die Gefahr bestanden, Schadcode in das Windows-System als Unterbau einzuschleusen. Das Ganze soll an einer "alten Software-Version des Systems gelegen haben, zeigt aber, welch "windige Infrastruktur" in einigen Beherbergungsunternehmen im Einsatz ist und welche Schwachstellen in vielen elektronischen Zugangssystemen schlummern.

Wieder ein Sicherheitsproblem bei einem Hotel-Check-In-System, bei dem Daten von Hotelgästen offen werden konnten. Es reichte ein falsches Zeichen einzugeben, um den Kiosk-Modus des Ariane Allegro Scenario Player bei der Gästesuche abstürzen zu lassen. Danach hatte man Zugriff auf den Windows-Desktop und konnte auf das Netzwerk des Hotels oder auf lokal gespeicherte Gästedaten zugreifen. Theoretisch hätte sogar die Gefahr bestanden, Schadcode in das Windows-System als Unterbau einzuschleusen. Das Ganze soll an einer "alten Software-Version des Systems gelegen haben, zeigt aber, welch "windige Infrastruktur" in einigen Beherbergungsunternehmen im Einsatz ist und welche Schwachstellen in vielen elektronischen Zugangssystemen schlummern.

Self-Check-In in Hotels

Bei vielen Budget-Hotels ist inzwischen ein Self-Check-in über einen Check-In-Automaten üblich, falls die Rezeption unbesetzt ist. Am Terminal dieses Automaten gibt man die Buchungsnummer für sein Zimmer ein. Dann werden die Zimmernummer und der Code für das Tastenschloss zum Öffnen der Tür dieses Hotelzimmers angegeben. Über diese Terminals ist dann ggf. auch ein Checkout möglich, wo die Rechnung über Kartenterminals (POS) beglichen und dann ausgedruckt werden kann.

Der Ariane Allegro Scenario Player

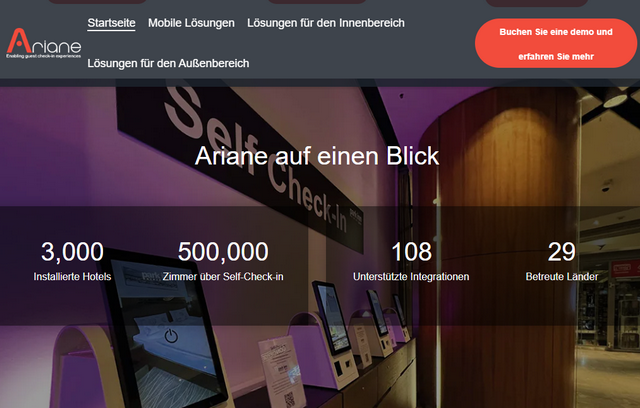

Beim Ariane Allegro Scenario Player handelt es sich um eine sogenannte Kiosk-Software, die unter Windows läuft und das Ein- und Ausschecken bei Budget-Hotels ermöglichen soll. Anbieter ist Aiane Systems, der damit wirbt, dass das System in 3.000 Hotels in 29 Ländern im Einsatz sei (siehe folgende Screenshot).

Ariane Systems-Lösungen

Ariane Systems bietet ein berührungsloses Ein- und Auschecken an. Gäste können die Rezeption komplett überspringen, indem sie mit ihrem eigenen Gerät einchecken und ihren Schlüssel abholen, wodurch die nicht notwendige persönliche Interaktion zwischen Personal und Gästen reduziert wird, heißt es. Auf dieser Webseite finden sich noch einige zusätzliche Informationen.

Komfort ist schön, wenn die Sicherheit der Zimmerzugänge in den Hotels gewährleistet ist. Hier im Blog hatte ich in den letzten Monaten zwei größere Vorfälle aufgegriffen, wo Unbefugte sich Zugang zu Zimmern verschaffen konnten (siehe Links am Artikelende).

Schwachstelle lässt Kios-Mode abstürzen

Es war erneut Martin Schobert von der Schweizer Firma Pentagrid AG, der zum 5. März 2024 beim Einchecken über ein Self-Service-Hotelsystem auf eine Schwachstelle stieß. "Das Hotel war so klein, dass es kein Personal für den Check-in gab, dafür aber ein Selbstbedienungs-Terminal für den Check-in.", schreibt er hier.

Das Hotel-Check-in-Terminal (wahrscheinlich Ariane Duo 6000) basiert auf dem Ariane Allegro Scenario Player. Die Software läuft in einem Kiosk-Modus. Laut Schobert nutzt eine Hotelkette in Liechtenstein und in der Schweiz das Check-in-Terminal für kleinere Hotelstandorte. Das Check-in-Terminal unterstützt sowohl die Zimmerbuchung als auch das Einchecken im Hotel. Es leitet den Zahlungsvorgang über ein POS-Terminal ein, stellt RFID-Transponder für die Hotelzimmeröffnung aus und druckt eine Rechnung, so Schobert.

Beim Check-in stellte Martin Schobert dann fest, dass bei Eingabe eines Anführungszeichens (präziser ist es ein Hochkomma wie in O'YOLO, was ja bei manchen Namen durchaus vorkommt) in die Gästesuche die Anwendung abstürzte und den Kiosk-Modus beendete. Dadurch war ein Zugriff auf den Windows-Desktop und in weiterer Folge auch der Zugriff auf sensitive Informationen von Gästen (Rechnungen etc.) möglich. Schobert schreibt in seinem Blog-Beitrag, dass mit dem Zugriff auf den Windows-Desktop auch:

- Angriffe auf das Hotelnetz möglich werden,

- ebenso wie der Zugriff auf die auf dem Terminal gespeicherten Daten

Letzteres schließt auch das Abrufen personenbezogener Daten, Reservierungen und Rechnungen ein. Mit der Möglichkeit eigenen Programmcode einzuschleusen und auszuführen, wäre es möglich, Zimmerschlüssel für andere Zimmer zu erstellen, da die Funktionalität zur RFID-Transponderprovisionierung auf dem Terminal implementiert ist, schreibt Schobert. Die Details sind in seinem Blog-Beitrag nachzulesen.

Alte Software Schuld?

Schobert schreibt, dass nach Angaben von Ariane in dem neuen Hotel eine alte Softwareversion installiert war. Hier wird es interessant – denn auf diversen Seiten wie Tenable, auf denen die Schwachstelle CVE-2024-37364 beschrieben wird, war der Ariane Allegro Scenario Player bis 2024-03-05 über diese Schwachstelle angreifbar, wenn der Ariane Duo Kiosk-Modus verwendet wird.

Ist es ein "riesiger Zufall", dass Martin Schober auf eine Schwachstelle stößt, die schon "veraltet" war und bis zum gleichen Datum angreifbar war, wo doch die schriftliche Information über das Sicherheitsproblem erst am 6. März 2024 an den betroffenen Hotelbetrieb ging? Jedenfalls ist der Timeline zu entnehmen, dass es einige Tage gebraucht hat, bis Schobert die Schwachstelle an Ariane Systems melden konnte.

Interessant ist für mich in der Timeline, dass Ariane Systems erster Reaktion darin bestand, mitzuteilen, dass es sich "um Altsysteme handelt, die USB-Ports seien deaktiviert" und in der Mitteilung endete, dass "keine personenbezogenen Daten oder verwertbaren Daten vom Kiosk abgerufen werden können". Die letzte Behauptung wurde von Schobert bestritten, da das Terminal als Teil des Systemdesigns Rechnungsdateien erstellt und zugänglich hält.

Sehr aufschlussreich sind auch zwei weitere Informationen im Blog-Beitrag von Martin Schobert. Nach Angaben von Ariane Systems sei das Problem im Allegro Scenario Player behoben worden; Hotels sollten die neueste Software installieren. Es ist aktuell aber nicht (öffentlich) bekannt, welche Version des Ariane Allegro Scenario Player die Schwachstelle schließt. Von Ariane Systems gab es, trotz Nachfrage Ende Mai 2024, keine Rückmeldung über den Status, so dass Schobert dann die Schwachstelle am 5. Juni 2024 veröffentlichte (und mir das Thema dann unter die Augen kam). Sicherheit im Hotelbereich, offenbar ein schwieriges Thema? Die Hotels sind auf funktionierende Systeme angewiesen und müssen einiges automatisieren (um Personalkosten einer Rezeption zu sparen). Wenn dann aber die Technik spinnt oder unsicher ist, hat der Hotelgast am Ende des Tages den Schaden.

Ähnliche Artikel:

IBIS-Hotel: Check-In-Terminal gibt Zugangsdaten fremder Zimmer aus

Unsaflok: Millionen Hoteltüren lassen sich durch Sicherheitslücken öffnen

MVP: 2013 – 2016

MVP: 2013 – 2016

Für Wirtschafts-Unternehmen steht eben nunmal die WIRTSCHAFTLICHKEIT an oberster Stelle, nicht Qualität, Pünktlichkeit und schon gar nicht Sicherheit, erst recht nicht die Sicherheit der anderen (Gäste/Kunden) … Und wenn es da keine Regulierung gibt, keine "TÜV" Sicherheits-Standards und Überprüfungen, dann wird das eben so effizient und profitabel wie möglich umgesetzt.

Hätten Auto's einen KAT oder optimierte Knautschzonen und Airbags, ABS, ESP und sonstige Sicherheitssysteme, wenn es nicht per Regulierung Vorschrift wäre? Wohl kaum…

Falsche Antwort bzw. falscher Vergleich, den die gilt ja nur für die BRD.

Was ist dann mit dem Rest der Welt? Genau darauf kommt es doch an…, aber jeder macht wie und was er will und genau deshalb wird sich daran nichts aber auch gar nichts ändern, wenn man sich nicht weltweit endlich zusammenrauft und Fakten und eindeutige Regeln schafft…

>>> Schadcode … als Unterbauch einzuschleusen <<<

Wie meinen?

da hat die Autokorrektur beim Unterbau zugeschlagen