Die kürzlich von Zeit Online aufgedeckten Schwachstellen in WebEx-Systemen der deutschen Regierungsbehörden zieht Kreise. Eine Staatssekretärin eines niederländischen Ministeriums findet es inakzeptabel, dass so etwas passieren konnte. Derweil werden Versäumnisse der Verantwortlichen bekannt, und das Wort vom WebEx-Gate macht bereits die Runde. Hier eine Nachbearbeitung dieses Sachverhalts, gleich in Verbindung mit einer "Leiche im CDU-Keller".

Die kürzlich von Zeit Online aufgedeckten Schwachstellen in WebEx-Systemen der deutschen Regierungsbehörden zieht Kreise. Eine Staatssekretärin eines niederländischen Ministeriums findet es inakzeptabel, dass so etwas passieren konnte. Derweil werden Versäumnisse der Verantwortlichen bekannt, und das Wort vom WebEx-Gate macht bereits die Runde. Hier eine Nachbearbeitung dieses Sachverhalts, gleich in Verbindung mit einer "Leiche im CDU-Keller".

Das WebEx-Sicherheitsproblem

Wir haben es mit zwei Sicherheitsfällen zu tun, bei der die Konferenzsoftware WebEx des US-Unternehmens Cisco, im Einsatz war. Webex ist als Software für Web- und Videokonferenzen bei vielen Behörden, Ministerien und auch Firmen im Einsatz. Der Anbieter Cisco Webex sieht sich aktuell als die führende Unternehmenslösung für Video- und Webkonferenzen. Beworben wird eine sichere softwarebasierte Plattform für Video- und Audiokonferenzen, Gruppennachrichten und Webinare.

Es heißt vom Anbieter: Die Teilnahme an Konferenzen (Meetings) könne über alle Browser, Geräte und Systeme erfolgen, indem die Teilnehmer einfach einen Anruf annehmen. Das ist sicherlich nicht falsch – aber gelegentlich hätte man schon gerne, dass nur ein berechtigtere Personenkreis in Meetings von Regierungen oder der Bundeswehr vertreten ist. Und genau hier scheint es arg gehapert zu haben.

Die Bundeswehr ist nach allen Seiten offen

Ich hatte im Beitrag WebEx, die Schwachstelle und die Konferenzlinks der Bundeswehr darüber berichtet, dass bei der Bundeswehr Konferenzlinks monatelang öffentlich im Web zugänglich waren. Wer den Link kannte, konnte u.U. die Meeting-Räume betreten und mithören, was dort besprochen wurde. Da die Meetings über fortlaufende Nummern in der URL kodiert wurden, war auch ein erraten weiterer Meetings und Teilnahme an Sitzungen möglich. Inzwischen ist das Problem abgestellt, die Konferenzlinks nicht mehr öffentlich.

Meetings in Ministerien öffentlich zugänglich

Der zweite Fall betraf deutsche Behörden, die fleißig WebEx für Meetings einsetzten. Eine Schwachstelle in der Software ermöglichte Dritten, bei Kenntnis eines Einladungslinks für ein Meeting, durch Manipulation einer Meeting-Nummer, weitere Einladungslinks zu probieren. Journalisten der Zeit konnten bei Recherchen fremde Meeting-Räume betreten.

Zeit Online hat dann weiter recherchiert und stellte fest, dass Hunderttausende WebEx-Meetings von Behörden und Unternehmen in Deutschland, den Niederlanden, Italien, Österreich, Frankreich, Schweiz, Irland und Dänemark potenziell öffentlich zugänglich gewesen sein dürften. Es wurde der im Blog-Beitrag Webex-GAU: Potentiell Hundertausende Meetings in Ministerien öffentlich zugänglich beschriebene Mechanismus verwendet, um die Meetings zu identifizieren und sich stichprobenartig dort einzuwählen. Die Schwachstelle ist inzwischen beseitigt.

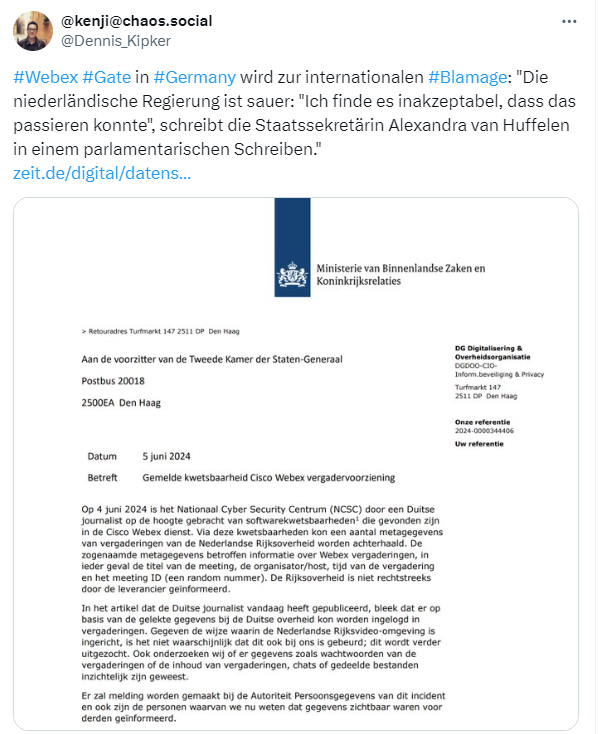

WebEx-Gate schlägt Wellen, Partner sauer

Ich bin über nachfolgenden Tweet auf einen zusätzlichen Sachverhalt gestoßen, den Redakteure von Zeit Online in einem weiteren Artikel aufgegriffen haben. Staatssekretärin Alexandra van Huffelen drückt in einem parlamentarischen Schreiben an Deutschland mit dem Satz "Ich finde es inakzeptabel, dass das passieren konnte" aus, dass die niederländische Regierung über den Vorfall sauer ist.

Im Zeit Online-Beitrag ist von massiven Versäumnissen der deutschen Verantwortlichen die Rede und das zuständige Bundesinnenministerium steht erneut in der Kritik.

Aus diesen Daten konnte man Informationen ablesen, zum Beispiel wann und wie lange Finanzminister Christian Lindner mit Wirtschaftsminister Robert Habeck telefonieren wollte, heißt es bei Zeit Online. Die Bundesregierung reagiert auf das Problem bisher /(gewohnt) abwartend, "Digitalpolitiker" Thomas Jarzombek (CDU) sich "ob der Fahrlässigkeit und der Lücken" erschüttert zeigt. Die Forderung "Webex muss aus der Regierungskommunikation verbannt werden, und zwar am besten sofort."

Die Leiche(n) im CDU-Keller

Nichts ist schöner, als wenn man "Digitalpolitiker" vorführen kann. Denn die CDU musste gerade feststellen, dass man gehackt worden war – ich hatte im Beitrag Cyberangriff auf das CDU-Netzwerk darüber berichtet. Von der CDU wurden gleich Superlativer aufgemacht (größter Hack auf eine deutsche Partei in der Geschichte). Mutmaßlich sollen auch Kalendereinträge von Friedrich Merz "abgeflossen sein".

Bei "Digitalpolitiker" kommt mir immer "Digitalkompetenz" in den Sinn und das Bild vom "kehren vor der eigenen Haustüre". Dazu hatte ich dann im Beitrag Digitalkompetenz und Cybersecurity: Neues vom CDU-Hack & nächstes CDU-Datenleck was geschrieben – auch bei der CDU gilt "ob der Fahrlässigkeit und der Lücken" kann man sich nur erschüttert zeigen.

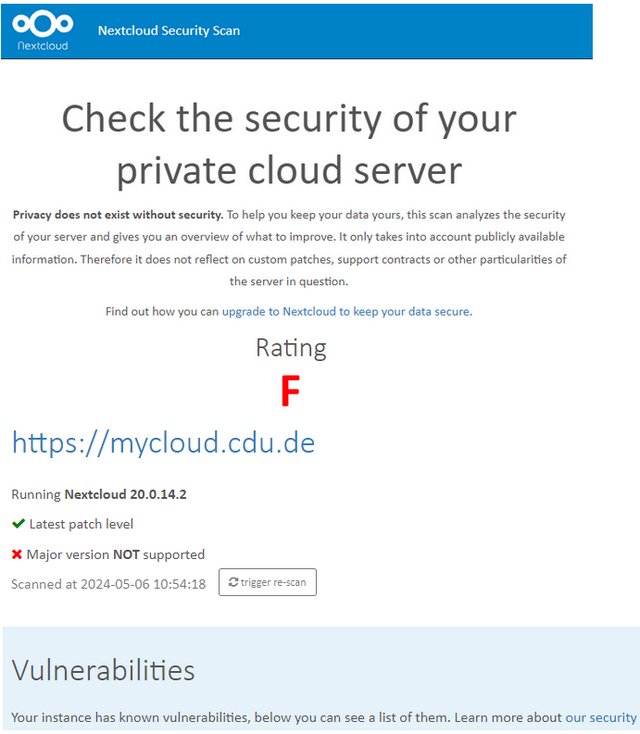

CDU-NextCloud, eine never ending Story

Dank einiger Leserhinweise hatte ich über uralte NextCloud-Server der CDU berichtet, die im Schwachstellen überfrachtet waren (siehe Cyberspionage: CDU betreibt veralteten Nextcloud-Server; Offener Jitsi-Server der Grünen). Damals lief der Server mit einer längst nicht mehr supporteten NextCloud-Version.

Für die Nicht-Insider: Nextcloud ist eine in PHP entwickelte freie Software für das Speichern von Daten auf einem privaten Server. Auf die Daten kann der Anwender sowohl über eine Weboberfläche als auch mit Client-Applikationen zugreifen. Server und Clients können sich dabei synchronisieren.

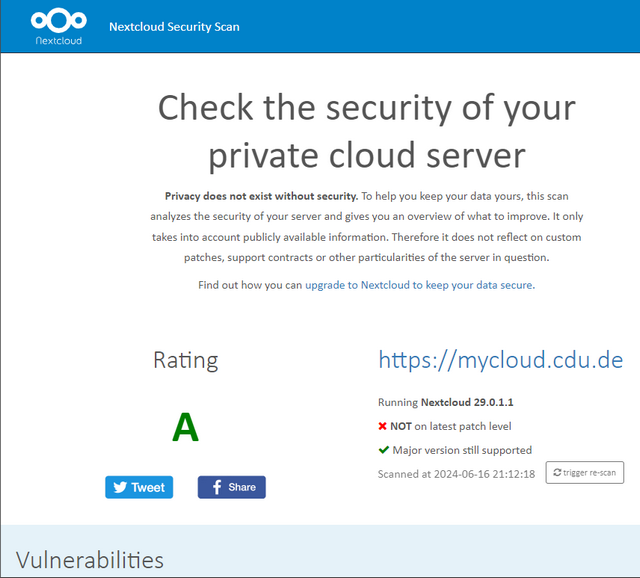

Die CDU hatte auf meinen Hinweis an deren Presseabteilung den Server offline nehmen lassen, das Paket aktualisiert und dann wieder unter *ttp://mycloud.cdu.de online gestellt. Ich habe zwar nie eine Rückmeldung der CDU-Pressestelle erhalten. Aber mein Schnelltest mit scan.nextcloud.com ergab "alles fein".

Aber der Irrsinn lässt sich noch steigern: Vor einigen Tagen hat mich Leser Tomas Jakobs per Mail informiert, dass die CDU bei ihren NextCloud-Servern die IP-Adresse des Security-Scanners, den wir zur Überprüfung verwenden, geblockt hat. Da findet man natürlich keine Schwachstellen – das Ganze segelt unter der Kategorie "Security by Obscurity".

Ließ mir keine Ruhe, auch auf Grund nachfolgender Kommentare, und ich habe am 16. Juni 2024 erneut einen Scan der CDU-Cloud durchführen lassen. Wollte ja sehen, ob der Scanner von der IP ausgesperrt war. War er nicht (mehr), aber mir sprang "NOT on latest patch level" ins Auge, mit der Sicherheit hat die CDU-IT es nicht so. Digitalisierung first, Bedenken second, oder was? Das hatte ich aber einer anderen Partei zugeschrieben. Egal.

Ließ mir keine Ruhe, auch auf Grund nachfolgender Kommentare, und ich habe am 16. Juni 2024 erneut einen Scan der CDU-Cloud durchführen lassen. Wollte ja sehen, ob der Scanner von der IP ausgesperrt war. War er nicht (mehr), aber mir sprang "NOT on latest patch level" ins Auge, mit der Sicherheit hat die CDU-IT es nicht so. Digitalisierung first, Bedenken second, oder was? Das hatte ich aber einer anderen Partei zugeschrieben. Egal.

Zurück zum CDU-Hack

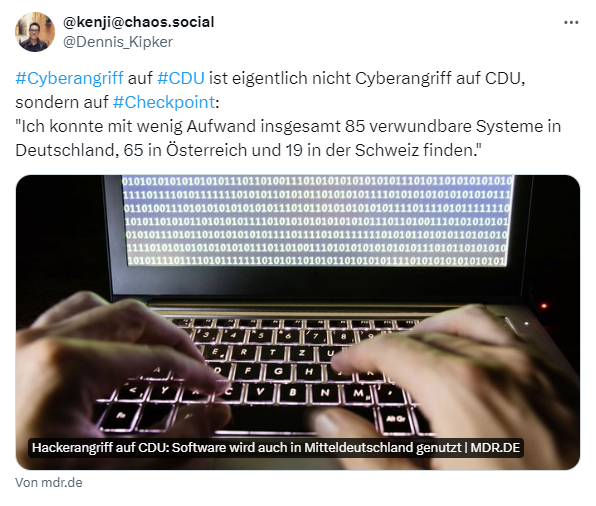

Ich hatte im Blog-Beitrag BSI-Warnung vor Schwachstelle CVE-2024-24919 in Check Point Security Gateways; Einfallstor für CDU-Hack? berichtet, dass das Einfallstor wohl ein Check Point-Produkt mit Sicherheitslücken war, was den Angriff ermöglicht. Ist ja schon fein – war aber eine 0-day-Schwachstelle, die ausgenutzt wurde – kann man nichts machen, oder?

Im Artikel hatte ich angedeutet, dass die Verwendung von Nutzername und Passwort für den VPN-Zugang nicht sehr flott daher kommt und für Phishing anfällig macht. Genau dies scheint das Puzzleteil gewesen zu sein, welches die Angreifer brauchten.

Damit die CDU nicht alleine geprügelt vom Hof schleicht, verlinke ich mal obigen Tweet, der auf einen Beitrag des MDR mit dem Titel Hackerangriff auf CDU: Auch Systeme in Mitteldeutschland betroffen verweist. Ein Experte sagt: "Ich konnte mit wenig Aufwand insgesamt 85 verwundbare Systeme in Deutschland, 65 in Österreich und 19 in der Schweiz finden." Da kommt doch Freude auf, nicht?

MVP: 2013 – 2016

MVP: 2013 – 2016

Deutschland ≠ Digitalität

War es nie, ist es nicht und wird es nie sein!

Also wieder echtes 'Made in Germany ™' – ROFL.

Welche Ära vom TM? Pre II.WK oder Post II.WK :-D

Das kommt davon wenn man selber einen "Hackerparagraphen" einführt und dann noch Menschen anzeigt die auf Sicherheitslücken in den eigenen Systemen aufmerksam machen. Gut gemacht CDU so digitalisiert man Deutschland.

wie krank/korrupt muss man sein, die IP eines kostenlosen Schwachstellen-Scanners zu sperren? Der der das gemacht hat gehört sofort gefeuert, unter Verlust seiner Pensionsansprüche.

Die IP des Scanners zu sperren ist kriminelle

S a b o t a g e !

Das kann auch automatisch passieren z.B. fail2ban könnte eingeführt worden sein und eine Regel wurde getriggert

Die Instanz ist wieder scanbar – siehe meine Nachträge mit Erkenntnissen in obigem Text.

Trotz aller Berichterstattung sind sicherlich immer noch vielerlei Industrieanlagen, Wasser-, Strom oder sonstige Infrastruktur … im Netz für jedermann/-frau zugänglich. Wenn es dumm läuft sieht man "irgendein" Schaltbild, zb. einer Chemieanlage, oder man weiß es halt nicht was das genau sein soll … und denkt vielleicht "och, das ist ja ein nettes spielding, mal sehen was passiert, wenn man dies oder jenes Ventil/Schalter betätigt" … im Glauben daran, das es sich nur um ein virtuelles Gebilde handelt, vielleicht zu Trainings- und Schulungszwecken oder so etwas. Während irgendwo aber ganz real ein Kessel explodiert oder sonst was passiert … das erfährt man dann später aus den Nachrichten, was man ferngesteuert hatte … im besten Fall schaltet man sich selber (zb. Stadtviertel wo man wohnt) den Strom ab.

Die IT ist über die Zeit zu komplex geworden, als das man ohne sehr tief in der Materie zu sein, ernsthaft ein wirklich sicheres Konzept planen könnte. Nur gibt es eben nur sehr begrenzt Spezialisten und das fällt dem Land insgesamt auf die Füße. Gerade in "Kriegs"-Zeiten. Als ein vergleichsweise winziges Land, dem zwangsläufig die personellen Ressourcen fehlen um sich gegen hunderttausende gut Ausgebildete "Angreifer" weltweit effektiv wehren zu können.

Das "Blame-Game" wird sich somit zwangsläufig endlos fortsetzen … ändern kann sich erst dann etwas, wenn es irgendwann, irgendwo "richtig" Eingeschlagen hat. Vielleicht ein bundesweiter (Strom)-Blackout oder noch schlimmeres. Unsere Politik wird ja grundsätzlich erst dann richtig wach, wenn es bereits passiert ist. Und dann heißt es wieder: "das konnte doch Niemand ahnen" … wie immer, nichts Neues im Westen.

Bestes Beispiel für die Ignoranz und Arroganz der Politik und Entscheider, ist dieses ePA-Ding … da kann doch später keiner Sagen, das man nicht gewarnt worden sei. Da sich seit Jahren Fachleute öffentlich mit Kritik und zugleich auch sinnvollen Lösungsvorschlägen bemerkbar machen. Aber die Politik will einfach nicht hören und setzt mal wieder voll auf "Privatisierung", auf ein Rechenzentrum statt der anonymen Daten-Verteilung auf viele Standorte, einerseits wegen der Datensicherheit, andererseits der Ausfallsicherheit des Systems im Ganzen. So kann man sich schon mal darauf freuen was passiert, wenn Ärzte und Krankenhäuser ohne ePA nicht mehr arbeitsfähig sein werden und dann das System über Wochen oder Monate total ausfällt … vermutlich ohne Rückfallebene, weil brauchen wir ja alles nicht mehr, wenn wir mal so toll "digitalisiert" haben …

Amtseid: "Schaden vom Land und dem Volk abhalten" ??? Egal … allein der politische Wille ist der "Eliten" Himmelreich! Kritik und Entscheidungs-Teilhabe unerwünscht, Demokratie unerwünscht !! Weil nur Kaiser, Könige und neuerdings *1) Kanzler allwissend, unfehlbar und leider auch unantastbar (immun gegen jede Art von Verantwortung) sind.

1) neuerdings meint natürlich: seit 1949 …

ohje, wander halt aus, wenn hier so schlimm ist, wie du hier immer schwurbelst. Oder reichen die woanders die Sozialleistungen nicht?

Ich lese kein Geschwurbel in seiner Aussage. Die moderne Kriegsführung läuft auf dieser Ebene, und da sind wir tatsächlich nicht gut gewappnet.

dannies nochmal genauer!

Trolle bitte nicht füttern – Danke!

Infrastruktur gehört in ein geschlossenes Netz, am besten auch physisch vom Internet getrennt.

Und da braucht man für die Steuerung und Kontrolle auch keine Gigabit-Geschwindigkeit.

Ach, Behörden! Die hergebrachten Grundsätze des Berufsbeamtentums (Art. 33 Abs. 5 GG) bringen es in der Praxis mit sich, dass Leiter von Behörden oder Organisationseinheiten mitunter von der Materie gar keine Ahnung haben, was gerade im IT-Bereich nicht selten ist. Leitende Funktionen sind dem höheren Dienst vorbehalten, während der Laufbahnausbildung werden aber keine vertiefenden IT-Kenntnisse vermittelt. Informatikstudium? Fehlanzeige! Gut, man kann einwenden, der Chef muss auch keine Ahnung haben, das erledigen seine Spezialisten für ihn. Doch das ist blanke Theorie, weil man gute Fachkräfte mit entsprechender Ausbildung aufgrund des starren Gehaltsgefüges oft gar nicht bekommt. Wer bewirbt sich schon auf Stellen im öffentlichen Dienst, wenn er im Vergleich zur Privatwirtschaft deutlich weniger verdient? Beispiel: Ein Tarifbeschäftigter in E13 in einer Landesverwaltung bekommt mit Berufserfahrung als Einstiegsgehalt in Stufe 3 brutto 59.189 € pro Jahr. Liegen die Voraussetzungen für eine Verbeamtung vor, bekommt er als Verheirateter in A13 (gehobener Dienst) 59.744 €. Dem Statistischen Bundesamt zufolge verdient man im IuK-Bereich im Schnitt jedoch 79.239 €. So sitzen dann eben in IT-Abteilungen häufig Beamte, die sich privat für Computer interessieren und mal ein paar Kurse belegt haben. Entsprechend fallen bei der IT-Sicherheit die Ergebnisse aus.

Als "Beamter" kannst Du aber nicht gekündigt werden! UND es ist ganz sicher, dass Du die Karriereleiter hinauf fällst und es gibt da noch weiter Vorteile, aber wer nur auf's Geld schaut,

wird nicht umhinkommen, des Öfteren den Arbeitgeber zu wechseln, und hin und wieder auch einen Umzug einplanen zu müssen.

Falls bei der Beförderungsrunde x00 wartende Beamte auf einen freien höheren Posten hinauffallen sollen, bleiben x00-1 unten, so viel ist sicher.

Die Bezahlung bei Beamten ist nicht rosig, das ist nichts neues, nur nach dem Renteneintritt, dann wird es sehr rosig im Vergleich zu nicht Beamten ;-)

Die Bezahlung von Beamten ist eher tiefrot statt nur rosig, weil die Beamtenbesoldung schon mit den Angestelltentarifverträgen mit gewachsen ist, aber die strukturelle Lohndrückerei nicht möglich ist.

Nicht zuletzt war die Beihilfe – also Ersatz der Gesundheitskosten und wirklich billige private Versicherung der nicht erstattungsfähigen Leistungen/Anteile – ein massiver Vorteil.

Und schließlich noch die unbedingte Kreditwürdigkeit, die auch jungen Beamten mit vergleichweise niedrigen Besoldungen Zugang zu Immobilienkrediten verschafft.

In der Summe stehen die Beamten ziemlich gut da – und oberhalb des einfachen Dienstes auch noch ein bisschen besser.

Das Problem der Beamten ist lediglich der Einstieg, wo sie in den unteren Stufen erstmal in den teuren Ballungsräumen Dienst schieben müssen. Aber da genießen sie dann immerhin die Unterstützung etwa durch Beamtenbaugenossenschaften oder Rabattvereinen wie dem GEW (ok, das war gemein… ;) )

Nicht missverstehen: Gegen ein ethisch gut geerdetes Berufsbeamtentum und eine auskömmliche Alimentierung habe ich absolut nichts – aber wenn die dann jammern, dann muss ich k.tzen.

Die CDU ist keine Behörde. Was es allerdings nicht wirklich besser macht…

"die CDU bei ihren NextCloud-Servern die IP-Adresse des Security-Scanners, den wir zur Überprüfung verwenden, geblockt hat"

Herrlich! Köstlich! Das offenbart Kompetenz! Wenn das alles so in der Politik (der CDU) funktioniert, dann Gnade!!!

Ich habe, auch auf Grund der Kommentare hier, einen neuen Scan versucht – der Scanner konnte auf die NextCloud-Instanz zugreifen, hat aber einen "nicht aktuellen Patchstand" gemeldet – siehe meine Nachträge in obigem Text. Mittlerweile schnalle ich mich an, damit ich nicht vor Lachen vom Stuhl falle und mir das Genick breche.

Zur Ehrenrettung der CDU (dass ich jemals diese in Schutz nehmen würde): Je nach Patch und den benötigten Apps, die dann "broken" wären ist ein "Stehenbleiben" auf einer Version durchaus möglich und sinnvoll.

Ob ich diese Kompetenz in Anbetracht dessen, was an IT Fiaskos von der CDU und deren Verlagskonstrukt ans Licht kam, für wahrscheinlich halte? Nein, es gilt Ockhams Razor:

Unterstelle keine Absicht wenn es mit Inkompetenz und Dummheit erklärbar ist.

Wobei man auch mal das Thema "Patches" ansprechen sollte. Teilweise wird wohl auch mit Patches gewartet, weil teilweise die Patches "broken" sind und man fährt "besser" die Patches erstmal nicht zu installieren.

Was bei sicherheitskritischen Sachen das dann wieder keine gute Idee ist. Hier geht dann aber ein anderes Problem los, da es in einzelnen Fällen teilweise schwer oder nicht möglich ist zu beurteilen, ob der Patch jetzt (relevante) Sicherheitslücken schließt oder nur neuer Scheiß dazukommt.

Gegen alte Versionen einer Software spricht nichts, wenn zugleich mitigierende Maßnahmen ergriffen wurden eine gute Dokumentation und Kommunikation etabliert ist. Saubere und übersichtliche Changelogs zum Beispiel.

In der Gesamtschau erscheint dieses Szenario in der Causa CDU fernliegend.

Was mich an dieser ganzen Diskussion so stört – man hat jetzt ein "Opfer" gefunden – es ist Webex – aber wo ist der "Admin" der abgeschlatet hat, das man keine "Passwörter" fürs Meeting braucht, wo ist der Admin der die Lobby ausgeschlatet hat? Das gleiche würde mit jedem anderen Produkt passieren, wenn mal alles "abschaltet" – es war und ist nie Standard gewesen, das sowas aus war. Es ist halt so – man macht die Rathaustür "auf" und wundert sich, das jemand reinkommt.

Es ist definitiv eher ein Thema Digitalisierung in unseren Behörden und wie erlebe ich es bei Kunden – kann man das nicht "ausschalten" – das nervt nur und als DL wird man dann "doof" angeschaut – wenn man NEIN sagt – nur weil die Firmenetagen damit auch überfordert sind.

Hobby-Admin.

Schau mal, wie viele Leute bei ihrem Heim-PC die Passwortabfrage beim Windows-Start deaktiviert haben.

Immer wieder liest man "Wie kann ich die Passwortabfrage abschalten?"

Und wenn so einer in einer Behörde WebEX "administriert", dann schaltet der das da auch ab.

Kleine Anmerkung: Der Titel des Beitrags lautet "Versäumnisse der Verantwortlichen …", warum der Reflex, WebEx sofort verteidigen zu müssen? So was wundert mich immer – Leute die souverän sind, denken sich ihres und betreiben WebEx abgesichert und haben auch eine Antwort, wenn jemand fragt, wie gut man mit proprietärer Software unterwegs ist – aber egal.

Zweitens hatte ich (erinnerungsmäßig) irgendwo in den diversen Blog-Beiträgen zum Thema erwähnt, dass die Zugriffe wegen eines Bugs möglich waren, das Ganze aber wohl im März oder April 2024 per Update gefixt wurde. Hier hatte Cisco den Ball im Feld, und hat es wohl korrigiert.

Hab hier noch ein kleines bisschen Futter…

https://help.webex.com/en-us/mqkve8/Cisco-Webex-Teams-Release-Notes

Damit wird CVE-2024-0853 geschlossen, offensichtlich bringt auch WebEx eine eigene Version von curl.exe mit, weil es ja in Windows nicht auch schon eins gibt…

Ob man damit…???