Weltweit lässt sich eine Zunahme von Phishing und Reverse-Proxy-Phishing-Angriffen konstatieren. Anbieter von Sicherheitslösungen haben damit begonnen, fortschrittlichere Erkennungsmethoden zu implementieren. Aber reicht das aus, um entschlossene und ausgebuffte Angreifer abzuwehren? Kuba Gretzky hat sich auf der x33fcon mit dieser Thematik auseinander gesetzt und zeigt, wie er Microsoft-Cloud-Konten, trotz Schutz, mit einen Tools (Evilginx Pro) hacken kann.

Weltweit lässt sich eine Zunahme von Phishing und Reverse-Proxy-Phishing-Angriffen konstatieren. Anbieter von Sicherheitslösungen haben damit begonnen, fortschrittlichere Erkennungsmethoden zu implementieren. Aber reicht das aus, um entschlossene und ausgebuffte Angreifer abzuwehren? Kuba Gretzky hat sich auf der x33fcon mit dieser Thematik auseinander gesetzt und zeigt, wie er Microsoft-Cloud-Konten, trotz Schutz, mit einen Tools (Evilginx Pro) hacken kann.

Was ist Reverse-Proxy-Phishing?

Es handelt sich um eine Methode, um Phishing-Angriffe bei Verwendung eines Reverse-Proxy auszuführen und ggf. Zweifaktor-Authentifizierung zu umgehen. Beim HTTP Reverse Proxy fungiert ein Netzwerk-Service oder eine Software-Anwendung als Vermittler zwischen einem Client und einem oder mehreren Backend-Servern. Der Reverse-Proxy empfängt Anfragen von Clients und leitet sie an den entsprechenden Server weiter, wobei er die Endpunkte der Kommunikation austauscht, so dass die Clients nicht direkt mit den Servern kommunizieren müssen.

Im Gegensatz zu einem klassischen Proxy, der normalerweise für ein bestimmtes Protokoll, wie z.B. HTTP, konfiguriert ist, kann ein flexibler HTTP reverse proxy für verschiedene Protokolle konfiguriert werden und ist somit vielseitiger einsetzbar. Ein HTTP Reverse Proxy lässt sich zwischen Client und Zielserver schalten, um Phishing-Simulationen zu verbessern. Dann kann die Kommunikation ausgelesen und manipuliert werden. Das Opfer interagiert zu dem Zeitpunkt mit der Originalseite und bekommt valide Daten bei der Benutzung der Seite zurück. Besonders geeignet ist ein Reverse Proxy, um den 2FA zu umgehen.

Bei der Suche nach Erklärungen bin ich beispielsweise auf die Seite von turingpoint.de gestoßen, wo sich mehr Details zum Thema nachlesen lassen. Englischsprachige Erklärungen gibt es auf LinkedIn bei Arkose-Labs etc. Inzwischen werden komplette Phishing-Kits wie Evil Proxy für solche Angriffe angeboten – Proof Point geht hier auf dieses Thema "Schutz" ein. Auch NetNur befasst sich hier mit dem Erkennen von Reverse-Proxy-Phishing.

Kuba Gretzky über Reverse-Proxy-Phishing-Angriffe

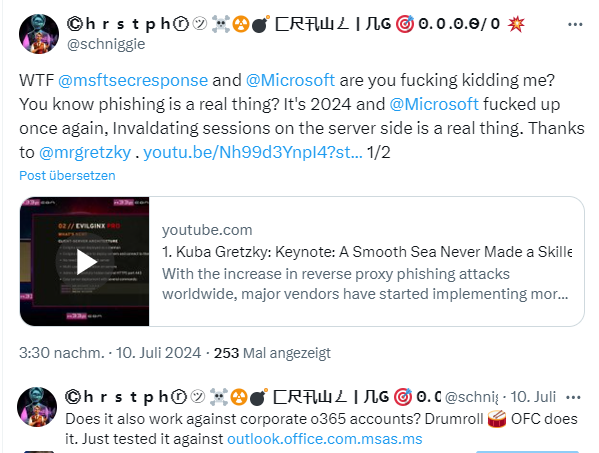

Christph hat mich bereits vor einigen Tagen über eine persönliche Mitteilung auf X auf nachfolgenden Tweet hingewiesen. Dort kritisiert er Microsoft, dass man das Phishing als reale Gefahr mal wieder vermasselt habe. Das Einschleusen von Sessions auf der Server-Seite sei keine abstrakte Sache sondern eine reale Angelegenheit.

Der Nutzer verlinkt in seinem Tweet auf einen Vortrag von A Smooth Sea Never Made a Skilled Phisherman Kuba Gretzky, den dieser der x33fcon gehalten hat. Es geht darum, dass die großen (Sicherheits-)Anbieter, Angesichts der weltweiten Zunahme von Reverse-Proxy-Phishing-Angriffen, damit begonnen haben, fortschrittlichere Erkennungsmethoden zur Abwehr zu implementieren.

Die spannende Frage lautet: Reichen diese Erkennungsmethoden aus, um entschlossene Angreifer abzuwehren? Mir schießt natürlich sofort der Midnight Blizzard-Hack auf Microsoft Exchange-Konten durch den Kopf (Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert).

Kuba Gretzky erklärt in seiner Session, was die großen Anbieter tun, um ihre Benutzer vor Reverse-Proxy-Phishing zu schützen. Dazu kommen Techniken wie:

- JA3/JA4-Fingerprinting

- Verwendung von Shadow Token oder Secret Token-Schmuggel (siehe)

- Sammeln von Telemetriedaten durch verschleiertes JavaScript

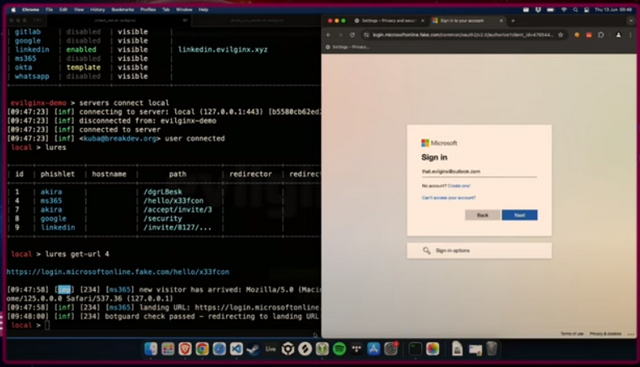

zum Einsatz. Kuba Gretzky stellt die Funktionsweise dieser Schutzmechanismen vor. Dann geht er auf Evilginx ein, ein Framework für Man-in-the-middle-Angriffe, welches von ihm auf GitHub bereitgestellt wird. In seiner Demo greift er auf Evilginx Pro zurück und erklärt, wie sich dieses von der öffentlichen Version von Evilginx unterscheidet.

Er schreibt in der Vorankündigung: "Ich werde zeigen, wie rote Teams ihre Effektivität mit Hilfe der neuen UI-Verbesserungen und Anti-Detection-Maßnahmen maximieren können. Ich werde auch versuchen, Evilpuppet kurz zu demonstrieren – das Modul von Evilginx Pro, das es Evilginx ermöglicht, sich mit dem Hintergrundbrowser zu verbinden, um Token und andere Daten aus legitimen Anmeldesitzungen zu extrahieren."

Reverse-Proxy-Phishing-Angriff auf Microsoft Exchange; Screenshot YouTube

Dann demonstriert er Evilpuppet, das Modul von Evilginx Pro, das es Evilginx ermöglicht, sich mit dem Hintergrundbrowser zu verbinden, um Token und andere Daten aus legitimen Anmeldesitzungen zu extrahieren. Ich habe obige Abbildung mit der Stelle im Video verlinkt, ab der es relevant wird (danke an den Leser für den Link).

In seiner Session zeigt er die Verwendung von Evilginx Pro, um einen erfolgreichen Phishing-Angriff auf ein gut geschütztes Ziel durchzuführen (hat wer Microsoft Exchange Online gerufen?). Der Blog-Leser schrieb mir dazu.

TLDR: Outlook/ Live[.]com inkl. die Corporate o365 Accounts haben allesamt ein Auth-Issue. Aktuell werden beim Logout die Sessions auf der Server-Seite nicht gekillt. Finde das für Outlook, gerade weil es vmtl. eins der Top Phishing-Ziele ist, schon etwas bedenklich …

Die aufgezeichnete Session lässt sich auf YouTube ansehen komplett ansehen (oder auf folgende Bild klicken, um die Wiedergabe auf YouTube an der interessanten Stelle zu starten und die letzten Minuten der Session mit dem Angriff zu verfolgen).

Änliche Artikel:

China-Hacker (Storm-0558) in Microsofts Cloud, Outlook Online-Konten gehackt

Nachlese zum Storm-0558 Cloud-Hack: Microsoft tappt noch im Dunkeln

Nach CISA-Bericht zum Storm-0558-Hack stellt Microsoft Kunden erweitertes Cloud-Logging bereit

GAU: Geklauter AAD-Schlüssel ermöglichte (Storm-0558) weitreichenden Zugang zu Microsoft Cloud-Diensten

Hewlett Packard Enterprise (HPE) von Midnight Blizzard seit Mai 2023 gehackt

Whistleblower: Microsoft ignorierte Warnungen vor Azure AD-Bug; wurde 2020 bei SolarWinds-Hack ausgenutzt

Microsoft übt sich in Schadensbegrenzung bei Kongress-Anhörung (13.6.2024): Sicherheit habe Vorrang vor KI

Microsoft Ankündigung einer Secure Future Initiative

Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert

Wie Midnight Blizzard-Hacker in Microsofts E-Mail-System eindringen konnten

Microsoft bestätigt: Russische Spione (Midnight Blizzard) haben Quellcode beim Zugriff auf Systeme gestohlen

Microsoft: Neues vom Midnight Blizzard-Hack – auch Kunden möglicherweise betroffen

Midnight Blizzard-Hack bei Microsoft: US-Behörden und Großkunden suchen Alternativen

MVP: 2013 – 2016

MVP: 2013 – 2016

– "Sammeln von Telemetriedaten durch verschleiertes JavaScript"

Das machen die nicht zum Schutz sondern aus Eigeninteresse und weil nun mal nicht alle Menschen Anstand und ein Gewissen haben.

Ok, bei einem Phishing Schutz wäre das schlecht. Aber bei einem Anti Phishing Schutz ist das doch eigentlich gewünscht…(?) ;-)

Bin ich gerade der einzige, der sich fragt, warum kein HSTS zum Einsatz kommt. Das wäre die probate Antwort auf genau dieses Man-in-the-Middle Problem, oder?

Ich habe den verlinkten Artikel "Defense Against Reverse Proxy Phishing" überflogen und HSTS nirgends gefunden. Statt dessen wurde der typische Schlangenöl Müll empfohlen Nein, Nein und nachmals Nein!

Nur weil Anbieter und Firmen auf Kosten Ihrer Besucher und Kunden zu blöde sind, sich an technischen Standards zu halten passiert das- Mein Mitleid ist daher… eher begrenzt.

So sieht btw. eine sauber programmierte Website aus:

https://developer.mozilla.org/en-US/observatory/analyze?host=blog.jakobs.systems

Ich verstehe nicht ganz, wie HSTS gegen diese Angriffsmethode schützen soll. Weder die Kommunikation zwischen Client – Reverse Proxy, noch Reverse Proxy – Ziel sind unverschlüsselt. Da können alle modernen Standards verwendet werden, aber auf dem System mit dem Reverse Proxy kann man die Kommunikation zwischen Client – Ziel trotzdem unverschlüsselt abfangen.

Vermutlich…

Wenn ich einfach den http Traffic capture, brauche ich keinen reverse Proxy.

Das Funktionsprinzip des reverse proxy Angriffs ist ein anderes.

Aus einem Praxisbeispiel von vor ein paar Wochen:

E-Mail mit Link "View PDF Online"

-> Weblink auf acrobat.adobe.com

im PDF ist ein weiterer Link auf docsend.com

dort wird nochmal auf den eigentlichen reverse Proxy umgeleitet. und per JavaScript Webapp die Microsoft Anmeldemaske präsentiert. Sämtliche Calls gehen 1:1 über den Proxyserver an die Microsoft Server, wobei hier die Anmeldemethoden (2F, etc.) mitberücksichtigt werden.

Für uns als MS Nutzer kann der erfolgreiche Login hier ausschließlich durch die Conditional Access Policy unterbunden werden (Non-Trusted Device / Location), wobei hier trotzdem der Benutzername und das Passwort abgegriffen werden und unter Umständen weitere Angriffsvektoren eröffnen.

naja ich bin jetzt davon ausgegangen, der DNS wurde auf einen fremden Reverse-Proxy verbogen, der als MITM alles an MS weiterleitet.

Wenn natürlich jemand ahnungslos auf https://evil.dom alle seine Credentials eingibt, kann man ihm auch nicht mehr weiter helfen. Da hilft HSTS auch nur begrenzt.

Meine Kernaussage bleibt trotzdem bestehen. Ein Software-Hersteller hat seine Hausaufgaben nicht gemacht und kaputte Interfaces/Prozesse geliefert.

Und wie kann man sich als Privatnutzer dagegen schützen? Gar nicht?