[English]Am gestrigen 19. Juli 2024 führte ein fehlerhaftes Update der CrowdStrike Falcon EDR-Software – konkret einer Datei für einen Treiber – dazu, dass weltweit Millionen Rechner unter Windows mit einem BlueScreen ausfielen, während macOS- und Linux-Systeme nicht betroffen waren. Die Nacht habe ich erste Hinweise zu den Interna auf X gesehen und Leser haben in Kommentaren ebenfalls auf den Sachverhalt hingewiesen. Ich ziehe das Ergebnis diverser Analysen mal in nachfolgendem Beitrag zusammen.

[English]Am gestrigen 19. Juli 2024 führte ein fehlerhaftes Update der CrowdStrike Falcon EDR-Software – konkret einer Datei für einen Treiber – dazu, dass weltweit Millionen Rechner unter Windows mit einem BlueScreen ausfielen, während macOS- und Linux-Systeme nicht betroffen waren. Die Nacht habe ich erste Hinweise zu den Interna auf X gesehen und Leser haben in Kommentaren ebenfalls auf den Sachverhalt hingewiesen. Ich ziehe das Ergebnis diverser Analysen mal in nachfolgendem Beitrag zusammen.

Rückblick auf das Ereignis

Zum 19. Juli 2024 kam es (ab den frühen Morgenstunden) weltweit zu Ausfällen von Windows-Systemen, auf denen die EDR-Software CrowdStrike Falcon installiert war. CrowdsStrike Falcon ist eine weit verbreitete Enterprise Detection und Response (EDR) Schutzsoftware für Endgeräte. Während des Betriebs werden regelmäßig Softwareupdates mittels sogenannter Channel-Dateien ausgerollt. Mit Hilfe der Channel-Dateien verteilt Crowdstrike dynamische Updates und Detektionsregeln.

Zum 19. Juli 2024 hatte der Hersteller ein Update für die CrowdsStrike Falcon Sensoren weltweit ausgerollt. In Folge wurde auf den betroffenen Systemen ein Bluescreen of Death (BSOD) (mit der Fehlermeldung PAGE_FAULT_IN_NONEPAGED_AREA) ausgelöst. Verantwortlich war die Datei csagent.sys und eine per Update verteilte, fehlerhafte sys-Datei, die von diesem Treiber geladen wurde.

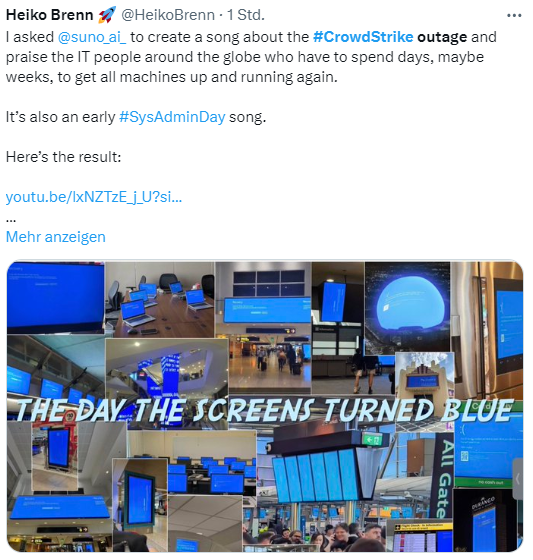

Das war dann der Punkt, wo ein Großteil des Windows Eco-Systems in den "Blue Friday"-Modus verfiel. Rechner mit Windows, die für einen automatischen Neustart nach einem fatalen Fehler konfiguriert waren, verfielen in eine BSOD-Restart-Schleife. Systeme, die auf dem BSOD verharrten, zeigten den berühmten blauen Bildschirm, der in obigem Tweet zu sehen ist. Selbst "The Sphere" in Las Vegas wird mit dem BlueScreen gezeigt (meine dieses Bild aber schon früher mal gesehen zu haben, wurde möglicherweise auf die Sphere projiziert).

In Folge waren weltweit Millionen Windows-Rechner betroffen und die IT-Infrastruktur von Firmen fiel aus. Flughäfen in Australien (Melbourne), in Indien, oder Hamburg und BER in Berlin standen still. Banken, Polizei, Feuerwehr, Kassen- und Warenwirtschaftssysteme mit Handel, aber auch viele Firmen waren betroffen – da ging nichts mehr. Eine unvollständige Liste betroffener Stellen findet sich in diesem Tweet. Mir ist eine Analyse untergekommen, dass CrowdStrike 15 % des globalen Marktes für Sicherheitslösungen bedient.

Inzwischen steht fest, dass dies die bisher weltweit größte Computerpanne war, die jemals verzeichnet wurde. Die durch den Ausfall verursachten Schäden gehen in die Milliarden und die Reparatur der Systeme wird teilweise noch einige Zeit benötigen. Ich hatte zum Vormittag des 19. Juli 2024 zeitnah die Erkenntnisse im Beitrag Ausfall von Microsoft 365 und weltweite Störungen – wegen CrowdStrike-Update, was zum BSOD führt? aufbereitet. Dort gab es auch frühzeitig Hinweise auf verschiedene Workarounds, um den Auslöser für den BlueScreen zu beheben.

Analyse: Eine leere Datei erzeugt BSOD

Es war sehr schnell klar, dass die Datei mit dem Muster C-00000291*.sys für den Ausfall der Windows-Systeme verantwortlich war. Kevin Beaumont schrieb dazu: "Die .sys-Dateien, die das Problem verursachen, sind Channel-Update-Dateien, die den CS-Treiber der obersten Ebene zum Absturz bringen, da sie ungültig formatiert sind. " Diese Dateien finden sich im Windows-Verzeichnis:

C:\Windows\System32\drivers\CrowdStrike directory

Das Löschen dieser Dateien reichte, um das Problem zu beheben. Vom Anbieter CrowdStrike gab es auch recht schnell entsprechende Hinweise (siehe auch meinen obigen Beitrag).

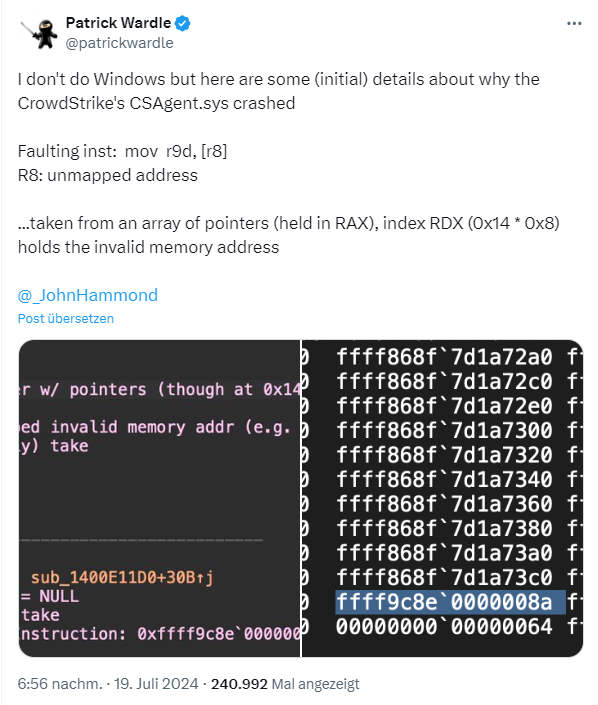

Die Nacht bin ich auf X über obigen Tweet gestolpert, wo jemand schreibt, dass die fehlerhafte Datei nur Nullen enthalte. Es gibt aber weitere Tweets wie hier, wo eine Datei mit Inhalten gezeigt wird – und einige dieser .sys-Dateien haben auch den BlueScreen ausgelöst. Bolko hat in diesem Kommentar ebenfalls auf den obigen Tweet hingewiesen. Auf X sind mir dann weitere Tweets mit Analysen untergekommen. Patrick Wardle hat diesen Tweet dazu gepostet.

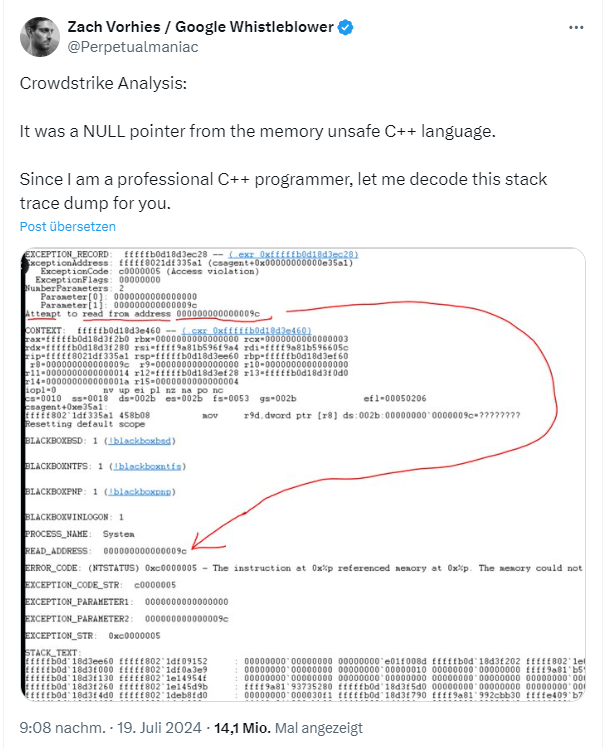

Die Treiberdatei CSAgent.sys verursacht einen Absturz und in Folge den BlueScreen, weil versucht wird, auf eine ungültige Adresse im Speicher zu mappen. Wardle schreibt, dass der Inhalt der 'C-00000291-…32.sys' etc. wohl obfuscated Daten enthalte. Zach Vorhies hatte die Nacht den nachfolgenden Tweet gepostet – (Bernd B weist in diesem Kommentar auch auf den Tweet hin, danke), der weitere Details offen legt.

Es wird ein NULL-Pointer aus einem C++-Programm verwendet, der auf einen Speicherbereich 0x9c verweist, und von dort was lesen will, was aber verboten ist und schief geht. Für mich sieht es so aus, dass aus der jeweiligen .sys-Datei eine Startadresse eingelesen und der Wert 0x9C hinzu addiert wird. Das ist dann die (hoffentlich gültige) Zieladresse, von der gelesen werden soll.

Wegen der fehlenden Prüfung auf Null-Werte (oder andere fehlerhafte Basisadressen) kam es bei der ausgerollten .sys-Datei mit den Nullen dann zum ungültigen Speicherzugriff. Der Bug bestand schon länger, ist aber nie aufgefallen, weil immer gültige Startadressen aus der .sys-Datei geliefert wurden. Bei einem Windows-Kerneltreiber führen solche Zugriffsversuche auf ungültige Speicherbereiche immer zu einem BlueScreen.

Bolko hat den Sachverhalt zwischenzeitlich in diesem Kommentar umfangreicher erläutert und weist darauf hin, dass es die Verkettung diverser Fehler bedurfte, um den weltweiten Ausfall der Windows-Systeme zu bewerkstelligen. Neben einer ungültigen, mit Nullen gefüllten .sys-Signaturdatei war die fehlende Prüfung des Pointers auf Null-Werte der Trigger für den BlueScreen. Dass das Ganze dann weltweit als Update an alle Systeme, die mit CrowdStrike Falcon bestückt waren, (wohl ungetestet) ausgerollt wurde, hat dann die fatale Kettenreaktion ausgelöst. Eine weitere Analyse findet sich auf X in dieser Folge von Tweets.

Ergänzung: Ob es ein NULL-Pointer, wie oben angedeutet, oder ein nicht initialisierter Wert, wie von Tavis Ormandi in dieser Serie von Tweets offen gelegt wurde, sei dahin gestellt. Am Ende des Tages gab es einen Zugriffsversuch auf einen unzulässigen Speicherbereich. Tragisch wurde dies, weil es im Kernelmode eines Treibers passierte, so dass Windows einen BSOD auslöst. Würde ich im Rückblick als "fehlerhaftes Design" einstufen.

Es war nur Windows betroffen

Getroffen hat dieser Ausfall ausschließlich Windows-Systeme im Unternehmensbereich – Privatleute setzen i.d.R. keine EDR-Systeme zur Überwachung ein. Die Unternehmen haben teilweise richtig Geld hin geblättert, um durch die CrowdStrike Falcon-EDR-Lösung bestens gegen Cyberangriffe geschützt zu sein. Jetzt hat sich als fatal erwiesen, dass Windows quasi eine Monopolstellung in Unternehmen einnimmt.

Denn die CrowdStrike Falcon-EDR-Lösung steht für macOS und Linux ebenfalls zur Verfügung. Dort kam es nicht zu den oben erwähnten Folgen, was dann hier im Blog zum Kommentar "mit Linux wäre das nicht passiert". Stefan Kanthak wies in diesem Kommentar auf den Beitrag von fefe hin. Ende April 2024 gab es bei Debian Linux 12 nach dem Update auf Kernel Version 6.1.0-20 eine Kernel Panik in Verbindung mit dem Falcon-Sensor version 7.10 bis 7.14. Offizieller Workaround: deinstallieren und warten auf neue Version oder Software im "user mode" laufen lassen. Ich habe diesen Eintrag im Debian-Forum dazu gefunden.

An dieser Stelle werden jetzt (hoffentlich) Diskussionen über die Verantwortlichkeiten und Haftung für Softwarefehler geführt und die notwendigen Konsequenzen gezogen. Ein Zustand, dass niemand für Softwarefehler haftet, gibt es nur in der IT. Interessant ist übrigens auch dieser Kommentar von Bolko, der auf die Wiederherstellmöglichkeiten der unter Linux verwendbaren BTRFS- oder ZFS-Dateisysteme verweist.

Unter Windows gibt es so etwas nicht, da müssen die Administratoren die Maschinen im WinRE-Modus booten, ggf. den Bitlocker-Wiederherstellungsschlüssel eingeben und dann die fehlerhaften Treiberdateien löschen. Es gibt zwar Ansätze, so etwas zu automatisieren, und ich hatte im Beitrag Ausfall von Microsoft 365 und weltweite Störungen – wegen CrowdStrike-Update, was zum BSOD führt? einen weiteren Workaround über die CrowdStrike Verwaltungskonsole gepostet. Zudem gibt es den vagen Hinweis, dass nach 15 maligem Neustart die Windows-Systeme ebenfalls wieder liefen (möglicherweise hat das System es dann geschafft, ein Update auf die korrekte .sys-Signaturdatei zu ziehen).

Es gibt auch den Vorschlag, die Maschinen unter WinRE mit Netzwerkanbindung zu booten, um das Update automatisch installieren zu lassen. Ob das wirklich klappt, kann ich aber nicht beurteilen. CrowdStrike hat inzwischen ein offizielles Statement zum Vorfall abgegeben – als der Bug auftauchte, war es mir nicht möglich, die CrowdStrike-Engineering-Mitteilungen einzusehen – denn diese sind nur mit einem Benutzerkonto für Kunden einsehbar – Fall von geht gar nicht. Von Morten Knudsen gibt es übrigens diese Zusammenfassung, wie man seine Windows-Systeme in verschiedenen Szenarien wieder zum Laufen bekommen kann.

Im Internet gibt es Hinweise, dass Aktienanalysten ihren Anlegern empfohlen hatten, CrowdStrike auf "short" zu setzen, um auf sinkende Kurse zu spekulieren. Und in einem meiner zahlreichen Kanäle wies mich ein Leser darauf hin, dass es wohl Tage vor dem Ausfall zu Aktienverkäufen des CrowdStrike-Managements gekommen ist. Ganz böse Zungen weisen darauf hin, dass es sich womöglich um eine Cyberpolygon-Übung gehandelt habe, um die Folgen eines weltweiten Cyberangriffs zu simulieren. Dazu kann ich nur sagen: Das war nach bisheriger Kenntnis unbeabsichtigt, aber die Folgen sind real vor Augen geführt worden – wenn auch mit Milliarden Schäden. Mir ist aktuell nicht klar, wie die Short-Seller bei CrowdStrike die nun zu günstigen Einstiegskursen kaufen können, in absehbarer Zeit steigende Kurse erwarten dürfen. Aber vielleicht gilt die alte Weisheit "Gier frist Hirn, und vergessen ist alles sehr schnell".

Ähnliche Artikel:

Weltweiter Ausfall von Microsoft 365 (19. Juli 2024)

Ausfall von Microsoft 365 und weltweite Störungen – wegen CrowdStrike-Update, was zum BSOD führt?

Wieso weltweit zahlreiche IT-Systeme durch zwei Fehler am 19. Juli 2024 ausfielen

CrowdStrike-Analyse: Wieso eine leere Datei zum BlueSceen führte

Nachlese des CrowdStrike-Vorfalls, der bisher größten Computerpanne aller Zeiten

MVP: 2013 – 2016

MVP: 2013 – 2016

…und das ist erst der Beginn…

…die Geister, die ich rief…

…Cloud und "KI" werden die Lösung sein…

…schöne neue Welt…

Das Problem ist in diesem Fall weder das "Cloud Computing" noch die irreführende "Künstliche Intelligenz" (KI), sondern schlichtweg Softwarequalität bzw. auch Qualitätsmanagement.

Dazu kommt die Tatsache, dass Microsoft durch seine monopolartige Stellung einerseits den Wettbewerb lähmt, andererseits aus Sicht verschiedener Anwendergruppen (Unternehmen, Behörden, KRITIS, …) eine der größten Sicherheitsbedrohungen darstellt. Sei es das mittlerweile minderwertige Betriebssystem Windows, seien es die "Cloud Computing"-Infrastruktur Azure und darin laufende Services wie Microsoft 365.

Der Fehler hat nur am Rande mit Microsoft und seinem Fast-Monopol bei Betriebssystem umd Office-Software zu tun. Es war schlicht ein Programmierfehler bei Crowdstrike, es lag daran, dass bei Crowdstrike noch in C++ entwickelt wird, wo man selbst Zeiger auf NULL prüfen muss, bevor man sie benutzt (siehe Analyse und Erklärung bei Heise). Mit Rust statt C++ wäre das nicht passiert. Die einzige Schuld Microsofts hier ist, dass man einen Antivirus braucht. Wäre mit Linux bei gleicher Verbreitung sicher auchg nicht anders.

Wir hatten bei Lizenzende unserer alten AV Lösung auch Crowdstrike in der engeren Auswahl, wir hatten somit echt Glück gehabt. Ich erinnere mich noch an 2009/2010, damals gab es ein ähnliches Debakel, da hatte McAfee AV eine Systemdatei (svchost32.exe von Win XP) als schadhaft erkannt und gelöscht, das knallte weltweit genauo, ich habe damals mit 8 Kollegen alle Kunden des Systemhauses bei dem ich damals gearbeitet habe abklappern müssen, um die PCs wieder zu fixen, alleine ein Kunde mit 50 Außenstellen in Rheinmain und um die 600 PCs, wir waren Tage lang unterwegs und die Geschäftsführung hatte gefühlt jeden einzelnen Nutzt von jedem Kunden am Telefon, die sich alle einzeln auskotzen mussten, weil sie nicht arbeiten konnten. Dürfte jetzt für Crowdstrike-Kunden und betreuende Systemhäuser ähnlich sein.

Am Rande :

Es ist der gleiche CEO.

Doch das hat auch was mit Microsoft zu tun. Warum läuft der CrowdStrike Treiber im Kernel Mode und reißt das Ganze Betriebssystem mit, wenn er abstürzt? Weil Microsoft sehr wahrscheinlich Drittherstellern keine andere Möglichkeit bietet an stabile APIs für die notwendigen tiefgreifenden Systemaufrufe zukommen. Hier ist (auch) Microsoft in der Pflicht das Windows Ökosystem für Dritthersteller zu öffnen, meinetwegen mit Zertifizierungen, dass nicht Hinz und Kunz diese tiefgreifenden Systemaufrufe durchführen kann. Im Kernel Mode sollte nur der Kernel laufen!

>> Doch das hat auch was mit Microsoft zu tun. Warum läuft der CrowdStrike Treiber im Kernel Mode und reißt das Ganze Betriebssystem mit, wenn er abstürzt? <<

Ist bei Linux/MacOS letztlich auch nichts anderes wenn Software im Kernelmode läuft.

Darum sollte Software vom Kernelmode möglichst abgeschottet werden – was im Falle solcher Security-Lösungen vermutlich nicht geht.

Unter Windows ist halt das Problem das Hinz&Kunz im Kernelmodus läuft – selbst sowas wie Maustreiber. Hier hat Windows m.E. Security-Schwächen by Design – die auch nicht fixbar sind, wenn man nicht die Kompatibilität brechen will.

CrowdStrike broke Debian and Rocky Linux months ago, but no one noticed

Kannte ich, hab es aber im obigen Artikel nicht verlinkt, weil die außer den Quellenangaben imho auch nicht mehr als der von mir verlinkte Debian-Forenbeitrag beibringen.

>>> Ein Zustand, dass niemand für Softwarefehler haftet, gibt es nur in der IT. <<<

Das ist falsch. Siehe u. a. in /1/ ab PDF-S. 176, insb. auch PDF-S. 180 mit "Jedenfalls ist die Anwendbarkeit des Produkthaftungsgesetzes aber für Standardsoftware zu bejahen, da diese eine bewegliche Sache i.S.d. § 90 BGB ist. Dieser Standpunkt entspricht sowohl der nationalen „opinio communis" als auch dem Stand der internationalen Produkthaftungsdiskussion.". Standardsoftware ist hier zu verstehen als Gegensatz zur Individualsoftware und nicht etwa als Software für den Alltagsgebrauch oder ähnlich.

/1/ itm.nrw/wp-content/uploads/Skript_IT-Vertragsrecht_Stand_Juni_2023.2.pdf

>>> Offizieller Workaround: … oder Software im "user mode" laufen lassen."

Dürfte Unsinn sein, wie 'Kondom notfalls über den Kopf ziehen'. Nicht umsonst läuft Sicherheitssoftware, die alles überwachen/einsehen können muss, im Kernel Mode. Und selbst das ist nicht genug an Privilegien, weil damit die in Ring 3 laufende Intel Management Engine nicht überwacht werden kann.

Und da muss man sich mal ganz generell die Frage stellen, ob das nicht ein Problem im Design ist? Warum können für Sicherheitssoftware nicht stabile APIs von den Betriebssystemen bereitgestellt werden, sodass diese letztendlich im User Mode laufen können?

selbstverständlich gibt es auch bei Windows (enterprise/iot) Selbstheilung.

Zum Beispiel würde jeder verantwortlich handeln Admin einer grossen Maschinen Sammlung, entweder generell nur von virtuellen Platten zu booten oder mehrere Bootbare Partioben zu haben.

Eine VD enthält das echte System. Die andere VD enthält ein System, das nur die Netzwerk konnektivitat herstellt, so das eine Fernwartung der Headless Systeme möglich ist ohne Tastatur.

Des weiteren kann man von der echt System VD snaps shots anlegen, die dann via BcdEdit ausgewählt werden.

Solche Verfahren muss Windows bieten, wenn sie auch auf den iot markt akzeptiert werden wollen.

Das geht doch gar nicht das ein embedded Gerät an dem man keine Tastatur anschließen kann, nach einem Treiber Fehler gebrickt ist.

Man muss nach der Info etwas suchen, und snapshots müssen sauber organisiert und getimed werden.

Jedenfalls, das was mit Linux schon immer geht, geht auchit Windows, zumindest bei den teuren Versionen…

es kostet Geld!

>>> Und selbst das ist nicht genug an Privilegien, weil damit die in Ring 3 laufende Intel Management Engine nicht überwacht werden kann. <<<

Ich ziehe den Satz zurück.

Die Intel Management Engine läuft auf einem eigenen Prozessor (typischerweise unter MINIX 3). Was wohl der Hauptgrund sein dürfte, weshalb z. B. ein in Ring 0 des Hauptprozessors laufender Windows Kernel sie nicht überwachen kann.

Fakt: Ein in Ring 0 des Hauptprozessors laufender Windows Kernel kann grundsätzlich wohl alles überwachen, was in den Ringen 1, 2 und 3 läuft; s. /1/.

Alles unter dem Vorbehalt besten Wissens!

/1/ de.wikipedia.org/wiki/Privilegienstufe

Das Microsoft noch immer zulässt dass Treiber im Kernel laufen ist Teil des Problems. Dass es unter Windows keinen sinnvollen echten Installations Prozess gibt der auch ein Rollback erlaubt macht es nicht besser.

Dass der Hersteller dann kein Fallback vorgesehen hat.. z.b. beim Boot vor dem Laden der lokalen Files 30 Sekunden warten um zu sehen ob es ein Update gibt ..

Aber das betrifft aktuell jede Software, unter Linux ist die Situation nichts besser, auch hier gibt es keine Rollback.

Jede billiges China Schrott Teil mit Firmware Update macht das besser.

>>> Jede billiges China Schrott Teil mit Firmware Update macht das besser. <<<

Unsubstantiiertes Gewäsch! Selbst für 9000 Euro Notebooks aus Lenovos ThinkPad Linie gilt 'Rollback nur in Ausnahmefällen möglich', Zitat /1/: "If a firmware update fails, your device may become unresponsive or stop working entirely. In some cases, you might be able to recover the device by reapplying the update or resetting the firmware to its original state."

/1/ lenovo.com/us/en/glossary/firmware-update/

in den ersten Windows war das klar getrennt.

Aber um auch für den Spielemarkt attraktiv zu sein durften normale Treiber auf ring-0. Gibt halt mehr Frames.

Das ist Teil des Gates Declaration:

Das Microsoft Betriebssystem soll auf jedem Rechner dieser Welt laufen. Es hätte fast geklappt, wäre da nicht Linux gekommen…

oder welche andere Alternative hätten wir?

Zitat:

Mir ist aktuell nicht klar, wie die Short-Seller bei CrowdStrike die nun zu günstigen Einstiegskursen kaufen können, in absehbarer Zeit steigende Kurse erwarten dürfen

—

Leerverkäufe (Short-Selling) funktionieren anders.

Man verkauft zum aktuellen hohen Tagespreis Aktien, die man noch gar nicht hat.

Man hofft dabei (wettet), dass der Preis in naher Zukunft niedriger ist, damit man dann weniger bezahlen muss.

Man muss also gar nicht auf steigende Kurse spekulieren, um die Aktien verkaufen zu können, sondern man hat bereits zu hohen Kursen verkauft.

Dieser erste Deal ist also bereits gelaufen.

Der zweite Deal besteht darin, die bereits verkaufte Ware (aber noch nicht gelieferte Ware) selber zu kaufen und dabei weniger zu bezahlen als der Käufer im ersten Deal an einen selber bezahlt hat.

Die Differenz ist der Gewinn.

Da der Aktienpreis tatsächlich wegen des Cybervorfalls stark gesunken ist haben die Leerverkäufe funktioniert.

vereinfachtes Ablaufschema:

Man verkauft am Tag 1 zu 100 Dollar.

Man kauft selber am Tag 2 zu 50 Dollar.

Liefert am Tag 3 (zu 100 Dollar, die am Tag 1 vereinbart worden waren).

selbstverständlich gibt es auch bei Windows (enterprise/iot) Selbstheilung.

Zum Beispiel würde jeder verantwortlich handeln Admin einer grossen Maschinen Sammlung, entweder generell nur von virtuellen Platten zu booten oder mehrere Bootbare Partioben zu haben.

Eine VD enthält das echte System. Die andere VD enthält ein System, das nur die Netzwerk konnektivitat herstellt, so das eine Fernwartung der Headless Systeme möglich ist ohne Tastatur.

Des weiteren kann man von der echt System VD snaps shots anlegen, die dann via BcdEdit ausgewählt werden.

Solche Verfahren muss Windows bieten, wenn sie auch auf den iot markt akzeptiert werden wollen.

Das geht doch gar nicht das ein embedded Gerät an dem man keine Tastatur anschließen kann, nach einem Treiber Fehler gebrickt ist.

Man muss nach der Info etwas suchen, und snapshots müssen sauber organisiert und getimed werden.

Jedenfalls, das was mit Linux schon immer geht, geht auchit Windows, zumindest bei den teuren Versionen…

es kostet Geld!

wäre halt mal an der zeit, dass die hersteller von software, so wie jeder andere produkthersteller, für seine fehler haftet.

vielleicht würden dann solche katastrophen nie passieren. Aber nun gut George Kurtz ist ja dafür bekannt produkte zu erstellen, die reihenweise Windows Installationen über den Haufen planieren. Unverständlich das es dann noch Entscheider gibt, die dem was abkaufen.

Testen die ihren Müll nicht zuhause, oder funktioniert bei denen zuhause die AI anders als beim Kunden in der realen Welt?

ok, man kann nicht alle seltsamen Hard- und Softwarekonfigurationen/-kombinationen testen. Aber bei zig-tausend betroffenen PCs? Da wurden nichtmal Standardkonfigurationen getestet. Sonst wäre da sicher was aufgefallen.

Ich schwöre auf ESET !

Das hatte mit Configs nichts zu tun sondern war ein grundsätzliches Problem.

Auch wir setzen auf ESET – aber auch da könnte mal sowas vorkommen. Egal welche Security-Software man einsetzt, diese greifen alle "zwangsläufig" tief ins System ein.

achja haben die Kunden von Crowdstrike auch §8 der AGBs gelesen und verstanden?

wenn ja warum haben sie das Produkt dann überhaupt gekauft?

https://www.crowdstrike.com/terms-and-conditions-de/

speziell sollte hinterfragt werden, warum es im Flugverkehr und bei Spitälern zur Problemen kommt wenn

§8 Absatz 6 besagt

DIE CROWDSTRIKE-ANGEBOTE UND CROWDSTRIKE-TOOLS SIND NICHT FEHLERTOLERANT UND NICHT FÜR DEN EINSATZ IN GEFÄHRLICHEN UMGEBUNGEN AUSGELEGT ODER VORGESEHEN, DIE EINE AUSFALLSICHERE LEISTUNG ODER EINEN AUSFALLSICHEREN BETRIEB ERFORDERN. WEDER DIE ANGEBOTE NOCH DIE CROWDSTRIKE-TOOLS SIND FÜR DEN BETRIEB VON FLUGZEUGNAVIGATION, NUKLEARANLAGEN, KOMMUNIKATIONSSYSTEMEN, WAFFENSYSTEMEN, DIREKTEN ODER INDIREKTEN LEBENSERHALTENDEN SYSTEMEN, FLUGVERKEHRSKONTROLLE ODER ANWENDUNGEN ODER ANLAGEN BESTIMMT, BEI DENEN EIN AUSFALL ZU TOD, SCHWEREN KÖRPERVERLETZUNGEN ODER SACHSCHÄDEN FÜHREN KÖNNTE.

konsequent durchziehen und Entscheider und Admins die sowas trotzdem einsetzen, in (persönliche) Haftung nehmen. sonst wird sich nichts ändern.

Danke für den netten Sidefact, da musste ich doch tatsächlich etwas schmunzeln. Du hättest aber auch noch den weiter folgenden Satz zitieren können: "Der Kunde stimmt zu, dass es in der Verantwortung des Kunden liegt, die sichere Nutzung eines CrowdStrike-Angebots und der CrowdStrike-Tools in solchen Anwendungen und Installationen zu gewährleisten."

Es war ja nicht die Flugnavigation und die Flugverkehrskontrolle betroffen. Die Leute konnten schlicht nicht einchecken. Analog in den Kliniken. Es waren die Verwaltungstools betroffen und nicht die lebenserhaltenden Systeme. Also passt das schon.

Außerdem ist es ja immer noch die Frage, ob die Auswirkungen allein Crowdstrike anzulasten sind. Wie wurde mit den Bitlocker-Recoverykeys umgegangen? Das liegt nicht in der Verantwortung von Crowdstrike.

Es kann auch wie folgt laufen:

Es wird eine spezielle Funktion des Kernels benötigt.

Es gibt sie, aber MS gibt keine Spec.

Was macht der Entwi8?

decompiliert den Kern und probiert die Parameter aus.

Man will Marktführer bleiben und mehr Funktionen bieten als die Konkurrenz.

so arbeitet sein Treiber wie gewünscht.

Er wird massenweise ausgeliefert.

Alles funktioniert.

Überall.

Nun hat Microsoft das Recht eine undokumentierte Funktion zu ändern. Es ändert. Und sobald der gehackte Treiber startrt gibt es einen BSOD,weil der Entwickler falsch geraten hat.

Und Microsoft das unmöglich testen konnte.

Nichts desto trotz darf das jetzt nicht zu einer Bootoop kommen.

Aber das wird in der Windows Welt als ganz normal hingenommen…und man spielt Updates ohne jegliche Prüfung ein und macht sich keine Gedanken, wie man auf eine BSOD sinnvoll reagiert.

Nicht dass es relevant wäre bei dem Thema selbst und nicht auch hätte passieren können aber SPHERE BSOD ist wohl alter Fake aus dem Jahr 2023:

https://www.snopes.com/fact-check/las-vegas-sphere-blue-screen-death

Wie gesagt dies nur um nicht Fakenews über ein sonst sehr gut informiertes Portal weiterzuverbreiten.

Zur Technik der Sphere gibt es hier (https://blogs.nvidia.com/blog/sphere-las-vegas/) einiges geschrieben. Ein klassisches Windows gibt es da genauso wenig wie einen Desktop, der sich in der gezeigten Form über die Kugel ausdehnen würde.

Realistischer ist zum Beispiel dieses TikTok-Video (https://vm.tiktok.com/ZGenud4xV/). Ich frage mich gerade, an wie vielen Stellen die beiden heute noch auf die Leiter steigen müssen…

Richtig nachdenklich zurück läßt mich (https://vm.tiktok.com/ZGenutyaE/). Das ist ein Hospital.

Es hätte in dem Artikel vielleicht noch erwähnt werden können -wenn Fefe schon als Quelle angeführt wird- dass diese Art von Anwendungen konzeptionell generell einen fraglichen Nutzen haben. Fefe schreibt dazu mittlerweile seit gefühlt Jahrzehnten und ich gehe argumentativ komplett mit ihm mit.

Ganz davon abgesehen, dass solche Lösungen mit einem großen Marktanteil definitiv auch interessante Ziele für Angriffe sind, da man über sie als Proxy Zugriff auf eine Vielzahl von interessanten IT Umgebungen erhält.

Das gilt übrigens auch für diverse Monitoring Lösungen, die ihre zentrale Anbindung an irgendwelche Cloud Dienste haben. Würde ich mich niemals drauf einlassen, egal wie komfortabel das auch sein mag.

Die Krönung ist dann sowas wie Sophos Firewalls, die per Cloud Dienst verwaltet werden. Kann man alles machen, aber wenn es schief geht, dann muss man sich eingestehen, dass man Komfort vor Sicherheit gestellt hat.

+ 1 zu fefe

wir nutzen Crowdstrike und das coole ist das ich als lokaler Admin keine Einsicht bekomme in welchem Status die Systeme zentral gesehen werden.

Ich kann lediglich prüfen ob Dateien da sind und Prozesse laufen. Selbst Logfiles sind Mangelware.

Das man als Zentrale weltweit einen Überblick haben will und muss ist ok aber bitte mit Augenmaß, Sinn und Verstand.

Gruß

Es gibt Screenshots, da hat die Datei eine Größe von 0 Bytes. Sie hat also KEINEN Inhalt und nicht Nullen als Inhalt.

Der Bluescreen ist "Critical process died"

Laut CrowdStrike sind doch nicht die Null-Bytes die Ursache, sondern ein Logikfehler in einer falschen Konfiguration für "named pipes" und die zu löschenden Dateien *292*.sys sind keine Treiber.

Zitat:

Although Channel Files end with the SYS extension, they are not kernel drivers.

[…]

Channel File 291 controls how Falcon evaluates named pipe1 execution on Windows systems. Named pipes are used for normal, interprocess or intersystem communication in Windows.

The update that occurred at 04:09 UTC was designed to target newly observed, malicious named pipes being used by common C2 frameworks in cyberattacks. The configuration update triggered a logic error that resulted in an operating system crash.

Channel File 291

CrowdStrike has corrected the logic error by updating the content in Channel File 291. No additional changes to Channel File 291 beyond the updated logic will be deployed. Falcon is still evaluating and protecting against the abuse of named pipes.

This is not related to null bytes contained within Channel File 291 or any other Channel File.

www[.]crowdstrike[.]com/blog/falcon-update-for-windows-hosts-technical-details/

Die ungültige Adresse durch fehlende Pointer-Checks im Treiber csagent.sys konnte man aber im Debugger sehen.

Die Frage ist doch, warum der Fehler beim Test nie aufgefallen ist, und spannend wären Zahlen wie viel Prozent der CrowdStrike Installationen betroffen waren.

Und .. IT/Dev Logisch ist das ganze natürlich ein totales Desaster. Man baut also nein Treiber der Ring0 Dinge via Internet mit einer Cloud verbindet und von dort auch Commandos bekommt.. was kann schon schiefgehen den Ring0 quasi beliebig gross zu machen.

Irgendwie erinnert der Aufbau an die Botnets..

Also ist diese "Datei" eine leere Named Pipe…

Herzlichen…

Was haben die sich da zurechtprrogrammiert…im Kernel mode?

schauder

Interessanter Kommentar dazu:

https://winfuture.de/news,144052.html

"Ein Sprecher von Microsoft hatte gegenüber WSJ erläutert, dass man sich im Jahr 2009 nach einem Streit mit der EU-Kommission bereit erklärt hatte, Herstellern von Sicherheitssoftware den gleichen Zugang zu Windows zu gewähren, wie Microsoft ihn selbst hat. Das ist dem Unternehmen nun zum Verhängnis geworden, denn hätte CrowdStrike, ein Unternehmen, dessen Name noch am Donnerstag kaum jemand kannte, nicht den Zugriff auf wichtige Systeme, hätte es das Chaos nicht gegeben. "

Wie man es auch macht, es ist falsch… Besonders natürlich für die Helden hier.

Nur mal angemerkt: man macht es richtig, dann passt es schon.

Wenn MS nicht dazu gezwungen worden wäre, Windows für Drittanbieter-Sicherheitslösungen so weit wie für Defender zu öffnen wäre das Geplärre hier doch genauso groß.