[English]Nachdem sich der erste Staub nach dem CrowdStrike-Vorfall, der 8,5 Millionen Windows-Systeme nach einem fehlerhaften Update lahm legte, verzogen hat, gibt es neue Informationen. CrowdStrike hat einen ersten Untersuchungsbericht vorgelegt, was genau passiert ist. Es gibt erste Zahlen zur Schadenssumme und es sind "Entschädigungen" durch CrowdStrike bekannt geworden. Microsoft zeigt auf die EU, die Schuld habe, dass man das alles nicht besser absichern könne. Und das BSI nimmt sowohl CrowdStrike als auch Microsoft in die Pflicht, besser zu werden.

[English]Nachdem sich der erste Staub nach dem CrowdStrike-Vorfall, der 8,5 Millionen Windows-Systeme nach einem fehlerhaften Update lahm legte, verzogen hat, gibt es neue Informationen. CrowdStrike hat einen ersten Untersuchungsbericht vorgelegt, was genau passiert ist. Es gibt erste Zahlen zur Schadenssumme und es sind "Entschädigungen" durch CrowdStrike bekannt geworden. Microsoft zeigt auf die EU, die Schuld habe, dass man das alles nicht besser absichern könne. Und das BSI nimmt sowohl CrowdStrike als auch Microsoft in die Pflicht, besser zu werden.

Der CrowdStrike-Vorfall

Am 19. Juli 2024 kam es auf Grund eines fehlerhaften Signatur-Updates bei der CrowdStrike Falcon-Sicherheitssoftware zum Ausfall von 8,5 Millionen Windows-Systemen. Die verharrten meist in einer BlueScreen-Schleife und ließen sich u.U. nicht mehr booten. Betroffen waren Unternehmensrechner, da die oben genannte CrowdStrike Falcon-Software bei Privatleuten nicht im Einsatz ist.

In Folge standen Flughäfen still, Züge, Rundfunksender, Tankstellen, Läden und Banken waren betroffen. Für Administratoren der betroffenen Unternehmen hieß es: Versucht, die Windows-Rechner bis zu 15 Mal zu booten und zu hoffen, dass das fehlerhafte Update per Internet durch eine funktionsfähige Version ersetzt wird. Oder die Rechner vor Ort manuell vom fehlerhaften Update befreien und wieder arbeitsfähig machen. Ich hatte hier im Blog zeitnah – auch über die Probleme mit Bitlocker Wiederherstellungsschlüssel-Abfragen berichtet (siehe Artikellinks am Beitragsende).

Kurzfassung, warum Windows kollabierte

Auf Systemen, wo die CrowdStrike Falcon-Sicherheitssoftware zum Einsatz kam, war ein spezieller Filtertreiber (CSAgent.sys) auf der untersten Betriebssystemebene in Windows integriert. Der Treiber war durch Microsoft zertifiziert und wurde bereits während des Boot-Vorgangs durch Windows geladen.

Dieser Filtertreiber las dann Informationen aus Dateien mit der Benennung 'C-00000291-…32.sys' und interpretierte diese. Auf Grund fehlerhafter Daten in dieser .sys-Datei kam es dann zu den Abstürzen mit BlueScreens durch CSAgent.sy. Ich hatte einige Hinweise mit ersten Analysen im Blog-Beitrag CrowdStrike-Analyse: Wieso eine leere Datei zum BlueSceen führte vorgestellt.

Der CrowdStrike Untersuchungsbericht

Inzwischen hat CrowdStrike zum 24. Juli 2024 einen vorläufigen Preliminary Post Incident Review (PIR): Content Configuration Update Impacting the Falcon Sensor and the Windows Operating System (BSOD) veröffentlicht, in dem erklärt wird, was passiert ist. Die Falcon-Plattform führt ein regelmäßiges Update als Bestandteil der dynamischen Schutzmechanismen durch. CrowdStrike liefert Sicherheitsinhaltskonfigurations-Updates für die Falcon Sensoren auf zwei Arten aus:

- Sensor-Content, der direkt mit dem Sensor ausgeliefert wird,

- und Rapid Response Content, der darauf ausgelegt ist, auf die sich verändernde Bedrohungslandschaft schnell zu reagieren.

Der Sensor-Content bietet eine breite Palette von Funktionen, um auf Bedrohungen zu reagieren. Diese sind immer Teil eines Sensor-Release und werden nicht dynamisch über die Cloud aktualisiert. Der Sensorinhalt umfasst KI- und maschinelle Lernmodelle auf dem Sensor und besteht aus Code, der ausdrücklich geschrieben wurde, um den CrowdStrike-Entwicklern für die Erkennung von Bedrohungen längerfristige, wiederverwendbare Funktionen zu bieten. Das Problem vom 19. Juli 2024 betraf ein Rapid Response Content-Update mit einem nicht erkannten Fehler. Hier die Details:

- Am Freitag, den 19. Juli 2024 um 04:09 UTC, veröffentlichte CrowdStrike ein Update für eine Inhaltskonfiguration über eine 'C-00000291-…32.sys' -Datei. Update für den Windows-Sensor, um Telemetriedaten über mögliche neue Bedrohungsmethoden zu sammeln.

- Dieses Rapid Response Content-Konfigurationsupdate führte zu einem Absturz des Windows-Systems, wenn dort die Sensorversion 7.11 und höher verwendet wurde. Mac- und Linux-Hosts waren nicht betroffen.

- Der Fehler in der Inhaltsaktualisierung wurde am Freitag, den 19. Juli 2024 um 05:27 UTC rückgängig gemacht. Systeme, die nach diesem Zeitpunkt online gingen oder die während des Zeitfensters keine Verbindung hergestellt haben, waren nicht betroffen.

Alle Updates für den Sensor-Content durchlaufen einen umfassenden Qualitätssicherungsprozess, der automatische und manuelle Tests, Validierung und Rollout-Schritte umfasst. Allerdings war der Vorfall vom 19. Juli 2024 nicht auf einen Fehler im Sensor-Content zurückzuführen, sondern trat im Rapid Response Content auf.

Der Rapid Response Content wird verwendet, um eine Vielzahl von Verhaltensmusterabgleichen auf dem Sensor durchzuführen. Dazu werden in Feldern Werte mit zugehöriger Filterung ist in einer proprietären Binärdatei als Konfigurationsdaten gespeichert. CrowdStrike arbeitet dabei mir Vorlagen, die vorgeben, was der Sensor beobachten, erkennen oder verhindern soll.

Rapid Response Content wird in Form von Inhaltskonfigurations-Updates über sogenannte Channel-Files aus der Cloud an den Falcon-Sensor geliefert. Ein Content Interpreter liest dann die Channel-Files auch und versucht die Vorgaben zur Beobachtung umzusetzen. CrowdStrike schreibt zwar, dass der ist so konzipiert, dass der Content Interpreter Ausnahmen von potenziell problematischen Inhalten zuverlässig behandeln kann.

Neu veröffentlichte Vorlagentypen werden in Bezug auf viele Aspekte wie Ressourcenauslastung, Auswirkung auf die Systemleistung und Ereignisvolumen einem Stresstest unterzogen. Die Dateien durchlaufen auch einen Content Validator enthält, der den Inhalt vor der Veröffentlichung auf seine Gültigkeit hin überprüft.

Am 19. Juli 2024 wurden zwei weitere IPC-Vorlageninstanzen bereitgestellt. Aufgrund eines Fehlers im Content Validator bestand eine der beiden Vorlageninstanzen die Validierung, obwohl sie problematische Inhaltsdaten enthielt. Aufgrund der vor der ersten Bereitstellung des Vorlagentyps (am 05. März 2024) durchgeführten Tests, des Vertrauens in die vom Content Validator durchgeführten Prüfungen und früherer erfolgreicher Bereitstellungen von IPC-Vorlageninstanzen wurden diese Instanzen, laut CrowdStrike, in der Produktion eingesetzt.

Sobald die problematischen Inhalte vom Sensor empfangen und in den Content Interpreter geladen wurden, führten die Daten in der Channel-Datei 291 zu einem Out-of-Bounds Memory Read. Dieser löste einen Ausnahmefehler aus, die dann zum Absturz des Windows-Betriebssystems mit einem BlueScreen (BSOD) führte. Die Details lassen sich dem oben verlinkten PIR entnehmen.

Sicherheitsforscher Kevin Beaumont hat hier auf X und auf DoublePulsar diesen Artikel mit dem veröffentlicht, was er aus dem Vorfall gelernt hat. heise hat in diesem Artikel noch einige Informationen zur Ursachenforschung sowie erste Lehren zusammen getragen und schreibt in diesem Beitrag, dass CrowdStrike zwar einen Bericht vorgelegt habe, aber Antworten schuldig geblieben sei. Und in diesem Beitrag wird thematisiert, dass das Bundesamt in der Informationssicherheit (BSI) sowie Microsoft als auch CrowdStrike "in die Pflicht nimmt", dafür zu sorgen, dass das nicht mehr vorkommt. Auch die US-Homeland-Security hat CrowdStrike vorgeladen (siehe bei heise) und wollte wissen, was passiert ist.

Golem thematisiert in diesem Beitrag übrigens einen Barcodescanner, der die Eingabe von Bitlocker-Keys bei der Reparatur von Systemen beschleunigen soll.

Erste Schadensbilanz

Ich hatte ja in früheren Blog-Beiträgen gemutmaßt, dass der Vorfall zu Schäden in Milliardenhöhe geführt haben dürfte. Der Guardian nennt in diesem Artikel eine erste Zahl zur Schadenshöhe. Der weltweite, durch CrowdStrike verursachte Ausfall von Windows-Systemen kostet nur den US Fortune 500-Unternehmen 5,4 Mrd. US-Dollar. Der Versicherer Parametrix schreibt, dass Bank- und Gesundheitsunternehmen sowie große Fluggesellschaften voraussichtlich die größten Verluste erleiden werden.

In den prognostizierten Schadenssummen sind die Verluste von Microsoft, dessen Systeme bei dem Absturz in großem Umfang ausfielen, nicht enthalten. Und der obige Betrag bezieht sich nur auf US-Unternehmen – es gab aber weltweite Ausfälle. Der Versicherer Parametrix geht davon aus, dass die versicherten Gesamtverluste für die US Fortune-500-Unternehmen, die nicht zu Microsoft gehören, zwischen 540 Millionen und 1,08 Milliarden Dollar liegen könnten.

Ergänzung: Diesem neowin.net-Beitrag zufolge wird der weltweite Schaden durch den CrowdStrike-Vorfall auf 15 Milliarden US-Dollar geschätzt.

Wie schaut es mit Schadensersatz aus?

Recht schnell nach dem Vorfall wurde der Ruf nach Schadensersatz laut. Nachfolgender Tweet verweist auf eine solche Forderung – Golem hat es in diesem Artikel aufgegriffen.

Der springende Punkt dürfte für viele CrowdStrike-Kunden schlicht der folgende Passus aus deren Terms und Conditions sein, der den Einsatz der Falcon-Software regelt (Andreas hat mich per Mail darauf aufmerksam gemacht, danke dafür). Unter Punkt 8.6 findet sich folgender Haftungsausschluss:

"WEDER DIE ANGEBOTE NOCH DIE CROWDSTRIKE-TOOLS SIND FÜR DEN BETRIEB VON FLUGZEUGNAVIGATION, NUKLEARANLAGEN, KOMMUNIKATIONSSYSTEMEN, WAFFENSYSTEMEN, DIREKTEN ODER INDIREKTEN LEBENSERHALTENDEN SYSTEMEN, FLUGVERKEHRSKONTROLLE ODER ANWENDUNGEN ODER ANLAGEN BESTIMMT, BEI DENEN EIN AUSFALL ZU TOD, SCHWEREN KÖRPERVERLETZUNGEN ODER SACHSCHÄDEN FÜHREN KÖNNTE."

Das lässt sich zwar dehnen – wenn ein Flughafen ausfällt, weil die Passagiere nicht abgefertigt werden können, hat dies mit Flugzeugnavigation zwar nichts zu tun. Es sind aber Anwendungen oder Anlagen, bei deren Ausfall zu Sachschäden führen können. Das Gleiche gilt für das oben erwähnte Klinikum und dessen Schadensersatzforderungen. Da werden sich sicherlich Anwälte und Gerichte mit befassen – und es steht auch die Frage im Raum: Wieso die Falcon-Software überhaupt eingesetzt werden konnte?" Es bleibt spannend.

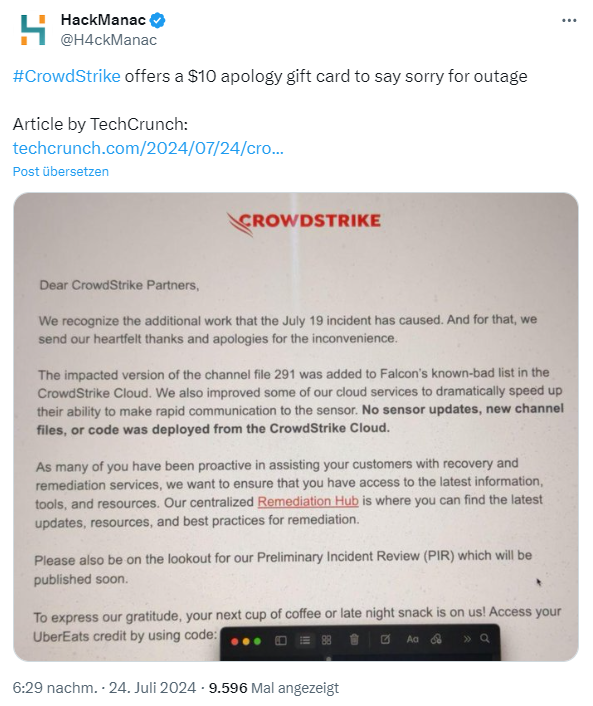

Waren jetzt viele schlechte Nachrichten, aber eine gute Nachricht habe ich noch: CrowdStrike hat seinen Partnern das in obigem Tweet gezeigte Schreiben zukommen lassen. Die Partner bekommen einen UberEats-Credit im Wert von 10 US-Dollar für einen Kaffee oder einen Snack, wegen des verursachten Ärgers. Techcrunch hat hier über das Thema berichtet.

Microsoft gibt der EU die Schuld

In Statements an die Presse verweist Microsoft auf eine Einigung aus dem Jahr 2009, in der man sich mit der EU-Kommission drauf geeinigt habe, die Interna des Systems für Drittanbieter zu öffnen. Das impliziert, dass die EU letztendlich Schuld an dem ganzen Desaster habe. So in der Art "Ist halt Software, kann man nichts machen. Software kann auch nicht kaputt gehen, die hört nur auf zu funktionieren" (ich habe mal Robert frei interpretiert).

Sicherheitsexperte Prof. Dennis Kipker weist in obigen Tweet auf eine Nachricht an die Presse aus dem Jahr 2009 hin, wo Microsoft das Ganze doch etwas "positiver" darstellt. Er hält den von Microsoft gezielt platzierten Vorwurf, die EU trage eine Mitschuld an dem globalen CrowdStrike Debakel, für nichts anderes als politische Taktik.

Ich hatte in einem meiner nachfolgenden Artikel darauf hingewiesen, dass es da durchaus auf die Implementierung ankomme. Ryan Ries, Microsoft Windows Escalation Engineer, meint auf X:

My opinion is WHQL should no longer sign kernel modules that have the capability of downloading data from the internet that is not also signed by WHQL.

Das rührt am Thema, "was lasse ich als Microsoft bei WHQL so zu" und signiere das auch noch? Hier verweise ich auf diesen Beitrag von heise, warum dieses Desaster bei macOS nicht vorkommen kann. Apple hat inzwischen Kernel-Extensions (kext) abgeschafft und lässt Sicherheitssoftware nur im User-Space laufen. Dort kann ein solcher Fehler nicht das gesamte Betriebssystem in den Abgrund reißen. Ich denke, das Thema dürfte uns noch einige Tage beschäftigen.

Ähnliche Artikel:

Weltweiter Ausfall von Microsoft 365 (19. Juli 2024)

Ausfall von Microsoft 365 und weltweite Störungen – wegen CrowdStrike-Update, was zum BSOD führt?

Wieso weltweit zahlreiche IT-Systeme durch zwei Fehler am 19. Juli 2024 ausfielen

CrowdStrike-Analyse: Wieso eine leere Datei zum BlueSceen führte

Nachlese des CrowdStrike-Vorfalls, der bisher größten Computerpanne aller Zeiten

MVP: 2013 – 2016

MVP: 2013 – 2016

Die Frage ist doch eher warum solche Software eingesetzt wird. Wenn sie schon laut Hersteller in bestimmten Bereichen nicht genutzt werden soll da selbst der Hersteller ihr scheinbar nicht über den Weg traut sagt doch schon einiges.

Wenn sich jetzt das BSI beschwert soll es doch mal darüber nachdenken warum solche und ähnliche Software eingesetzt wird. Unternehmen sollen ihre IT nach dem "aktuellen Stand der Technik" schützen. Und darunter fallen neben der Software von CrowdStrike auch Virenscanner und ähnliche Software. Nur weil es viele Unternehmen einsetzen muss es nicht sinnvoll sein. Software und Betriebssysteme können auch ohne diese Software sicher eingesetzt werden.

Oftmals werden damit nur Sicherheitslücken aufgerissen statt gestopft. Unbedingt einen Virenscanner in ein Linuxsystem reinzuklöppeln nur weil es vorgeschrieben ist und nicht weil es sinnvoll wäre ist der größte Quatsch.

Vorschriften werden oft von Leuten gemacht die von der Technik keinen Plan haben.

Genau! Das Dilemma ist, daß KRITIS-Betreiber solche Software einsetzen müssen, obwohl diese auch ein großes Schadenspotential hat. Mit Compliance-Checklisten kommt nicht automatisch IT-Sicherheit. Das BSI muß noch viel lernen, um in der Realität anzukommen. Wenn man nun nach Schuldigen sucht, dann ist das BSI zu einem gewissen Teil mit dabei. Und ich denke, dass dies den Leuten beim BSI auch bewusst ist. Daher die "wir wollen Microsoft und Crowdstrike in die Pflicht nehmen"-Nebelkerze.

bei uns auch so.

Debian 12. unattended updates.

VMs hatten teilweise nur 1 GB RAM.

defender muss drauf. Order von ganz oben.

allein der defender benötigt 1 GB RAM und niemand weiss, was er macht.

er verhindert aber teilweise logrotate, weil er wochenlang [sic] alte logs im Zugriff hält und ist für 50% aller syslog Einträge verantwortlich.

dreckszeug.

in unserer Dokumentation haben wir festgehalten, dass unser Team einstimmig dem mist misstraut.

@Alle: Weiß das jemand: Läuft der MS-Defender auch im Ring 0? Er lädt mehrmals täglich "Security Intelligence Updates". Könnte Defender auch einen BSOD produzieren?

Zumindest die Verknüpfungen im Startmenüs hat er ja schon mal gelöscht ;-):

https://www.deskmodder.de/blog/2023/01/13/defender-signatur-update-loescht-verknuepfungen-im-startmenue-und-taskleiste-rueckstellung-ist-im-gange/

Der Defender ist auch ein Raubritter. Er killte nach einem Update im letzten Jahr bei allen Programmieren div. dlls und Programme aus der Delphi Umgebung. 15 Manntage Ausfall. Kein Mensch interessiert es bei Microsoft.

@Starmanager: Interessant zu hören.

Dann wette ich mal ein Bier, dass ein ähnliches Desaster wie bei Crowdstrike früher oder später auch bei MS Defender eintreten wird :-(

wow 10$ sollten mal nen "k" anhängen

also der Hinweis einen Barcode Scanner zu verwenden stand sicherlich hier als erstes zu lesen. Als mein Vorschlag.

man braucht auch kein Voodoo Script um Barcode zu erzeugen sondern nimmt einfach passende Barcode Font zum Drucken.

trivial und habe ich schon vor Jahren praktiziert.

Man kann jeden Barcode Scanner als Tastatur parametrierem

und wenn das BIOS USB nicht gesperrt hat

aber klingt ja viel toller wenn das in Australien erfunden wurde…

der Besagte Passus 8.6 ist weniger relavant und lässt sich auch in anderen Geräten und Services finden. IMHO entscheidender sind die Punkte weiter oben 8.2 ff

"Ihr einziger und ausschließlicher Rechtsbehelf und die gesamte Haftung von CrowdStrike für die Verletzung dieser Gewährleistung besteht darin, dass CrowdStrike auf eigene Kosten mindestens eine der folgenden Maßnahmen ergreift: (a) wirtschaftlich vertretbare Anstrengungen zu unternehmen, um einen Workaround zu bieten oder einen solchen Fehler zu korrigieren; oder (b) Ihre Lizenz für den Zugriff und die Nutzung des entsprechenden nicht konformen Produkts zu beenden und die im Voraus bezahlte Gebühr anteilig für den nicht genutzten Zeitraum der Subskriptionsdauer/Laufzeit der Bestellung zu erstatten."

Kurzum: Crowdstrike kündigt einfach einseitig das Abo und erstattet gnädigerweise einen verbliebenen Restzeitraum aus. Das ist deren Vorstellung von Verantwortung!

Ich habe das in meinem Blog thematisiert:

https://blog.jakobs.systems/micro/20240720-tolduso-moment/

Nicht viel besser kommt die peinliche Aktion mit dem 10,- USD Geschenkgutschein daher, der am Ende des Tages abgelaufen war.

CAVEAT: Klauseln/Regelungen in Allgemeinen Geschäftsbedingungen greifen nur, wenn ein Käufer keinen individuellen Vertrag mit anderweitigen Regelungen abgeschlossen hat und sie nicht gesetz- oder sittenwidrig sind!

einen 10 dollar Gutschein?

wie könnten seinen Kunden besser zeigen wie gering und dumm sie schätzt?

In dem der Gutschein bereits abgelaufen ist.

(alternativ: Reklame Kugelschreiber, bereits seit Jahren eingetrocknet.)

Wer will mit einem solchen Saftladen zusammenarbeiten?

na 8,5 Millionen Kunden ;-P

Einzellizenzen für einzelne PCs? In was für einer Privatwelt lebst du?

Der Gutschein war für Mitarbeiter und Partner von Crowdstrike nicht für Kunden!

Wenn Microsoft mal ein anständiges Betriebsystem entwickeln würde, an Geld und Personal und Know How kann es ja eigentlich nicht mangeln, bräuchte man dieses ganze Schlangenöl gar nicht…. aber man will ja diesen Milliarden $ Markt nicht kaputt machen in dem man ein OS entwickelt das mal sicher, stabil und funktional ist…… dann hätte man ja gleich bei OS/2 mit weiter entwickeln können.

(Achtung unnützes Wissen)

Bis weit in die 80er Jahre hinein hat Microsoft mehr Umsätze mit Xenix, der eingekauften Unix-Lizenz gemacht als mit MS-DOS. Erst mit Win3 und später NT drehte sich das.

AUTSCH: OS/2 ist DEUTLICH schlechter und vor allem UNSICHERER als Windows NT. Dessen Design, vor allem der "native" Unterbau, ist ANSTÄNDIG, insbesondere da (fast) alle Objekte mit (einheitlich implementierten) Zugriffsrechten versehen sind; das Problem ist der Oberbau, also das Win32-API, vor allem dessen hysterisch gewachsene Komplexität, die teilweise SEHR schlechte Implementation (mit SCHNAPS-Ideen wie "Benutzerkontensteuerung") und die noch immer MIESE (Standard-)Konfiguration (mit Administratorrechten für das bei der Installation angelegte Benutzerkonto).

OS/2 wäre heute genauso sicher und unsicher. Linux wäre auch mehr unter Beschuss, wenn es mehr verbreitet wäre. Also, was soll dieses "sichere OS" sein?

Ein selbst entwickeltes von BSI o.ä. ohne den fanten Bloat?

Das BSI entwickelt was? Und du würdest einem staatlichen Betriebssystem vertrauen?

Bei Linux sind aber schon mal "ab Werk" weniger Komponenten an Bord die Türen aufreißen und die gesamte Komplexität damit auch einfach wesentlich geringer.

Um nicht falsch verstanden zu werden, ein schlecht konfiguriertes Linux-System ist sicherlich unsicher als ein gut gehärtetes Windows-System. Perfekt ist Linux definitiv nicht, aber Windows hat aus Sicherheitssicht schon ständig große Probleme.

xz, Heartbleed, Shellshock, …

https://www.trendmicro.com/de_de/research/23/i/linux-systeme-haufig-unter-beschuss.html

https://www.trendmicro.com/vinfo/de/security/news/cybercrime-and-digital-threats/the-linux-threat-landscape-report

https://de.wikipedia.org/wiki/Liste_von_Linux-Malware

Scheinbar bereitet Frankreich da was vor, die waren damals mit dem OVH Desaster (Abgebranntes RZ) auch nicht zimperlich

https://thehftguy.com/2024/07/25/crowdstrike-will-be-liable-for-damages-in-france-based-on-the-ovh-precedent/

Die blöden weltweiten IT-Entscheider müllen alles mit Microsoft Windows zu und zwingen das allen auf; heulen dann aber herum, wenn die Monopolsoftware dann mal kollabiert, da es eben immer ein lohnenswertes Angriffsziel sein wird. Am besten sollten sich die blöden weltweiten IT-Entscheider einen anderen Job suchen. Es ist immer eine Frage der Zeit, wann so etwas passiert. Ein Wunder, daß noch keiner die Update-Kette von M$ übernommen hat um Schadcode zu verbreiten oder die zig anderen AV-aus-der-Cloud-Download-Server usw.

IT ist akltuell wie in der DDR das Auto – es gab den Trabi und damit mußten alle zufrieden sein.

Und du weißt natürlich, welche Alternative dort überall passt!

Sie sind ein Held – wo würden Sie denn z.B. Autodesk Inventor installieren?

IT-Entscheider entscheiden im Sinne des Unternehmens. Ein Vertrieb mag unter Linux arbeiten, eine Produktion und Entwicklung/Konstruktion wohl nicht.

Ich merke, dass Sie kein Entscheider sind, sonst würden Sie so etwas nicht schreiben. Aus der zweiten oder dritten Reihe lässt es sich immer bequem klugscheißen, kenne ich.

Also wenn Sie ein "Entscheider" sind dann bluffen Sie alle ganz gut für viel Geld. Wenn Windoze für Sie alternativlos ist was "entscheiden" Sie denn dann Tolles in der "1. Reihe"? Ob das blaue oder das grüne Windows gekauft wird? Ob die Firma sofort an die MS-Klaut ausgeliefert wird oder erst später? Zwischendurch noch ein bischen IT-Voodo mit Tennants und E-drölfzig Lizenzen Gemurmel? Bischen Schlangenöl drauf und die KI-Firewall fix danebengestellt? Wohin die von MS bezahlte "Informations"reise dieses Jahr geht? Ich kann nicht mehr …

Sie haben doch keinen Schimmer. Das OS mag das Basisbetriebsystem für Clients sein und ist in der Regel Windows. Ein Unternehmen hat aber hunderte Anwendungen die nun mal nur auf Win laufen. Sie ganz Schlauer könnten mal ein Ganzheitliches Konzept für den Mittelstand und für deren komplexen Anwendungen ohne Windows erstellen. Wir sind gespannt. So etwas müssen Entscheider nämlich tun . Logistik, Lager,Konstruktion, Vertrieb, Rechnungswesen,Produktion, Vertrieb, LAN und WAN , Netzwerke, Sicherheit, DSGVO, usw. Bitte nicht vergessen

"(selbstbeweihräucherung …) LAN und WAN , Netzwerke, Sicherheit, DSGVO, usw. Bitte nicht vergessen".

Hat sowieso niemand. Pfeift jede Bude drauf. DSGVO sowieso. Weil Sinnvolles darf ja alles nüscht kosten. Dafür Kohle für NextGeneration Firerwall und CISCO und MERAKI und IT-Budenzauber verballert. Am Ende ist es kein funktionierender Prozess sondern ne geparste Excel-Tabelle, wo der ITler bloss nicht krank werdén darf, und Access "Datenbanken". Organisierte Verantwortungslosigkeit angeführt von schnieken "Entscheidern". Geld nur für Berater Zaubershow und IT-HulaHupp mit PPT. Für 150k/a dann als Krönung nicht mal das Kleingedruckte in der Lizenz lesen können und CrowdStrike stumpf überall da draufbappen wo man es laut Hersteller nicht einsetzen darf. Bitte mehr davon, lieber Entschaider.

"Rapid Response Content, der darauf ausgelegt ist, auf die sich verändernde Bedrohungslandschaft schnell zu reagieren"

manchmal ist ein BlueScreen *besser*, als ein OS das unstabil läuft und man es erst während der "Nutzung" merkt (Flugbetrieb, RZ, AKW, etc…)

manchmal besser die Flugzeuge am Boden zu lassen und Chaos und Frustration in Kauf nehmen …

(●'◡'●)

Genau, dein Name ist Programm! Die Rolle der ganzen IT in den ganzen Geschäftsprozessen wird völlig überberwertet!

Mich würde interessieren, was die betroffenen Unternehmen nun für Konsequenzen ziehen. Eine Schadensersatzklage hilft vielleicht dem Geldbeutel, aber schützt nicht langfristig vor einem erneuten Update-Debakel.

Aus meiner Sicht müsste man ja fast eine Multi-Vendor-Strategie fahren…also eine zweite EDR Lösung einsetzen und 50% der Systeme mit Lösung A und 50% mit Lösung B ausstatten. In vielen Bereichen (z.B. nicht geclusterten Server Systemen) hilft das aber auch nur bedingt…und den zusätzlichen (Personal-) Aufwand scheuen sicher auch viele Firmen. Also was tun? Die meisten werden bei Crowdstrike bleiben, sind ja im Gartner Quadrant rechts oben…