[English]Nochmals ein Nachgang zum Juli 2024-Patchday, bei dem Microsoft die Schwachstelle CVE-2024-38077 im Windows-Remotedesktop-Lizenzierungsdienst (RDL) von Windows Server geschlossen hat. Es handelt sich um eine Remote Code Execution-Schwachstelle (RCE), die mit dem CVSS 3.1-Wert von 9.8 bewertet wurde. Wer noch nicht gepatcht hat, sollte dies umgehend erledigen. Denn es wurde ein Proof of Concept (PoC) für diese Schwachstelle veröffentlicht. Diese Veröffentlichung wurde zwar nach wenigen Stunden wieder offline genommen, es ist imho aber bald mit Angriffen zu rechnen.

[English]Nochmals ein Nachgang zum Juli 2024-Patchday, bei dem Microsoft die Schwachstelle CVE-2024-38077 im Windows-Remotedesktop-Lizenzierungsdienst (RDL) von Windows Server geschlossen hat. Es handelt sich um eine Remote Code Execution-Schwachstelle (RCE), die mit dem CVSS 3.1-Wert von 9.8 bewertet wurde. Wer noch nicht gepatcht hat, sollte dies umgehend erledigen. Denn es wurde ein Proof of Concept (PoC) für diese Schwachstelle veröffentlicht. Diese Veröffentlichung wurde zwar nach wenigen Stunden wieder offline genommen, es ist imho aber bald mit Angriffen zu rechnen.

Windows Server-Schwachstelle CVE-2024-38077

Ich habe mal nachgesehen, Microsoft hat bisher keine Details zur Schwachstelle CVE-2024-38077 veröffentlicht, im verlinkten Beitrag heißt es lediglich, dass es sich um eine eine Remote Code Execution-Schwachstelle (RCE) handelt, die mit dem CVSS 3.1-Wert von 9.8 als absolut kritisch eingestuft wurde.

Die Schwachstelle im Windows-Remotedesktop-Lizenzierungsdienst (RDL) ermöglicht Angriffe auf das Netzwerk und erfordert nur eine niedrige Komplexität für eine erfolgreiche Ausnutzung. Es heißt bei Microsoft, dass ein nicht authentifizierter Angreifer eine Verbindung zum Remotedesktop-Lizenzierungsdienst herstellen könnte, um eine bösartige Nachricht, die eine Ausführung von Remotecode ermöglichen könnte, zu senden.

Spezielle Berechtigungen zur Ausnutzung sind nicht erforderlich. Allerdings muss der Windows-Remotedesktop-Lizenzierungsdienst (RDL) aktiviert sein (siehe auch den nachfolgenden Kommentar). Bisher gibt es wohl noch keine Ausnutzung und Microsoft sieht eine geringe Wahrscheinlichkeit einer Ausnutzung. Gleichzeitig hat Microsoft Updates für noch unterstützte Windows Server-Versionen veröffentlich und empfohlen, diese dringend zu installieren. Ich habe nachfolgend mal die Patches vom 9. Juli 2024 für die jeweiligen Server-Versionen herausgezogen.

- KB5040499; KB5040490: Windows Server 2008

- KB5040497; KB5040498: Windows Server 2008 R2

- KB5040485: Windows Server 2012

- KB5040456: Windows Server 2012 R2

- KB5040434: Windows Server 2016

- KB5040430: Windows Server 2019

- KB5040437: Windows Server 2022

- KB5040438: Windows Server 2022 23H2

Es stehen also Sicherheitsupdates für obige Schwachstelle bereit, die ich auch in den Patchday-Beiträgen erwähnt habe (siehe Links am Artikelende). Zudem gibt es den Ratschlag, den Remotedesktop-Lizenzierungsdienst zu deaktivieren – falls dieser aktiviert wurde, aber nicht benötigt wird. Möglicherweise hat aber der eine oder andere Administrator die Updates wegen diverser Probleme, die am Artikelende in den Links angesprochen werden, nicht installiert. Und eine Deaktivierung des Diensts ist nicht möglich. Dann laufen diese Fälle in potentielle Probleme.

Der Windows-Remotedesktop-Lizenzierungsdienst (RDL) ist für die Verwaltung der Lizenzen der Remotedesktopdienste zuständig. Der Dienst sollte nur verfügbar sein, wenn er als Rolle auf dem Server installiert ist. RDL wird aber in vielen Unternehmen eingesetzt. Sicherheitsforscher mussten feststellen, dass die RDL-Dienste von mindestens 170.000 Instanzen per Internet erreichbar sind. Diese Installationen sind anfällig für Angriffe, und der Umstand, dass der RDL-Dienst häufig in kritische Geschäftssysteme und Remote-Desktop-Cluster integriert ist, macht es auch nicht besser.

Proof of Concept (PoC) für CVE-2024-38077

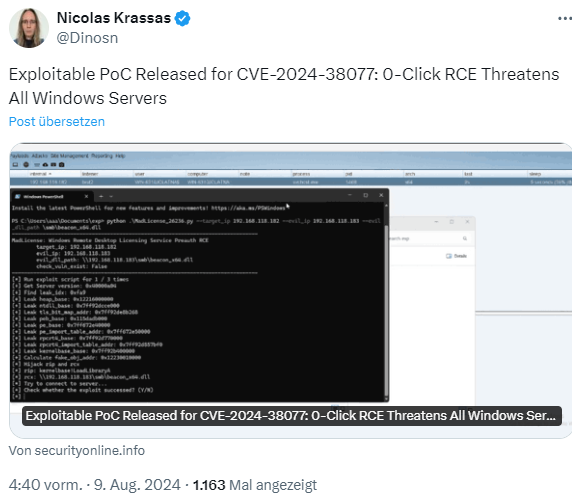

Ich bin durch nachfolgenden Tweet von Nicolas Krassas aufgeschreckt worden. Er schreibt, dass für CVE-2024-38077 ein 0-Klick-RCE veröffentlicht wurde, der alle Windows-Server-Systeme, die nicht gepatcht sind, bedroht.

Security Online hat den Sachverhalt in diesem Blog-Beitrag aufgegriffen, nachdem es drei Sicherheitsforschern gelungen ist, Code für einen Proof-of-Concept (PoC)-Exploit für die kritische Sicherheitslücke CVE-2024-38077 (MadLicense) zu erstellen und darüber im Internet berichtet haben. Diese Schwachstelle, die eine Remotecodeausführung (RCE) vor der Authentifizierung ermöglicht, betrifft alle Versionen von Windows Server 2000 bis 2025 und gibt Angreifern die Möglichkeit, die vollständige Kontrolle über einen Zielserver zu übernehmen, ohne dass eine Benutzerinteraktion erforderlich ist.

Die als MadLicense bezeichnete Schwachstelle nutzt einen einfachen Heap-Überlauf in der CDataCoding::DecodeData-Prozedur aus. Durch Manipulation von benutzergesteuerten Eingaben können Angreifer einen Pufferüberlauf auslösen, der zur Ausführung von beliebigem Code im Kontext des RDL-Dienstes führt, heißt es.

Alle Windows Server-Versionen gefährdet

Die oben erwähnten Sicherheitsforscher haben den Proof-of-Concept (POC)-Exploit für Windows Server 2025 entwickelt, um die Ausnutzbarkeit zu demonstrieren und erzielten eine Erfolgsquote von nahezu 100 %. Der Exploit umgeht effektiv alle aktuellen Schutzmaßnahmen, einschließlich der kürzlich eingeführten LFH-Schutzmaßnahmen in Windows Server 2025, schreibt Security Online in diesem Blog-Beitrag.

Während der PoC die Ausnutzung der Schwachstelle auf Windows Server 2025 demonstriert, sehen die Forscher, dass die Schwachstelle auf älteren Versionen von Windows Server schneller und effizienter ausgenutzt werden könnte, da dort weniger Schutzmaßnahmen vorhanden sind.

Entdeckung gemeldet, PoC-Bericht offline

Die Sicherheitsforscher haben die Sicherheitslücke einen Monat vor der Veröffentlichung an Microsoft gemeldet, schreibt Security Online. Microsoft hat die Schwachstelle zwar im Juli 2024 gepatcht, die Ausnutzung zunächst aber als "weniger wahrscheinlich" eingestuft. Es drängt sich der Verdacht auf, dass die Bedrohungen unterschätzt wurden.

Aber das Drama geht leider noch weiter, bzw. es wird interessant: Der Blog-Beitrag von Security Online wurde vor wenigen Stunden veröffentlicht und ich bin die Nacht auf das Thema gestoßen. Als ich heute morgen das Ganze im Blog als Beitrag aufbereiten wollte, bin ich ins Staunen gekommen. Inzwischen ist die Google-Seite eines Sicherheitsforschers mit der Erläuterung des Proof-of-Concept (POC)-Exploit bereits wieder verschwunden. Auch das zugehörige YouTube-Video der Sicherheitsforscher ist im Internet nicht mehr abrufbar. Ich habe mal geschaut, die Caches der Suchmaschinen wurden ebenfalls bereinigt.

Fazit: Da ist in meinen Augen die Hütte am Brennen und die Sicherheitsforscher haben etwas aufgedeckt, was (noch) nicht publiziert werden sollte. Ich gehe aber davon aus, dass der Inhalt der Seite [sites.google[.]com/site/zhiniangpeng/blogs/MadLicense] durch interessierte Dritte gelesen und abgegriffen wurde. Möglicherweise dauert es nicht mehr lange, bis die Schwachstelle Angriffen ausgesetzt ist. Für Administratoren in Unternehmen, die für Windows Server zuständig sind, heißt es drei Maßnahmen ergreifen:

- Sicherstellen, dass der Windows-Remotedesktop-Lizenzierungsdienst (RDL) nicht per Internet erreichbar ist.

- Sofern der Windows-Remotedesktop-Lizenzierungsdienst (RDL) nicht benötigt wird, sollte dieser deaktiviert werden.

- Die betreffenden Sicherheitsupdates von Juli 2024 installieren, um die Schwachstelle zu entschärfen.

Wie es aktuell ausschaut, wird es mal wieder nicht aktiv betreute Systeme treffen, wenn erste Kampagnen zur Ausnutzung starten. Und es bringt die Administratoren in Bredouille, die die Juli 2024-Updates wegen Problemen wie kaputter Remote Desktop (siehe folgende Artikellinks) nicht installieren können.

Ähnliche Artikel:

Microsoft Security Update Summary (9. Juli 2024)

Patchday: Windows 10/Server-Updates (9. Juli 2024)

Patchday: Windows 11/Server 2022-Updates (9. Juli 2024)

Windows Server 2012 / R2 und Windows 7 (9. Juli 2024)

Microsoft Office Updates (9. Juli 2024)

Windows 11 Update KB5040442 verursacht Probleme mit Outlook 2021

Windows Juli 2024-Updates machen Remote Verbindungen kaputt

Windows 10/11 Updates (z.B. KB5040442) triggern Bitlocker-Abfragen (Juli 2024)

Windows Update Juli 2024: Gibt es Probleme mit Radius-Authentifizierungen?

Juli 2024-Sicherheitsupdate KB5040427 lässt Windows 10/Server LPD-Druckdienst abstürzen

Microsofts Fixes für diverse Windows-Bugs (Juli 2024)

Windows Patchday-Nachlese: MSHTML 0-day-Schwachstelle CVE-2024-38112 durch Malware ausgenutzt

MVP: 2013 – 2016

MVP: 2013 – 2016

Meine Server 2016, 2022 haben keinen Windows-Remotedesktop-Lizenzierungsdienst (RDL).

So wie ich dies verstehe, ist dieser Dienst nur vorhanden, wenn die Rolle Remotedesktopdienst installiert ist. Somit wird es kaum alle Server treffen.

Wer im Gottes Namen hat seine RDP/RDS Terminalservices nach außen ins Internet offen? (Stichwort Guacamole oder beliebig andere RDP2HTTPS Gateways) Das ganze schätze ich mehr als interne Gefahr und dafür müsste ein User erstmal fremde Executables ausführen können dürfen oder mit seinem Untrusty Endgerät Zugriff ins interne AD haben. Also für mich jetzt keine akute Gefahr ;-) aber trotzdem Veto zu @Refes Einschätzung:

Es betrifft alle Unternehmen, die Terminalservices oder RemoteApps nutzen, kein App-Whitelisting betreiben und auch sonst Ihr AD nicht weg isoliert haben.

Also praktisch fast jedes Unternehmen?

aber nicht der cve/poc, der greift ja nur wenn der Dienst aktiv läuft. da hat Refe mit seiner Eisnchätzung Recht. Wenn der Dienst nicht vorhanden, aktiv ist, kannst du ihn auch nicht exploiten.

Dass die Windows Remotedesktopdienste ein Remotedesktopgateway das über HTTPS tunnelt bereits beinhaltet, ist doch bekannt, oder?

Wofür genau braucht es da 3rd Party Lösungen?

Würde man denn zum Schutz vor MS-Bugs sinnvollerweise auf MS-Software zurückgreifen?

Einen Dienst muss man exponieren, sei es der VPN-Server, einen SSH-Server (für SSH tunneling) oder das "RDP2HTTPS Gateway" – da nehme ich dann schon lieber einen nicht-AD-Integrierten vom Dritthersteller, den ich auch (ohne Risiko unerwünschter Nebenwirkungen) massiv in seinen Rechten beschneiden kann.

so sieht's aus…

Zumal die ganze MS Denke, einen ins AD integrierten IIS von außen erreichbar zu machen komplett irre ist.

Wer sowas macht, der darf gerne nach RPC2HTTP googlen oder nach RemotePotato.

ADs sind offline zu betreiben. Period!

Um es klarer auszudrücken, es betrifft alle Windows Server aber nur mit installierten RDS , sonst sollte der Dienst nicht laufen bzw auch nicht verfügbar sein zum disablen.

Ok, danke für die Klarstellung/Ergänzung.

Darauf habe ich schon in den Kommentaren zum Juli 2024-Patchday schon hingewiesen, wurde zwar durchmoderiert (Hat er wieder was böses geschrieben oder kann ichs durchlassen?), aber wohl nicht "verarbeitet"

Was ist denn "installierter RDS"? Der Dienst sollte nur dann laufen, wenn ein Server ein Remotedesktop-Lizenzserver ist, also RDS-CALs bereitstellen soll und dementsprechend das Rollenfeature "Remote Desktop Lizenzierung" installiert hat. Jedes andere RDS-Feature wie Sessionhost, Gateway oder ConnectionBroker hat mit diesem Dienst nichts zu tun, ein reiner Terminalserver zB sollte also von dem Problem nicht betroffen sein.

RDS hat nichts mit dem Lizenzserver zu tun. Einfach mal lesen…

https://learn.microsoft.com/de-de/windows-server/remote/remote-desktop-services/remote-desktop-services-overview

Versuchs doch bitte mal mit dem Lesen des Kommentars und des Artikels. Es geht um den Dienst "Remote Desktop Licensing Service", der wiederum sehr wohl etwas mit RDS zu tun hat. Nur ist RDS eben nicht einfach RDS, sondern besteht aus diversen Rollenfeatures, von denen ur eines, nämlich der Remote Desktop Licensing Service diese Lücke aufweist. Aber danke, dass Du mir mit einem dahingeworfenem Link was zu erkären versuchst…

Wir haben eine Terminalserver-Farm, ziemlich groß sogar, logischerweise haben wir einen Lizenzserver, aber RDS haben wir nicht. Und nun?

Nun wirkt Ihr Kommentar wie Haarspalterei um des Rechthabens Willen (wobei ich weit eher auf @Joergs Seite stehe: Schon wenn man ein einzelnes RDS feature nutzt nutzt man RDS, nur halt nicht vollumfänglich) . 🤷♂️

Um ganz genau zu sein, betrifft es nur Server, auf denen die Rolle "Remote Desktop Licensing" installiert ist. Wir haben "Remote Desktop Gateway" auf einer separaten Maschine und die restlichen RDS-Rollen sind von außen nicht erreichbar.

Eine schöne Gelegenheit die Jungs von Thinstuff in Erinnerung zu rufen: https://thinstuff.com

Wunderbar integrierbarer und unlimitierter Remote Desktop Terminal Services für jedes Windows für nur 300,- EUR (Standalone Server außerhalb des ADs). Meine bevorzugte Waffe, gammelige alte Software isoliert zu betreiben und den Usern per RDP zugänglich zu machen.