[English]Microsoft hat gerade im M365 Admin-Nachrichten-Center bekannt gegeben, dass man bei Azure ab dem 15.10.2024 die Authentifizierung der Administratoren über MFA verlangt. Redmond gewährt aber Administratoren die Möglichkeit, diese Verpflichtung um insgesamt 5 Monate zu verschieben.

[English]Microsoft hat gerade im M365 Admin-Nachrichten-Center bekannt gegeben, dass man bei Azure ab dem 15.10.2024 die Authentifizierung der Administratoren über MFA verlangt. Redmond gewährt aber Administratoren die Möglichkeit, diese Verpflichtung um insgesamt 5 Monate zu verschieben.

Rückblick: Umstellung bereits seit Juli 2024

Microsoft hatte bereits zum 17. Mai 2024 den Techcommunity-Beitrag Microsoft will require MFA for all Azure users veröffentlicht. Die Botschaft in diesem Beitrag lautete, dass die Azure-Teams im Mai 2024 mit der Einführung zusätzlicher Sicherheitsmaßnahmen auf Mandantenebene (Tenant-Ebene), die eine Multi-Faktor-Authentifizierung (MFA) erfordern, beginnen (ich hatte im Beitrag Microsoft startet ab Juli 2024 mit MFA für alle Azure-Nutzerkonten berichtet).

Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitsmethode, bei der Benutzer zwei oder mehr Nachweise erbringen müssen, um ihre Identität vor dem Zugriff auf einen Dienst oder eine Ressource zu überprüfen. Der Nachweis kann etwas sein, das der Benutzer weiß (z. B. ein Passwort oder eine PIN), etwas, das der Benutzer hat (z. B. ein Telefon oder ein Token), oder etwas, das der Benutzer ist (z. B. ein Fingerabdruck oder ein Gesichtsscan), schreibt Microsoft.

Durch die Einführung dieser Sicherheitsgrundlagen auf Tenant-Ebene soll eine zusätzliche Sicherheit zum Schutz der Cloud-Dienste bzw. Konten der Unternehmen geschaffen werden. Die Anmeldung an einem Azure-Nutzerkonto erfordert nach der Umstellung einen zweiten Faktor zur Freigabe. Die bisherige Standardauthentifizierung mittels Benutzername und Kennwort reichen dann nicht mehr aus. Microsoft schreibt, dass die Umsetzung der MFA-Anmeldung für Azure Nutzerkonten schrittweise und methodisch erfolgen werde, um die Auswirkungen auf Anwendungsfälle der Kunden zu minimieren.

Ab 15. Oktober 2024 wird es ernst mit MFA

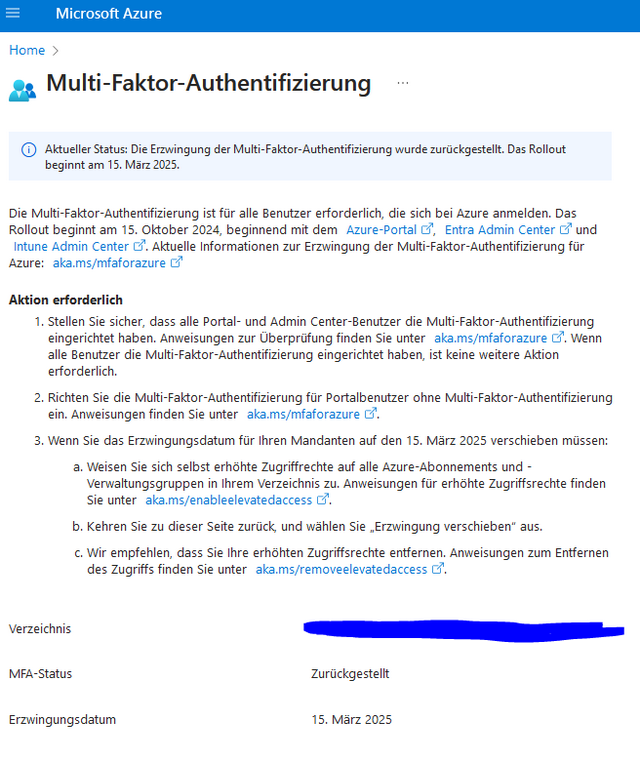

Blog-Leser Nico J. hat mich gerade per E-Mail über eine Ankündigung im MS 365-Nachrichtencenter informiert, die für Administratoren von Microsoft Azure relevant ist (danke dafür). Microsoft verlangt ab dem 15.10.2024, dass sich alle Admins von in Azure über MFA authentifizieren. So stehe es im M365 Admin-Nachrichtencenter, schrieb der Leser. Nico hat mir folgenden Screenshot der Nachricht mitgeschickt.

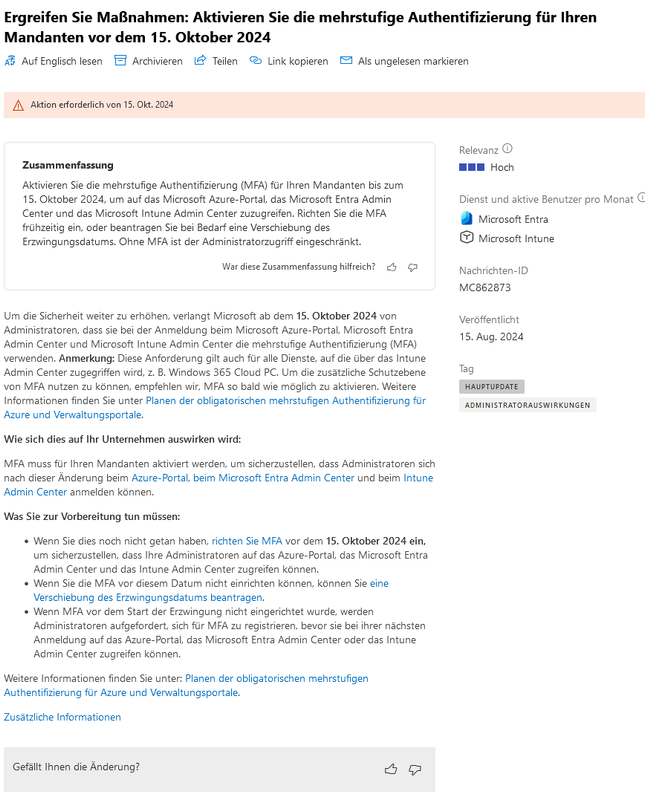

Der Leser hat noch einen weiteren Screenshot mit Hinweisen von Microsoft mitgeschickt.

Man erfährt, dass alle Benutzer MFA zur Anmeldung bei Microsoft Azure benötigen. Das Rollout beginnt ab dem 15. Oktober 2024. In obiger Meldung heißt es weiter, dass Administratoren von Azure, Entra etc. für den Zugang zum jeweiligen Admin-Center ab dem Stichtag einen FMA-Authentifizierung benötigen. Der Leser schrieb, dass Administratoren in den Einstellungen auf Wunsch die zwangsweise Einführung bis zum 25. 2025 verschieben können (siehe auch hier).

Microsoft ist aber in der Kommunikation nicht klar, was genau Sache ist. Laut meinen obigen Ausführungen sollte MFA bald für alle Benutzer gelten. In obigem Screenshot bezieht man sich aber auf die Administratoren der Tenants. Auch der Leser schreibt:

Auch hier verwirrt mich wieder (wie bereits bei vorherigen Meldungen): Im Nachrichtencenter liest man „verlangt Microsoft […] von Administratoren, dass sie bei der Anmeldung […] MFA verwenden". In Azure selbst liest man im Text „ [MFA] … ist für alle Benutzer erforderlich …."

Ich stelle die Information daher im Blog ein – vielleicht hilft es jemandem weiter. Gerade beim Schreiben gesehen, dass die Kollegen von Bleeping Computer das Thema hier anschneiden.

Ähnliche Artikel:

Microsoft startet ab Juli 2024 mit MFA für alle Azure-Nutzerkonten

Stellt Microsoft die Sicherheitsstandards für Mandanten in Azure AD zum 8. Mai 2023 auf MFA um?

MVP: 2013 – 2016

MVP: 2013 – 2016

Dann sollen sie doch mal keine halben Sachen machen und jedem Tenant die P1 dazuschenken, denn DAS würde der Sicherheit wirklich was bringen, aber nö.

Ich habe den Report https://aka.ms/AzMFA laufen lassen. In der Spalte "Notes" haben die allermeisten User den Eintrag: "Unable to retrieve MFA info for user. No record found for key: …."

Das wird auch schon im Blog in den Comments erwähnt:

https://techcommunity.microsoft.com/t5/core-infrastructure-and-security/update-on-mfa-requirements-for-azure-sign-in/bc-p/4210011/highlight/true#M6293

Hat jemand eine Idee, warum das so ist?

>>> … haben die allermeisten User den Eintrag: "Unable to retrieve MFA … <<<

Was ergibt sich, wenn Sie alternativ (1) folgend die dortige Abfrage "GET /authenticationMethods/userRegistrationDetails" im Graph Explorer ausführen?

(1) learn.microsoft.com/en-us/graph/api/resources/authenticationmethods-usage-insights-overview?view=graph-rest-1.0

Mit diesem Aufruf sind die Fehler verschwunden:

Export-MsIdAzureMfaReport .\report.xlsx -UseAuthenticationMethodEndPoint

>>> Das wird auch schon im Blog in den Comments erwähnt: <<<

Ich finde nichts, welches Posting meinen Sie dort genau?

Das:

JonKilner

Aug 05 2024 03:14 AM

What does it mean when the report shows 'Unable to retrieve MFA info for user. No record found for key'?

We see this for federated users and cloud only users, for users with and without an MFA status.

Ok, sorry. Ich hatte nur jüngere Postings überflogen.

Die in (1) in den Abschnitten "Delay in reporting MFA Status and Authentication Methods" und "MFA Status when using identity federation" haben Sie vermutlich gelesen.

(1) azuread.github.io/MSIdentityTools/commands/Export-MsIdAzureMfaReport/

Ein weiterer Hinweis aus dem MS Admin Center ist die Ablösung des Azure AD Sync durch Entra AD Sync zum September. Ohne im Augenblick direkten Zugriff zu haben frei aus dem Gedächnis:

"Es könnten einige Dinge nicht mehr richtig funktionieren, wenn Sie nicht auf die aktuelle Version aktualisieren."

Aktuelle Version heißt dabei alles ab v2.3.2, wenn ich mich richtig erinnere.

Wir hatten parallel mit unserem IT-Dienstleister am Freitag die aktuelle Version 2.3.20 eingespielt. Seitdem funktioniert die Sync nach AAD sowohl beim Dienstleister als auch bei uns nicht mehr. Zum konkreten Fehler findet man auch wenig im Netz. Im Sync manager wird irgendein Status, der auf einen Dll-Fehler hinweisen könnte, geloggt. Im Eventlog findet sich eine Exception-Kaskade. Sowohl Netzwerkverbindung und Authentifizierung konnten wir gut ausschließen. Wir haben jeweils Tickets bei MS eröffnet.

Kurzum: Ich würde aktuell davon abraten die Version 2.3.20 auszurollen. Wir nutzen Server 2019.

Hat jemand ähnliche Erfahrungen gemacht? Konkretere Infos kann ich gerne morgen nachliefern.

Lösung gefunden. Entra AD Connect benötigt zwingend TLS 1.2. Das ist per Default (unter Server 2019) nicht aktiv.

https://learn.microsoft.com/en-us/entra/identity/hybrid/connect/reference-connect-tls-enforcement

Wie handhabt ihr es bei Benutzer die kein Geschäftshandy haben und trotzdem sich am Azure Portal anmelden sollten (bspw. Azure DevOps Admins)? Die Firmenpolicy lässt die Nutzung privater Handys am Arbeitsplatz nicht zu.

Kann man das MFA-Thema auch mit YubiKeys oder so erschlagen oder kann man diese nur als "passwordless" nutzen und hat trotzdem kein MFA?