[English]Ich ziehe mal ein Thema separat heraus, welches von Lesern in Kommentaren und auch direkt per E-Mail an mich herangetragen wurde. Wer die Sicherheitsupdates vom August 2024-Patchday (13. August 2024) unter Windows installiert, bekommt Probleme. Die betreffenden Updates stören die GPP-Zielgruppenadressierung. Hier einige Informationen zu diesem Problem.

[English]Ich ziehe mal ein Thema separat heraus, welches von Lesern in Kommentaren und auch direkt per E-Mail an mich herangetragen wurde. Wer die Sicherheitsupdates vom August 2024-Patchday (13. August 2024) unter Windows installiert, bekommt Probleme. Die betreffenden Updates stören die GPP-Zielgruppenadressierung. Hier einige Informationen zu diesem Problem.

Windows GPP-Zielgruppenadressierung

Gruppenrichtlinieneinstellungen (GPP) ermöglichen Administratoren Computer- und Benutzerkonfigurationseinstellungen anzugeben. GPP bietet auch die Filterung von Einstellungen mithilfe der Zielgruppenadressierung auf Elementebene, die eine präzise Anwendung von Einstellungen auf eine Teilmenge von Benutzern oder Computern ermöglicht, wie Microsoft hier erklärt. Auf gruppenrichtlinien.de findet sich hier ebenfalls noch ein Beitrag mit einigen Hinweisen.

Berichte über kaputte GPP-Zielgruppenadressierung

Bereits kurz nach dem Patchday meldeten sich diverse Nutzer, die angaben, dass die August 2024-Update die "GPO-Zielgruppenadressierung" kaputt machen.

Meldung #1 über Probleme

Im Diskussionsbereich hatte sich techee gemeldet und schrieb, dass die August 2024-Updates Teile der GPO Zielgruppenadressierung zerstören. Er konnte dies auf einem Windows Server 2022 selbst nachstellen.

Meldung #2 über Probleme

Zum 20. August 2024 hat mich Michael R. per Mail mit dem Betreff "August Update breaks new Item-Level Targeting in GPOs" angeschrieben, weil er in Probleme gelaufen ist. Dazu schrieb er mir:

hier noch eine kurze Info zu einem Problem mit dem kumulativen Windows Update für August 2024.

Sobald das Update auf einem Rechner installiert ist, gibt es an diesem Probleme mit der GPP-Zielgruppenadressierung (getestet mit Windows 11 und Windows Server 2022).

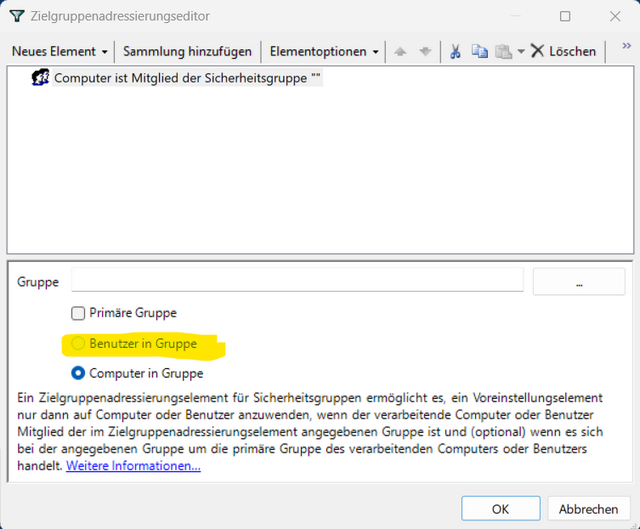

Konkret kann man in der Zielgruppenadressierung unter "Gemeinsame Optionen" die Option "Benutzer in Gruppe" nicht mehr auswählen. Nur die Option "Computer in Gruppe" ist aktiv.

Obiger Screenshot, den mir Michael mitgeschickt hat, verdeutlicht den Bug. Beide, techee und Michael verweisen auf einen Reddit-Beitrag wo ein Nutzer das Gleiche berichtet.

Meldung #3 auf reddit.com

Im reddit.com-Beitrag mit dem Titel KB5041578 Breaks new Item-Level Targeting in GPOs wird ein Update genannt, welches Probleme bereitet:

Looks like this breaks the ability to select "Users in Groups" for Security Groups Item Level targeting for GPOs.

Have two domains, one was patched last night, no domain controllers with KB5041578 installed can select "Users in Groups", it's greyed out. Domain that wasn't patched still had the option available. Uninstalled KB5041578 on one of the domain controllers, able to select "Users in Groups" again.

Existing GPOs are fine, hasn't broken those, only creation of new ones. If you already have an object listed with a user group selected, you can change it, it's still selected, but greyed out.

Be wary patching this if you need to make more of these.

Edit: GPP, any option, was noticed first for Printer mapping, but tried other GPPs and couldn't do User in Groups for any. Windows Server 2019. Haven't tried Powershelling yet.

Bei Windows Server 2019 wird das durch Update KB5041578 hervorgerufen. Bei Windows Server 2022 ist es dagegen KB5041160, welches die Möglichkeit zur Auswahl Benutzer in Gruppe sperrt. Der Betroffene hat dies durch Deinstallation des Updates unter Windows Server 2022 verifiziert. Danach war die Option wieder auswählbar.

Hier berichtet ein Nutzer, dass bei ihm seit Installation des August 2024-Update unter Windows Server 2019 die GPO Berichterstellung seitdem nicht mehr funktioniert.

Ähnliche Artikel:

Microsoft Security Update Summary (9. Juli 2024)

Patchday: Windows 10/Server-Updates (13. August 2024)

Patchday: Windows 11/Server 2022-Updates (13. August 2024)

Windows Server 2012 / R2 und Windows 7 (13. August 2024)

Windows Server 2019/Windows 10 Enterprise 2019 LTSC: Performance-Probleme mit Update KB5041578

Windows August 2024-Update legt Linux-Boot lahm

MVP: 2013 – 2016

MVP: 2013 – 2016

Danke 👌 Kollegen haben sich schon gemerkt, dass mit den GPOs was nicht stimmt.

Die Serie von kaputten Microsoft Updates reißt nicht ab, ich frag mich wirklich wie lang man weiter so verantwortungslos gegenüber seinen Kunden agieren will. Macht mich echt fassungslos. In nahezu jeder Behörde/Unternehmen wird der Bumms eingesetzt und Microsoft hält es anscheinend nicht mehr für nötig Updates – bevor diese ins Feld gehen – ausgiebig zu testen. Stattdessen darf der Kunde Beta-Tester spielen.

Aber weiter fleißig Kohle kassieren…

Ist das mit der Zielgruppenadressierung nicht ohnehin ein Überbleibsel aus eigentlich längst vergangenen Tagen? Mein Kenntnisstand ist, dass man die Anwendung von Gruppenrichtlinien über die Delegation und Sicherheitsgruppen steuert.

Dennoch, wenn das Feature noch da ist, soll es natürlich auch funktionieren.

Man lernt nie aus, aber ich frage mich ob das wirklich so ist:

Wie würde man denn über Delegation und Sicherheitsgruppen z.B. Laufwerke mappen. Da benutzt man doch auch "Item targeting" oder nicht?

Würde das über mehrere Gruppenrichtlinien machen, also für jedes Laufwerk (=jede Abteilung) eine Richtlinie. Unter Delegation dann würde ich bei den Authentifizierten Benutzern (beinhaltet auch Computer-Objekte) die Anwendung der Richtlinie abwählen. Wichtig: nicht das Lesen der Gruppenrichtlinie abwählen oder gar verbieten, das führt zu Fehlern. Ich würde dann die Sicherheitsgruppe mit den erlaubten AD-Objekten hinzufügen und bei der Gruppe das Anwenden der Richtlinie erlauben.

Ja, das klingt jetzt irgendwie beim Schreiben schon kompliziert. Ich habe das auch nur mal aufgeschnappt, dass Item Level Targeting obsolet bzw. veraltet ist.

Wir nutzen die Zielgruppenadressierung für die Zuweisung von Druckern zu Computer Objekten. Bei rund 500 Druckern dann jeweils eine eigene Gruppenrichtlinie zu erstellen, ist vermutlich auch nicht der sinnvollste Weg. Daher hat diese Funktion schon seine Berechtigung und sollte nicht durch Updates zerschossen werden.

Verstehe ich nicht. Und wie macht Ihr das mit den Usern? Die sind doch bestimmt Mitglied einer Gruppe "printer_4711", die mit einer GPO "printer_4711" verbandelt ist? Was hindert Euch das Computerkonto in die Gruppe zu werfen? Da braucht ihr nichts zusätzliches.

Bin zwar nicht der mit den 500 Druckern, aber ich bzw. wir lösen das im Endeffekt so:

Es gibt eine GPO, die heißt z.B. "map_drives". Dort stellen wir dann in den GPP Einstellungen die Laufwerkszuordnung ein.

Diese verknüpfen wird per Item-Level-Targeting mit einer Gruppe im AD. Wir sagen bei den Filtern der GPP "Benutzer in Gruppe" (Screenshot im Artikel weiter oben).

Dann fügen wir die ganzen User der Gruppe hinzu.

Wenn man die Drucker hinzufügen möchte, dann erstellt man wieder eine GPO. Diese wird dann "map_printer" benannt, und man erstellt unter den GPP Einstellungen wieder sein Zeug (rechte Maustaste -> Bearbeiten -> Benutzerkonfiguration -> Einstellungen -> Systemeinstellungen -> Drucker

Dort erstelle ich dann die Regeln für die zuvor auf dem Druckerserver freigegeben Drucker.

Ja, das geht dann schon über Gruppen. Aber ich kann im Beispiel 500 Gruppen und Drucker über eine einzelne GPO steuern, die einfach 500 Regeln via Item Level Targeting enthält. Hardcore-Admins verwalten die GPO durch Scripte automatisch (Drucker wird hinzugefügt oder entfernt, GPP wird automagisch angepasst)

Da kann man auch noch ganz andere Dinge wie WMI-Queries etc machen. Klassiker: "BatteryIsPresent" -> Regel, die nur oder genau nicht auf mobile Geräte zielt. Auch die Accounts, die in der lokalen Admin-Gruppe sind, lassen sich darüber sehr effizient steuern.

Eigentlich sehr viel dynamischer und flexibler als über Delegationgruppen, die dann jeweils eine eigene GPO pro Regel benötigen.

sehr ärgerlich.

Workaround:

– computer in gruppe wählen

– gruppe auswählen, damit die sid eingetragen ist

– speichern

– item aus den Desktop ziehen

– mit notepad korrigieren

– item per copy paste integrieren, das andere löschen

Workaround, Änderung über das XML:

den Flag/Attribut/Eintrag auf userContext="1" setzen (0=Computer is in Group, im Fall des ILT)

Danke für den Hinweis – hoffe, er hilft Betroffenen.

Kannst du das etwas mehr ausführen? Was ist genau der Workaround?

Vielen Dank :)

Du hast das Posting darüber von mir gelesen?

Die bestehenden GPOs wurden wohl nicht verändert, man kann nur Benutzer bei neuen oder zu ändernden GPO nicht auswählen.

Du legst einfach dann "Computer ist in Gruppe.." an, wählst die Gruppe mit den Benutzern aus, die Du haben willst und speicherst die GPO (Am besten sicherheitshalber vor der Änderung eine Kopie/Sicherung vorher machen). Dann musst Du die betreffende GPO rausfischen (den Namen findest Du unter Eigenschaften raus), dann die Einstellung unter {DeinGPOName}\\User\\Preferences\\Drives mit einem Editor öffnen und dort an der richtigen Stelle (suchen nach userContext) die dort vorhandene 0 durch eine 1 ersetzen. Dann die Änderungen speichern und über den GPO-Editor nochmal prüfen -> passt :-)

@Mark – vielen Dank! und liebe Grüße ;-)

Wichtig: Änderungen gehen (bei uns zumindest) nur über lokale Anmeldung mit einem entsprechenden Admin.

Evtl. kannst Du auch eine bestehende Einstellung kopieren, einfügen und anpassen. Viel Erfolg!

PS – wenns einfacher geht freu ich mich über Input ! :-D

Kann ich auf Server 2019 nachvollziehen. Klickt man "Sicherheitsgruppe" an, wählt er "Computer" aus und lässt nicht mehr auf "Benutzer in Gruppe" einstellen. Richtig toll.

Was ist die Lösung? Mindestens einen DC nicht patchen? Saftladen.

Ich verstehe das Problem gerade nicht… reden wir von den WMI Filtern auf den GPOs? Wo soll da ein solcher Button sein? Da gebe ich nur meine Query ein z.B. "select * from win32_computersystem where name like 'terminal%'"

Oder reden wir von der GPO selbst, wo im ersten Tab "Bereich"jeweils Gruppen oder Benutzer ausgewählt werden können, jeweils einzeln für die Gesamtstruktur, Standorte oder dem Teilzweig.

Es geht um das so genannte Item Level Targeting welches in GPPs (Group Pokicy Preferences) verwendet werden kann. Mit GPPs kann man zum Beispiel Registrywerte schreiben, Drucker zuweisen oder Verknüpfen anlegen lassen.

Ich kannte dieses ILT bis eben gar nicht, aber manche Leute meinen, in bestimmten Fällen wäre das schneller als WMI-Filtern.

Die hier haben z.B. einige Messungen durchgeführt:

https://evilgpo.blogspot.com/2014/11/showdown-wmi-filter-vs-item-level.html

Und wenn ich mir da den Screenshot vom Targeting Editor ansehe, scheint das auch übersichtlicher zu sein, als SQL-artige Queries zu erstellen. Könnte mir denken, dass schon deswegen die Art Admin, die den Job geerbt hat, weil sie zu irgendeinem Zeitpunkt die computeraffinste Person in der Firma war, ILT bevorzugt. :)

> Build huge GPOs that hold all settings that apply to almost anybody. Do not built individual GPOs to assign a printer or map a network share – put all of these in one GPO together (…)

ehm… nein das genau nicht.

Die Messungen sind durchaus interessant, aber irgendwo auch nicht wirklich überraschend. In 25 Jahren hat es Microsoft geschafft, seine zentralen Admin-Tools weder von der Usability anzupassen (optisch spielen wir mit dem Win2000 UI/UX) noch irgendwie technisch im Jahr 2024 anzukommen (Single-Core Verarbeitung? WTF!).

Es geht um die Group Policy Preferences, also alles was nicht unter "Richtlinien / Policies" sondern unter "Einstellungen / Preferences" zu finden ist.

Da gibt es die Zielgruppenadressierung als Feature um nochmal genauer zu unterscheiden, wer die GPO anwenden soll.

Ah vielen Dank… gefunden! Benutze ich nicht. Sonst verliert man ja komplett den Überblick, wenn da auch noch unterschieden wird. Für Extrawürste gibt es immer eine neue Policy über Gruppenmitgliedschaften und der Verknüpfungsreihenfolge geregelt.

Wir haben eine interessante Konstellation.

2016er Domain Controller mit den aktuellen Updates drauf.

Direkt auf den DCs geht es.

Verbinde ich mich aber mit meinem Windows 10 Rechner (auch aktuelle Updates) via MMC dann geht es nicht.

Da scheint es irgendwas an der MMC oder den Management Tools zerschossen zu haben.

Halbwegs dauerhafte Lösung wäre also einen 2016er Server mit den Management Tools zu installieren und GPOs von dort aus zu verwalten bis das gefixt ist.

Für Windows Server 2016 kann das Problem bestätigt werden. Das Update KB5041773 vom Patchday August ist die Ursache.

Der Workaround, den @Mark Heitbrink vorgeschlagen hat, funktioniert bei uns.

Interessant. Bei uns funktioniert es mit dem installieren Update direkt auf dem 2016er DC noch.

Nur die Clients haben das Problem.

Gruppenrichtlinien Zugriff per:

– 2016 DC: Funktion ist auswählbar

– 2016 Memberserver: Funktion ist auswählbar

– 2022 DC: Funktion ist ausgegraut

– Client Win10 22H2: Funtkion ist ausgegraut

(nur bei bestehenden Policies geprüft)

Deckt sich mit dem was ich bei uns sehe.

Kann ich auf Server 2022 DCs auch sehen. Die Option ist einfach ausgegraut. Bestehende GPOs scheint dies aber nicht zu betreffen. Zumindest zeigt es bei mir in der XML den "userContext=1" an, wenn ich eine ältere GPO öffne.

Gruß

Also bei installiertem Patch kann ich keine neune Benutzergruppen mehr auswählen, aber die bestehenden GPOs mit Benutzergruppen funktionieren dann aber noch und tun ihre Arbeit, oder sind diese dann auch kaputt?

Also in meinen bereits gepatchten Umgebungen ziehen die User-based ILTs noch, können aber nicht über die GUI, sondern nur über XML (siehe @Mark Heitbrink) editiert werden.

*verwirrt* …

… denn es wird begrifflich munter gemixt: GPO und GPP.

– GPOs gibt es schon seit Win2000

– GPPs wurden erst mit Win2008 integriert (mit Übernahme der Fremdsoftware PolicyMaker)

Es sind m.W.n. also 2 unterschiedliche Technologien.

Und soweit mir bekannt, unterstützt nur GPP die Zielgruppenadressierung (ITLM).

GPO kann das nicht (Zielgenauigkeit dort ereichbar nur mit WMI-Filter).

Daher verwirren mich schon im Originalposting Formulierungen wie

"GPO Zielgruppenadressierung zerstören" oder "August Update breaks new Item-Level Targeting in GPOs".

Müsste das dort nicht jeweils GPP statt GPO heißen??

Hallo ZEN-Master,

eigentlich lieferst du ja die Antwort in deiner Erklärung gleich mit: "…GPPs wurden (…) integriert".

D.h. die GPP (Group Policy Preference) ist Bestandteil eines GPO (Group Policy Object). Ob ich also nun von GPO im Allgemeinen oder von GPP im Speziellen rede, ist eher unerheblich, da es ILT sowieso nur in der GPP gibt.

Wenn du den Unterschied zwischen GPO und GPP kennst, den Begriff Item Level Targeting, Zielgruppenadressierung auf Elementebene einsortieren kannst und sogar PolicyMaker noch kennst, dann kann es dich nicht verwirren. Du hast es ja verstanden :-D

Ich schätze meinen Wissenstand nicht höher ein, als den von Hr. Born. Daher darf ich durchaus verwirrt oder verunsichert sein :-)

Und vielleicht hilft es ja auch anderen, wenn der Scope korrekt benannt wird.

Danke für Deinen Post.. erging mir ähnlich…

ja, müsste GPP heißen und nicht GPO.

So ein neumodisches Zeug wie GPP nutze ich nicht :-P

Weiß nicht. Normal kennt man die Zielgruppenadressierung und die GPPs, welche ja auch GPOs sind. Dachte eigentlich nicht, dass man in einem Blog wo Admins unterwegs sind den Unterschied erklären muss.

Erklären MÜSSEN muss man gar nichts.

Allerdings hat diese Plattform doch durchaus die Absicht, sich gegenseitig die Arbeit zu erleichtern …

– GPOs verwenden wir

– GPPs verwenden wir nicht

Wenn oben stehen würde: "Nur GPPs sind betroffen", kann ich also getrost das CU installieren und mich um andere Sachen kümmern.

Wenn oben aber (offenbar fälschlicherweise) von GPOs (also der Definitionsbereich erweitert wird) die Rede ist, muss ich tief eintauchen und schauen, betrifft es meinen Serverpark nun oder nicht …

Die korrekte Benennung ist hier also kein überschüssiger Erklärungsballast, sondern resultiert in einer echten Zeitersparnis (je nach Recherche-Aufwand von so einigen Stunden … 1 Mann-Tag hatte ich ca. schon reingesteckt …).

Problem auf Server 2022 bestätigt.

Das ist so kaputt. Ich mag auch keine workarounds, Editieren von Dateien und andere Bastelbuden. Kann nicht mal ein CU ganz unscheinbar ohne Probleme kommen? *seufz

Hallo Zusammen, ich lese Günters Blog erst so 2 Jahre, aber er und seine Community scheinen zeitlich oft vor Heise und Microsoft zu liegen!

Erstaunlich!

Manchmal sind es nur bestimmte Konstellationen, aber wenn ich betroffen bin?- auch nur mal eine Idee zu bekommen- Bin ich Schuld, nein sondern das System, beruhigt dann ungemein.

…irgendein admin

P.S. Ich fing an diesen Blog zu lesen als Günter Born schrieb, ich höre vielleicht bald auf, bin dagegen!

P.S. Oder gibt es eine MS Seite wo ich das lesen kann und so auch an die Kunden weitergeben kann?

Für Tipps wäre ich dankbar

@axel…

Naja was erwartest Du? Auf "MS-Seiten" wirst Du vermutlich eher die offizielle, schöne, bunte, auf Hochglanz polierte von Marketingmenschen optimierte, heile Welt Info bekommen, die Du genauso auch bekommen sollst. Mehr zugeben als was sich offiziell eh nicht mehr leugnen lässt, bekommst Du da selten zu hören.

Einige weitere Seiten und Blogs siehst Du am rechten Bildschirmrand. Wenn Du ein wenig die Infosec Bubble verfolgst, wirst Du Dir von ganz allein die RSS Feeds der lesenswerten Quellen entdecken und mitverfolgen.

Ich kann mich auch irren. Aber als ich gelesen habe, dass das Update KB5041578 (für Windows 10) bzw. KB5041571 (für Windows 11) Probleme in der Kommunikation zwischen Clients und Servern macht kam mir der Gedanke: mit diesem Update schraubt Microsoft ja an bewährten Sicherheitsschlüsseln herum (SBAT), die evtl. auch bei den hier genannten Problemen eine Rolle spielen. Ähnlich wie bei den Dual Boot Problemen mit Linux und Windows werden hier Schlüssel gesperrt, die vielleicht bei der Kommunikation zw. Clients und Servern eine Rolle spielen. Aber wie gesagt: ich kann mich auch irren. ;-)

das GPO Problem hat damit nichts zu tun.

Client und Server kommunizieren wunderbar. 100% funktional, was die Anwendung der GPO betrifft.

der Fehler liegt einzig in der UI des Richtlinien Editors, aus welchem Grund auch immer.

das es technisch keinen Fehler in der Kommunikation betrifft, beweist der workaround über das XML.

Wer und wie das XML editiert wird ist dem Client bei der Übernahme egal. es wird ausgewertet, wie es ist.

ob du den Schalter anklickst, oder das XML mit notepad bearbeitest führt zu identischem Ergebnis

Hallo.

Tritt das Problem nur auf wenn ich die Clients patche oder nur wenn die DC's gepatcht wurde.

Oder anders gefragt: Kann ich meine Client mit den Updates versorgen und lasse in diesem Monat die Server (die DC's) lieber raus.

Dann habe ich wenigesten halbwegs aktuelle Clients.

Danke für eine Zündung die Licht ins dunkel bringt :-)

siehe meine Antwort an Tibor Simandi Kallay

Viele schreiben hier, man würde eh nicht die GPPs verwenden, da diese veraltet wären. Das ist eine so falsche Aussage. Die Funktionen die die GPP abdecken gehen ansonsten oft nur über haufenweise Scripts. Registrywerte schreiben, Drucker zuweisen, Verknüpfen User-basiert zuweisen oder Files und Folder beim Login abgleichen.

Vielleicht fehlt euch die Vorstellungskraft aufgrund eurer Umgebung, aber ich kann euch versichern, wenn ihr eine sehr große Infrastruktur betreut wollt ihr nicht immer alles mit Scripts erschlagen.

GPPs haben wir zu Hauf im Einsatz (Registrywerte, Netzlaufwerkzuordnung etc.), aber sofern ich das hier jetzt korrekt verstanden habe, ist das Problem ein Anzeigeproblem und kein technisches und / oder Kommunikationsproblem.

Das würde jetzt für mich also bedeuten, dass ich die Updates auf allen Clients freigeben kann und bei den Servern nach dem Update in der GUI ein Problem habe, aber nicht in der Funktion.

Kann man es so sagen?

Korrekt, es betrifft nur die GUI des Gruppenrichtlinienverwaltungs-Editors.

Die Maschine, von der aus man die GPP bearbeiten möchte, darf entweder nicht mit dem CU aus August gepatcht werden, oder man verwendet den Workaround von Mark Heitbrink.

eine andere Lösung: Wenn Sie eine vorhandene Zuordnung haben, können Sie diese kopieren und einfügen. Dann bearbeiten Sie sie. Das funktioniert, ich habe es gerade getestet. Etwas einfacher als das Bearbeiten von Dateien

Ich kann es nicht nachstellen, nach Installation des KB5041773 kann ich sowohl auf dem DC (Server 2016) als auch über den Servermanager auf meinem Client (Windows 11 – OS Builds 22631.4037) die Zielgruppenadressierung aktivieren bei z.B.: Netzlaufwerk zuweisen, egal ob neue oder bestehen GPP

Hi

kann es auf Server 2022 bestätigen.

was auch geht ist eine bestehendes GPP Objekt mit Item-Level Targeting mit einer User Gruppe zu kopieren. Dann kann man die Usergruppe austauschen. Setzt natürlich voraus, dass man so ein GPP Objekt mit Item-Level Targeting in irgendeiner GPO hat (man kann es auch GPO übergreifend kopieren).

Moin, wir behelfen uns damit, dass wir bestehende Objekte mit Zielgruppenadressierung auf Benutzerebene kopieren, direkt wieder einfügen und die Gruppe austauschen. Geht relativ zügig.