[English]Kurze Info für Besitzer von Wise-Konten, die ich mal vorsorglich hier im Blog einstelle. Momentan scheint eine Phishing-Kampagne zu laufen, die auf Wise-Nutzer zielt. Mir fällt auf, dass mein SPAM-Ordner in den letzten Tagen mit entsprechenden Mails geflutet wird. Ich bereits das Thema nachfolgend kurz auf – speziell, um eventuell Nutzer von Wise-Konten, die unsicher sind und zumindest im Web suchen, einen Ankerpunkt der Art "Vorsicht, Betrug und Phishing" zu liefern.

[English]Kurze Info für Besitzer von Wise-Konten, die ich mal vorsorglich hier im Blog einstelle. Momentan scheint eine Phishing-Kampagne zu laufen, die auf Wise-Nutzer zielt. Mir fällt auf, dass mein SPAM-Ordner in den letzten Tagen mit entsprechenden Mails geflutet wird. Ich bereits das Thema nachfolgend kurz auf – speziell, um eventuell Nutzer von Wise-Konten, die unsicher sind und zumindest im Web suchen, einen Ankerpunkt der Art "Vorsicht, Betrug und Phishing" zu liefern.

Wer oder was ist Wise?

Als ich die ersten Nachrichten im Posteingang sah, die mir anrieten, doch bitte die Sicherheit meines Wise-Kontos zu verbessern, war der Gedanke: "Kenne mer nit, bruche mer nit, fott domet" (alter Rheinischer Spruch). Als mehr und mehr Mails im SPAM-Ordner meines Postfachs gelandet sind, habe ich dann beschlossen, etwas genauer hinzuschauen und für die Leserschaft aufzubereiten.

Also habe ich einfach mal geschaut, was Wise überhaupt ist. Laut Wikipedia ist Wise, ehemals TransferWise, ein Online-Geldtransfer-Service für Fremdwährungen mit Sitz in London-Shoreditch. Das Unternehmen wurde im Jahr 2011 von den beiden Esten Kristo Käärmann und Taavet Hinrikus gegründet. Das Fintech-Unternehmen ist inzwischen an der Börse und startete mit einer Bewertung von 7,95 Milliarden Pfund. Ist also keine Garagenklitsche mehr und für Phisher von Interesse. Ich selbst habe aber kein Konto bei denen – da war ich mir sicher.

Phishing-Kampagne zielt auf Wise-Nutzer

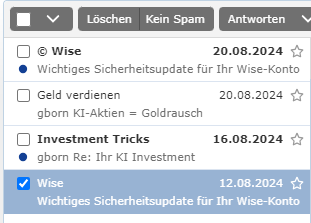

In meinem Postfach sortiert 1&1 täglich eine stattliche Anzahl an SPAM-Nachrichten als SPAM aus. In der täglichen Benachrichtigung zu SPAM fielen mir – neben den ständigen Warnungen, dass mein (nicht vorhandenes) McAfee Virenschutzpaket abgelaufen sei – auch plötzlich Mails zu einem Wise-Konto auf.

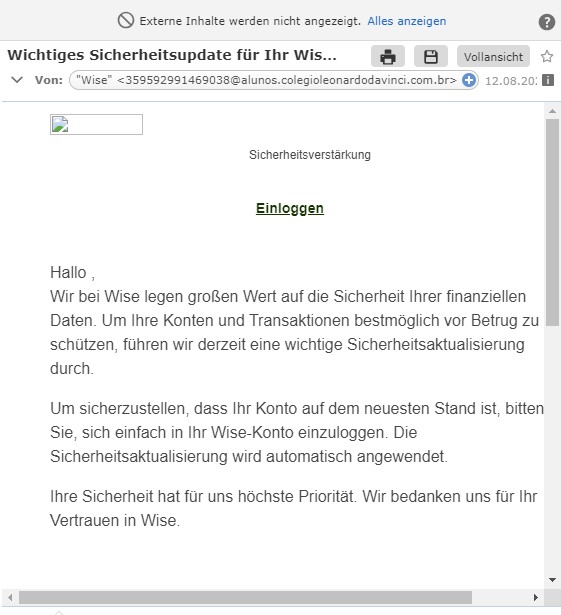

Ich habe mir dann dies Mail mal im SPAM-Ordner des 1&1 Postfachs direkt online angesehen – konnte aber ad-hoc nichts sofort Auffälliges feststellen – sofern man mal den Begriff "Sicherheitsverstärkung" weg lässt und die merkwürdige Absenderadresse aus .br ignoriert.

Es ist aber auch zu verlockend, da soll die Sicherheit meiner finanziellen Daten und Konten samt Transaktionen vor Betrug geschützt werden. Sicherheitsaktualisierungen sind auch gut, predigen die Sicherheitsexperten doch immer, selbst inne TV.

Halt, Stopp, das geht schief

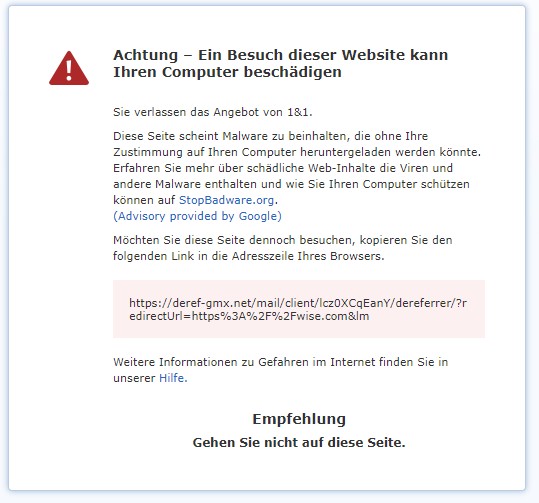

Die regulären Blog-Leser vom Fach wissen, dass die obige Nachricht zu einer Phishing-Kampagne gehört. Ich habe mir aber den Spaß gemacht, das mal kurz näher zu eruieren. Als ich den Link aus meinem 1&1-Postfach in einer abgesicherten Umgebung öffnen und prüfen lassen wollte, erschien nachfolgende Warnung von 1&1.

Hängt damit zusammen, dass 1&1 bei Links von Mails, die im Ordner SPAM einsortiert sind, generell warnt. Aber die obige Seite mit der Warnung zeigt die Ziel-URL, die zwar mit wise.com endet. Aber in der Mail wird einen gmx.net-Adresse zur Umleitung angegeben – nichts, was von Wise kommen sollte.

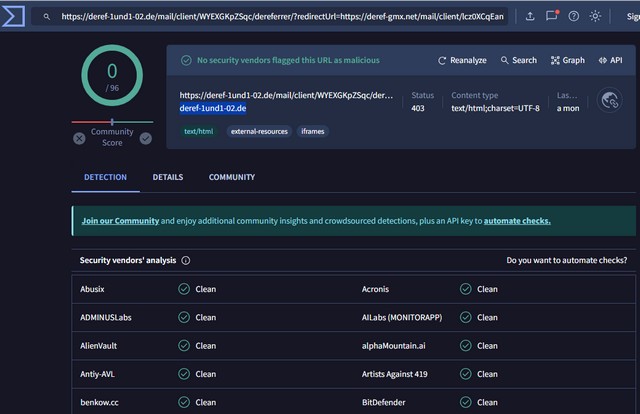

Virustotal ist zufrieden …

Ich habe dann noch den Ziel-Link bei Virustotal prüfen lassen, um herauszufinden, ob da bereits was bekannt ist. Es gab aber leider ein erwartetes Ergebnis – Virustotal sieht den Link nicht als schädlich an.

Entweder ist die Kampagne noch zu frisch, oder die Phisher haben die Seite so aufgezogen, dass Virustotal abgefangen wird und dessen Scanner das Link-Ziel nicht als Phishing erkennen.

Ich habe noch ein wenig mit der URL herumgespielt, und es wird merkwürdig: Der 1&1-Referrer verweist auf GMX. Gebe ich diesen Teil der URL im Browser ein, erhalte ich die Meldung "Sie verlassen das Angebot von GMX" und den Hinweis, dass ich mit dem Link zu einer externen Seite gelange – ist also wieder ein Referrer, diesmal von GMX. Bestätige ich die Weiter-Schaltfläche, lande ich bei der Wise-Info- und Anmeldeseite. Erklärt, warum Virustotal und weitere Prüfseiten nichts beanstandet haben. Aber ich habe aktuell keinen Plan, was die Phishing-Mail als Zweck verfolgt. Eine Werbung für das Wise-Angebot wäre mit obigem Betreff wenig zielführend.

Nun doch Phishing

Ergänzung: Ich habe mir mal den Quellcode der Mail angesehen – deren Inhalt ist als Tabelle mit einfachen Einträgen aufgebaut. Am Ende des Frames findet sich dann folgendes Script, was aber auskommentiert ist.

<script><!--

var p = window.parent, $ = p.$, doc = p.document, isMailerInitialized = function () {

if (p.WicketFlightManager.isInitialized() === false) {

setTimeout(isMailerInitialized, 50);

} else {

window.parent.document.dispatchEvent(new CustomEvent('externalContentVisible', {bubbles: true, detail: true}));

}

};

$(doc).ready(isMailerInitialized);

--></script>

In einem weiteren Schritt habe ich dann die Phishing-Mail aus dem 1&1-SPAM-Ordner vom Thunderbird abholen lassen. Dort sah ich die ganze Nachricht. Als ich die betreffende URL der Schaltfläche Jetzt sichern (zeigte bereits auf eine Fremdadresse) in Virustotal prüfen ließ, wurde mir der Link von vier Anbietern als Phishing angezeigt.

MVP: 2013 – 2016

MVP: 2013 – 2016

"Bestätige ich die Weiter-Schaltfläche, lande ich bei der Wise-Anmeldeseite." Ist der nächste Hop wirklich der die Wise-Anmeldeseite oder gibt es da ggf. ein Zwischen-Hop der an gewissen Kriterien umleitet, z.B. man kommt mit dem Chrome Browser, Weiterleitung zur Fake-Wise-Seite; man kommt mit dem FireFox Browser, Weiterleitung zur Echten Wise Seite. So könnte man bestimmt auch das eine oder andere AV-Programm in die Irre führen. Der Zwischen-Hop sollte aber meine ich mit den Entwicklertools nachvollzogen werden können.

Andere Überlegung: In der Mail ist ein Tracking-Pixel, um einfach mal zu gucken wie viele Leute man über die verwendete Spam-Liste erreicht.

deref-gmx.net wird bei IONOS 217.72.196.61 gehostet.

Eine Abfrage des Zertifiktas ergibt:

commonName = Telekom Security ServerID OV Class 2 CA

organizationName = Deutsche Telekom Security GmbH

countryName = DE

Validity

Not Before: Feb 19 10:22:51 2024 GMT

Not After : Feb 23 23:59:59 2025 GMT

Subject:

commonName = deref-gmx.net

organizationName = 1&1 Mail & Media GmbH

localityName = Montabaur

stateOrProvinceName = Rheinland-Pfalz

Sehr merkwürdig!

whois deref-gmx.net

Domain Name: DEREF-GMX.NET

Registry Domain ID: 2003287744_DOMAIN_NET-VRSN

Registrar WHOIS Server: whois.psi-usa.info

Registrar URL: http://www.psi-usa.info

Updated Date: 2024-02-17T08:33:46Z

Creation Date: 2016-02-16T18:05:17Z

Registry Expiry Date: 2025-02-16T18:05:17Z

Registrar: PSI-USA, Inc. dba Domain Robot

Registrar IANA ID: 151

Registrar Abuse Contact Email: domain-abuse@psi-usa.info

Registrar Abuse Contact Phone: +49.94159559482

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: NS-MAM.UI-DNS.BIZ

Name Server: NS-MAM.UI-DNS.COM

Name Server: NS-MAM.UI-DNS.DE

Name Server: NS-MAM.UI-DNS.ORG

DNSSEC: unsigned

Also eher keine GMX-Seite (die würden im eigenen Konzern registrieren).

Weiterer Hinweis: "Registrar Abuse Contact Phone: +49.94159559482", das wäre in Langenaltheim (Region Nürnberg) während GMX doch in KA sitzt?

whois deref-gmx.net

Domain Name: DEREF-GMX.NET

Registry Domain ID: 2003287744_DOMAIN_NET-VRSN

Registrar WHOIS Server: whois. psi-usa. info

Registrar URL: http:// www. psi-usa. info

Updated Date: 2024-02-17T08:33:46Z

Creation Date: 2016-02-16T18:05:17Z

Registry Expiry Date: 2025-02-16T18:05:17Z

Registrar: PSI-USA, Inc. dba Domain Robot

Registrar IANA ID: 151

Registrar Abuse Contact Email: domain-abuse@psi-usa. info

Registrar Abuse Contact Phone: +49.94159559482

Domain Status: clientTransferProhibited https:// icann. org/epp#clientTransferProhibited

[…]

(Leerzeichen in den URLs von mir)

Also eher keine GMX-Seite (die würden doch im eigenen Konzern registrieren).

Weiterer Hinweis: "Registrar Abuse Contact Phone: +49.94159559482", das wäre in Langenaltheim (Region Nürnberg) während GMX doch in KA sitzt?

Wichtiger ist der (von Dir gekonnt nicht mitzitierte) Registrant mit Angaben wie:

Registrant Organization: 1&1 Mail & Media GmbH

Registrant Email: https://whoispro.domain-robot.org/whois/deref-gmx.net

und natürlich

Name Server: ns-mam.ui-dns.com

Name Server: ns-mam.ui-dns.biz

Name Server: ns-mam.ui-dns.org

Name Server: ns-mam.ui-dns.de

also Nameserver vom United-Internet-Konzern.

Wenn man selbst über einen der im Konzern befindlichen Hoster (z.B. Ionos, 1&1 oder Strato bzw. die Telekom) eine unübliche Topleveldomain registriert, sehen die Angaben manchmal ähnlich aus. Die genannte Telefonnummer ist übrigens InternetX in Regensburg.

Danke für den Unterstellung, so macht das Spass! 👍

mMn nein, denn das sind Angaben, die vom Registrar nicht überprüft werden (keiner der 4 Registrare (3x davon US)), mit denen ich bislang zu tun hatte, verlangte einen Nachweis) und als SCAMmer würde man da selbstverständlich die Angaben der Fa. eintragen, die man dem designierten Opfer glaubhaft machen will.

Einziges Risiko bei Falschangaben ist Verlust der Domain.

Ich denke, Ihr forscht an der falschen Stelle.

"deref-gmx.net" ist einfach der Dienst, den GMX (die seit vielen Jahren zu 1&1 gehören) verwendet um vor dem Anklicken einer URL zu warnen. Das resultierende Fenster ist oben als Screenshot eingebunden und andere Webmailer wie T-Online verwenden ebenfalls ähnliche Techniken, wenn man die geschützte Ansicht aktiviert. Ich meine es sogar mal bei Microsoft gesehen zu haben.

Da ich selbst von Wise-Werbung bisher verschont blieb, habe ich keine Mail im Original vorliegen, aber im Screenshot der obigen offensichtlichen Phishing-Mail kann man die Adresse "alunos.colegioleonardodavinci.com.br" erkennen, eine offensichtlich gehackte Schule in Brasilien. Das paßt eher – aus Brasilien habe ich auch schon einigen Spam erhalten.

Vermutlich ist im Quelltext der Mail einiges an Scripting verbaut, welches den Zugriff des ahnungslosen Nutzers auf sein Wise-Konto beobachten und die eingegebenen Zugangsdaten zum Angreifer senden soll – mehr kann man ohne Kenntnis der Originalmail nicht sehen.

Sind Sie sicher?

Mein Kommentar von 12:30 ist leider noch in Moderation, aber würde GMX nicht im eigenen Konzern (statt USA) registrieren und die Abuse-TelNo ist Grossraum Nürnberg statt Karlsruhe.

Könnte ein Man-in-the-middle Angriff sein, der zum Ziel hat, die Zugangsdaten zum Wise-Account abzugreifen.

Weshalb auch man wohl auf der Wise-Anmeldeseite landet.

Pishing versorgt publizierende notfalls immer mit einer Meldung und bietet kommentierenden immer die Möglichkeit das als "das ist ne Meldung?" zu kommentieren.

Aus dem Buch "Formulier es positiv"