[English]Intel hat in seinen CPUs Intels Software Guard Extensions (SGX) als "sichere Enclave" implementiert. Das Ganze ist aber so komplex und fehleranfällig geworden, dass ein Sicherheitsexperte von Positive Technologies den Intel SGV Root-Key abrufen konnte – damit könnten die in der Enclave gespeicherten, vertraulichen Informationen möglicherweise irgendwann entschlüsselt werden. Nun hat sich auch Intel zum Thema geäußert – und ich fasse den Sachverhalt, der bereits Ende August 2024 für mich auf der Agenda stand, nachfolgend zusammen.

[English]Intel hat in seinen CPUs Intels Software Guard Extensions (SGX) als "sichere Enclave" implementiert. Das Ganze ist aber so komplex und fehleranfällig geworden, dass ein Sicherheitsexperte von Positive Technologies den Intel SGV Root-Key abrufen konnte – damit könnten die in der Enclave gespeicherten, vertraulichen Informationen möglicherweise irgendwann entschlüsselt werden. Nun hat sich auch Intel zum Thema geäußert – und ich fasse den Sachverhalt, der bereits Ende August 2024 für mich auf der Agenda stand, nachfolgend zusammen.

Intel Software Guard Extensions (SGX)

Die Software Guard Extensions (Intel SGX) sind eine Erweiterung der Intel x86-Architektur. Ziel ist es, in SGX sichere Enklaven bereitzustellen, die zwar im Adressraum eines Prozesses liegen, aber durch die CPU geschützt und für die alle direkten Zugriffe, auch von privilegierten Prozessen, durch die CPU kontrolliert bzw. gesperrt werden. Der Schutz des SGX-Speichers umfasst unter anderem transparente Speicherverschlüsselung mit Integritätsschutz. Die Wikipedia hält hier einige Erklärungen zu den Intel Software Guard Extensions (SGX) bereit.

SGX Root-Key ausgelesen

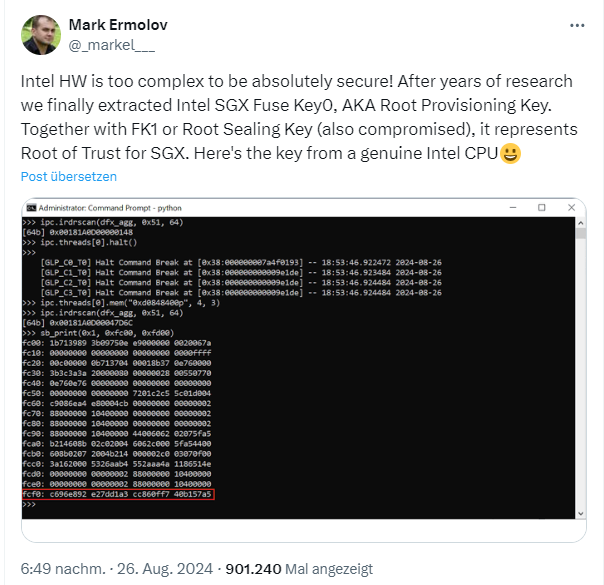

Mark Ermolov von der russischen IT-Sicherheitsfirma Positive Technologies tüftelt seit geraumer Zeit an den Intel CPUs und deren Sicherheitstechnologien herum (siehe z.B. Intels Management Engine (ME) erneut gehackt). Ende August 2024 ist mir nachfolgender Tweet von Ermolov auf X untergekommen.

Der Sicherheitsforscher schreibt, dass die Intel Hardware zu komplex sei, um absolut sicher zu sein. Nach jahrelanger Forschung sei es ihnen gelungen, den Intel SGX "Fuse Key0", auch bekannt als Root Provisioning Key, aus einer CPU zu extrahieren. Zusammen mit FK1 oder Root Sealing Key (ebenfalls kompromittiert) stellt er die Root of Trust für SGX dar. Im Screenshot zeigt er den aus einer echten Intel CPU ausgelesenen Schlüssel.

In einem Folge-Tweet schreibt Ermolov, dass Intels Entwickler sich wirklich Mühe gegeben habe, den Schlüssel zu schützen. Der Teil von ucode zum Schutz funktioniere perfekt. Aber die Entwickler hätten vergessen, den internen Puffer in der Kern-IP, der alle Fuses (einschließlich FK0) enthält, die vom Fuse Controller erworben wurden, zu löschen. In einem Trace sieht man, wie die Sicherheitsforscher so an den Key heran kamen.

Noch sei der letzte Schritt noch nicht getan, um Intel SGX vollständig zu kompromittieren, merkt Ermolov an. Aber in Kenntnis des FK0 Fuse Encryption Key (FK0 FEK) hoffen die Sicherheitsspezialisten, dass sie SGX komplett (wie bei CSME) knacken können. CSME steht für Intel® Converged Security and Management Engine – und dort gab es ebenfalls Hacks (siehe Sicherheit: Angriff auf TPM und Intel ME-Dump).

Laut Intel Risiko (noch) gering

Ende August hat Ermolov in einem weiteren Tweet auf die Stellungnahme von Intel zu diesem Sachverhalt hingewiesen. Dort wird das Ganze relativiert, denn die Sicherheitsforscher hätten Tests auf Systemen durchgeführt, zu denen sie physischen Zugang hatten.

Die Forscher hätten bereits entschärfte Schwachstellen aus dem Jahr 2017 (auf einem alten Prozessor) ausgenutzt, um Zugang zu einem Zustand zu erhalten, den man als Intel Unlocked (auch bekannt als „Red Unlocked") bezeichne. Daher seien diese Ergebnisse nicht überraschend. Die entschärften Schwachstellen, die den Zugriff auf den Intel Unlocked-Status ermöglichen, gelten nur für die Plattformen Denverton, Apollo Lake, Gemini Lake und Gemini Lake Refresh.

Von diesen Plattformen unterstützen nur Gemini Lake und Gemini Lake Refresh Intel® Software Guard Extensions (SGX)). Andere Intel Prozessoren oder Plattformen seien nicht betroffen. Intel® Trust Domain Extensions (Intel® TDX) ist ebenfalls nicht betroffen, heißt es von Intel. Zudem sei der Schlüssel, den der Forscher angeblich extrahiert hat, verschlüsselt und nicht im Klartext. Die Verschlüsselung, die den Schlüssel schützt, müsste geknackt werden, um ihn für böswillige Zwecke zu verwenden, und dann würde er nur für das einzelne angegriffene System gelten, schreibt Intel.

Als Schutzmaßnahme empfiehlt Intel sicherzustellen, dass der Systemhersteller die Systeme am Fertigungsende so konfiguriert, dass die Intel® Firmware-Versionskontrolle aktiviert ist. Dann würden diese und andere Schwachstellen verhindert, weil Firmware-Updates Schwachstellen schließen können. Kunden können das Open-Source-Tool CHIPSEC von Intel verwenden, um die Sicherheitskonfiguration ihrer Firmware zu überprüfen.

Unter dem Strich lässt sich das Ganze als "mit einem blauen Auge davon gekommen" einordnen. Ermolov ist es mit viel tüfteln gelungen, einen Schlüssel zu extrahieren. Der praktische Nährwert ist aber begrenzt und Intel hat die Schwachstellen per Firmware-Update geschlossen. Bei heise hat man hier eine Einordnung des Vorgangs vorgenommen, der noch einige Einschätzungen und Erklärungen enthält. Es ist nicht der letzte Hack, der Sicherheitslücken in CPUs aufdeckt, die sich am Ende des Tages doch nicht breit ausnutzen lassen. Ein ungutes Gefühl bleibt aber, denn irgendwann kommt womöglich der Hack, der die Büchse der Pandora öffnet und die ganzen Sicherheitsfeatures ad absurdum führt – oder wie seht ihr das?

MVP: 2013 – 2016

MVP: 2013 – 2016

Grundsätzlich sind Erweiterungen wie ME und SGX kritisch zu sehen. Die Implementierung ist sehr kompliziert und daher mit hoher Wahrscheinlichkeit mit Fehlern gespickt, die nur darauf warten entdeckt zu werden. Ich halte es mit Antoine de Saint-Exupéry: "Perfektion ist nicht dann erreicht, wenn man nichts mehr hinzufügen, sondern wenn man nichts mehr weglassen kann" oder kurz "weniger ist mehr".

Für die ganzen Sicherheitsfeatures gibt es garantiert Nachschlüssel, Bypasses o.ä. für interessierte Dienste, sonst dürfte Intel das im Hinblick auf die nationale Sicherheit des Herstellerlandes mutmaßlich gar nicht vertreiben.