Noch eine kurze Meldung zu einem Sicherheitsvorfall, auf die mich ein Blog-Leser hingewiesen hat (danke dafür). Es hat auf den Johannesstift-Diakonie Berlin einen erfolgreichen Cyberangriff gegeben. Auf Grund dieses Vorfalle wurden die IT-Systeme und Server außer Betrieb genommen – die Organisation fährt derzeit nur im Notbetrieb.

Noch eine kurze Meldung zu einem Sicherheitsvorfall, auf die mich ein Blog-Leser hingewiesen hat (danke dafür). Es hat auf den Johannesstift-Diakonie Berlin einen erfolgreichen Cyberangriff gegeben. Auf Grund dieses Vorfalle wurden die IT-Systeme und Server außer Betrieb genommen – die Organisation fährt derzeit nur im Notbetrieb.

Wer ist die Johannesstift Diakonie?

Die Johannesstift Diakonie ist, laut Eigenaussage, das größte konfessionelle Gesundheits- und Sozialunternehmen in der Region Berlin und Nordostdeutschland. 10.793 Mitarbeitende leisten moderne Medizin und zugewandte Betreuung im Einklang mit den christlich-diakonischen Werten des Unternehmens.

Cyberangriff auf die Organisation

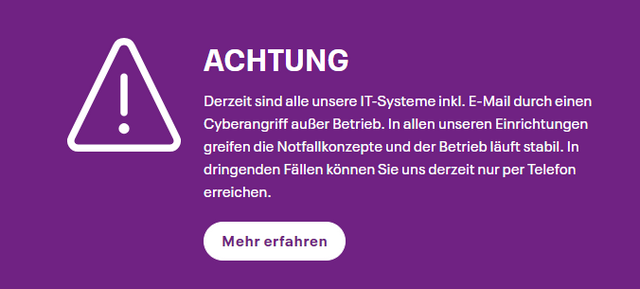

Auf der Webseite der Organisation findet sich derzeit ein Banner, welches über einen erfolgreichen Cyberangriff unterrichtet.

Der Besucher erfährt, dass derzeit alle IT-Systeme der Johannesstift Diakonie inkl. E-Mail durch einen Cyberangriff außer Betrieb sind. Die Organisation ist dazu übergegangen, auf Notfallkonzepte umzustellen. Es heißt, dass in allen Einrichtungen die Notfallkonzepte greifen und der Betrieb stabil läuft. Die Kontaktstellen sollen in dringenden Fällen können per Telefon erreicht werden.

Der Mitteilung auf der Webseite ist zu entnehmen, dass die IT der Johannesstift Diakonie am frühen Morgen des 13. Oktober 2024, also am Sonntag, durch einen Cybervorfall tangiert wurden. Es wurden alle zentralen Server der IT der Johannesstift Diakonie durch Ransomware verschlüsselt. Die IT hat auch am heutigen 14. Oktober 2024 keinen Zugriff auf die Server. Der Großteil der IT-Systeme in den Einrichtungen ist damit ausgefallen.

In den von der Organisation betriebenen Krankenhäusern läuft der Betrieb weiter stabil. An einigen Standorten mussten planbare Eingriffe teilweise verschoben werden.

Aufarbeitung der Folgen

Die Verantwortlichen schreiben, dass ein zentrales Krisenteam aus Experten sofort einberufen wurde, welches die weiteren Schritte steuert. Es wurde auch die Aussage getroffen, dass die Datenbanken selbst – nach derzeitigem Erkenntnisstand – vom Cyberangriff nicht betroffen seien.

Die IT der Johannesstift Diakonie habe in den vergangenen Jahren umfangreiche Sicherheitsmaßnahmen aufgebaut und fortlaufend in neuste IT-Sicherheit investiert. Laut Prof. Dr. med. Lutz Fritsche, Vorstand Medizin gebe es "bisher keine Belege dafür, dass in diesem Fall Daten abgezogen wurden". Ein externes Critical Response Team analysiert gerade den Ablauf, insbesondere im Hinblick auf die Datensicherheit.

Die zuständigen Behörden wie das Bundesamt für Sicherheit in der Informationstechnik, die zuständige Senatsverwaltung für Wissenschaft, Gesundheit und Pflege, die für den Datenschutz zuständigen Stellen und die Polizei wurden, laut Betreiber, umgehend informiert. Zum Stand der Ermittlungen können derzeit keine Aussagen getroffen werden, heißt es noch. Der rbb hat diese Meldung zum Vorfall abgesetzt, auf die mich der Blog-Leser hingewiesen hatte.

MVP: 2013 – 2016

MVP: 2013 – 2016

Schade, dass unsere Welt eine so schlechte ist. Bösartige Angreifer, die (vielleicht in diesem Fall auch wieder) schlecht konzeptionierte, gesicherte und/oder gewartete IT-Systeme (ohne das rechtfertigen zu wollen) zu ihrem Profit angreifen. Am Ende leiden immer die Kunden, und im karitativen Bereich ist das bei den dort besonders schutz- und hilfebedürftigen Patienten umso bitterer.

Das was Sie da beschreiben nennt sich Leben – finden Sie sich damit ab…

"umfangreiche Sicherheitsmaßnahmen aufgebaut und fortlaufend in neuste IT-Sicherheit investiert"? Geht es eigentlich noch schwammiger? Oder will man nur nicht eingestehen, daß Schlangenöl und Sicherheitsversprechungen von Microsoft völlig nutzlos waren? Leider fehlt in den allermeisten Fällen eine Aussage darüber welche Systeme kompromitiert wurden.

Damit Du als Leser befriedigt wirst, sollen die Ihr ganzes Sicherheitskonzept vor der Welt ausbreiten?

Das würde tatsächlich wirklich mal weiter helfen, wenn wirklich für jeden Fall konkret öffentlich gemacht werden würde, welches System (oder auch Personal) initial versagt hat / kompromittiert wurde.

Fragen wie:

– hat die Email Security Lösung versagt oder war sie falsch konfiguriert?

– war es (mal wieder) ein Citrix ADC mit veraltetem Software-Stand und / oder wurde vergessen, das System nach Sh1trix auf eine Installierte Backdoor hin zu überprüfen

– geklaute Zugangsdaten zu nem Einwahl VPN (ohne MFA?)

– was hat das lateral Movement im Netz begünstigt bzw. welche Mechanismen hätten es erschwert oder verhindert (Client u. Server EDR / XDR, Netzwerk-Segmentierung mittels IPS Firewall, AD Tiering Konzept, Admin Accounts nur mit MFA etc.)?

– gibt es tatsächlich auch noch "on-prem" Angriffe, z.B. durch Verteilen von USB-Sticks oder Angriffe auf WLAN- und LAN Infrastruktur?

– sonstige Schwachstellen?

– wurde die Backup-Lösung ebenfalls kompromittiert und was hat dies begünstigt und welche Backup-Lösung / Architektur kam zum Einsatz?

Ich habe einige Vorträge von Unternehmen und auch Kliniken gehört, die Opfer einer Ransomware Attacke waren. Die oben genannten Fragen wurden nie ansatzweise vollständig beantwortet, vermutlich weil sich niemand Fehler eingestehen möchte oder einen Vorstand in Bedrängnis bringen möchte, der kein Geld für IT-Sicherheit und / oder Personal ausgeben wollte.

Diese Informationen werden i.d.R. unter Verschluss gehalten – manchmal lässt mir der eine oder andere Leser vage Informationen zukommen, in welcher Richtung ich recherchieren soll – wenn es Forensiker sind, werden die zur Vertraulichkeit vergattert.

Einzige lobende Ausnahme war Südwestfalen IT, wo ich hier im Blog bohrende Fragen gestellt habe – dann gab es ein Leak des Untersuchungsberichts in einem Forum und ich bekam dann von der SIT offiziell den Bericht samt Freigabe, daraus zu zitieren.

Das andere Extrem: Es schlagen hier sofort Anrufe oder Mails ein, die mit Klagen oder Anwälten drohen, wenn ich irgendwelche Details nenne. An dieser Stelle überlege ich mir dann schon sehr genau, wie viel ich offen lege und wo ich die Grenze ziehe, um nicht vor dem Kadi eine Schlappe zu kassieren. Bisher habe ich diesen Mittelweg gut hin bekommen – aber das Ganze ist ein Minenfeld.