[English]Nutzt jemand den Authentifizierungsdienst Okta aus der Leserschaft? Es gibt zu diesem Anbieter mal wieder eine Sicherheitsmeldung. Okta hat gerade eine Login-Schwachstelle geschlossen, die seit Juli 2024 die Anmeldung mit beliebigem Passwort bei bestimmten Konten zuließ. Ich vermute aber, dass die Schwachstelle auf Grund zahlreicher Bedingungen eher nicht ausgenutzt wurde.

[English]Nutzt jemand den Authentifizierungsdienst Okta aus der Leserschaft? Es gibt zu diesem Anbieter mal wieder eine Sicherheitsmeldung. Okta hat gerade eine Login-Schwachstelle geschlossen, die seit Juli 2024 die Anmeldung mit beliebigem Passwort bei bestimmten Konten zuließ. Ich vermute aber, dass die Schwachstelle auf Grund zahlreicher Bedingungen eher nicht ausgenutzt wurde.

Wer ist Okta?

Okta ist ein Anbieter von Authentifizierungsdiensten (Identitäts- und Zugriffsmanagement in der Cloud), der von vielen Firmen genutzt wird. Das Unternehmen hat seinen Sitz in den USA und bietet Cloud-Software an, die Firmen dabei hilft, die Benutzerauthentifizierung in Anwendungen zu verwalten und abzusichern. Die Software ermöglicht es Entwicklern, Identitätskontrollen in Anwendungen, Website-Webdienste und Geräte zu integrieren. Okta vertreibt sechs Dienste, darunter einen Single-Sign-On-Dienst, mit dem sich Benutzer über einen zentralen Prozess bei einer Vielzahl von Systemen anmelden können.

Das Unternehmen bietet auch API-Authentifizierungsdienste an – wobei Okto auf Amazon Web Services (AWS) aufsetzt. Mir ist Okta in den letzten Jahren durch den Lapsus$-Hack und gestohlene Anmeldeinformationen aufgefallen. Knackt jemand die Authentifizierung von Okta, hat er Zugriff auf die Cloud-Dienste der betreffenden Kunden. Das war in den vergangenen Jahren Einfallstor für Hacks.

Authentifizierungsschwachstelle geschlossen

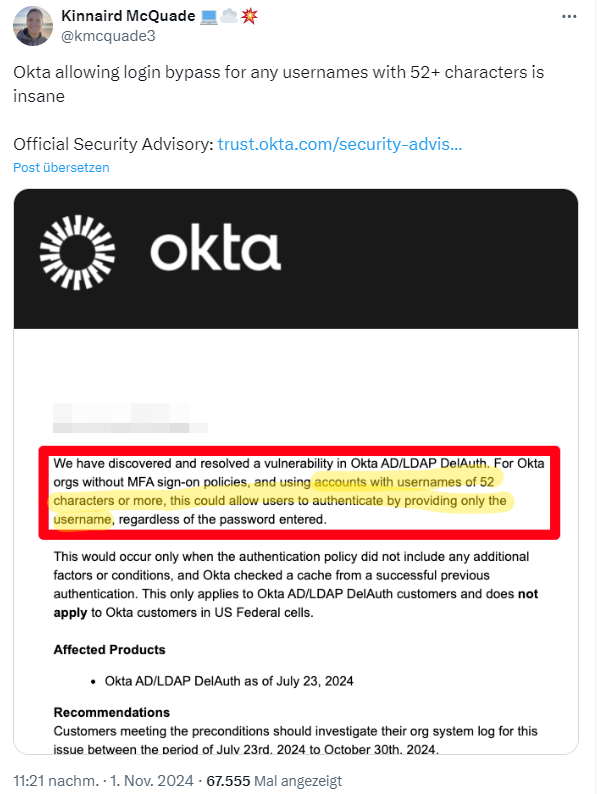

Okto hat zum 30. Oktober 2024 eine Schwachstelle bei der Benutzeranmeldung an seinem Dienst geschlossen, die bei Nutzernamen mit mehr als 52 Zeichen die Verwendung eines beliebigen Kennworts zuließ.

Ich bin über obigen Tweet auf diesen Sachverhalt, der von Okta in der Verlautbarung Okta AD/LDAP Delegated Authentication – Username Above 52 Characters Security Advisory vom 30. Oktober 2024 eingestanden wurde, gestoßen.

Im Sicherheitshinweis heißt es, dass zum 30. Oktober 2024 intern eine Schwachstelle bei der Erzeugung des Cache-Schlüssels für AD/LDAP DelAuth festgestellt wurde. Zur Erzeugung des Cache-Schlüssels kam der Bcrypt-Algorithmus zum Einsatz. Bei diesem Algorithmus wird eine kombinierte Zeichenfolge aus userId + Benutzername + Passwort gehasht.

Unter bestimmten Bedingungen könnte dies Benutzern ermöglichen, sich zu authentifizieren, indem sie nur den Benutzernamen mit dem gespeicherten Cache-Schlüssel einer vorherigen erfolgreichen Authentifizierung angeben. Eine Voraussetzung für diese Schwachstelle ist, dass der Benutzername mindestens 52 Zeichen lang sein muss, wenn ein Cache-Schlüssel für den Benutzer generiert wird.

Betroffen war das Produkt Okta AD/LDAP DelAuth, und zwar seit dem 23. Juli 2024. Die Schwachstelle kann laut Okto aber nur ausgenutzt werden, wenn der Agent außer Betrieb ist und nicht erreicht werden kann – oder wenn ein hoher Datenverkehr herrscht. Dies führt dazu, dass DelAuth zuerst auf den Cache trifft.

Auf Grund der zahlreichen Restriktionen (Name größer als 52 Zeichen, Agent außer Betrieb oder hoher Datenverkehr, Verfügbarkeit eines Cache-Schlüssels) dürfte die Ausnutzbarkeit aber kaum gegeben gewesen sein. Kunden, die die Voraussetzungen erfüllen, sollten ihre Anmelde- und Zugangskontroll-Protokolle im Zeitraum vom 23. Juli 2024 bis zum 30. Oktober 2024 auf dieses Problem und ggf. unberechtigte Zugriffe untersuchen.

Ähnliche Artikel:

Authentifizierungsdienst OKTA durch Lapsus$ gehackt?

Lapsus$-Hacks: Stellungnahmen von Okta und Microsoft

Okta gesteht "Lapsus" bezüglich Offenlegung beim "Lapsus$-Hack" ein

Okta Support-System mit gestohlenen Credentials gehackt

Okta Support-Hack betrifft auch 1Passwort-Konto

MVP: 2013 – 2016

MVP: 2013 – 2016

Was machen die von Okta eigentlich so beruflich? IT-Sicherheit kann es ja nicht sein.

Authentifizierung und Programmierung auch nicht..