[English]Kleiner Nachtrag von letzter Woche: Microsoft hat zum 9. November 2024 das Problem bestätigt, dass Systeme mit Windows Server 2019 und Windows Server 2022 ungewollt ein Upgrade-Angebot auf Windows Server 2025 erhalten haben. Ursache sollen Drittanbieter-Lösungen zur Update-Verwaltung gewesen sein.

[English]Kleiner Nachtrag von letzter Woche: Microsoft hat zum 9. November 2024 das Problem bestätigt, dass Systeme mit Windows Server 2019 und Windows Server 2022 ungewollt ein Upgrade-Angebot auf Windows Server 2025 erhalten haben. Ursache sollen Drittanbieter-Lösungen zur Update-Verwaltung gewesen sein.

Auto-Upgrade auf Windows Server 2025

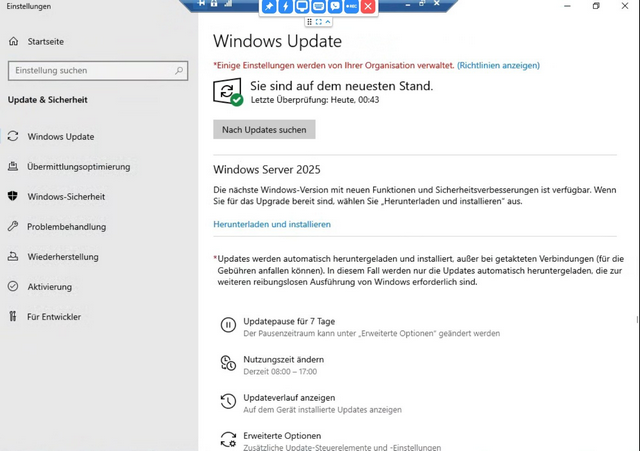

Der zum 1. November 2024 allgemein freigegebene Windows Server 2025 sorgt für einige Irritationen. Administratoren waren perplex, dass sie bei Systemen mit Windows Server 2019 und Windows Server 2022 ungewollt ein Upgrade-Angebot auf Windows Server 2025 erhalten haben.

Nutzer die den Link Herunterladen und installieren angewählt haben, wurden zwar darüber belehrt, dass neue Lizenzen für das Upgrade benötigt werden. Aber einige Systeme, deren Updates über Fremd-Lösungen wie Heimdal verwaltet wurden, veranlassten ein automatisches Update. Ich hatte frühzeitig im Blog-Beitrag Windows Server 2019/2022: (Auto-)Upgrade auf Windows Server 2025 angeboten berichtet.

Microsoft bestätigt das Upgrade-Problem

Zum 9. November 2024 hat Microsoft im Windows Release Health-Dashboard von Windows Server 2025 den Eintrag Windows Server 2022 and Server 2019 unexpectedly upgraded to Windows Server 2025 zum Problem veröffentlicht. Es wird bestätigt, dass Windows Server 2025 als optionales Upgrade in den Windows Update-Einstellungen für Geräte mit Windows Server 2019 und Windows Server 2022 angeboten wurde. Laut Microsoft wurde dieses Verhalten in zwei Szenarien beobachtet:

- Einige Systeme, auf denen Lösungen von Drittanbietern zur Verwaltung von Updates verwendet wurden, aktualisierten automatisch auf Windows Server 2025 (KB5044284). Dieses Szenario wurde bereits entschärft und Microsoft empfiehlt eine Konfigurierung der Verwaltungslösung, dass keine keine Feature-Updates bereitgestellt werden.

- In Windows Update von Windows Server 2019/2022 wurde das Upgrade auf Windows Server 2025 über eine Meldung in einem Banner angeboten. Diese Meldung ist für Unternehmen gedacht, die ein In-Place-Upgrade durchführen möchten. Dieses Szenario wurde bereits behoben.

Microsoft beschreibt die Ursache so: Das Windows Server 2025-Funktionsupdate wurde als optionales Update unter der Upgrade-Klassifizierung:

DeploymentAction=OptionalInstallation

freigegeben. Die Metadaten des Funktionsupdates müssen von Patch-Management-Tools als optional und nicht als empfohlen interpretiert werden. Microsoft arbeitet mit Drittanbietern zusammen, um bewährte Verfahren und empfohlene Vorgehensweisen zu optimieren.

Die Sichtbarkeit des Banners mit dem Feature-Update-Angebot kann gesteuert werden, indem die Zielversion in der Gruppenrichtlinie "Wählen Sie die Zielversion des Feature-Updates" ("Select the target Feature Update version") auf "Halten" gesetzt wird. Microsoft will die Dokumentation in den kommenden Tagen mit zusätzlichen Informationen zu dieser Gruppenrichtlinie aktualisieren, sobald sie verfügbar ist.

Ähnliche Artikel:

Windows Server 2025 vorgestellt

Microsoft zur Zukunft von Windows Server 2025 Hyper-V

Windows Server 2025 und Active Directory "Next Level"

Windows Server 2025: Leistungsbooster für Hyper-V

Microsoft zur Zukunft von Windows Server 2025 Hyper-V

Windows Server 2025 und Active Directory "Next Level"

Probleme mit Windows 11 24H2/Windows Server 2025

Windows Server 2025 LTSC zum 1. November 2024 freigegeben

Windows Server 2019/2022: (Auto-)Upgrade auf Windows Server 2025 angeboten

Windows Server 2025: Kritische Lizenzänderungen?

Windows Server 2025: Unvollendet und buggy?

MVP: 2013 – 2016

MVP: 2013 – 2016

Zumindest im obigen Screenshot steht ja nichts von "optionales Update", ebenso auf den Systemen, wo ich den Hinweis gesehen habe …

Es existieren aber zwei Download/Update Links:

Einmal der gewohnte Button, über dem cder Hinweis steht, dass das System aktuell ist.

Dann noch in einem abgetrennten Bereich der Hinweis, dass es eine neue Version gibt, mit einem *eigenen* Herunterladen und installieren Link.

Das soll der User wohl so interpretieren, dass es optional ist. Schlimmer wäre eine Installation durch Klick auf den oberen Button. Das wäre definitiv ein No Go.

Trotzdem wäre ein zusätzlicher Hinweis an dieser Stelle angebracht (meine Meinung). Irgendwie muss ich bei diesem Gebaren gerade wieder an 1N Telecom denken.

Bei bisherigen optionalen Updates (z.B. wenn man Treiberupdates aus dem Gerätemanager heraus initiiert hat) stand immer explizit "Optionale Updates" drüber.

Gruppenrichtlinie:

Local Computer Policy -> Computer Configuration -> Administrative Templates -> Windows Components -> Windows Update -> Windows Update for Business

"Select target Feature Update version" = Enabled -> 1809

—

Alternative via Registry:

[HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows\\WindowsUpdate]

"TargetReleaseVersion"=dword:00000001

"TargetReleaseVersionInfo"="1809"

—

Die TargetReleaseVersionInfo stehen dort:

aka [.] ms/WindowsTargetVersioninfo

ist gleich:

learn [.] microsoft [.] com/en-us/windows/release-health/supported-versions-windows-client

also

"1809" für Server 2019

"21H2" für Server 2022

—

Die Übersetzungen zwischen GPO und Registry findet man dort (in der Tabelle dann den Reiter "Administrative Templates"):

"Group Policy Settings Reference Spreadsheet for Windows 10 2022 Update (22H2)"

www [.] microsoft [.] com/en-us/download/details.aspx?id=104678

—

Die GPO steht in dieser admx-Datei:

WindowsUpdate.admx

die man sich dort runterladen kann:

"Administrative Templates (.admx) for Windows 11 2024 Update (24H2)"

www [.] microsoft [.] com/en-us/download/details.aspx?id=106254

Infos zu den Meta-Daten:

Im "Microsoft Catalog" stehen 3 Updates mit der Nummer KB5044284, alle sind als "Security Updates" klassifiziert.

Das ist hier aber seltsamerweise gar nicht relevant aus Sicht Microsofts, denn dieser "Microsoft Catalog" ist nur einer von mehreren Update-Kanälen und das KB5044284 wurde *NICHT* über diesen Kanal verteilt.

Falls aber ein Tool wie diese RMM (Heimdal, Ninja One) in diesem "Microsoft Catalog" nachschauen und die passende KB-Nummer entdecken, dann stufen sie das Update als "Security Update" ein.

Diese Zuordnung ist aber falsch, denn es gibt weitere Updates mit der *selben* KB-Nummer, die über andere Update-Kanäle und für andere Betriebssysteme (Builds) ausgeliefert werden.

Es gibt diese Kanäle:

1. Microsoft Catalog (hier irrelevant !)

2. Windows-Update (da kam das seltsame Update her)

3. Microsoft-Update (hier irrelevant !)

4. WSUS (ConfigMgr) oder RMM (Heimdal, Ninja One)

[4. hat von 2. das Update geladen, aber die RMM haben falsch bei 1. geschaut, was das denn nun für ein Update ist. Das führte zur Diskrepanz zwischen "security Update" und "Upgrade" und bei "auto approval" dann zur Installation des Upgrades.]

Die Metadaten, die Windows-Update für dieses KB5044284 mitgeliefert hat:

Update ID: 88285020-3ed0-4f3f-90c7-d2fa3581bd7f

Title: Windows Server 2025

Description: Install Windows Server 2025

Classification: 3689bdc8-b205-4af4-8d4a-a63924c5e9d5 (Upgrade)

KB: 5044284

—

Die GUID {3689BDC8-B205-4AF4-8D4A-A63924C5E9D5}

steht laut Microsoft-für "Upgrade".

Zitat:

Updatetyp/Hinweise:

Upgrade – 3689BDC8-B205-4AF4-8D4A-A63924C5E9D5

—

Quellen im Folgebeitrag.

—

Meiner Meinung nach ist die Aufteilung der Update-Verteilung in unterschiedliche Update-Kanäle ein ziemlicher Schwachsinn von Seiten Microsoft.

Warum nicht nur einen einzigen Update-Kanal einsetzen?

Wenn man schon auf 4 Kanäle aufteilt, warum sind dann deren Datenbanken nicht alle konsistent?

Mehrfach vergebene identische KB-Nummer für unterschiedliche OS-Versionen und Build-Nummern stiften Verwirrung.

Aus welchem Grund steht denn das hier in diesem Fall benutzte Update nicht im Catalog mit drin, obwohl die selbe KB gleich drei mal drin steht, sogar auch für Server, diese 3 Einträge aber eben nicht *DIESES* konkrete Update meinen?

Sowas ist ein ziemlicher Schwachsinn.

Metadaten und Beschreibung des Fehlers:

patchmypc [.] com/windows-server-2025

www [.] reddit [.] com/r/sysadmin/comments/1gmlf7v/microsoft_has_pulled_the_optional_server_2025/

Upgrade-GUID:

learn [.] microsoft [.] com/de-de/windows/client-management/mdm/policy-csp-update

"Microsoft shares new group policy to stop Windows Update catastrophes like KB5044284"

https://www.neowin.net/news/microsoft-shares-new-group-policy-to-stop-windows-update-catastrophes-like-kb5044284/

"[…] adding a new group policy "hold" setting for "Select the target Feature Update version."

Das wäre ja schön! Auf gut Glück steht bei mir da im Server 2019 "1809" drin.

Vielleicht darf man da dann "hold" rein schreiben? :)

Zitat:

"Microsoft empfiehlt eine Konfigurierung der Verwaltungslösung, dass keine keine Feature-Updates bereitgestellt werden."

—

Wenn Microsoft ein OS-Upgrade als "Feature-Update" klassifiziert, dann liegt der Fehler bei Microsoft.

Upgrade und Update sind zwei verschiedene Sachen bzw Vorgänge.

Jeder normal denkende Mensch sieht ein "Feature-Update" als Verbesserung innerhalb des selben OS an, also bei gleichbleibender Build-Nummer und gleicher Lizenz.

Microsoft hingegen wechselt mit diesem Patch aber das OS, die Build-Nummer und die Lizenz.

Microsoft klassifiziert die selbe KB-Nummer im Microsoft Catalog als "security update", während die selbe KB-Nummer im Windows-Update als "feature-update" drin steht (laut der Behauptung in dem Microsoft-Artikel zur Fehlerbeschreibung), allerdings mit der Classification-GUID für "Upgrade" (Meta-Daten).

Das passt doch nicht.

Dieses Upgrade-Update wurde auch nicht an einem regulären Patchday veröffentlicht (das wäre der 2.Dienstag im Monat gewesen), sondern am 1.Dienstag im Monat (ausgerechnet der US-Wahltag, wo man Server-Störungen gar nicht brauchen kann).

Man vergleiche mal den Screenshot im obigen Artikel mit dem Screenshot zu einem anderen wirklich "optionalen" Update:

www [.] heise [.] de/ratgeber/Optionale-Windows-Updates-6194919.html

Bei dem Screenshot zu dem Server-Upgrade steht *nicht*

"Optionales Qualitätsupdate verfügbar".

Bei dem anderen Screenshot steht es jedoch mit dabei.

Deswegen bezweifle ich die Behauptung von Microsoft, dass in den Meta-Daten sowas mit drin steht:

"DeploymentAction=OptionalInstallation"

Wie kann das Flag "OptionalInstallation" in dem einen Fall den Schriftzug "Optionales Qualitätsupdate verfügbar" auslösen und im anderen Fall nicht ("Windows Server 2025" an selber Stelle in selber Schriftgröße)?

Entweder ist ein Update optional oder nicht und dann muss die Anzeige im Vergleich zu einem anderen optionalen Update identisch sein, ist sie aber nicht.

Daher glaube ich den Erklärungsversuchen von Microsoft nicht.

Wenn man die Update-GUID des KB5044284 ( 88285020-3ed0-4f3f-90c7-d2fa3581bd7f )

bei adguard eingibt, dann kann man sich dort die ISO des Server 2025 auswählen und runterladen.

Bei "Select Version" ist der Server 2025 die einzige Auswahlmöglichkeit.

uup [.] rg-adguard [.] net/?id=88285020-3ed0-4f3f-90c7-d2fa3581bd7f

Für mich folgt daraus, dass diese GUID den Server 2025 selber repräsentiert und nicht nur ein optionales feature-Update.

Warum vergibt Microsoft die selbe GUID für eine Update-ID und als Server-ID?

Anderes interpretiert:

Wenn in den Meta-Daten die

"Update ID: 88285020-3ed0-4f3f-90c7-d2fa3581bd7f"

geschickt wird, dann macht der Windows-Updater alles nötige, um zu dieser ID als Endzustand zu kommen und das ist eben der komplette Server 2025, den man bei Adguard unter dieser ID im kompletten Zustand runterladen kann.

Das ist sozusagen eine Transformer-GUID.

Hat jemand eine bessere plausible Erklärung?

Mich würde bei Szenario 1 mit der Drittanbieter Update Software mal interessieren, wie genau die Automatische Freigabe konfiguriert sein muss, damit er das Upgrade verteilt. Meiner Ansicht nach grob fahrlässig, dass man Upgrades für Server automatisch freigeben lässt, vielleicht sollte man dann den Fehler nicht bei Microsoft suchen.

Oder wurden die als Update klassifiziert?

Den Aufschrei um den Hinweis im Windows Update Bereich der Systemeinstellungen kann ich allerdings nicht nachvollziehen.

Wer da frohen Mutes drauf klickt, ohne sich Gedanken um den Rest zu machen (Lizenzen, Kompatibilität, etc.) sollte vielleicht noch einmal ein paar Wochen in die Lehre gehen…

Ganz meine Meinung. Wer Updates automatisch genehmigt ist sowieso leicht verloren nach diversen Problemen die es so in den letzten Jahren gab. Einfach 1-2 Tage beobachten, selbst testen und dann freigeben. Bei wirklich kritischen Themen kann man davon immer noch Abweichen…

Außerdem dadurch auch mit WSUS keine dieser Probleme hier.

soll das heißen, es geht nicht mehr?

zum Glück habe ich das Update gemacht, als es ging und kenne https://massgrave.dev/

:-)

#scnr

ich hab hier einen Server 2025 (Testserver) der zwar mit dem WSUS kommuniziert (und sich dort meldet) aber die Updates trotzdem bei MS zieht (da die auf dem WSUS noch gar nicht freigeschaltet sind) Ich weiß noch nicht woran das liegt. Config oder MS Bug