[English]Kurze Frage bzw. Information an die Leserschaft des Blogs, die Citrix Netscaler Gateways im Einsatz haben. Konntet ihr am gestrigen Abend eine massive Zunahme der Angriffsversuche auf diese Instanzen beobachten. Ein Blog-Leser hat mich gerade über eine entsprechende Beobachtung per Mail informiert (danke für die Info).

[English]Kurze Frage bzw. Information an die Leserschaft des Blogs, die Citrix Netscaler Gateways im Einsatz haben. Konntet ihr am gestrigen Abend eine massive Zunahme der Angriffsversuche auf diese Instanzen beobachten. Ein Blog-Leser hat mich gerade über eine entsprechende Beobachtung per Mail informiert (danke für die Info).

Das NetScaler Gateway von Citrix ermöglicht den Remotezugriff von Geräten auf das interne Netzwerk und interne Ressourcen. Nutzer können laut dieser Seite den Citrix Gateway Service (Preview) oder ein on-premises NetScaler Gateway verwenden.

Angriffsversuche auf NetScaler Gateway

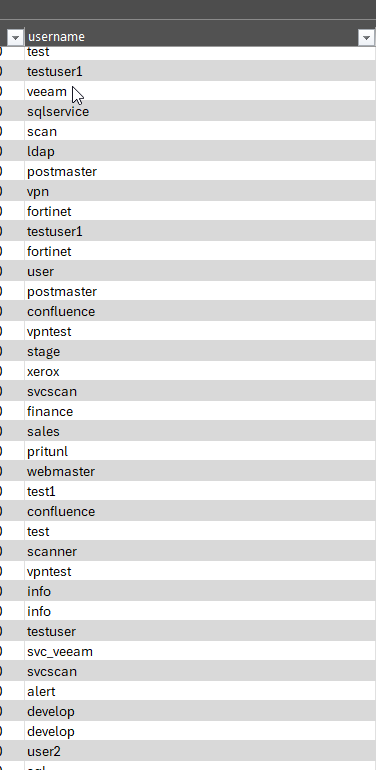

Blog-Leser Christian ist für einen Citrix NetScaler Gateway in einem mir bekannten Unternehmen zuständig. In seiner E-Mail schrieb er, dass es bei ihm im Unternehmen gestern (5. Dezember 2024) zwischen 17:00 Uhr und 22:00 Uhr massive Angriffe auf Citrix Netscaler Gateways gab. Die Angreifer haben versucht, mittels Zufallsdaten aus Brute Force-Listen die Zugänge zu hacken. Christian hat mir folgende Liste mit Standard-Nutzernamen, die bei den Zugriffsversuchen probiert wurden, als Screenshot übermittelt.

Die Angreifer probieren dann diese Nutzernamen sowie eine Reihe häufig bekannter Passwörter. Christian gibt an, dass es in seinem Unternehmensumfeld über 20.000 Anmeldeversuche gegeben habe. Bei einem IT-Kollegen wurden auch mehrere Tausend Anmeldeversuche beobachtet.

Diese Art Angriffe durch "Probing" im Internet erreichbarer Citrix Netscaler Gateway-Instanzen sind nicht neu. Aber es ist auch bekannt, dass so die Cyberangriffe der Vergangenheit ihren Anfang nahmen. Der Leser schreibt zudem, dass es auch einige wesentlich gezieltere Versuche mit domainspezifischen E-Mails auf das Citrix Netscaler Gateway des mir bekannten Unternehmens gegeben habe. So wurde beispielsweise auch der Begriff "Baustoffzentrum" als Benutzernamen beim Login versucht.

Ich stelle die Information einerseits als Warnung hier im Blog ein – wer Citrix Netscaler Gateway-Instanzen betreibt, sollte vielleicht einen Blick auf die log-Dateien werfen. Kritisch sind vor allem solche Netscaler Gateway-Zugänge, die leicht erratbare Namen wie aus obiger Liste aufweisen. Ein Zugang mit Zahlen oder Sonderzeichen im Benutzernamen wird zumindest (sofern nicht trivial wie user2) diese Art Angriffe erschweren. Mich interessiert aber auch, ob andere Blog-Leser aktuell ähnliches beobachten?

Ergänzung: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt seit dem 10. Dezember 2024 vor diesen Angriffen, siehe BSI warnt nun auch vor massiver Angriffswelle auf Citrix Netscaler Gateways (Dez. 2024).

MVP: 2013 – 2016

MVP: 2013 – 2016

Kann ich nicht nachvollziehen. Allerdings haben wir nach einer ähnlichen Beobachtung vor ein paar Monaten den Zugriff von außerhalb Europas gesperrt.

Gestern war zumindest alles ruhig

Diese Art von Angriffen beobachten wir schon sehr lange. Meist werden englische Namen wie admin, system, webmaster oder Vornamen wie Brian, Tom u.ä. probiert. Die Ip's waren bei uns aus Deutschland und den Niederlanden.

bei 20.000 Zugriffen innerhalb 5 Stunden hat das System doch hoffentlich Alarm geschlagen!

Aktuell mal nichts. Bei uns kommt hin und wieder mal eine Welle von Loginversuchen per SSH, was mangels Schlüsseln ohnehin nicht klappen kann. Letzten Endes kann man das nicht gänzlich verhindern, höchstens mit Aufwand einbremsen.

"ob andere Blog-Leser aktuell ähnliches beobachten?"

Ja, ständig, überall und immer.

Wenn du irgendein Gerät von ext. zugreifbar machst bekommst du "Wellen" oder hast ein "Grundrauschen" von Anmeldungen.

kannst eh nix dagegen machen ¯\_(ツ)_/¯

Wir konnten heute zwischen 12:00 – 12:15 Uhr eine Welle von Versuchen feststellen. Geoblocking bringt nix. In unserem Fall kamen die Angriffe von Instanzen, die bei Hetzner bzw. Dogado gehostet sind. Bei uns waren das folgende IP-Adressen:

5.9.9.5

5.44.111.90

46.243.93.132

88.99.216.183

78.46.69.104

185.137.168.175

46.243.93.132

Die genutzten Accounts lassen auf eine gezielte Attacke schließen. Die vom Angreifer genutzten Benutzernamen sind vor vielen Jahren mal in einer Sammlung aufgeführt worden.

Kann ich bestätigen, seit vorgestern am späten Nachmittag massive Zunahme solcher Versuche. Quell-Adressen gehören größtenteils zum AS206728, aber auch AS57523.

AS206728 mit vielen Versuchen und vielen IP-Adressen kann ich bestätigen, sowie AS56971.

Kann ich bestätigen!

Zumindest bei einem unserer Kunden gab es am 03.12. eine Brute Force Attack auf dessen Citrix Gateway (= abgespeckte Version des Netscalers), bei dem es dann auch tatsächlich zwei User im AD gesperrt hat, wegen zu vieler falscher Login-Versuche.

Oh ha, also kein MFA eingerichtet

Hallo Herbert,

doch: LDAP + RADIUS

Der Windows-NPS nimmt das OTP als RADIUS-Paket entgegen und sendet es an den Authentication-Server im Internet.

Hallo,

gerade durch Zufall auf diesen Blog gestossen. Gebe diesbezüglich aber auch gerne Informationen weiter.

Bei uns ebenfalls am 04.12. – 05.12.2024 massiv erhöhtes Aufkommen von automatisierten Anmeldeversuchen. Diese zu 95% von AS56971 (CGI Global Limited), die bereits hier genannt wurden.

Die Benutzernamen waren meiste Kombinationen aus "vorname.nachname", Standard-Nutzernamen und vereinzelt auch Mailadressen.

Seit heute war es wieder ruhig.

Ich habe gerade alle Gateways abgeschaltet die aus der Softwarewartung raus sind. Auf allen Gateways seit gestern 16.45 massive Zunahme von Zugriffsversuchen um den Faktor 10 bis 10000 gegenüber dem vorherigen Rauschen.

Da die Kunden alle das Abomodell nicht mitmachen wollen und von Citrix weggehen werden für die die den zugriff unbedingt brauchen und wo kein VPN in frage ko0mmt ab Montag erstmal Kemp Loadmaster ausgerollt.

Vom 4.11. – 23 Uhr bis 5.11. – 10 Uhr weit über eine Million Versuche, auch mit ein paar echten Anmeldenamen.

Jedoch hatten alle benutzen Benutzernamen einen Bezug zur Einrichtung.

Bei uns "prasseln" die mit ein paar Versuchen pro Minute/Stunde auch rein, lowspeed um unter dem Radar von automatisierten Ontrusion-Detection-Systemen und automatischen Sperrungen bei zu oft erfolgten fehlgeschlagenen Versuchen zu bleiben. Mal sind es spanisch/englische Familiennamen, mal Begriffe aus der Medizin (glauben die, wir wären ein Krankenhaus?), mal sind es englische Abteilungsnamen und mal Emailadressen. Einige kann man über den User-Agent-Namen erkennen, da kommt ein ganz bestimmter String mit Mozilla-Safari-Chrome um einen echten Browser vorzutäuschen, aber kein echter Browser nutzt genau diesen Text, bei einem Attacker meldet sich ein Python-Useragent, bei einem anderen einer in der Scriptsprache "Go". Unser "SIEM" erkennt diese User-Agent-Strings schon und generiert da automatisch Alarme, sobald soundso viele Versuche pro Zeiteinheit zusammen kommen. Ich gehe alle paar Tage her, filtere fehlerhafte Anmeldungen von well-known-good-IPs aus wo unsre Leute es nicht schaffen ihren Benutzernamen richtig einzutippen, und für den zweifelhaften Rest mache ich Whois-Abfragen um den Hoster/Provider bzw. das Land rauszubekommen, und was sich da dann rauskristalliert, wird nochmal bei AbuseIpDb abgefragt und/oder dort per CSV eingereicht und die werden dann von unserer Firewall geblockt. Wenn ich eine größere Anzahl IPs einem Serverhoster zuordnen kann, schicke ich dort auch eine Abuse-Email hin. Schon ein paar Mal habe ich es damit schon geschafft, dabei mitzuwirken einige Botnetze von mehreren hundert Servern außer Betrieb zu nehmen, die jeweiligen Provider haben mir das per Mail bestätigt, weil es wohl noch andere Beschwerden gab. Sorgen mache ich mir aber nicht, schließlich braucht man bei uns noch zwei weitere Faktoren zur Anmeldung, also zusätzlich zum Usernamen und ausreichend komplexen Passwort auch noch einen Pin und einen alle paar Sekunden erneuerten RSA-Code im dritten Eingabefeld. Um das zu überwinden muss also schon parallel ein erfolgreicher Phishing-Versuch erfolgen wo dann Anmeldedaten eines echten Benutzers vom Phishing-Portal in Echtzeit auf das Gateway durchgereicht werden, und wenn wir Glück haben feuert unser "SIEM" (es ist mehr als das, da steckt eine KI dahinter) dann einen Geohopping-Alarm raus. Das weiß nämlich, aus welchem Land/Region sich die Benutzer normalerweise anmelden. Dieses "SIEM" hat eine verhaltensbasierte Analyse und sieht auch was auf den Terminalservern, Fileservern, verbundene M365 Umgebung, Fileserven, im AD, Proxy usw. passiert und zieht daraus weitere Schlüsse, ob sich ein angemeldeter Benutzer "anders" verhält als sonst.

Ich schätze, diese Zugriffsversuche sind seit Jahren Standard, seit dem wir dieses Monitoring/Audit-System haben, ist es aber sehr leicht geworden, diese zu erkennen und zu reagieren.

Hallo Froschkönig,

kannst Du mit bitte mitteilen, um welches System oder Produkt es sich bei deinen "SIEM" handelt?

Hört sich für mich interessant an und ich würde gerne so etwas meinen Vorgesetzten vorschlagen.

Vielen Dank,

B.M.

Kann ich bestätigen mit vorname.nachname sehr massiv im 7stelligen Bereich.

Guten Tag,

kann ich bestätigen, fing bei uns am 05.12.2024 von ca. 16:30 Uhr an. MFA Sytem dahinter ist in die Knie gegangen (log lief voll, andere services geist aufgegeben) Haben das schnell in den Griff bekommen und über den MFA Hersteller im Support Ticket haben wir die Info erhalten, dass dies auch andere Kunden betreffen würde.

Gruß,

adundco

Welches MFA System?

Hallo, die Login Versuche sind täglich um 01:00 Uhr morgens mit Vorname.Nachname und einer nicht existenten Mail Domain, die aber Bezug zu uns hat. Im Schnitt sind es 500 fehlerhafte Logins fast zeitgleich von unterschiedlichen IPs, danach ebbt es ab. Wir beobachten das seit Mitte November. Seit dem 07.12. hat es aufgehört. Dank MFA erstmal kein Problem.

Das hatten wir auch, wir konnten dank geoip was skripten, das uns verrie, dass das allermeiste aus Russland Tschechien kommt, ein wenig Litauen noch. Diese Länder geblockt und Ruhe war. geradbeim Netscaler muss meist nur wenigen Ländern Zugriff gewährt werden.

Ich habe an anderer Stelle einen Fallbericht gelesen in dem der Admin von 21 Millionen Versuchen innerhalb von 14 Stunden berichtet.

Wir können ebenfalls gleiches berichten, 100+ Accounts mehr oder weniger dauerhaft gesperrt bis wir den Stecker gezogen haben. MFA hin oder her trotzdem DoS für einige User.

Nutzt jemand Rate Limiting für die Anmeldung? Wenn ja, welche Werte und wie habt ihr es umgesetzt?

Das BSI hat nun auch eine Warnung herausgegeben:

https://www.bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/DE/2024/2024-298922-1032.pdf

Wir beobachten auch seit November vermehrt Angriffsversuche auf unsere GWs.

Bei uns filtert die WAF vom Netscaler und Geoblocking von unserer Firewall viele dieser anfragen weg.

Ich kann nur empfehlen, in einem MFA Szenario den zweiten factor z.b. TOTP als ersten nfactor abzufragen, somit können keine Benutzer gesperrt werden.

Je nach Szenario müssen hier eventuell die Storefrontserver oder SSO Prozesse angepasst werden da sonst die Anmeldung fehlschlägt.

Wie habt Ihr bei euch die WAF da konfiguriert? Kannst du da Details oder gar Config-Snippets zeigen?

Wir (Uni) haben dasselbe auf Cisco-ASAs seit mind. Mitte 2022. Damals gerade 2FA eingeführt, für Studenten erst Sep 2022. Geknackter Account versuchte, die AD-Server zu beharken, zum Glück ohne Erfolg. Mit 2FA ging nichts mehr. Später fiel auf, dass derselbe Account es wieder massiv probierte. Von _der_ IP gab es dann noch 5 weitere erfolgreiche Logins in eine temporäre 1FA-Gruppe, die nur noch 3 Monate einen abegeschotteten Spezialdienst ausliefern sollte => die 5 Accounts waren gehackt. Die 1FA-Gruppe lebt als Honeypot weiter, hat bisher ca. 60 geklaute Passwörter gefangen.

Die hätten spammen können, hat aber nur einer von den 60.

Jetzt kommt nur noch wenig. Dafür aber massive Erhöhung der BruteForce-Versuche, auch aus D. Bei uns sticht 3xkTech bzw plainproxies.com hervor, wir haben das gesamte AS 200373 asugesperrt. Von Hetzner und Zscaler gab es gute und böse Logins.

Die Kollegen mit Netscalern berichten gerade wieder von extra großen Brute-Force-Wellen über die Feiertage. Von Angriffen auf 2FA wie unter https://www.golem.de/news/per-brute-force-forscher-knacken-microsofts-multi-faktor-authentifizierung-2412-191657.html beschrieben sehen wir nicht, die meisten probierten Accountnamen gibt es bei uns gar nicht.

Anzeichen für echte Angriffe

Hallo,

die erhöhten Angriffsversuche über die Feiertage kann ich ebenfalls bestätigen. Wir haben auf unseren Systemen über 60.000 blockierte Anmeldeversuche verzeichnet. Natürlich kamen diese aus unterschiedlichen IPs/Netzen bzw. Providern. Dieses mal waren die Hauptakteure bei uns AS200373 und AS57494. Passenderweise kommen bei uns die Angriffe meist nur Nachts bzw. am Wochenende/Feiertags, wenn anzunehmen ist, dass niemand die Systeme aktiv überwacht (Vermutung).

Mal sehen wie es an Sylvester/Neujahr aussieht..

War jetzt über Weihnachten aktiv 8k-10k Zugriffsversuche pro Stunde.

104.207.xxx.xxx

156.228.xxx.xxx

IP Blocks gesperrt und ruhe war

Das Thema wird bei uns gerade wieder aktuell seit 01.11.2025. Seitdem verzeichnen wir wieder ein erhöhtes Aufkommen an Angriffsversuchen. Am Wochenende sind die von der WAF protokollierten Versuche von 2.000 auf über 70.000 angestiegen.

Gestern (03.11.) allein waren es über 50.000 Blockierungen.