Werbung – Wie kann ich sicherstellen, dass im Active Directory starke Passwörter verwendet werden? Das BSI hat mit seinem "IT-Grundschutz" quasi ein Kochrezept für IT-Administratoren geliefert, um Ressourcen einer Institution zu schützen. Specops Software, führend im Bereich Passwortmanagement- und Authentifizierungslösungen, hat sich des Themas "Starke Passwörter nach BSI-IT-Grundschutz im Active Directory" angenommen und nachfolgend einige Hinweise zusammengestellt.

Werbung – Wie kann ich sicherstellen, dass im Active Directory starke Passwörter verwendet werden? Das BSI hat mit seinem "IT-Grundschutz" quasi ein Kochrezept für IT-Administratoren geliefert, um Ressourcen einer Institution zu schützen. Specops Software, führend im Bereich Passwortmanagement- und Authentifizierungslösungen, hat sich des Themas "Starke Passwörter nach BSI-IT-Grundschutz im Active Directory" angenommen und nachfolgend einige Hinweise zusammengestellt.

„Der Zugang zu schützenswerten Ressourcen einer Institution ist auf berechtigte Benutzende und berechtigte IT-Komponenten einzuschränken. Benutzende und IT-Komponenten müssen zweifelsfrei identifiziert und authentisiert werden." Das schreibt das Bundesamt für die Sicherheit in der Informationstechnik (BSI) in der Einleitung zum Baustein „Identitäts- und Berechtigungsmanagement" (ORP.4) des aktuellen IT-Grundschutz-Kompendiums (PDF, Stand 2023, erreichbar über die BSI-Seite IT-Grundschutz).

Wenn es darum geht, Benutzer zu identifizieren und authentisieren, ist die Kombination von Benutzernamen beziehungsweise E-Mail-Adresse und Passwort nach wie vor die verbreitetste Methode in Unternehmen – auch wenn inzwischen Möglichkeiten zur passwortlosen Authentifizierung bestehen. Damit kommt der Sicherheit der verwendeten Passwörter eine zentrale Funktion in der IT-Sicherheit des gesamten Unternehmens zu. Das BSI fordert daher, dass zum Schutz des Unternehmensnetzwerks und vertraulicher Daten, Passwörter in geeigneter Qualität gewählt werden müssen, und zwar je nach Einsatzzweck und Schutzbedarf. Das Ziel dieses Beitrages ist es, Ihnen einen Überblick über die Anforderungen des IT-Grundschutz-Kompendiums im Bezug auf Passwörter zu geben, und Maßnahmen sowie Tools aufzuzeigen, die bei der zeitsparenden Umsetzung dieser Anforderungen helfen können.

Starke Passwörter – aber nicht zu kompliziert

Im Abschnitt ORP.4.A22 zur Regelung zur Passwortqualität wird Folgendes von den Passwörtern gefordert:

In Abhängigkeit von Einsatzzweck und Schutzbedarf MÜSSEN sichere Passwörter geeigneter Qualität gewählt werden. Das Passwort MUSS so komplex sein, dass es nicht leicht zu erraten ist. Das Passwort DARF NICHT zu kompliziert sein, damit Benutzende in der Lage sind, das Passwort mit vertretbarem Aufwand regelmäßig zu verwenden.

Aber Passwortlänge und -komplexität sind nicht die einzigen Indikatoren für die Qualität von Kennwörtern. Passwörter, die etwa auf Unternehmens- oder Produktnamen basieren, sind für Angreifer auch relativ leicht zu erraten und dürfen daher laut IT-Grundschutzkompendium (ORP.4.A8) … Passwörter, die leicht zu erraten sind oder in gängigen Passwortlisten geführt werden, NICHT verwendet werden….

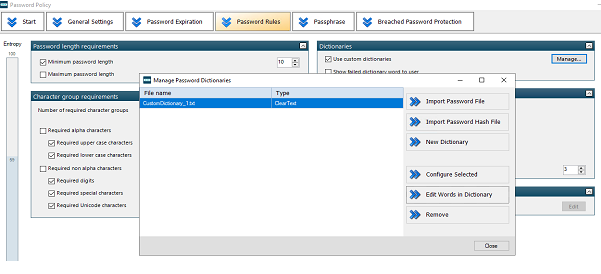

Zusätzlich zu den Einstellungsmöglichkeiten zu Passwortlänge und Komplexität in Gruppenrichtlinien oder via Fine Grained Password Policies in Active Directory, erweitern Tools wie Specops Password Policy die Funktionen, um bei Bedarf mithilfe von Blacklists oder Exklusion-Lists, leicht zu erratende Kennwörter mit Bezug auf Ihre Organisation auszuschließen.

Abbildung 1: Erstellen Sie individuelle Blacklists zur Sperrung von leicht zu erratenden Begriffen mit Specops Password Policy, zum Vergrößern klicken

Allerdings fordert das BSI auch, Passwörter nicht so kompliziert zu gestalten, dass sie nicht mehr „mit vertretbarem Aufwand" regelmäßig verwendet werden können (ORP.4.A22). Hintergrund ist, dass Menschen, wenn es darum geht, dem Gedächtnis auf die Sprünge zu helfen, zu Strategien neigen, die sich ungünstig auf die Sicherheit des „gemerkten" Passworts auswirken: Man hinterlegt dann beispielsweise das Passwort schriftlich irgendwo am Arbeitsplatz oder nutzt einfach das gleiche „sichere" Passwort für die verschiedensten Accounts. Denn: Ein Aufschreiben von Passwörtern erlaubt das Grundschutz-Kompendium nur für den Notfall und nur, wenn das schriftlich fixierte Kennwort sicher aufbewahrt wird (ORP.4.A8).

Die Wiederverwendung von Passwörtern

Vielen Anwendern scheint nicht klar zu sein, dass ein mehrfach genutztes Passwort, wenn es erst einmal kompromittiert ist, den Zugang zu allen anderen damit gesicherten Accounts öffnet (Stichwort „Credential Stuffing"). Das BSI betont daher:

Passwörter DÜRFEN NICHT mehrfach verwendet werden. Für jedes IT-System bzw. jede Anwendung MUSS ein eigenständiges Passwort verwendet werden. (ORP.4.A8).

Hier lautet die Präventivmaßnahme der Wahl: Sensibilisierung und Schulung sowie Tools wie Passwortmanager die dabei helfen, alle „Post-Login"-Passwörter oder Zugangsdaten zu speichern.

Bereits (und zukünftig) kompromittierte Passwörter

In ORP.4.A8 heißt es „…Passwörter, die leicht zu erraten sind oder in gängigen Passwortlisten geführt werden, DÜRFEN NICHT verwendet werden. Passwörter MÜSSEN geheim gehalten werden. Sie DÜRFEN NUR den Benutzenden persönlich bekannt sein…" und A23 fordert „… Es MÜSSEN Maßnahmen ergriffen werden, um die Kompromittierung von Passwörtern zu erkennen…" – doch wie lässt sich das am einfachsten umsetzen?

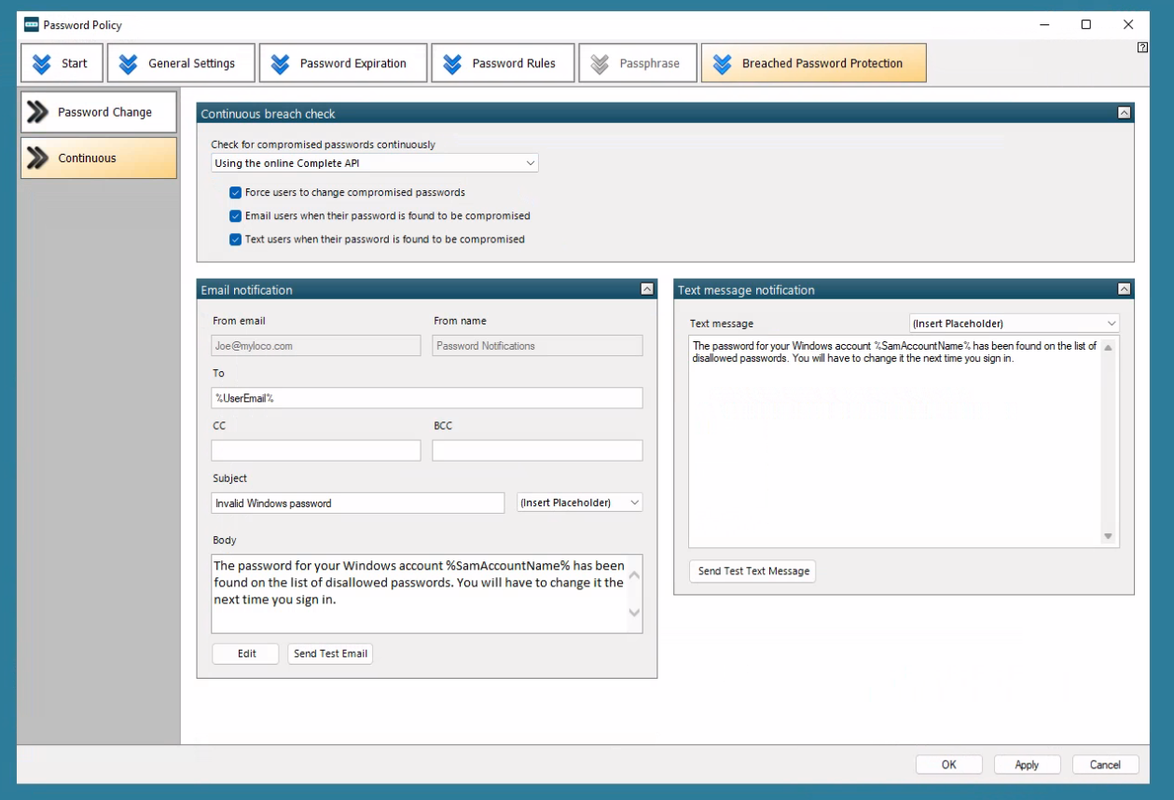

Online-Verzeichnisse wie haveibeenpwned, ermöglichen es Passwörter via API gezielt daraufhin zu überprüfen, ob sie in den jeweiligen Listen auftauchen. Auch ein automatischer und regelmäßiger Scan aller Passwörter in Active Directory hilft dabei unsichere Passwörter schnellstmöglich identifizieren und den Anforderungen gerecht zu werden.

Third-Party Lösungen wie Specops Password Policy mit Breached Password Protection bieten hier eine regelmäßige Überprüfung der Passwörter. Dafür werden die Passwort-Hashes mit einer umfangreichen, täglich aktualisierten Datenbank bereits kompromittierter Kennwörter abgeglichen. Diese Datenbank enthält derzeit mehr als 4 Milliarden kompromittierte Passwörter aus Leak-Listen, Passwort-Spray-Angriffe auf eigene Honeypot-Systeme und Passwörter die von Infostealer-Malware gestohlen wurden.

Lauern bereits kompromittierte Kennwörter in Ihrem Active Directory? Überprüfen Sie es mit dem kostenlosen read-only Tool Specops Password Auditor auf über 1 Milliarde kompromittierte Kennwörter sowie weitere, passwortrelevante Schwachstellen.

Abbildung 2 Regelmäßige Scans auf kompromittierte Passwörter helfen die Gefahren durch Wiederverwendung von Passwörtern, Infostealern und bereits kompromittierten Passwörtern zu reduzieren, zum Vergrößern klicken

Abbildung 2 Regelmäßige Scans auf kompromittierte Passwörter helfen die Gefahren durch Wiederverwendung von Passwörtern, Infostealern und bereits kompromittierten Passwörtern zu reduzieren, zum Vergrößern klicken

IT-Grundschutz-Anforderungen zum Passwortwechsel

Wurden kompromittierte Passwörter gefunden, müssen sie natürlich umgehend geändert werden – ebenso wie Passwörter, von denen unautorisierte Personen Kenntnis erlangt haben. Dies gilt nach ORP.4.A8 sogar dann, wenn nur der Verdacht besteht, dass ein Passwort bekannt geworden sein könnte.

Dagegen rückt das BSI von der alten Forderung nach einem regelmäßig erzwungenen Passwortwechsel klar ab: „IT-Systeme oder Anwendungen SOLLTEN NUR mit einem validen Grund zum Wechsel des Passworts auffordern. Reine zeitgesteuerte Wechsel SOLLTEN vermieden werden" (ORP.4.A23). Nur falls Maßnahmen zur Erkennung kompromittierter Kennwörter nicht möglich sind, rät das IT-Grundschutz-Kompendium zu prüfen, ob „die Nachteile eines zeitgesteuerten Passwortwechsels in Kauf genommen werden können."

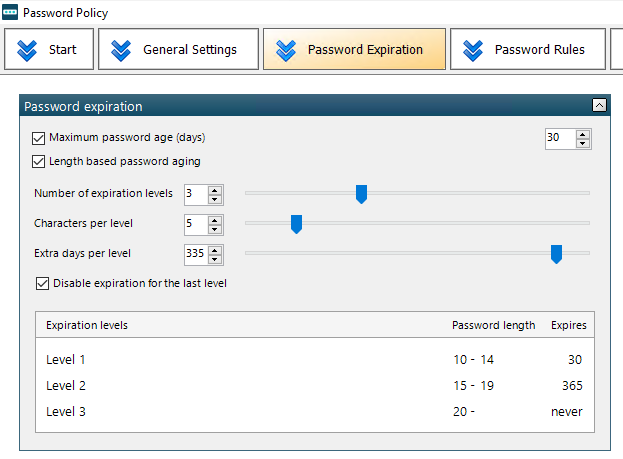

Um Nutzern die Vergabe von längeren Passwörtern schmackhaft zu machen, empfehlen wir aber vielmehr einen zeitlich nicht zu eng gestalteten Wechselturnus an die Länge der Passwörter zu koppeln. Mit Specops Password Policy könnte beispielsweise bei Passwortlängen von 15 und mehr Zeichen der Nutzer mit einem jährlichen Passwortwechsel belohnt werden, wobei kürzere Passwörter dann ein entsprechend kürzeren Zeitraum gültig wären.

Abbildung 3: Einstellungsmöglichkeiten zur Umsetzung von Längenbasierten Ablaufdaten für Passwörter in Specops Password Policy

Abbildung 3: Einstellungsmöglichkeiten zur Umsetzung von Längenbasierten Ablaufdaten für Passwörter in Specops Password Policy

Fazit

Das IT-Grundschutz-Kompendium enthält eine Reihe von Vorgaben, die sich auf unterschiedliche Weise in Passwortrichtlinien, Lösungen von Drittanbietern und einem stärkeren Cybersecurity-Bewusstein der Mitarbeiter umsetzen lassen. Gerne beraten unsere Experten von Specops Software Sie dabei, wie Sie regelkonforme Passwortrichtlinien einfach für Ihre Organisation umsetzen können.

MVP: 2013 – 2016

MVP: 2013 – 2016

Gutes Tool, einfach zu installieren und die Aktzeptanz bei den Benutzern ist hoch. Bei unseren Nutzern ist insbesondere die damit mögliche Passphrase beliebt, die ist zwar extra lang, muss aber keinerlei Sonderzeichen enthalten, einfach ein alltäglicher Satz und ist somit schnell eingetippt und gut gemerkt.

hilfreiches Tool, garantiert. Aber Preise gibt der Artikel und die Webseite nicht her… wo liegt man da über den Daumen je User?

~11 € / User / Jahr bei uns (öffentliche Verwaltung)

Günstiger als du vermutest, wir haben das auch und aus der buchstäblichen Portokasse finanziert. Um die 3500 Accounts für weniger als 5-stellig, wenn ich mich noch richtig erinnere.

Der Fairness halber hätte bitte auch der Microsoft Entra-Kennwortschutz (Entra ID Password Protection) erwähnt werden sollen. Die Lösung ist ab Entra ID P1 Lizenz im M365 mitinbegriffen.

Dir ist aber schon klar, dass das eben kein sponsored Beitrag von Microsoft ist? Frag für einen Freund …

Und wo hilft mir Entra ID Password Protection wenn ich nur ein lokales AD habe?

Man kann es via eines DC-Agents verbinden. Da die DCs meistens nicht im Internet stehen, noch ein Proxy der die Verbindung herstellt.

https://learn.microsoft.com/de-de/entra/identity/authentication/howto-password-ban-bad-on-premises-deploy

Wichtig aber überbewertet.

Solange gefühlt 90% aller Windows Netze kein Application Whitelisting hat sind solche Maßnahmen mehr oder minder sinnfrei. Passwörter sind einer Ransomware ziemlich egal wenn die LSASS im Kontext des aktuell angemeldeten Users ausgelesen wird. Begehrenswert sind einzig die Kerberos-Tickets. Und die gibt es leicht auslebar von irgendwelche privilegierten Diensten im Hintergrund bis hin zu Silver- und Golden-Tickets.

Dabei muss es nicht immer mimikatz sein, das wird sofort erkannt. Damit alles unter dem Radar einer Schlangenöl-Software bleibt, wird elegant die EXE dazu lokal compiliert, des Users, der auf eine Mail geklickert hat…

Zitat Artikel:

>>>> Dafür werden die Passwort-Hashes mit einer umfangreichen, täglich aktualisierten Datenbank bereits kompromittierter Kennwörter abgeglichen. <<<>>> im Hintergrund bis hin zu Silver- und Golden-Tickets.<<<<

Seit ich live gesehen habe, wie schnell man ein W-LAN Kennwort knacken kann, gebe ich nicht so viel auf Hash. So ein Standardkennwort, was zum Beispiel auf der Fritz!Box hinten aufgedruckt ist, knackt ein Profi innerhalb von Sekunden.

Weshalb auch in der Anleitung jeder Fritzbox steht, das man das Kennwort umgehend ändern soll!

Es dient nur dem Erstzugang.

Und ein Problem bei vielen Systemen ist auch die Verwendung von unsicheren Hashalgorithmen.

MD5 ist z.B. noch ziemlich weit verbreitet, aber sehr unsicher.

Mindestens SHA256 sollte es schon sein.

Das geht jetzt weit von dem weg, was oben Thema ist – bitte den Thread auslaufen lassen – danke.

Tatsächlich mal ein hilfreicher Beitrag von TeeJay, Applocker ist heutzutage Pflicht, um zu verhindern, dass solche maßgeschneiderte Angriffswerkzeuge aus dem Mailanhang ausgeführt werden. Man kann aber auch zusätzlich noch dafür sorgen, dass solche Anhänge beim User erst garnicht per Mail oder Webdownload ankommen… Das erfordert halt weiteres "Schlangenöl" in Form von Proxy und Mailfilterung.

Zur Passwort-Entropie gibts bei Specops auch nen guten Artikel, der allerdings durch den Einsatz von Quantencomputern (man kann da bereits Zugang mieten) bald überholt sein könnte.

https://specopssoft.com/de/blog/passwort-entropie-als-kriterium-fuer-passwortsicherheit/

Wir verwenden für unsere Kunden Lithnet Password Protection, um solche Anforderungen abzudecken. Funktioniert ebenso einwandfrei, man muss es allerdings per Gruppenrichtlinie konfigurieren, da ist das hier gezeigte Interface deutlich hübscher.

Das sind letztlich auch Gruppenrichtlinien, aber mit dem Tool recht simpel einzurichten, nachdem die notwendigen "Grundstrukturen" zusammen mit dem Support von Specops hergestellt wurden. Das i-Tüpfelchen ist übrigens ein Agent auf dem Client/Server, auf dem man gerade sein Passwort wechselt, wird neben dem bekannten Eingabedialog eingeblendet und zeigt dir, was zu einem guten Passwort noch fehlt.

Wie sicher ist denn dieses Tool?

Man geht ja schon ein gewisses Risiko ein, wenn man damit das AD auslesen kann.

Läuft die Software komplett offline (außer evtl. die Passwortprüfung)?

Der Specops Password Auditor läuft komplett offline (nachdem die Passwort-Datenbank heruntergeladen wurde). Es werden keine Daten an uns gesendet (außer die Informationen beim Ausfüllen des Downloadformulares)

– Specops Password Policy MIT Breached Password Protection benötigt zum Abgleich der Passwort-Hashes via dem Arbiter Verbindung zu den Specops Servern. Mehr dazu hier:

Specops Password Policy: https://specopssoft.com/de/blog/auswirkungen-des-betriebs-von-specops-password-policy-auf-das-active-directory/

Specops Password Auditor: https://specopssoft.com/de/blog/auswirkungen-des-betriebs-von-specops-password-auditor-auf-das-active-directory-teil-1/

Starke Passwörter sind prinzipiell immer zu empfehlen. Es könnten ja Brute Force Attack laufen die man damit zumindest abwehren kann. Eine Passphrase mit mehr als 20 Zeichen hilft. Es gibt ja noch Zeitgenossen die keinen zweiten Faktor für VPN etc. verwenden.

Das lässt sich ähnlich auch "selber bauen":

Test-PasswordQuality aus dem DSInternals Framework: https://github.com/MichaelGrafnetter/DSInternals/tree/master

Der Open Password Filter (oder auch ein Fork mit bspw. SQL Support): https://github.com/jephthai/OpenPasswordFilter

(Fine grained password policies: https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/get-started/adac/fine-grained-password-policies?tabs=powershell)

Ob man das an _der Stelle_ will, muss jeder für sich selber entscheiden.

Dieser Kommentar sollte wirklich ganz oben angeheftet werden. Würde mich nicht wundern wenn die im Beitrag vorgestellte software lediglich hier drauf (DSInternals) basiert. Ist ja MIT lizensiert.

Wenn ich lese dass 11€ pro User/ Jahr ausgegeben werden, wo doch eine Abfrage bei HIBP gerade mal $0.395 (ja 40 US Cent) kostet wundert mich echt nichts mehr.

hibp und dsinternals machen nur einen IST Zustand mit Powershell

Specops kann praktisch Echtzeit bei Kennwortangabe und vor allem kann es eine UI, um den Anwender zu unterstützen, inkl Passwort Reset.

zudem kann es ein "richtiges" Regelwerk integrieren und per gpo verwalten. Wortlisten verboten, regular expressions, alle Zeichen, Längen/Ablauf Ranges in Abhängigkeit usw

das sind die 11 Euro.

der reine check und ist Zustand sind kostenfrei (Auditor)

Das macht der OpenPasswordFilter ja am Ende auch in Echtzeit bei Kennwortänderung.

Generell kann ja auch jeder selber einen Passwordfilter programmieren:

https://learn.microsoft.com/en-us/windows/win32/secmgmt/password-filters

https://learn.microsoft.com/en-us/windows/win32/secmgmt/installing-and-registering-a-password-filter-dll

(Ich würde aber halt auch zum fertigen und supporteten Produkt greifen. _Funktionieren_ tut das o.g. tadellos. Produktiv im Einsatz habe ich es nirgends.)

Moin,

unabhängig vom Inhalt und Thema find ich es ne gute Lösung den Blog zu finanzieren.

Es gibt sponsored Posts, wo copy & paste einfach eine Heilsbringung propagiert wird – und es gibt (selten) Posts wie diesen. Liest sich eben wie ein typischer Blogbeitrag von dir. Glückwunsch zu dem Placement! Auch wenn ich andere Produkte bevorzuge, aber das gehört hier nicht her…

Liebe Grüße aus Hamburg!