In Mitel MiCollab-Telefonanlagen gibt es die Authentication Bypass Schwachstelle CVE-2024-41713, die einen Lesezugriff auf Dateien ermöglicht. Inzwischen gibt es auch ein Proof of Concept (PoC) und Hunter.io hat über 14.000 dieser angreifbaren Anlagen im Internet erreichbar gefunden.

In Mitel MiCollab-Telefonanlagen gibt es die Authentication Bypass Schwachstelle CVE-2024-41713, die einen Lesezugriff auf Dateien ermöglicht. Inzwischen gibt es auch ein Proof of Concept (PoC) und Hunter.io hat über 14.000 dieser angreifbaren Anlagen im Internet erreichbar gefunden.

MiCollab ist eine Software- und Hardwarelösung, die Chat-, Sprach-, Video- und SMS-Nachrichten mit Microsoft Teams und anderen Anwendungen integriert. VoIP-Plattformen, die Telefongespräche für ein Unternehmen abwickeln, sind ein interessantes Ziel für Angreifer (APT). Diese könnten, sofern sie Zugriff auf die Anlage haben, Telefongespräche des Opfers mithören, oder sie sogar stören und nach Belieben blockieren

Sicherheitsforscher von WatchLabs haben sich daher die MiCollab-Lösung vorgenommen und sind auf gravierende Schwachstellen gestoßen, die sie im Beitrag Where There's Smoke, There's Fire – Mitel MiCollab CVE-2024-35286, CVE-2024-41713 And An 0day beschreiben.

Die Sicherheitsforscher konnten die Schwachstelle CVE-2024-35286 reproduzieren, haben dabei aber noch die zusätzliche Sicherheitslücke (CVE-2024-41713) beim zur Umgehung der Authentifizierung gefunden. Diese ermöglicht ein willkürliches lesen von Dateien nach der Authentifizierung. Die Schwachstelle wurde bis zur Veröffentlichung des Blog-Beitrags noch nicht gepatcht.

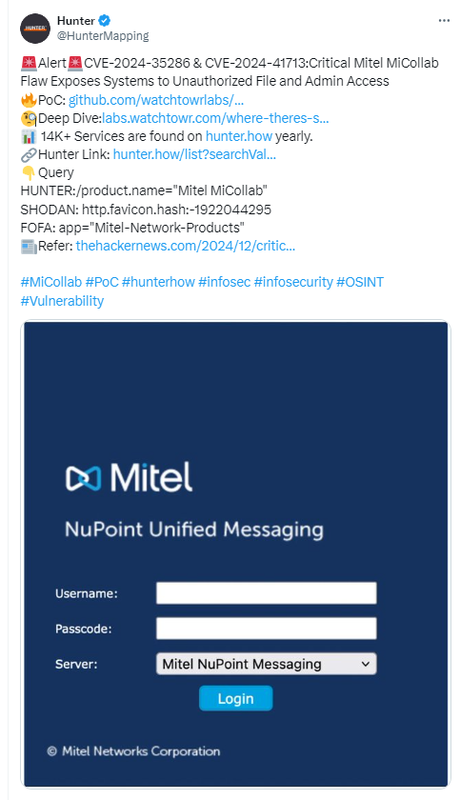

In nachfolgendem Tweet weist Hunter.io darauf hin, dass die kritischen Schwachstellen CVE-2024-35286 und CVE-2024-41713 (CVSS score: 9.8) nicht nur einen nicht autorisierten Zugriff auf Dateien ermöglichen. Es gibt auch mehr als 14.000 Anlagen, die per Internet erreichbar und noch nicht gepatcht sind.

Die MiCollab SQL Injection-Schwachstelle CVE-2024-35286 (CVSS score: 9.8) betrifft alle MiCollab- Versionen bis 9.8.0.33 und wurde im Mai 2024 gepatcht. The Hacker News hat hier noch einige Informationen zusammen gestellt. Hunter schreibt, dass es inzwischen ein Proof of Concept (PoC) zur Ausnutzung gibt. Wer eine solche Telefonanlage betreibt, sollte diese auf ungebetene Besucher oder Manipulationen über prüfen. Weitere Details sind dem verlinkten Artikel oder dem Beitrag auf Hacker News zu entnehmen.

MVP: 2013 – 2016

MVP: 2013 – 2016