[English]Seit Dezember 2024 gibt es ja massiven Angriffswellen Citrix Netscaler Gateways. Ich hatte im Blog gewarnt und das BSI hat im Nachgang ebenfalls eine Warnung veröffentlicht. Nun hat Citrix reagiert, und gibt Tipps, wie sich Netscaler Gateways gegen die Angriffe schützen lassen.

[English]Seit Dezember 2024 gibt es ja massiven Angriffswellen Citrix Netscaler Gateways. Ich hatte im Blog gewarnt und das BSI hat im Nachgang ebenfalls eine Warnung veröffentlicht. Nun hat Citrix reagiert, und gibt Tipps, wie sich Netscaler Gateways gegen die Angriffe schützen lassen.

Angriffe auf Citrix Netscaler Gateway

Das NetScaler Gateway von Citrix ermöglicht den Remotezugriff von Geräten auf das interne Netzwerk und interne Ressourcen. Anfang Dezember 2024 informierte mich Blog-Leser Christian über von ihm beobachtete massive Angriffe auf das Citrix NetScaler Gateway seines Unternehmens zum 5. Dezember 2024.

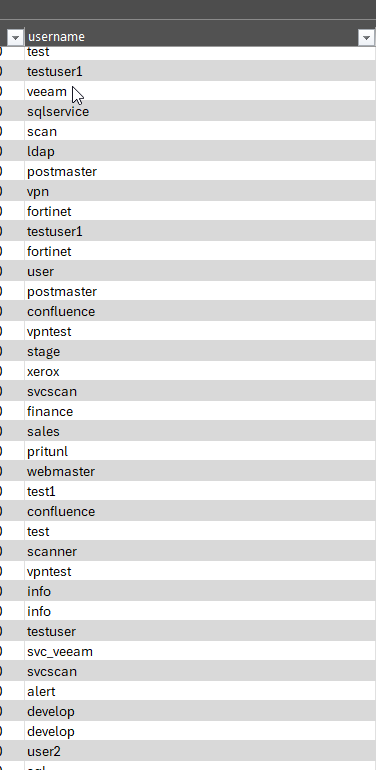

Zwischen 17:00 Uhr und 22:00 Uhr gab es massive Angriffsversuche, wohl die Angreifer versuchten, über Zufallsdaten aus Brute Force-Listen die Zugänge zu hacken. Christian hatte mir obige Liste mit Standard-Nutzernamen, die bei den Zugriffsversuchen probiert wurden, als Screenshot übermittelt.

Ich hatte dies spontan als Information und Frage im Beitrag Massive Angriffswelle auf Citrix Netscaler Gateways (5.12.2024)? hier im Blog eingestellt, damit aber "was losgetreten". Einige Tage später warnte das BSI ebenfalls vor diesen Angriffen (BSI warnt nun auch vor massiver Angriffswelle auf Citrix Netscaler Gateways (Dez. 2024)). Ich hatte es gar nicht mitbekommen, einem Leser ist aufgefallen, dass in der BSI-Warnung auf den obigen Blog-Beitrag referenziert wird.

Citrix reagiert mit Hinweisen

Kollege Lawrence Abrams von Bleeping Computer hat die obigen Blog-Beiträge mit verfolgt und weist hier nicht nur auf die BSI-Warnung und den ersten Blog-Beitrag von mir hin, sondern ist bei Citrix auf den Sicherheitshinweis Password spraying attacks on NetScaler/NetScaler Gateway – December 2024 vom 13. Dezember 2024 gestoßen. Dort warnt der Hersteller vor Password spraying-Angriffen auf sein NetScaler Gateway.

Die Cloud Software Group hat in letzter Zeit eine Zunahme von Passwort-Spraying-Angriffen auf NetScaler-Appliances beobachtet, heißt es. Diese Angriffe zeichnen sich durch einen plötzlichen und signifikanten Anstieg von Authentifizierungsversuchen und -fehlern aus, die in Überwachungssystemen, einschließlich Gateway Insights und Active Directory-Protokollen, Alarme auslösen.

Der Angriffsverkehr stammt von einem breiten Spektrum dynamischer IP-Adressen, so dass herkömmliche Abwehrstrategien wie IP-Blockierung und Ratenbegrenzung weniger effektiv sind, gibt Citrix an.

Kunden, die Gateway-Service von Citrix nutzen, müssen keine Abhilfemaßnahmen ergreifen. Nur NetScaler/NetScaler Gateway Appliances, die On-Premises oder in einer Cloud-Infrastruktur eingesetzt werden, benötigen nachfolgende Abhilfemaßnahmen.

- Sicherstellen, dass die Multi-Faktor-Authentifizierung für Gateway aktiviert ist und der MFA-Verifizierungsfaktor vor dem LDAP-Faktor konfiguriert ist (siehe).

- Eine Responder-Richtlinie, die Anfragen nur für den gewünschten FQDN zulässt, erstellen, da Angriffe häufig auf IP-Adressen und nicht auf Gateway-FQDNs abzielen. Citrix gibt an, dass man die folgende Responder-Richtlinie erstellen soll:

- add responder policy IP_Block "HTTP.REQ.HOSTNAME.EQ(\"<enter gateway FQDN here>\").NOT" DROP

- bind vpn vserver Gateway_vServer -policy IP_Block -priority 100

- Eine eine Responder-Richtlinie erstellen, um die folgenden Endpunkte zu blockieren, wenn sie nicht die historische Basis-/Klassik-Authentifizierung vor nFactor verwenden:

- /cgi/login

- /p/u/doAuthentication.do

- /p/u/getAuthenticationRequirements.do

Durch das Erstellen dieser Responder-Richtlinie werden diese Authentifizierungsanfragen blockiert, bevor sie das AAA-Modul erreichen, schreibt Citrix. Dadurch können sie nicht mehr verarbeitet werden können. Diese Richtlinien funktionieren nur für NetScaler-Firmware-Versionen größer oder gleich 13.0. Hier noch die zu erstellenden Responder-Richtlinien:

bind policy patset patset_block_urls "/cgi/login" bind policy patset patset_block_urls "/p/u/doAuthentication.do" bind policy patset patset_block_urls "/p/u/getAuthenticationRequirements.do" add responder policy policy_block_urls "HTTP.REQ.URL.SET_TEXT_MODE(IGNORECASE).CONTAINS_ANY(\"patset_block_urls\")" DROP bind vpn vserver Gateway_vServer_name -policy policy_block_urls -priority 100 -gotoPriorityExpression END -type AAA_REQUEST

Falls eine WAF zum Schutz von Gateway vServern verwendet wird, gibt Citrix im Sicherheitshinweis abweichende Befehle an.

set appfw profile ns-aaa-default-appfw-profile -denylist ON bind appfw profile ns-aaa-default-appfw-profile "HTTP.REQ.URL.SET_TEXT_MODE(IGNORECASE).CONTAINS_ANY(\"patset_block_urls\")" -valueType Expression -ruleAction log RESET

Es ist zu beachten, dass Citrix bei der Analyse dieser Probleme festgestellt hat, dass Anfragen, die auf „/p/u/doAuthentication.do" & „/p/u/getAuthenticationRequirements.do" abzielen, mit einer höheren Erfolgsrate blockiert werden, wenn WAF für Gateway aktiviert wurde. Citrix empfehlen daher, WAF für Gateway zu aktivieren:

Aktivieren Sie die IP-Reputation, um Anfragen von bekannten bösartigen IP-Adressen automatisch zu blockieren und so das Angriffsvolumen zu reduzieren.

Verwenden Sie auf NetScaler CLI die folgenden Befehle, um IP-Reputation zu aktivieren:

enable feature reputation add responder policy policy_block_malicious_ip "CLIENT.IP.SRC.IPREP_IS_MALICIOUS" DROP bind vpn vserver Gateway_vServer_name -policy policy_block_malicious_ip -priority 50 -gotoPriorityExpression END -type AAA_REQUEST

Weitere Details sind dem Sicherheitshinweis von Citrix zu entnehmen.

Ähnliche Artikel:

Massive Angriffswelle auf Citrix Netscaler Gateways (5.12.2024)?

BSI warnt nun auch vor massiver Angriffswelle auf Citrix Netscaler Gateways (Dez. 2024)

MVP: 2013 – 2016

MVP: 2013 – 2016

Im AD-Log sieht man eigentlich nur selten was, weil die verwendeten Usernamen meistens keinen Match im AD haben. Die beschriebenen Settings haben wir schon, aber diese Anmeldeversuche kommen immer noch durch. Ich kann nur raten, identifizierte IP-Adressen zu sperren, die Versuche laufen sonst mindestens Tagelang.

Tatsächlich kenne ich diese BF Namen auf Angriffe unseres RDS Gateway letzter Woche.

Geoblocking auf https hat bei uns ausgereicht.

SSLVPN Admins aufgepasst:

Auch wenn Ihr keine Basic Auth verwendet, durch das Blockieren von "/p/u/getAuthenticationRequirements.do" wird die Transfer Logon page nicht mehr ordnungsgemäß funktionieren.