[English]Kurzer Nachtrag zu einem alten Thema. Microsoft hat kürzlich bekannt gegeben, dass NTLMv1 in Windows 11 24H2 sowie in Windows Server 2024 entfernt wurde. Der Schritt war durch Microsoft ja lange angekündigt. Hier nochmals ein Blick auf das Thema mit einigen Hinweisen, was Nutzer dazu wissen sollten.

[English]Kurzer Nachtrag zu einem alten Thema. Microsoft hat kürzlich bekannt gegeben, dass NTLMv1 in Windows 11 24H2 sowie in Windows Server 2024 entfernt wurde. Der Schritt war durch Microsoft ja lange angekündigt. Hier nochmals ein Blick auf das Thema mit einigen Hinweisen, was Nutzer dazu wissen sollten.

NTLMv1 wurde entfernt

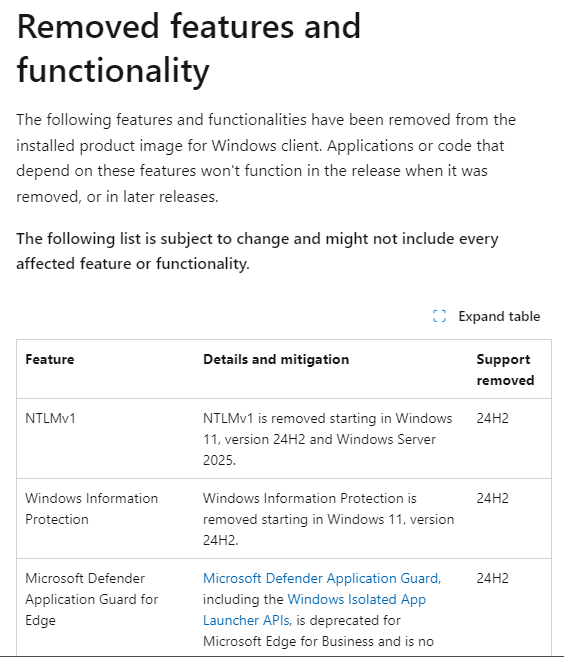

Es war eine sehr kurze Ankündigung, die Microsoft vor einigen Tagen auf der Support-Seite für entfernte Features veröffentlicht hat. Dort findet sich der Hinweis "NTLMv1 is removed starting in Windows 11, version 24H2 and Windows Server 2025."

Dieser Schritt kam keinesfalls überraschend, hatte Microsoft Anfang Juni 2024 angekündigt, dass man NTLM in den Ruhestand schicken und in kommenden Windows-Versionen entfernen will (Windows: NTLM und Driver Verifier GUI als veraltet (deprecated) erklärt).

Alle Versionen von NTLM, einschließlich LANMAN, NTLMv1 und NTLMv2, befanden sich seit dem Zeitpunkt nicht mehr in der aktiven Funktionsentwicklung und sind veraltet. Die Verwendung von NTLM soll zwar in Windows Server 2025 und in Windows 11 24H2 weiterhin funktionieren. Gegebenenfalls ist die entfernte NTLMv1-Unterstützung über Features und Funktionen wieder in diesem Betriebssystem hinzufügbar.

Microsoft schreibt aber, dass Aufrufe von NTLM durch Aufrufe von Negotiate ersetzt werden. Negotiate versucht, sich mit Kerberos zu authentifizieren und greift nur bei Bedarf auf NTLM zurück.

Sicherheitsgründe führen zur Ablösung von NTLM

NTLM ist die Abkürzung für Windows New Technology LAN Manager und umfasst eine Sammelungvon Sicherheitsprotokollen zur Authentifizierung von Microsoft. Die Ursprünge reichen zurück bis in die 1990er Jahre, als NTLM als proprietäres Protokoll bei Microsoft eingeführt wurde.

Durch Reverse Engineering ist es heute so, dass auch Fremdprodukte wie Samba, Squid, Mozilla Firefox, cURL, Opera und der Apache HTTP Server dieses Protokoll unterstützen. Anfang 2007 hat Microsoft seine Spezifikation auf Druck der Vereinigten Staaten und der Europäischen Union veröffentlicht.

NTLM gilt als nicht mehr sicher und sollte möglichst nicht mehr verwendet werden. Aufgrund weiterer Sicherheitsprobleme wurde NTLMv2 entwickelt und die frühere Version fortan NTLMv1 genannt. Auch in NTLMv2 sind Sicherheitsprobleme bekannt.

Microsoft setzt inzwischen als Alternative die Kerberos-Authentifizierung ein. Sofern noch nicht geschehen, finden Administratoren in diesem Supportbeitrag Hinweise von Microsoft, für ein NTLM auditing und zum Untersuchen, wie NTLM benutzt wird (investigate how NTLM is being used). In diesem Supportbeitrag beschreibt Microsoft, wie sich eine minimale NTLM-Version über SMB erzwingen lässt.

Ähnliche Artikel:

Windows: NTLM und Driver Verifier GUI als veraltet (deprecated) erklärt

Microsoft rollt Windows-Härtung gegen Standard-NTLM-Relay-Angriffe aus

Windows: 0patch für 0-day URL File NTLM Hash Disclosure-Schwachstelle

Windows Server: April 2024-Updates stören NTLM-Authentifizierung

Windows NTLM Credentials-Schwachstelle CVE-2024-21320: Fix durch 0patch

Details zur LocalPotato NTLM Authentication-Schwachstelle (CVE-2023-21746)

Nach RemotePotato0 kommt die Windows Local Potato NTLM-Schwachstelle (CVE-2023-21746)

Microsoft fixt (PetitPotam) NTLM Relay-Schwachstelle (CVE-2022-26925) mit Windows Mai 2022-Update

Microsoft NTLM-Schwachstelle: Hack der Domain-Controller

MVP: 2013 – 2016

MVP: 2013 – 2016

Es ist erschreckend, wie viel NTLMv2 immer noch verwendet wird. Wenn man das nicht monitort, merkt man das auch nicht. Es reicht schon, einen Hostnamen alleine, also nicht FQDN, anzugeben, oder statt Hostnamen/FQDN "aus Sicherheitsgründen" (DNS könnte ja mal nicht funktionieren oder könnte gehackt sein) die IP-Adresse bei einem Verbindungsaufbau anzugeben. Oder aus irgendeinem Grund reagiert die angesprochene Kiste gerade nicht auf Kerberos. Schon "passiert" NTLM. NTLMv1 ein und ausgehend kann man aber heute getrost in einer Domäne ausschalten, sofern man keine Uraltsysteme mehr im Netz hat. Auf Gruppenrichtlinien.de gibts einen aktuellen Artikel, der das Problem anhand von RDP mit NLA aufzeigt.

Beispiel wo massiv NTLM verwendet ist das Monitoring Tool PRTG.

Die Supportanfrage lief daraus auf, dass es keinen Fahrplan gibt dies irgendwann zu ändern.

Also weg damit.