[English]Seit September 2021 stellt Microsoft für Exchange Server den Exchange Emergency Mitigation Service (EEMS) zur besseren Exchange-Absicherung bereit. Dieser Dienst funktioniert aber nur auf Systemen, die auch aktuell sind. Auf diesen Sachverhalt hat Microsoft Ende letzter Woche explizit hingewiesen.

[English]Seit September 2021 stellt Microsoft für Exchange Server den Exchange Emergency Mitigation Service (EEMS) zur besseren Exchange-Absicherung bereit. Dieser Dienst funktioniert aber nur auf Systemen, die auch aktuell sind. Auf diesen Sachverhalt hat Microsoft Ende letzter Woche explizit hingewiesen.

Rückblick: Exchange Emergency Mitigation Service (EEMS)

Der Exchange Emergency Mitigation-Dienst (EM) dient dazu, Exchange-Server durch die Anwendung von Abhilfemaßnahmen gegen potenzielle Bedrohungen zu schützen. Wird ein gravierendes Sicherheitsproblem in der Exchange-Software festgestellt, kann dieser Dienst die benötigten Schritte einleiten, um die Schwachstellen automatisch auf den Microsoft Exchange Servern zu entschärfen oder zu beseitigen. Microsoft nennt drei Arten von Konfigurationsänderungen als Abhilfe zur Beseitigung von Schwachstellen (Mitigation):

- Mitigation der IIS-URL-Rewrite-Regel: Hierbei handelt es sich um eine Regel, die bestimmte Muster bösartiger HTTP-Anfragen blockiert, die einen Exchange-Server gefährden können.

- Exchange-Dienst-Mitigation: Damit wird ein anfälliger Dienst auf einem Exchange-Server deaktiviert.

- App Pool Mitigation: Deaktiviert einen anfälligen App Pool auf einem Exchange-Server.

Sobald Microsoft einen neuen Angriff feststellt, werden diese temporäre Abschwächungen über EM an alle Exchange-Server weltweit verteilt und die Arbeit an einem Software-Patch aufgenommen. Der Dienst nutzt den Cloud-basierten Office Config Service (OCS), um nach verfügbaren Abhilfemaßnahmen zu suchen und diese herunterzuladen sowie Diagnosedaten an Microsoft zu senden.

Der EM-Dienst wird als Windows-Dienst auf einem Exchange-Mail-Server ausgeführt, sobald die CU vom September 2021 (oder später) auf Exchange Server 2016 oder Exchange Server 2019 installiert wird. Der EM-Dienst wird automatisch auf Exchange-Servern mit der Mailbox-Rolle installiert. Der EM-Dienst wird nicht auf Edge-Transport-Servern installiert. Die Verwendung des EM-Dienstes ist aber optional und diese Funktion kann deaktiviert werden.

Ich hatte über das neue Feature im Beitrag Exchange Server September 2021 CU kommt zum 28.9.2021 mit Microsoft Exchange Emergency Mitigation Service berichtet. Details lassen sich dem Techcommunity-Beitrag und diesem Microsoft-Supportbeitrag entnehmen.

EEMS funktioniert künftig nur auf aktuellen Systemen

Nun hat Microsoft zum 24. Januar 2025 im Technet-Beitrag Exchange Emergency Mitigation Service might not work for servers significantly out of date auf ein gewisses Problem hingewiesen.

Draußen im Feld laufen oft Exchange-Installationen, die nicht mehr auf dem aktuellen Patchstand, und oft hoffnungslos veraltet sind. Ich verweise auf meinen Beitrag Microsoft Exchange Server 2016/2019: CERT-Bund warnt vor ~ 12.000 ungepatchten Servern, wo ich folgende Auflistung des BSI gezeigt habe.

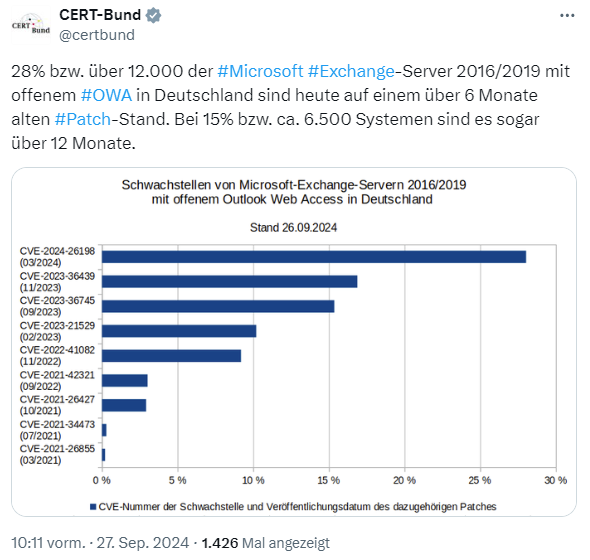

Laut CERT-Bund waren im Sept. 2024 ingesamt 28% der Exchange-Server 2016/2019 in Deutschland nicht auf dem aktuellen Patchstand und anfällig für zig Schwachstellen, für die es seit Monaten Updates gab. Bei 15% der Exchange Server, dass sind ca. 6.500 Systeme, wurde der letzte Patch sogar vor über 12 Monaten eingespielt.

Das führt schlicht und ergreifend zu steigenden Problemen für die Entwickler. Daher zieht Microsoft eine Art Notbremse und kündigt Änderungen für die Zukunft an. Microsoft informiert daher über zukünftige Änderungen.

Zertifikatstypen ausgelaufen

Einer der älteren Zertifikatstypen im Office Configuration Service (OCS) ist ausgelaufen. Ein neues Zertifikat wurde bereits in OCS bereitgestellt. Jeder Exchange Server, der auf ein kumulatives Exchange Server-Update (CU) oder ein Sicherheitsupdate (SU) aktualisiert wird, das neuer als März 2023 ist, verfügt über das aktualisierte Zertifikat. Diese Exchange Server kann weiterhin nach neuen EEMS-Abschwächungen suchen.

Folgen eines fehlenden Zertifikats

EEMS, auf dem Exchange-Versionen älter als März 2023 ausgeführt werden, ist laut Microsoft nicht in der Lage, den Office Configuration Service (OCS) zu kontaktieren, um nach neuen Mitigationsdefinitionen zu suchen und diese herunterzuladen. Im Anwendungsprotokoll des Servers wird möglicherweise ein Ereignis wie das folgende protokolliert:

Error, MSExchange Mitigation Service Event ID: 1008 An unexpected exception occurred. Diagnostic information: Exception encountered while fetching mitigations.

Zudem wird folgendes wird in das EEMS-Protokoll aufgenommen:

FetchMitigation,S:LogLevel=Warning;S:Message=Connection attempted against untrusted endpoint

Zudem schlägt die Ausführung des Skripts $exscripts\Get-Mitigations.ps1 mit der folgenden Meldung fehl:

WARNING: Connection with Mitigation Endpoint was not successful. To enable connectivity please refer: https://aka.ms/HelpConnectivityEEMS

Microsoft fordert Administratoren daher auf, falls ihre Server nicht mehr auf dem neuesten Stand sind, diese so schnell wie möglich zu aktualisieren. Danach ist der Exchange-Server erneut zu aktivieren, um die EEMS-Regeln anschließend zu überprüfen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ab Oktober ist die Unterstützung für Ex 16/19 doch eh beendet… dann hat man die Wahl den ExSE zu installieren oder eben in die Wolke zu gehen…. wozu also noch der "Stress"…. wer sein System jetzt nicht aktuell hat, wird es auch im Oktober nicht haben…. Und der ist dann halt auch selbst "schuld"… kaputt ist Exchange ja eh….

Es ist schon erschreckend, wie viele Exchange nicht aktuell gehalten werden.

Aber ich glaube kaum, das es die Verantwortlichen dieser ungepatchten Exchangeserver kümmert, das EEMS auch nicht funktioniert.

Evtl. würde sich ja etwas tun, wenn große Mailprovider schlicht Mails von ungepatchten Exchangeservern in einem ersten Step mit einem Replay mit Hinweis auf den unsicheren Patchstand beantworten würden und nach sagen wir einmal 6-12 Monaten die Mails von solchen Exchangeservern mit entsprechender Fehlermeldung ablehnen würden. Im ersten Step natürlich mit der drohenden Ablehnung warnen.