In der Gemeinde Penzing sind zum 2. Februar 2025 die IT-Systeme ausgefallen. Die Gemeinde ist zur Zeit nur noch telefonisch zu erreichen. Das kann eine technische Ursache haben, zumal es einen Einbruch in die Sparkasse im Gebäude der Gemeinde gab. Aber ich möchte auch anmerken, dass mir die IT der Gemeinde – speziell der Exchange Server 2019 – nicht wirklich auf dem aktuellen Patchstand zu sein scheint.

In der Gemeinde Penzing sind zum 2. Februar 2025 die IT-Systeme ausgefallen. Die Gemeinde ist zur Zeit nur noch telefonisch zu erreichen. Das kann eine technische Ursache haben, zumal es einen Einbruch in die Sparkasse im Gebäude der Gemeinde gab. Aber ich möchte auch anmerken, dass mir die IT der Gemeinde – speziell der Exchange Server 2019 – nicht wirklich auf dem aktuellen Patchstand zu sein scheint.

Die Gemeinde Penzing

Penzing ist eine Gemeinde im oberbayerischen Landkreis Landsberg am Lech. Der Hauptort liegt etwa in der Gemeindemitte fünf Kilometer nordöstlich von Landsberg am Lech und 13 Kilometer vom Ammersee entfernt. Die Gemeinde besteht aus fünf Gemarkungen, die in der Fläche den ehemaligen Gemeinden entsprechen, und neun Gemeindeteilen. In der Gemeinde leben um die 3.600 Einwohner – es ist also eine kleine Gemeinde.

Bekannt ist Penzing möglicherweise auch durch den 1935 für die Luftwaffe der Wehrmacht gebauten Fliegerhorst Penzing, der von der Bundesluftwaffe (dann unter der amtlichen Bezeichnung Fliegerhorst Landsberg/Lech) vor allem für Transport und Versorgung der im Ausland mit UN- oder NATO-Mandat tätigen Soldaten genutzt wurde. Ein Teil des ehemaligen Fliegerhorsts wird inzwischen als Filmproduktionsstätte unter dem Namen Penzing Studios genutzt.

Ausfall der IT-Systeme

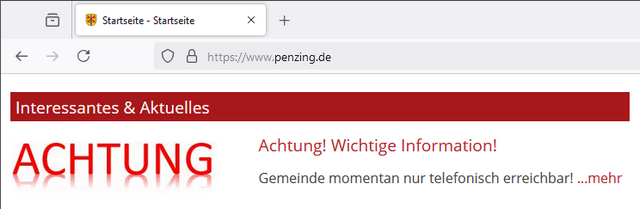

Ein Blog-Leser hat mich am späten Abend des 3. Februar 2025 darüber informiert, dass es bei der Gemeinde Penzing IT-Probleme in Form eines massiven IT-Ausfalls gebe (danke dafür). Die Webseiten der Gemeinde funktionieren weiterhin, so dass ich dort recherchieren und nachfolgenden Hinweis abrufen konnte. Es heißt, dass die Gemeinde momentan nur telefonisch erreicht werden könne.

Auf der verlinkten Teilseite erfährt man, dass das Rathaus Penzing aufgrund eines massiven IT-Ausfalls seit Sonntag (02.02.2025) nur noch ausschließlich telefonisch erreichbar ist. An der Behebung des Problems werde seither mit Hochdruck gearbeitet. Leider ist der Gemeinde derzeit weder die exakte Ursache noch die Dauer bis zur Schadenbeseitigung absehbar, heißt es weiter.

Die Mitarbeiterinnen und Mitarbeiter des Rathauses sind wie bereits erwähnt, telefonisch erreichbar, E-Mails und notwendige Software-Anwendungen funktionieren nicht. Im Text wird zwar erwähnt, dass es in der Nacht von Freitag auf Samstag einen Einbruch in das Rathaus Penzing, bzw. die dort ansässige Sparkassenfiliale, gegeben habe. Es entstand ein Sachschaden im hohen fünfstelligen Bereich. Ein Zusammenhang zwischen den beiden Ereignissen kann von der Gemeinde weder bestätigt, noch ausgeschlossen werden, heißt es weiter.

Was noch bekannt ist

Vom Blog-Leser wurde ich darauf hingewiesen, dass der IT-Verbund Landberg für die Betreuung der IT in Penzing zuständig ist. Der IT-Verbund Landsberg am Lech ist eine selbständige Einrichtung des Landkreises Landsberg am Lech in der Rechtsform eines Kommunalunternehmens. Der IT-Verbund Landsberg unterstützt seine Träger, laut eigenen Angaben, in allen IT-Angelegenheiten.

Der Projektbeschreibung zu Penzing entnehme ich, dass der IT-Verbund Landsberg am 01.01.2023 gegründet wurde und mit seinen 20 Mitarbeitern im Landkreis über 300 IT-Verfahren und 800 Arbeitsplätze betreut. Der Verband wirbt mit einem erfahrenen Team von Experten und bietet maßgeschneiderte IT-Lösungen, um die digitale Transformation und Effizienzsteigerung in den Verwaltungen im Landkreis Landsberg am Lech voranzutreiben. Von der Beratung und Konzeption über die Beschaffung und Implementierung bis hin zum Betrieb der IT-Infrastruktur bietet der IT-Verbund seinen Partnern einen ganzheitlichen Service zu allen Fragen der IT und Digitalisierung, schreibt der Verband.

Mich erinnert das unwillkürlich an die Südwestfalen-IT (SIT), die im Oktober 2023 Opfer eines Cyberangriffs wurden. Wobei die SIT allerdings auch als Hoster auftrat, was bei Penzing wohl nicht der Fall zu sein scheint. Das Ganze kann wirklich alles ein reiner Zufall sein und der oben beschriebene IT-Ausfall kann technische Gründe haben, oder mit dem erwähnten Einbruch zusammen hängen. Hier muss man abwarten, ob weitere Informationen über die Ursache des Ausfalls bekannt werden.

Shodan.io macht mir Kopfschmerzen

An dieser Stelle mag ich nicht über die Ursache des IT-Ausfalls spekulieren. Aber ich nehme an, dass in der IT der Gemeinde Penzing nicht alles "auf Vordermann" ist. Der Leser hat mir den Hinweis gegeben, mal Shodan.io genauer zu befragen.

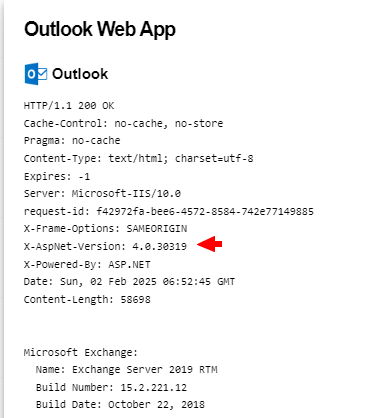

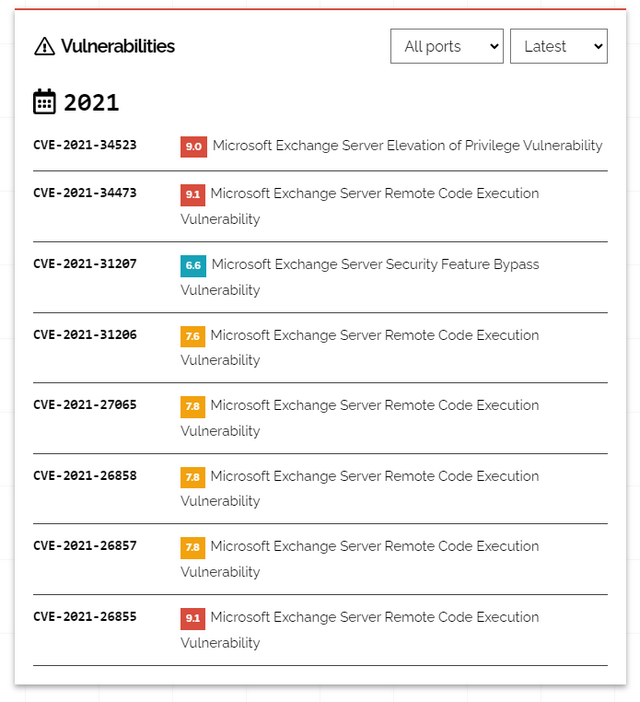

Die Gemeinde-IT konnte über Outlook Web App (OWA) erreicht werden (scheint aktuell down zu sein), und OWA wird über einen Microsoft Exchange Server 2019 bereitgestellt. Die von Shodan.io für die Instanz ausgewiesene ASP.net Version 4.0.30319 weist laut dieser Webseite die Schwachstelle CVE-2011-3416 auf. Es handelt sich um eine Microsoft ASP.NET Forms Authentication Bypass-Schwachstelle aus 2011, die als "kritisch" eingestuft wurde. Noch kritischer ist aber wohl der verwendete Exchange Server 2019, zumindest, was die Shodan.in-Auswertung zeigt.

Shodan.io hat mir die obige Liste an Schwachstellen zum Exchange Server 2019 geliefert, der unter der betreffenden IP-Adresse betrieben wird. Wenn ich mir diese Liste der nicht gepatchten Schwachstellen ansehe, wird mir ganz schlecht – sicher ist das ein Fehler von Shodan.io – oder eine fehlerhafte Interpretierung von mir – ich kann mir nicht vorstellen, dass so eine Exchange 2019-Instanz produktiv im Internet betrieben wird.

Ob es einen Zusammenhang der obigen Shodan.is-Wert zur obigen IT-Störung gibt, kann ich nicht beurteilen. Aber das, was Shodan.io so liefert, sieht für mich nicht so wirklich gut bzw. "voll gepatcht" aus – ich mag mich aber täuschen. Warten wir nun ab, was zum IT-Ausfall in Penzing noch bekannt wird.

Ähnliche Artikel:

Stillstand nach Cyberangriffen auf Kommunen in Südwestfalen und Parkhäuser in Osnabrück

Cyberangriff auf Südwestfalen IT trifft mindestens 103 Kommunen

Neues zum Cyberangriff auf Südwestfalen IT

Cyberangriff auf Südwestfalen IT (SIT): Chaos bei betroffenen Kommunen

Südwestfalen IT (SIT) will bald erste Fachverfahren nach Angriff wieder freischalten

Südwestfalen IT: Wiederanlauf nach Cyberangriff dauert länger; Betreiber werden Versäumnisse vorgeworfen

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT; Stand Januar 2024

Südwestfalen IT: Cybervorfall nachbearbeitet – andere machen es besser

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 1

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2

Golem-Artikel: Erkenntnisse zum Cybervorfall bei Südwestfalen-IT

Kommunal IT-Dienstleister Südwestfalen-IT nach Cybervorfall und CrowdStrike Bremsspuren endlich wieder arbeitsfähig

Cyberangriff auf Südwestfalen-IT: Schäden für Kommunen und finanzielles Desaster

Vor einem Jahr: Cyberangriff auf die Südwestfalen SIT (30. Okt. 2023)

Südwestfalen IT: Verträge mit Ex-Geschäftsführern beendet

Exchange Emergency Mitigation Service nur für aktuelle Systeme

Exchange Server 2016 / 2019 erreichen im Oktober 2025 ihr EOL

Exchange Server: November 2024-Sicherheitsupdates wegen Problemen gestoppt

MVP: 2013 – 2016

MVP: 2013 – 2016

Gemäß des historischen Zeitungstitels: "Was ist schlimmer als verlieren? Siegen!" womit die Stadt Siegen in Südwestfalen gemeint war, heißt es auch hier: Von den Errungenschaften der Südwestfalen IT zu lernen, heißt siegen lernen.

Offenbar scheint bis jetzt nur die einzelne Gemeinde betroffen zu sein und nicht auf einen Schlag alle und alles. Was für Amateure! Haben die Ihre Kunden voneinander isoliert? So betreibt man kein externalisiertes IT-Profitcenter nach SIT Vorbild! Pardon, ich meinte natürlich keinen kommunalen Zweckverband. Oder sie hatten in den zwei Jahren unter den Fittchen noch nicht die Zeit und Gelegenheit, alles bestehende kaputt zu optimieren.

Ich wäre zumindest etwas vorsichtiger mit Schuldzuweisungen.

Noch liegen wenig belastbare Informationen vor.

Etwas weiter nördlich (in Thüringen) werden inzwischen regelmäßig Geldautomaten und neuerdings sogar Fahrkartenautomaten gesprengt. Das führt oft zu größeren Gebäudeschäden, teilweise zu tagelangen Sperrungen, bis das Gebäude statisch begutachtet ist. Andere Medien (Wasser, Gas und Strom) werden dabei gleich mit unterbrochen – vielleicht war es auch hier so, zumindest kann man "Einbruch in die Sparkassenfiliale" so intepretieren.

Auch ist es üblich (ich mache es z.B. beim Apache auch so) nach außen andere Buildnummern zu vermelden als man wirklich betreibt. Das erschwert zwar einerseits das Debugging, andererseits auch das Fingerprinting.

So ist es jedenfalls eine Nullaussage. Was wirklich passiert ist (wurde durch Vandalismus Verkabelung zerstört, wurde ein zentraler Switch oder Server "herausgetragen", ist das oben gefingerprintete vielleicht ein schnell von der RTM-CD aufgesetzter "Not-Server", der erst mal nur eingehende Mails puffern soll.. wir wissen es nicht.

Daher schrieb ich, dass ich nicht weiß, ob es einen Zusammenhang zur obigen IT-Störung gibt. OWA ist imho jedenfalls nicht mehr erreichbar und der Shodan.io-Screenshot ist vom 2.2.2025.

Es ging wohl auch eher um die typischen Formulierungen eines Herrn Jakobs hier…

Schönes Beispiel, warum gerade auch Gemeinden und Co definitiv in die NIS2 rein sollten, denn nen OWA mit Vuls aus früheren Zeiten zu betreiben, und dann noch offen im Netz, sorry aber das ist in meinen Augen : "grob fahrlässig", und das ein Exchange eine Dauerbaustelle ist, sollte eigentlich jeder Wissen, der so ein freiwillig ausrollt, und selber hoffentlich über ein paar Jahre Erfahrung damit hat.

Exchange 2019 RTM, Build Okt.2018 … OMG! Wer lässt sowas im Jahr 2025 ans Internet?

Hat wohl damals der 2-Monats-Praktikant vom Chef den Auftrag bekommen … ?!?!?!

Chef zum Prakti:

"Du hast doch Ahnung, installier mal (eben schnell) den scheiss Email-Server, damit die User Ruhe geben … . Ach ja, meine Porsche muss noch in die Waschanlage und innen gereinigt werden … Und rase ja nicht!

(Scheiß-) Mail-Server schon fertig installiert? Super! Bekommst auch ein eine tolle Bewertung ….

Penzing 31.01.2019

Chef"

Prakti weg … und seither hat sich niemand mehr wirklich um diesen Server gekümmert?!?

Außer vielleicht ein paar Email-Postfächer anlegen, das kann auch der Hausmeister …(nach Meinung des Chefs?)

So oder so ähnlich stelle ich mir das vor … und könnte es auch gewesen sein … ?? 😲

Also wenn die Buildnummer 15.2.221.12 im Screenshot wirklich korrekt ist dann hat dieser Exchange noch nie irgendein Update gesehen, dass ist die Buildnummer vom allerersten 2019er RTM. Also keinerlei CUs und auch keinerlei Sicherheitsupdates.

Das würde ich unter "grob fahrlässig" einordnen.

Ich bin aktuell auch am zweifeln – kann es wirklich einen Exchange 2019 in RTM-Version am Internet geben? Aber eigentlich ist Shodan.io aussagekräftig – vielleicht übersehe ich was.

Auch in Gefahr den Zorn so mancher MS Klicki-Bunti-Admins zu ernten:

1) Wenn der erste Eindruck von außen blackbox schon so ist, wird es innen nicht besser.

2) Einen Exchange, egal welche Version, betreibt man nicht offen am Internet! Punkt! Das schon seit Ende der 90er. Du hast immer einen Mail-Gateway davor, der sinnigerweise gleichzeitig auch Archivlösung ist. Entweder aus jedem GNU/Linux selbst gebaut oder wer das nicht kann, in fertig eingekauft (z.B. Reddox, Proxmox Mailgateway etc.)

3) Es gibt im Mittelstand recht viele, die auf 2019 hängen und noch nicht mal einmal am aktuellen Patchlevel sind. Vom Investitionsstau und Know-How Defizit anderer lebe ich ;-)

Ich habe unlängst für eine Live-Hacking Session in Shodan 77.000 offene SMB-Hosts ohne Auth allein in Deutschland entdecken können. Davon waren etliche Arztpraxen (ich schicke Dir später eine Mail dazu).

Zu Punkt 2 lese mal

https://learn.microsoft.com/de-de/exchange/architecture/architecture?view=exchserver-2019

Schaue, wie mobile Geräte laut MS angebunden werden sollen, verzweifle an der Welt und springe aus dem Fenster! Vom Internet direkt ins interne Netz… Ohne Worte.

Bei vorherigen Exchange-Versionen war da im Periometernetzwerk ein Frontend-Exchange zwischengeschaltet.

Das mache ich heute noch so – kostet eine Lizenz mehr, aber man verliert im Falle des Falles erstmal 'nur' den Frontend-Server ohne Dateninhalt (weil alle Postfächer natürlich in der Datenbank des 'internen' Servers sitzen…).

Hilft Dir nur bedingt weiter, weil der Host vermutlich im gleichen AD hängt und Du von dort LSASS Dumps (https://codeberg.org/tomas-jakobs/lsass-dump) erstellen und an die Kerberos Silver- und Golden-Tickets rankommst.

Damals(tm) vor 25 Jahren, als jeder den Proxy 2.0 und später die ISA-Server installiert hat, haben alle den gleichen Schmus gemacht… die outbound facing Firewall ins AD. Bravo!

Natürlich kann es Exchange 2019 RTM ohne CU/Patch am Internet geben. Warscheinlich mehr als man denkt.

Denn Windows Server bezieht standardmässig nur für sich Updates, aber nicht für Exchange. Somit bekommt der Exchange nur Updates wenn diese für „Weitere Komponenten" aktiviert sind (am besten per GPO).

Und selbst dann würde der nur Sicherheitsupdates bekommen aber auch nur bis das CU aus dem Support gefallen ist. CUs werden und wurden nämlich noch nie per Windows Update/WSUS installiert, das musste man immer schon händisch machen. Und Updates gibt's für maximal 1 CU zurück. Exchange Server wollen gepflegt werden, das ist kein "Fire and Forget" System, da brauchts schon mind. einen Admin, der das Patchlevel im Auge behält.

Es war ein Wechsel auf M365 geplant, aber DSB und ISB müssen ja auch immer mitspielen – so einfach ist das alles nicht.

Was hat DSB und ISB mit ungepatchten Servern zu tun?

Über Datenschutz zu heulen ist nur eine Ausrede für Leute die keine Lust haben.

Es ging hier nicht um ungepatchte Server – es ging hier um den Plan auf M365 zu wechseln!

Dies ist eben nicht so einfach und hätte schon vor dem Jahreswechsel erfolgen sollen – aber…

Exchange bekommt nur Security Updates für CUxy aber keine neuen CUs übers Windowsupdate oder WSUS. CUs müssen manuell installiert werden.

Wenn das jeweilige CU EOS ist kommt über WU/WSUS ganz einfach gar nichts mehr für diese Exchange Installation.

aus Pressemeldung:

Sachschaden geht in die Tausende: Einbruch in Penzinger Bank

Gegen 1:45 Uhr seien die Täter über ein mit Gewalt geöffnetes Fenster ins Penzinger Rathaus gelangt … Von dort aus hebelten die noch unbekannten Täter mehrere Zwischentüren auf und kamen so in die im selben Gebäude untergebrachte Sparkassen-Geschäftsstelle. … Die laut Polizei professionell vorgehenden Einbrecher versuchten, den Tresor des Geldautomaten gewaltsam zu öffnen, scheiterten aber an der massiven Bauweise des Geldschranks und mussten den Tatort ohne Beute verlassen. Dennoch entstand Sachschaden im hohen fünfstelligen Bereich …

Spezialisten der Kriminalpolizei Fürstenfeldbruck führten am Vormittag umfangreiche Spurensicherungsarbeiten im Rathaus und der Sparkassenfiliale durch.

Die Versionsnummer 4.0.30319 ist die allgemeine Versionsnummer von .NET 4.x!

Die Nummer 4.0.30319 lässt keine Rückschlüsse auf den Patchstand von .NET zu!

Welches 4.x .NET es konkret ist, sieht man erst in der Nummer danach.

.NET 4.8 hat z.B. die Versionsnummer 4.0.30319.528040.

.NET 4.5.1 hat die Versionsnummr 4.0.30319.378675.

etc.

Der Patchstand von .NET lässt sich nur durch Ermitteln der installierten Patches (KBxxxxxxx) feststellen.

Da werden dann alle .NET betreffenen installierten KBxxxxxxx aufgelistet.

Siehe: https://learn.microsoft.com/de-de/dotnet/framework/migration-guide/how-to-determine-which-net-framework-updates-are-installed

Nichtsdestotrotz ist es erschreckend, das der Exchange noch gar keine Patches gesehen hat.

Dementsprechend ist zu vermuten, das auch der Unterbau (Server) ungepatcht ist.

So etwas ist schon grob fahrlässig und zeigt, wie dringend es ist, das NIST2 auch in der öffentlichen Verwaltung zwingend umgesetzt gehört.

So interessant ich solche Berichte auch finde, insbesondere auch um der Erfahrung und Selbstreflexion willen, so abstoßend finde ich oft die Kommentare hier und insbesondere auf anderen geläufigen IT-Newsseiten/Blogs. Wie viele halt einfach ohne jede belastbare Information den Mund aufreißen, Schuldzuweisungen machen und sich raushängen lassen, dass ihnen sowas natürlich nie passieren würde. Klingt nach vielem, aber nicht nach Realität und Berufserfahrung. In Wahrheit haben wir nunmal einen stressigen Job und kämpfen an vielen Fronten, trotz aller Sorgfalt kann da auch mal was durchrutschen – und zwar jedem einzelnen. Den größeren Unterschied macht da, wie man mit den Fehlern und Vorfällen umgeht. Ich weiß, ich werd's bereuen, mal wieder was "im Internet" kommentiert zu haben, aber das musste jetzt mal raus.

Kann ich persönlich gut nachvollziehen und unterschreiben. Als Hausmeister stehe ich aber vor dem Problem: Ab wann lösche ich und zensiere und ab wann nicht (in manchen Kommentar-Threads habe ich den Eindruck, dass am Ende vielleicht doch eine sinnvolle Erkenntnis für geneigte Mitleser herauskommt).

Ich stehe auf dem Standpunkt, dass ein gestandener Administrator sich die notwendigen Informationen hier aus den Kommentaren herauszieht und sich auch nicht hier in Kommentaren produzieren muss ;-)

Ich kann von meiner Warte daher der Leserschaft nur empfehlen, solche Kommentare nonchalant zu überspringen – ob es nützt, wenn ich an die betreffenden Kommentatoren appelliere, sich zu mäßigen, da habe ich leider meine Zweifel.

Vielleicht gibt es ein WordPress Plugin um gute Kommentare mit einer farbigen Box zu Umrahmen.

Lob vom Herrn Born wäre ein Ansporn gute Kommentare zu verfassen mit der Hoffnung eine Hervorhebung zu bekommen.

Schlechte Kommentare kann man auch so leichter wegblättern. Es stört den Lesefluss nicht und es Erfolg dadurch keine Zensur.

Auch ich ärgere mich über manche der Kommentare hier.

Allerdings sollten wir alle gelassen genug sein um diese einfach zu ignorieren. Oft reicht schon ein Blick auf den Namen des Absenders oder die ersten ein bis zwei Textzeilen.

Ein Rating-System wie in den "großen" sozialen Medien mit "gefällt mir"-Buttons hält m.E. nur davon ab, sich eine eigene Meinung zu bilden und fördert die Denkfaulheit. Schlimmstenfalls provoziert es zusätzlich noch Flamewars über die Deutungshoheit.

Außerdem wäre es ein zusätzliches Plugin, welches Herr Born, einbauen, testen und aktuell halten müßte.

Bitte nochmal den Kommentar von Münzer langsam lesen. Das nicht lesen von Kommentar oder das nicht verstehen ist ein viel größeres Problem hier!

Wenn ich das richtig verstehe will Münzer, dass Günni einen Top-Kommentar als "Editor's Pick" hervorhebt, wie man es richtig macht.

Das ist auf ArsTechnica auch so und hat erstmal überhaupt gar nichts mit einem Daumen-Bewertungssystem zu tun! Es kann nur einen Top-Kommentar geben, und er könnte auch nur von Günni gesetzt werden.

Vielleicht lesen die Leute bis dahin ja mal wieder richtig.

Ist mir a) nichts bekannt und b) möchte ich das Rad, was ich drehe, nicht noch größer werden lassen. Jedes WP Plugin, welches ich einbaue, bringt mir das Risiko a) dass sich irgendwann eine Schwachstelle einschleicht, b) ein Update die Funktionalität des Blogs beeinträchtigt und c) und/oder die Performance reduziert. Und alles nur, weil der "Kommentarstil" zu wünschen übrig lässt.

Ich habe gerade mal gespielt. Der obige Absatz ist gelb eingefärbt, und wäre ein Ansatz. Allerdings gibt es das Problem, dass das WP-Kommentarsystem seit längerer Zeit bestimmte Attribute für Benutzerkommentare herausfiltert. Meine obige Einfärbung klappt nur bei mir als Administrator – bei Benutzern wird das Attribut beim Speichern des Kommentars rausgefiltert. Ich müsste also Benutzern möglicherweise eine Anmeldung oder sogar höhere Rechte zugestehen, was nicht geht.

Nicht falsch verstehen, wenn ich viele Wünsche wie Kommentarbenachrichtigung, Nutzeranmeldung etc. nicht implementiere. Grund: Sicherheit und DSGVO gehen bei allem vor, was ich hier im Hintergrund in den Blogs veranstalte – daher habe ich mich bewusst gegen einige Features entschieden und versuche, die Zahl der Plugins gering zu halten – bisher bin ich gut damit gefahren.

Zudem ist mir auch wichtig, dass Leser ohne Anmeldung kommentieren können – auch wenn mancher Kommentar etwas daneben ist – manches lösche ich a priori, manches im Nachgang.

Naja die farbliche Hervorhebung tut genau was Münzer will.

Und einen Kommentar eines Nutzers für diesen Farbeffekt zu bearbeiten und "Günni's Top-Pick" reinzuschreiben würde ja gehen.

Der Gedanke positive Kommentare die wirklich hilfreich waren zu belohnen finde ich nicht schlecht. Der Mehraufwand ist gering und es kostet nichts außer ein paar Sekunden.

Die Trolle verlieren auch an Aufmerksamkeit dadurch.

"[…] Der Mehraufwand ist gering und es kostet nichts außer ein paar Sekunden. […]"

Leider VERMUTEST Du das nur! 🤷♂️

Gut, war klar das es von den üblichen Verdächtigen im Keim untergraben wird. 🐟

Da wird nix "untergraben" – Fakt ist, dass NUR @GB den "Mehraufwand" beziffern kann! 🤷♂️

Oder inwieweit bist Du bei der Blog-Mod/Admin involviert?

Warum meint bloß jeder, der mglw. selbst mal etwas "betreut" hat, SEINE individuelle Situation sei (immer) zwingend unabdingbar 1:1 auf andere Fälle übertragbar? 🙄

Btw.:

"[…] üblichen Verdächtigen […]"

😂 Nur polemisch anmaßender Quatsch – genauso könnte man hier behaupten, dass halt nur die "üblichen Verdächtigen" das als geringaufwändig deklarieren! Merkst selbst, oder?

Er hat auch meine Ausführung oben leider nicht verstanden – oder ich habe es nicht klar genug ausgedrückt.

Ich kann – ohne dass ich im Kommentarsystem von WordPress in den Filtern herumfummeln müsste (was ich wegen der Folgen nicht mache), schlicht keine Kommentare anderer Nutzer farblich auszeichnen, die Attribute und Tags werden beim Speichern (übrigens aus Sicherheitsgründen) herausgefiltert (es geht nur bei meinen eigenen Kommentaren als Administrator).

Selbst wenn ich wollte, sehe ich aktuell keine technische Möglichkeit. Abseits davon müsste ich noch bei jedem Kommentar entscheiden "Oh, der ist Mist, oder der ist besonders wertvoll". Es ist absehbar, das es dann Proteste gibt – und bei manchmal über 100 Kommentaren pro Tag ist das auch nicht leistbar.

Ich werde also weiterhin die größten Kommentarauswüchse von Zeit zu Zeit bereinigen – und lösche auch bereits jetzt "unterirdische Kommentare", die bei mir in der Moderation auflaufen.

Günter müsste im Grunde bei jedem neuen Kommentar eine Einschätzung vornehmen, ob der nun gut ist oder eher nicht. Und ihn dann auch noch edieren.

Das würde zu Lasten der Menge und Qualität der Artikel in diesem Blog gehen, behaupte ich mal. Vollzeitjob bedeutet ja nicht, dass Günter hier mehr als 8 Stunden zubringen muss, oder?

Naja, "mal was durchrutschen" ist ja mehr als menschlich. "Föllich™ ungepatchte Maschine am öffentlichen Netz" ist aber eine ganz andere Hausnummer, nicht wahr?