Ich ziehe mal einige Sicherheitsmeldungen, die mir die Tage untergekommen sind, in einem Sammelbeitrag zusammen. Es gab einen Angriff auf die Universität der Bundeswehr, und einen Angriff auf die Eckert & Ziegler AG in Berlin. In den USA gehen die Angriffe auf Provider weiter, und es gibt neue SPAM-Wellen auf Kosten von Firmen.

Ich ziehe mal einige Sicherheitsmeldungen, die mir die Tage untergekommen sind, in einem Sammelbeitrag zusammen. Es gab einen Angriff auf die Universität der Bundeswehr, und einen Angriff auf die Eckert & Ziegler AG in Berlin. In den USA gehen die Angriffe auf Provider weiter, und es gibt neue SPAM-Wellen auf Kosten von Firmen.

Cyberangriff auf Eckert & Ziegler AG

Die Eckert & Ziegler AG in Berlin entwickelt und produziert isotopentechnische Komponenten für die medizinische, wissenschaftliche und messtechnische Anwendung und beschäftigte 1075 Mitarbeiter (2023). Der Konzernumsatz betrug im Geschäftsjahr 2023 246,1 Mio. Euro.

Gemäß dieser Pressemitteilung vom 13. Februar 2025 wurde das Unternehmen Opfer eines Cyberangriffs. Die Systeme wurden vorübergehend heruntergefahren und vom Internet getrennt, um potenzielle Auswirkungen zu minimieren. Derzeit werden die IT-Systeme sowie die Auswirkungen des Angriffs geprüft.

Eine Task-Force arbeitet mit Unterstützung von externen Cybersecurity-Experten und Datenforensikern entsprechend des für solche Situationen existierenden Notfallplans daran, den Normalbetrieb schnellstmöglich wiederherzustellen und den Vorfall aufzuarbeiten.

Angriff auf Universität der Bundeswehr

Weiterhin hat es im Januar 2025 einen Cyberangriff auf die Universität der Bundeswehr in München gegeben. Unbekannte haben sich nach bisherigem Kenntnisstand mit einer geleakten Nutzerkennung Zugriff auf die zentralen IT-Services der Universität verschafft. Dann wurden persönliche Daten von Angehörigen der Universität abgezogen.

Betroffene wurden darüber informiert, dass Klarnamen und Passwörter, dienstliche und hinterlegte private E-Mail-Adressen, Log-in-Daten oder Kursinhalte aber auch Daten wie private Konto- und Handynummern oder Adressen vom Leak betroffen sind. Aufgefallen sei der Angriff am 23. Januar 2025. Das Handelsblatt hat in diesem Artikel einige Details zusammen getragen. Golem behandelt den Vorfall in diesem Beitrag.

ecoDMS in SPAM-Welle missbraucht

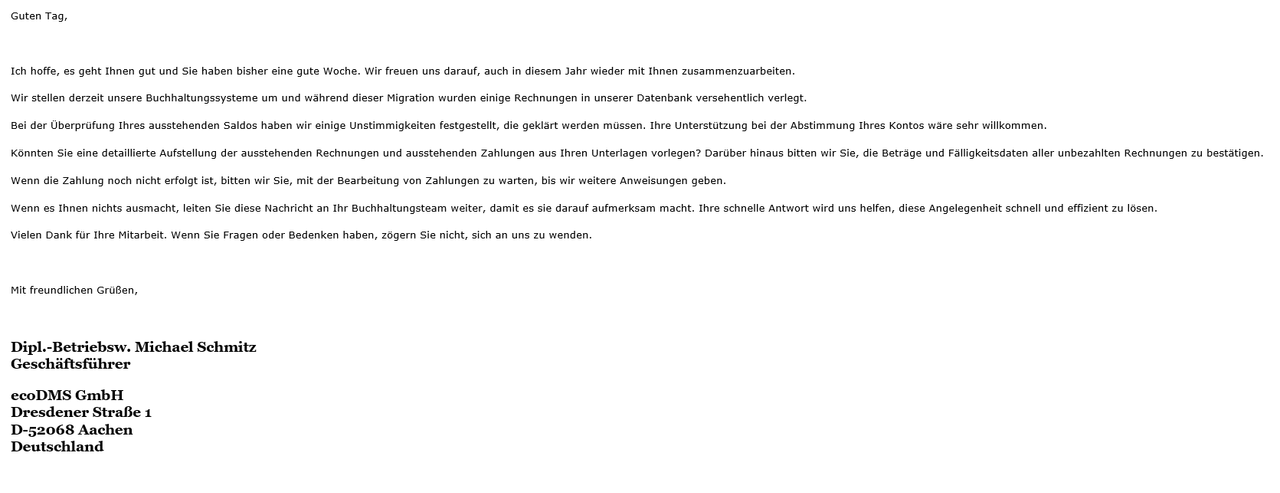

Ein Blog-Leser informierte mich über eine merkwürdige SPAM-Mail, die er erhalten hat. Die Mail bezieht sich auf Rechnungsvorgänge der ecoDMS. Die ecoDMS GmbH ist ein Software-Entwickler aus Aachen, die sich als Partner für digitale Archivierung und Workflow-Automatisierung anbietet. Der Leser wunderte sich über die nachfolgende Mail:

SPAM-Mail; zum Vergrößern klicken

Es wird suggeriert, dass es Probleme in der Buchhaltung gäbe, und Rechnungen bei einer Migration der Buchhaltung gelöscht wurden. Empfänger sollen detaillierte Aufstellungen über Rechnungen und ausstehende Zahlungen liefern. Es wird angeboten, dass Empfänger bei Fragen anrufen könnten – aber eine Telefonnummer ist im mir vorliegenden Screenshot nicht genannt.

Der Leser schrieb: Kann natürlich nur ein SPAM-Vorfall sein, aber ist mir dafür schon zu spezifisch, gerade weil auch ein paar meiner Kunden ähnliche Mails erhalten haben und das sind nur die, die ecodms einsetzen. und fragte, ob mir etwas bekannt sei, was ich verneint habe. Inzwischen hat mich der Blog-Leser über eine Rundmail der ecoDMS ins Kenntnie gesetzt, die ich hier mal einstelle.

Achtung! Scam-Mail im Namen der ecoDMS

Liebe ecoDMS Partner,

zurzeit ist eine Scam Mail in unserem Namen in Umlauf, mit dem Inhalt "Wir stellen derzeit unsere Buchhaltungssysteme um und während dieser Migration wurden einige Rechnungen in unserer Datenbank versehentlich verlegt." und "Bei der Überprüfung Ihres ausstehenden Saldos haben wir einige Unstimmigkeiten festgestellt, die geklärt werden müssen. Ihre Unterstützung bei der Abstimmung Ihres Kontos wäre sehr willkommen."

Zum Glück ist sie schlecht gemacht und die Mail-Adresse hat offensichtlich rein gar nichts mit uns zu tun.

Wir vermuten, dass jemand die Adressen aus unserer Umkreissuche genutzt hat.

Bitte ignoriert diese Mail. Wir arbeiten daran.

Viele Grüße

Ralf Schmitz

Valentins-Scam und Sextortion

Und zum heutigen 14. Februar wird vor "Valentins-Betrug" gewarnt – Leichtgläubige könnten auf Offerten hereinfallen – einfach keine Liebe mehr in dieser Welt.

In ähnlichem Kontext warnte das BSI die Tage vor Sextortion – also Erpressung mit intimen Aufnahmen, ein Problem, welches laut BSI auch unter Kindern und Jugendlichen zunimmt. Etwa vier Prozent aller im Vorjahr von Cyberkriminalität Betroffenen wurden mit intimen Inhalten wie etwa Nacktbildern erpresst – so der Cybersicherheitsmonitor 2024. Täterinnen und Täter treten dabei oft über soziale Netzwerke, Datings-Apps oder Gaming-Chats gezielt mit auch jungen Opfern in Kontakt.

Um deren Vertrauen zu gewinnen, täuschen sie Gemeinsamkeiten vor und geben bspw. an, dieselben Interessen zu haben. Oft verlagern sie die anfangs lockeren, freundschaftlichen Chats nach kurzer Zeit in andere Kanäle wie etwa Messenger-Dienste. So umgehen sie Maßnahmen, die die ursprünglichen Plattformen z. B. zum Schutz von Minderjährigen getroffen haben. Aus einfachen Gesprächen entstehen später Forderungen nach Nacktbildern oder -videos.

In anderen Fällen sind die Täterinnen und Täter Menschen aus dem sozialen Umfeld der Opfer, darunter etwa Ex-Partnerinnen und -Partner. Was beide Fälle gemeinsam haben: Die Betroffenen werden mit der Drohung erpresst, die intimen Aufnahmen zu veröffentlichen. Täterinnen und Täter fordern dann z. B. Geldzahlungen oder weitere Aufnahmen von ihnen.

Liste weiterer Sicherheitsmeldungen

Hier noch eine Liste mit Verlinkungen zu Sicherheitsmeldungen in Medien, die mir die Tage unter die Augen gekommen sind.

- Betreiber von Owncloud-Instanzen sind wohl im Fokus von Angreifern. Die Redaktion von Golem hat hier einen Artikel mit Details veröffentlicht.

- US-Provider wurden ja vor einiger Zeit massenhaft durch (mutmaßlich) chinesische Angreifer gehackt, die sich Monate in den IT-Netzwerken bewegen konnten. Diese Zugriffe scheinen immer noch nicht gestoppt zu sein, wie ich diversen US-Berichten entnehmen konnte. heise hat diesen Artikel zum Sachverhalt veröffentlicht.

- Progress hat wohl eine Warnung bezüglich Schwachstellen im Load Master sowie in der Software Telerik herausgegeben. Details lassen sich bei Bedarf bei heise nachlesen.

- Auch bei Lexmark gibt es einen Druckerschwachstelle, die per Update geschlossen werden sollte. Details finden sich in diesem heise-Beitrag.

- In der Software Wazuh gibt es eine kritische RCE-Schwachstelle CVE-2025-24016 (CVSS 9.9), wie ich nachfolgendem Tweet entnehme.

- In OpenSSL gibt es eine TLS/DTLS Raw Public Key-Authentifizierungsschwachstelle CVE-2024-12797 die Hunter.io in diesem Tweet aufgreift. Norddeutsch hatte im Diskussionsbereich angegeben, dass neue Versionen zum 11.2.2025 für alle Zweige unter openssl.org oder openssl-library.org/source/ bereitstehen. Er listet diverse Schwachstellen – RFC7250 handshake, unauthenticated servers (CVE-2024-12797) – Side-channel in ECDSA signature computation (CVE-2024-13176) – OOB memory access, invalid elliptic curve parameters (CVE-2024-9143) auf.

- Und nach diesem Artikel von The Register ist die russische Gruppe Sandworm weiterhin aktiv und sammelt Zugangsdaten von Organisationen.

Die Frage, wie Cyberkriminelle wohl an Telefonnummern und WhatsApp-Kontakte kommen, wird in diesem RND-Artikel aufgegriffen – vielleicht die Pappenheimer im eigenen Umfeld darauf hinweisen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Zum Bild Scam/Spam Mail von ecoDMS: Es wäre schön bei sowas die vollständigen Header zu sehen (mit geschwärztem Teil des jeweiligen Adressaten). Sonst ist so ein Screenshot wenig wert.

Greif einem nackten Mann mal in die Tasche und verrate mir, wie das gelungen ist ;-). Soll nicht überheblich klingen, aber die Frage ist doch: Stelle ich eine Information hier im Blog ein, auch wenn nicht alle wünschenswerten Informationen vorhanden sind, oder lasse ich alle Themen unter den Tisch fallen, wo nicht genügend Details bekannt sind? Ich entscheide mich i.d.R. für "stelle die Information in den Blog", dass können die Leute "Heu mit machen und wissen, dass es was gibt".

naja immerhin haben die DMARC Policy = none. Daher mein erster Gedanke war, sind das Absender Mailadressen im Namen von ecodms.de oder sowas profanes wie bei der Stadt Brandenburg, eine Mailingliste oder sonstiger Reply-to Schmus, der in minderbemittelten Email Clients als Absender angezeigt wird. Letzteres ist eigentlich keine Meldung wert, denn sonst könnte man jeden Tag eine solche Meldung zu jeder beliebigen Bank, Shop oder Versandhandel machen.

Wundert mich auch etwas, da ecoDMS selber schreibt "[…] und die Mail-Adresse hat offensichtlich rein gar nichts mit uns zu tun."

Da wird es wohl mal wieder Zeit für eine Mitarbeiter-IT-Basis-Sicherheit-Schulung.

Die Firma „Stürmer Maschinen" bzw. „Stürmer Werkzeuge" wurde anscheinend auch am Dienstag Opfer einer Ransomware, heute gab es eine entsprechende Meldung per Mail an die Geschäftspartner:

Sehr geehrter Geschäftspartner,

am vergangenen Dienstagmorgen wurde die IT-Infrastruktur unseres Unternehmens angegriffen.

Aufgrund dieses Angriffs sind wir nach aktuellem Stand leider nicht in der Lage, unsere EDV-Systeme zu nutzen und können unsere elektronischen Dienstleistungen wie E-Mail, etc. vorübergehend nicht zur Verfügung stellen.

Für Ihre Anliegen wie Anfragen, Aufträge, Serviceanfragen usw. bitten wir Sie, vorübergehend die E-Mail-Adresse „Adresse entfernt" zu nutzen.

Telefonisch sind wir weiterhin nur unter den bekannten Nummern erreichbar. Bitte beachten Sie, dass wir momentan leider keine Angebote erstellen können, wir nehmen Ihre Anfragen und Aufträge jedoch gerne entgegen.

Falls Sie uns seit Dienstagmorgen bereits Anfragen, Aufträge oder andere Anliegen geschickt haben, bitten wir Sie, diese erneut an die oben genannte E-Mail-Adresse zu senden.

Derzeit können wir nicht ausschließen, dass personenbezogene Daten wie Namen, E-Mail-Adressen und Funktionen, die Mitarbeiter Ihres Unternehmens betreffen, an Externe gelangt sind. Sobald wir dazu weitergehende Informationen haben, werden wir Sie umgehend informieren.

Seien Sie versichert, dass wir unser Bestes geben, um unseren gewöhnlichen Geschäftsbetrieb schnellstmöglich wiederherzustellen.

Für eventuelle Unannehmlichkeiten bitten wir um Entschuldigung.

Wir bedanken uns bei Ihnen sehr herzlich für Ihre Treue und Ihr Verständnis in dieser für uns schwierigen Zeit.

Mit besten Grüßen

Name der Geschäftsleitung

Geschäftsleitung

gerade Website angeschaut, gem. Stellenbeschreibung der Klassiker: Die suchen Admin mit "Fundierte Kenntnisse der Windows-Server 2012 – 2022 sowie Exchange Server 2016 und MS Windows 10-11, Erfahrungen In den Bereichen Firewall-Konfiguration, ActiveDirectory, Gruppenrichtlinien, Virtualisierungstechnik (VMWare vCenter), MobileDeviceManagement, Netzwerkadministration"

Kein Mitleid, kann abfackeln!

Was genau soll so ein herablassender Beitrag bitte bringen?

Wo ist das Problem? Das einzigst Fragwürdige wäre Windows Server 2012. Der Rest ist (noch) gängig und im Support…Das sind normale Anforderungen an einen Admin.

Zu "Kann abfackeln": Völlig daneben der Kommentar.

Auch Server 2012 bekommt noch bis zum 13.10.2026 Updates wenn man für die ESU bezahlt.

Auch Windows 2012 kann man sicher im Jahr 2025 nach deren EOL betreiben, wenn diese mit mitgierenden Maßnahmen abgesichert sind (Segmentierung, Offline, kontrollierte Schnittstelle zum Zugriff und Datenaustausch)