Nette Geschichte, die ein Administrator die Tage auf Facebook aufgespießt hat. Es geht um die Multifaktor-Authentifizierung in Microsoft 365, die unter anderem mittels der Microsoft Authenticator App erfolgen kann. Da bauen sich aber Hürden auf, wenn man möglichst wenig Abhängigkeiten haben möchte.

Nette Geschichte, die ein Administrator die Tage auf Facebook aufgespießt hat. Es geht um die Multifaktor-Authentifizierung in Microsoft 365, die unter anderem mittels der Microsoft Authenticator App erfolgen kann. Da bauen sich aber Hürden auf, wenn man möglichst wenig Abhängigkeiten haben möchte.

Ich mach mal die in Office 365 verlangte MFA

Administratoren kennen das: Microsoft will eine Multifaktor-Authentifizierung in Microsoft 365, um sich an Konten anmelden zu können. Ein Administrator wollte das auch brav durchführen, ist aber auf Hürden gestoßen, die vielen nicht mehr bewusst sind. Er hat seine Eindrücke dann in einem kurzen Post veröffentlicht.

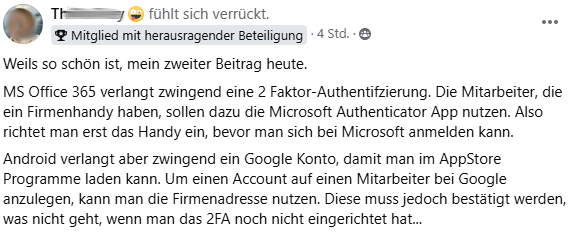

Die Randbedingung ist, dass Microsoft Office 365 jetzt zwingend eine 2 Faktor-Authentifzierung verlangt. Soweit bekannt. Die Mitarbeiter mit Firmenhandy im Unternehmen, in der der Poster Administrator ist, sollen dazu die Microsoft Authenticator App verwenden.

Bedeutet, dass die Administratoren die Handys der Leute einrichten, bevor die Nutzer sich bei Microsoft anmelden können. Dabei ist der Administrator auf die erste Hürde gestoßen: Android verlangt zwingend ein Google Konto, um Apps aus dem Google PlayStore herunterladen zu können. Um einen Account für den Mitarbeiter bei Google anzulegen, kann man die Firmenadresse verwenden. Diese muss jedoch bestätigt werden, was nicht geht, wenn man das 2FA noch nicht eingerichtet hat, schreibt der Betroffene.

Von den Gruppenmitgliedern kamen dann Ratschläge, dass man auch ohne Microsoft Authenticator App arbeiten können. Genannt wurden YubiKey oder MFA durch Anruf auf dem Firmen-Festnetztelefon oder SMS. Aber diese Lösungen haben auch ihre Tücken. Wie setzt ihr die MFA bei Microsoft 365 um?

MVP: 2013 – 2016

MVP: 2013 – 2016

Über CA Rules kein 2FA für User Konten, somit Einrichtung kein Problem, da erst Anmeldung an dem Anschluss passiert.

Aber bedeutet eine CA-Regel nicht eine zusätzliche Lizenz (für Conditional Access)?

https://learn.microsoft.com/en-us/entra/identity/conditional-access/overview#license-requirements

Kurzform also: FrankN hat Recht. Entra ID P1 oder M365 Business Premium werden benötigt.

Ähm, temporary access pass existiert, MDM mit Android Enterprise existiert. Mit TAPs umgeht man den MFA-Zwang (und wenn man will auch den Zwang, das Kennwort des Users zu kennen) und mit einem beliebigen MDM und Android Enterprise den Zwang, manuelle Google-Konten anzulegen. Die werden dynamisch erzeugt und benötigen weder bekannte Kennwörter noch irgendwelche MFA-Spielchen bei Google.

Wer heute noch unverwaltete Smartphones ausgibt, hat den Schuss nicht gehört. Und nein, Intune ist nicht die einzige Möglichkeit für MDM. Selbst deutsche Anbieter wie Deskcenter sind billiger, wenn man das möchte…

Das kommt noch dazu, die benutzen wir auch wenn das Gerät vom User mal vergessen wurde.

Welche Licens im Beitrag zur Verfügung stehen, stand dort nicht und war auch nicht die Frage.

Management von mobile Geräten kostet auch immer was egal wo man das Management macht, oder der Hardware Key in welcher Form auch immer verwendet wird.

Es gibt auch sowas, wie den REINER SCT Authenticator Mini für Mitarbeiter ohne Firmenhandy.

Das klingt für mich sehr danach, dass die dienstlichen Telefone „einfach" so ausgegeben werden ohne weiteres Management, denn bei Android Enterprise braucht es eben *kein* Google Konto, um Apps herunterzuladen. Die Apps werden dann von zentralen Management Server heruntergeladen bzw. wird dort gepflegt welche Apps freigegeben sind und die darf man dann herunterladen über ein App Katalog (der Download läuft dann am Ende doch über Google). Im Hintergrund existiert da natürlich ein Google Konto, aber das liegt im zentralen Management und da muss auch nicht für jeden Mitarbeiter ein Konto angelegt werden, sondern es gibt eins für alle verwalteten Geräte.

Ich bewege mich auf ganz dünnem Eis, weil ich 0 Erfahrung habe. Aber gibt es keine Android MDM, die sowas leisten könnte? Das wäre sehr schade. Naja Android und Google sind sehr verbundelt. Idee: einen Minimal Google Account für die Firma erstellen lassen und dann das Gerät via MDM managen zu lassen.

PS: Vll hilft auch das weiter: learn.microsoft.com > intune > lob-apps-android

Leicht OT, aber eine weitere fiese Sache für Diensthandys

Die MS Auth App kann Backups nicht mit einem 365 Firmen Account erstellen. Dazu benötigt man dann nochmal zusätzlich einen privaten MS Account. Total Sinnlos für Diensthandys.

Ist aber nicht weiter tragisch, da man den MS Authenticator am besten nur für den M365 Account nutzt, gibt es da mal Probleme kann der Admin problemlos die Authentifizierungsmethoden in Azure zurücksetzen – entsprechende Entra ID Lizenz vorausgesetzt…

Alternativ tut es auch ein ReinerSCT Generatore für 30€ – falls man kein Diensthandy gestellt bekommt oder man sich als AN (zurecht) weigert sein privates Handy für die "Freischaltung" seinen Dienstkontos zu "missbrauchen"…

Firmenaccount ist da weniger das Problem , da leicht per Entra zurückzusetzen.

Problematischer sind da die MFA für Partnerfirmen beim Telefonwechsel

Hatte gerade dasselbe Problem, ein Kollege hatte diverse OTPs im Microsoft Authenticator gespeichert.

Es gab keinerlei Möglichkeit diese auf ein anderes Gerät zu übertragen, als einen privaten Microsoft Account zu nutzen.

Wie sinnvoll wäre es denn, das Backup vom Microsoft Authenticator auf dem Firmenhandy, mit dem Firmenaccount zu machen?

An den kommt man in der Regel nicht dran, wenn man den Zugriff auf sein Handy verliert. Schlimmer noch, was wenn der kompromittiert ist?

Dann kann der Angreifer einfach mal alle in der App gespeicherten Accounts einsehen.

Sobald das Firmenhandy auch für etwas anderes als den 2. Faktor verwendet wird, ist die ganze Konstruktion im Grunde sinfrei.

Ohne ein MDM kann man auch bei Apple, ohne eine Konto, keine App aus dem offiziellen App Store laden. Mit MDM ist das aber kein Problem, da werden die Apps Zentral auf die Handys gepusht ohne das ein Apple Account mit dem Handy verknüpft sein muss. Das ganze erfordert natürlich das ein MDM eingerichtet wird und die Handys dort angemeldet sind.

Wie es jetzt im Detail bei Android aussieht kann ich nicht sagen, ich denke aber das es mit einer zentralen MDM Lösung dort nicht viel anders sein wird.

Bis zu 25 Geräte kann man ohne Kosten bei der folgenden MDM Lösung verwaltet:

https://www.manageengine.com/de/mobile-device-management/

Es steht einem sogar frei eine eigenen on Premise Lösung zu nutzen, oder vom Anbieter die Cloud Variante zu nutzen. Bei der on Premise Lösung muss man sich noch um Zertifikate kümmern und inwiefern man das ganze nur im eigenen Netzwerk verfügbar machen will oder den Server von aussen erreichbar macht. Von aussen (was bei der Cloud Version natürlich automatisch gegeben ist) erreichbar hat den Vorteil, das die Geräte sobald Sie online sind immer die neusten Einstellungen haben. So kann man z.B. aus der Ferne eine neue W-Lan Einstellung auf die Geräte pushen, selbst wenn Sie nur in einem Kunden-W-Lan sind, oder ein Hotspot über ihr Handy gemacht haben.

Es gibt verschiedene Anbieter auf dem Markt und sich in die Oberflächen der jeweiligen Verwaltungen einarbeiten kostet Zeit, aber ohne geht es halt nicht mehr.

Beim Einrichten kann man das Google vs MS Account Henne-Ei-Problem durch EINMALIGES nutzen des MS 2FA via SMS auflösen. Außerdem kann man im Entra jetzt auch einmal MFA Codes erstellen. Hab ich aber noch nicht getestet.

Für 2FA via SMS muss man aber eine Handynummer preisgeben, das kommt vielfach nicht in Frage.

Solange es nicht die Private Nummer ist, sondern die Dienstnummer, egal. Und bei MS 2FA kannst du auch eine beliebige (Firmen)Festnetzdurchwahl anrufen lassen die du nur für diese Ersteinrichtung verwendet.

Naja,

das Google-Account-Problem im Store geht mir schon immer auf den *piep*. Wozu brauche ich nen Account um was runterladen zu können? Sehe das als reine Willkür und plane jetzt auch meinen eigenen Store per F-Droid. Vor allem weil ich da nicht gezwungen werde Google-Datenschutzrichtlinien abzunicken.

Es gibt auch (ein erst zu aktivierendes) ein-mal-MFA in den Eigenschaften des Users. damit werden die nächste Anmeldung oder die nächste x Stunden Anmeldungen ohne MFA genehmigt werden, auch wenn dies erforderlich gewesen wäre.

Nennt sich Temporary Access Pass: https://learn.microsoft.com/en-us/entra/identity/authentication/howto-authentication-temporary-access-pass

Aus eigener Erfahrung zu empfehlen:

SOTI MobiControl ist ein gutes Multiplattform MDM (Android, Windows, macOS, iOS, Linux). Sehr gute Unterstützung für Android Enterprise. APPs können via "Managed Google Play" und/oder "Enterprise-Katalog" ausgerollt werden.

"Managed Google Play": der Anwender sieht nur ein vom Admin bestimmtes Subset der Apps aus dem Google Play Store.

"Enterprise-Katalog": APKs werden ins MDM hochgeladen oder es kann eine Download-URL angegeben werden.

https://soti.de/produkte/soti-mobicontrol/

Wir richten Smartphones mit generischen eMail-Adressen als Google-/Apple-Konto ein. Über diese Adressen hat die IT die Kontrolle. Wer will darf sich zusätzlich seinen privaten Account einrichten. Mit dem haben wir dann nichts zu tun.

Mit dem generischen Account können wir alle Apps installieren und einrichten die wir brauchen.

Seit kurzem testen wir auch Apptec360. Damit können die Standard-Apps ganz einfach auf die Handys gepusht werden.

Nicht zuletzt könnte man den Authenticator auch bei AppMirror herunterladen und installieren. Dabei sollte man natürlich die gebotene Vorsicht walten lassen.

Das klingt danach, als wären die zu verwendenden Smartphones nicht via MDM verwaltet. Mit Intune und Android Enterprise wäre z. B. kein Google Account nötig, um Apps zu installieren.

>>> Wie setzt ihr die MFA bei Microsoft 365 um?

Für die Mitarbeiter mittels Microsoft Authenticator, für die Admins über Microsoft Authenticator und / oder über YubiKey.

Für die Ersteinrichtung ist ein durch den Admin erstellter s.g. "Befristeter Zugriffspass" auch immer eine Möglichkeit.

Wie schon der ein oder andere schrieb: Das Problem auf dem Diensthandy lässt sich mit einem MDM umgehen. In Business Premium ist Intune dabei, das würde dieses Problem schon lösen.

Um die erste Authentifizierung zur Registrierung des Authentificators bereits mit 2FA abzuschließen bietet sich ein Befristeter Zugriffspass / Temporary Access Pass an. Der zählt als "starke" Authentifizierung.

Zum einen hat man standardmäßig 30 Tage (glaube ich) Zeit für die Einrichtung der MFA wie Authenticator, zum anderen sollte man die Möglichkeit, sich per SMS oder Anruf zu authentisieren, dringend deaktivieren aus Sicherheitsgründen. Der Authicator stellt eine der sichersten Varianten dar. Also dringend mal drum kümmern:

https://entra.microsoft.com/#view/Microsoft_AAD_IAM/AuthenticationMethodsMenuBlade/~/AdminAuthMethods/fromNav/

Könnte dann z. B. so aussehen: https://loedv.de/born/auth.png

Und wer Handys ohne (Play/App) Store und ohne Zentralmanagement à la Microsoft Intune o. ä. betreibt, hat ganz andere Probleme…

Also wir bekommen alle keine Diensttelefone und nutzen für 2FA oder sowas halt einfach KeePassX, dass kann namlich auch OTP (One Time Password).

Ist ggfs. ein bisschen kontraproduktiv für tatsächliche Sicherheit, aber kein nerviges Problem mehr für Leute die keine Diensttelefone haben.

Man kann bis zu 5 Smartphones hinterlegen im Geschäftskonto, und vielleicht gibt so mancher Mitarbeiter, gerade auch in kleineren Firmen, gerne auch sein Privathandy dafür her, wenn er kein 2. mitschleppen muss. Und sich selbst jederzeit authentifizieren möchte! Bei einigen Kunden haben wir halt ein Firmenhandy (z. B. kleines Galaxy, A14 oder A15) mit noch vielen Jahren Android-Updates, auf welches dann alle Mitarbeiter-Tokens installiert werden, + auf das Handy vom Admin. So hat nur der Firmen-Admin die Möglichkeit oder sein Vertreter oder der Chef, die normalerweise sehr seltenen Authentifizierungen durchzuführen. Das ist manchmal sogar erwünscht. Dort kennen Mitarbeiter, auch auf Firmennotebooks, noch nicht mal ihr Microsoft-365-Geschäftskonto-Kennwort. Im Bedarfsfall macht das mal eben der Admin, über TeamViewer oder Strg-Windows-Q … ;-)

Bei KeePass auf dem Mitarbeiter-PC hat man halt das Risiko, wenn der vollkommen gehackt wurde, also Bildschirminhalte und Tastendrücke protokolliert werden. Dann ist auch ein lokales KeePass absolut unsicher, weil es keine externe Tastatur hat wie die 2FA am Handy. Dort hat man sogar neben dem Kennwort am PC, was man also "weiß", zusätzlich was man "hat" (das Smartphone) + was man "ist", also die biometrische Entsperrung des Authenticators, also quasi eine 3FA.

Wer so ein posting erzeugt, hat definitiv keine Ahnung von Mobile Device Management oder von der Option, Google und Apple Accounts selbst über das Unternehmen zu verwalten

Solche Unternehmen später aufräumen ist übrigens eine ziemliche Heidenarbeit, wenn manche User die private Mail benutzt haben, manche die Firmen Mail oder die Funktionen der unterschiedlichen Accounts mischen. Wieso nicht einfach gleich gescheit machen?

Schön das sich hier alle auf die Smartphones festsetzen. Die Lösung ist eig wieder mal recht einfach. Wenn in der Firmenumgebung Smartphones eingesetzt werden, sollten die eh mit einen MDM verwaltet werden da gibt es viele Möglichkeiten mittlerweile. Damit sind das Thema Googlekonten bei einer MFA schon mal direkt erledigt.

Möchte man allerdings eine MFA ohne Smartphone kann man wie schon weiter oben erwähnt mit Keepaas 2,X etc. ein OTP erzeugen und nutzen.

Ich persöhnlich würde aber einen Yubikey empfehlen kann man in sein Microsoftkonto einbinden und als Backup bei Verlust eine der anderen Methoden verwenden.

Es gibt allerdings auch noch andere Hardwaretoken mit FIDO2 unterstützung wem der Yubikey zu teuer ist.

Es geht auch ohne App 😎. Den temporären Code kann man selbst errechnen, Sourcecode findet man auf GitHub. Ich hab es in weniger als 5 Min. gefunden.