Wie steht es um die Sicherheit von Solaranlagen, die mit ihren Wechselrichtern am Internet hängen? Unter dem Projektnamen SUN:Down haben sich Sicherheitsforscher mit der Sicherheit dieser Solaranlagen-Komponenten auseinander gesetzt. Dabei sind sie auf 46 Schwachstellen gestoßen, die Störungen der Anlagen ermöglichen und die Stabilität der Stromnetze gefährden.

Wie steht es um die Sicherheit von Solaranlagen, die mit ihren Wechselrichtern am Internet hängen? Unter dem Projektnamen SUN:Down haben sich Sicherheitsforscher mit der Sicherheit dieser Solaranlagen-Komponenten auseinander gesetzt. Dabei sind sie auf 46 Schwachstellen gestoßen, die Störungen der Anlagen ermöglichen und die Stabilität der Stromnetze gefährden.

Erneuerbare Energiequellen, getrieben durch Solaranlagen, werden immer mehr zu einem wesentlichen Bestandteil der Stromnetze auf der ganzen Welt. Die Cybersicherheit dieser Systeme wird jedoch oft vernachlässigt. Dies stellt ein wachsendes Risiko für die Sicherheit, Stabilität und Verfügbarkeit der Netze dar.

Untersuchungen haben gezeigt, dass die Kontrolle über 4,5 GW erforderlich wäre, um die Frequenz des europäischen Stromverbundnetzes auf 49 Hz zu senken . Diese Frequenz macht einen Lastabwurf erforderlich. Da die derzeitige Solaranlagenkapazität in Europa etwa 270 GW beträgt, müssten Angreifer weniger als 2 % der Wechselrichter auf einem Markt kontrollieren, der von Huawei, Sungrow und SMA beherrscht wird.

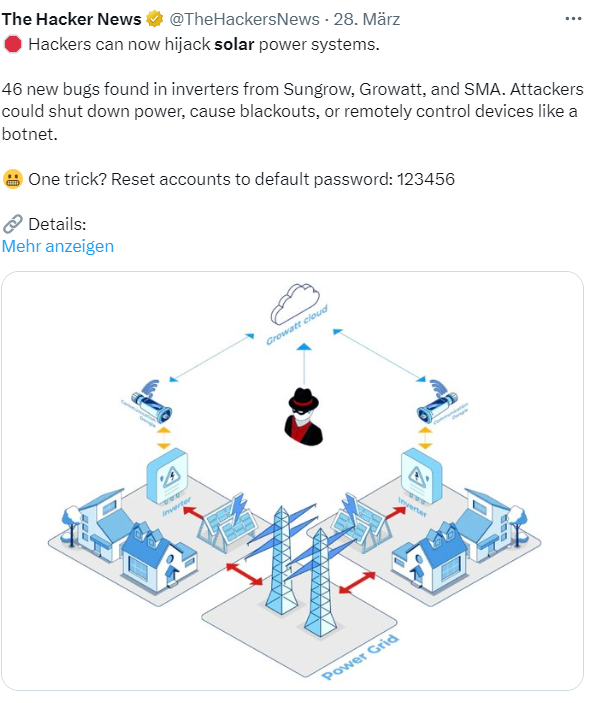

Sicherheitsforscher von Forescout haben sich daher Wechselrichter diverser Hersteller auf Schwachstellen angesehen. Die Ergebnisse ihrer Untersuchungen werden im Beitrag Grid Security: New Vulnerabilities in Solar Power Systems Exposed dokumentiert – The Hacker News weist nachfolgend darauf hin.

Die Ergebnisse der Untersuchungen zeigen ein unsicheres Ökosystem – mit vielen Schwachstellen. Die Forscher hatten bereits früher 93 ältere Schwachstellen in Solarenergiekomponenten katalogisiert und Trends analysiert. Nun wurden sechs der 10 weltweit führenden Anbieter von Wechselrichter (Huawei, Sungrow, Ginlong Solis, Growatt, GoodWe und SMA) für Solarstromanlagen untersucht.

Dabei wurden 46 neue Schwachstellen in verschiedene Komponenten der drei Anbieter Sungrow, Growatt und SMA gefunden. Diese Schwachstellen ermöglichen Szenarien, die sich auf die Netzstabilität und die Privatsphäre der Nutzer auswirken. Einige Schwachstellen ermöglichen es Angreifern zum Beispiel, andere intelligente Geräte im Wohnumfeld der Nutzer zu kapern.

Zwar erbringt jedes einzelne Solarsystem für Privathaushalte nur eine begrenzte Leistung. Aber die Summe der Anlagen erreicht eine Gesamtleistung von Dutzenden Gigawatt. Eine Beeinflussung Tausender Solaranlagen hat gefährlichen Auswirkungen auf die Energieversorgung und die nationale Sicherheit. Daher kann der Einfluss solcher Schwachstellen auf die Cybersicherheit und die Zuverlässigkeit des Netzes nicht mehr ignoriert werden. Mehr Details lassen sich den Veröffentlichungen der Sicherheitsforscher sowie im oben verlinkten Artikel von The Hacker News nachlesen.

Ähnliche Artikel:

Deye-Wechselrichter: Schwachstellen und Zugriff des Anbieters auf das Netzwerk

Deye-Wechselrichter SUN600G3-EU-230 nach Anschluss des Relaisbox defekt!

Solaranlagen: Das Deye-Wechselrichterproblem bei Balkonkraftwerken; Schwachstellen bei Überwachungssystemen

Deye Wechselrichter: Cloud Account zeigt fremde Anlagen-/Kundendaten an

Schwachstellen in chinesischen Solarmanagern (Solarman, Deye)

Deye deaktiviert Solar-Wechselrichter in USA, UK und Pakistan

Deye-Wechselrichter arbeitet nach Firmware-Update nicht mehr (19. Dez. 2024)

Deye äußert sich zu deaktivierten US Solar-Wechselrichtern

Erfahrungen mit SMA Wechselrichtern (SunnyBoy 4000 und 200) und anderen Solarkomponenten

Hacker könnten über Schwachstellen in Solaranlagen das europäische Stromnetz knacken

Achtung: Angreifer können Solar-Wechselrichter durchbrennen lassen

MVP: 2013 – 2016

MVP: 2013 – 2016

Um den Wechselrichter direkt anzugreifen, müsste der Angreifer erstmal in das private (Heim-)Netz rein kommen. Mag sein, dass das in Einzelfällen gelingt, aber um wirklich die Stromnetze auf diese Weise zu stören, ist schon so einiges an Aufwand zu betreiben. Das Szenario halte ich erstmal – wegen der Vielfalt an eingesetzten Wechselrichtern, Routern usw. – nicht für so realistisch. Interessant wird es eher, wenn es einem Angreifer gelingt, in die Cloud-basierten Portale diverser Wechselrichter (als Alternative zu den Handyapps) einzudringen, meistens haben die kein 2FA – hier hilft aber, wenn man wie immer empfohlen, dafür ein eigenes komplexes Passwort benutzt. Aber auch da müssten viele Accounts in der gleichen Region auf einmal geknackt werden um einen messbaren Effekt zu erzielen, oder die dahinter steckende Admin-Ebene der Herstellercloud, dann wirds interessant.

Keine Sorge, dank vielfältiger Backdoors auf allen Hard- und Software Ebenen ist ein "Account knacken" für interessierte grosse Player gar nicht nötig…

Es geht hier gar nicht mehr um knacken. Weil Softwer Fehler immer öfter und größer ausfallen. Cloud Dienste sind bei vielen Geräten sowieso üblich.

Da muss keiner mehr in das kleine Heimnetz.

Weit über 95% der Solarwechselrichter sind "Made in China" von chinesischen Herstellen die bekanntermaßen Anweisungen der chinesischen Regierung Folge leisten müssen.

Ein lokales Management ohne Hersteller-Cloud "Hosted in China" ist bei diesen Geräten i.d.R. nicht vorgesehen, ganz besonders bei kleinen Solarwechselrichtern wie sie in privaten Anlagen eingesetzt werden.

Entsprechend hat China – zumindest theoretisch – eine wesentliche Kontrollmöglichkeit über das deutsche / europäische Stromnetz.

Es ist mMn vollkommen unverständlich warum es hier keinen staatlichen Vorgaben gibt – wenn man chinesische Hersteller aufgrund von potenziellen Eingriffsmöglichkeiten aus Telekommunikationsinfrastrukturen verbannt, dann muss dies auch bei anderen kritischen Infrastrukturen wie dem Stromnetz passieren. Alles andere ist Augenwischerei….

Weshalb mein WR aus seinem IOT Netzwerk gar nicht erst ins Internet raus darf. Und Änderungen sind nur über einen Rechner möglich, der in einem anderen Netz sitzt welches ebenfalls nicht ins Internet kommunizieren darf. Und das ist bei mir daheim privat so.

Das geht anders: Man versieht den WR mit einem Cloudconnector, mit dem man bequem über eine Webseite seine Daten speichern und visualisieren kann – soll ja auch mit Handy gehen.

Wir machen den Weg frei!

Aber der Zugang über (die meistens vorhandenen) RS485/modBus-Schnittstellen (die meisten brauchen das sowieso für die eigenen Bedienteile) ist eben mühsam, kaum dokumentiert, braucht extra Hardware, jeder muss das selber fummeln… oft fehlen Funktionen und Informationen.

Klar könnte man da einen Socketserver reinmachen und sich da die gleichen Daten holen – aber da riskieren die Anbieter, dass es zu einfach wird und die Kunden die Cloud-Angebote doch nicht nutzen.

Die Lösung wäre, für den deutschen Marktzugang eine lokale Schnittstelle samt Dokumentation vorzuschreiben, die alle Funktionen abbildet, die über die Cloud-Schnittstelle auch zu haben wären. Das muss auch nicht jeder selber nutzen, aber so können auch kommerzielle, datensichere Lösungen entstehen, weil man mit vertretbarem Aufwand entsprechende Anbindungen schaffen kann. Zum Beispiel für Firmen wie die "Technische Alternative" oder halt den vielen Home Automation Lösungen.

Wenn jeder chinesische Wechselrichter einen Monat reverse Engineering braucht und alle drei Monate die Protokolle wechseln kann, ist das kaum zu machen.

Aber da steigen der Politik die deutschen Industrieverbände und Kammern innerhalb von 30 Sekunden auf's Dach und randalieren – denn an Transparenz und Normung sind die noch weniger interessiert.

Am Ende ist es wieder unsere eigene Schuld… Wir setzen die falschen Prioritäten, wir wählen falsch, wir sind zu faul – und die dümmsten und faulsten werden unsere Verwalter, die uns darin bestätigen, dass wir alles richtig machen…