[English]Sicherheitsanbieter Check Point Research hat seinen Ransomware-Bericht für das 1. Quartal 2025 vorgelegt. Die Sicherheitsforscher von Check Point Research (CPR) vermelden im aktuellen Bericht State of Ransomware, dass es im ersten Quartal 2025 einen neuen Höchststand an durch Hacker bekannt gemachten Ransomware-Angriffen gab.

[English]Sicherheitsanbieter Check Point Research hat seinen Ransomware-Bericht für das 1. Quartal 2025 vorgelegt. Die Sicherheitsforscher von Check Point Research (CPR) vermelden im aktuellen Bericht State of Ransomware, dass es im ersten Quartal 2025 einen neuen Höchststand an durch Hacker bekannt gemachten Ransomware-Angriffen gab.

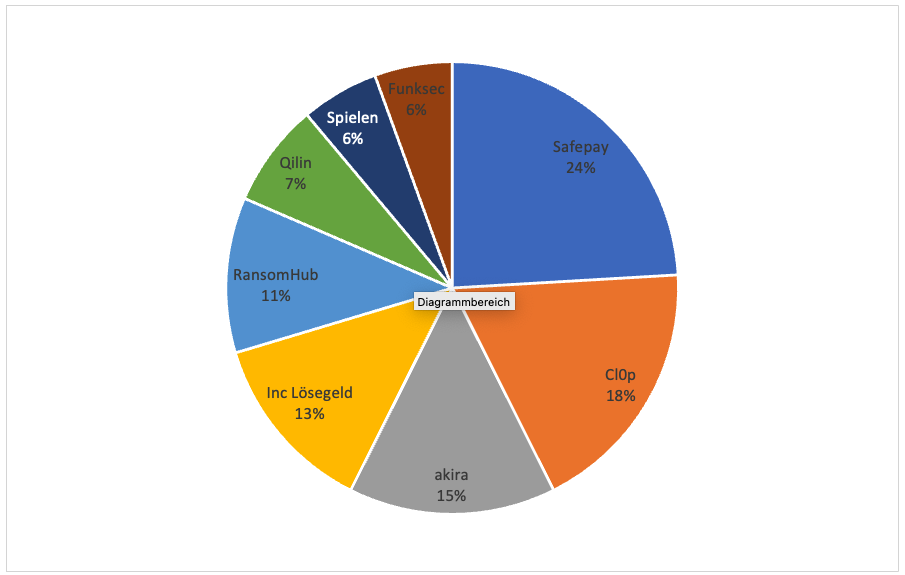

Cyberkriminelle beanspruchten zuletzt 126 Prozent mehr erpresste Unternehmen als im Q1 2024 für sich. In Deutschland ist außerdem die Safepay-Gruppe mit 24 Prozent Anteil hierzulande die aktivste Ransomware-Bande. Auf Deutschland entfallen drei Prozent aller weltweiten Ransomware-Angriffe. Die Safepay-Gruppe ist mit 24 Prozent Anteil hierzulande die aktivste Bande.

Die wichtigsten Ergebnisse aus dem Report

Es gab einen rekordverdächtigen Anstieg der Ransomware-Vorfälle: Im ersten Quartal 2025 stieg die Zahl der von Hackern bekanntgegebenen Unternehmen weltweit um 126 Prozent auf 2289 Opfer. Das ist der höchste je gemessene Wert. Sogar ohne die massenhaften Opfer der Ransomware-Bande Cl0p bleibt die Zahl der Vorfälle auf historisch hohem Niveau.

Deutschland wird gezielt durch die Safepay-Gruppe angegriffen, die besonders aktiv ist. 24 Prozent aller für Deutschland gemeldeten Vorfälle gehen auf das Konto dieser Gang und diese ist somit die bedeutendste Ransomware-Bedrohung im Land.

Die Ransomware-Gruppe Cl0p dominiert mit Lieferkettenangriffen. Die Gruppe Cl0p wurde zur aktivsten Ransomware-Gruppe und nutzte Zero-Day-Schwachstellen in Dateiübertragungsprodukten von Cleo, wobei 83 Prozent ihrer Opfer in Nordamerika ansässig waren, aber auch Unternehmen in Deutschland betroffen sind.

Noch etwas, was mir auch aufgefallen ist: Es gibt zunehmend falsche Opfermeldungen der diversen Cybergruppe, was das Lagebild erschwert. Gruppen wie Babuk-Bjorka und FunkSec verbreiten zunehmend gefälschte oder recycelte Opfermeldungen, was die tatsächliche Bedrohungslage verschleiert und neue Herausforderungen für die Cyber-Abwehr in Deutschland und weltweit schafft.

Ransomware im 1. Quartal 2025: Rekordverdächtiger Anstieg

Ransomware ist nach wie vor eine der hartnäckigsten und schädlichsten Cyber-Bedrohungen für Unternehmen weltweit. Im ersten Quartal 2025 gab es einen noch nie dagewesenen Anstieg der Aktivitäten: 74 verschiedene Ransomware-Gruppen meldeten öffentlich Opfer auf Data Leak Sites (DLS). Diese Gruppen sprechen von insgesamt 2289 Opfern – mehr als doppelt so viele wie im gleichen Zeitraum des Vorjahres, in dem 1011 Fälle veröffentlicht wurden. Das entspricht einem Anstieg von 126 Prozent im Vergleich zum Vorjahr.

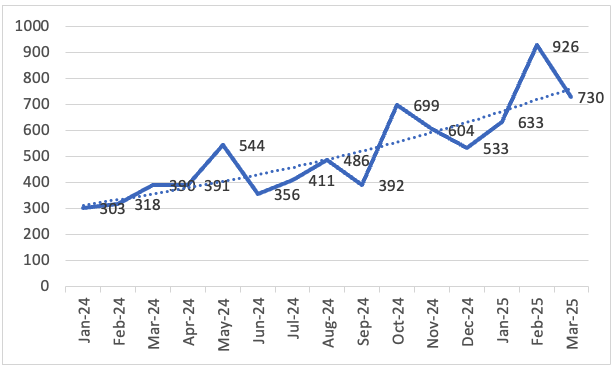

Zieht man die 300 Opfer ab, die auf die Massenenthüllung von Cl0p im Februar 2025 zurückzuführen sind, und die mit der Ausnutzung der Dateiübertragungsplattform Cleo zusammenhängt, bleiben die Zahlen historisch hoch. Der bereinigte Monatsdurchschnitt liegt bei über 650 Opfern, verglichen mit circa 450 pro Monat im gesamten Jahr 2024. Unter Einbeziehung von Cl0p steigt der Durchschnitt für Q1 auf 760 pro Monat und setzt damit einen neuen Höchstwert für Ransomware-Aktivitäten (Durchschnitt für Q1 in Abbildung 1 visualisiert).

Abbildung 1 – Gesamtzahl der gemeldeten Ransomware-Opfer auf Data Leak Sites pro Monat (Check Point Software Technologies Ltd.).

Dieser starke Anstieg spiegelt möglicherweise einen wachsenden Trend unter den Bedrohungsakteuren wider, das Ausmaß ihrer Angriffe zu übertreiben. Dazu gehörit auch die Fälschung von Opferdaten, um eine größere Reichweite vorzutäuschen und potenzielle künftige Ziele einzuschüchtern.

Gleichzeitig ist anzumerken, dass Unternehmen, die schnell Lösegeld zahlen, in der Regel von der Veröffentlichung auf Leak-Sites ausgeschlossen sind, was darauf hindeutet, dass in der Vergangenheit veröffentlichte Zahlen das wahre Ausmaß von Ransomware-Vorfällen deutlich unterrepräsentiert haben könnten.

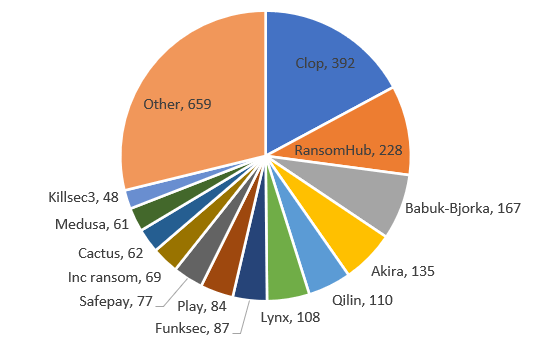

Die aktivsten Ransomware-Gruppen in Q1 geordnet nach öffentlich bekannt gemachten Opfern waren Cl0p, Ransomhub und Babuk-Bjorka. Ein großer Teil der Angriffe verteilt sich jedoch auf kleinere Gruppen, die unter der Kategorie „Andere" subsummiert sind (Abbildung 2).

Abbildung 2 – Ransomware-Gruppen nach vermeintlichen Opfern – Q1 2025 (Check Point Software Technologies Ltd.).

Safepay in Deutschland die aktivste Ransomware-Gruppe

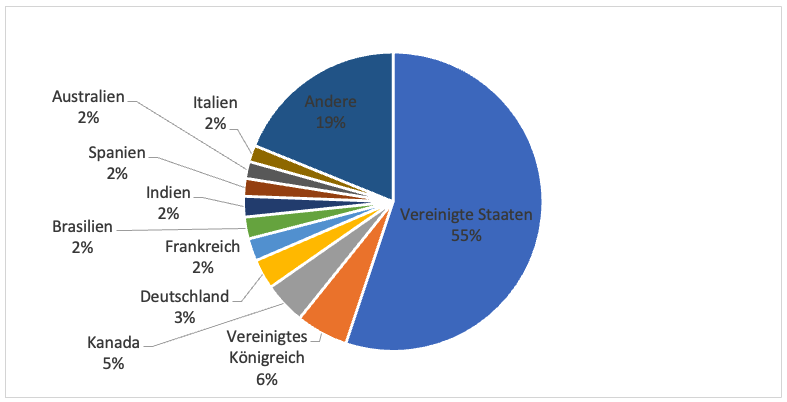

Die geografische Verteilung der Ransomware-Opfer im ersten Quartal 2025 spiegelt weiterhin die langjährigen Muster im Ransomware-Ökosystem wider. Wie in den Vorjahren entfiel etwa die Hälfte aller gemeldeten Opfer auf die Vereinigten Staaten von Amerika, was ihre Position als Hauptziel für finanziell motivierte Hacker unterstreicht.

Außerdem stammen die meisten öffentlich gelisteten Opfer nach wie vor aus westlichen Industrienationen, in denen Organisationen über größere finanzielle Ressourcen verfügen und somit eine höhere Wahrscheinlichkeit herrscht, dass sie das Lösegeld zahlen.

Abbildung 3 – Ransomware-Opfer nach Land, Q1 2025 (Check Point Software Technologies Ltd.).

Abbildung 3 – Ransomware-Opfer nach Land, Q1 2025 (Check Point Software Technologies Ltd.).

Ein genauerer Blick auf die Opferdaten nach Ländern zeigt, dass einige Ransomware-Gruppen deutliche geografische Präferenzen aufweisen. In Großbritannien zum Beispiel ist die Medusa-Ransomware-Gruppe überproportional aktiv – sie ist für mehr als neun Prozent der gemeldeten Opfer verantwortlich, verglichen mit nur zwei Prozent der Opfer weltweit. Dies deutet auf eine gezielte Strategie oder eine stärkere operative Verankerung in der Region hin.

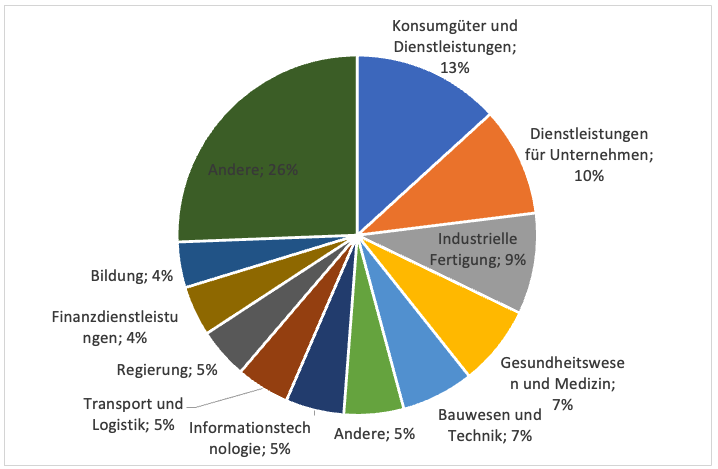

Die Sektor-Verteilung der Ransomware-Opfer im ersten Quartal 2025 spiegelt zudem eine typische branchenübergreifende Art wider, wobei keine Branche besonders stark betroffen ist.

Abbildung 4 – Ransomware-Opfer nach Branche, Q1 2025 (Global) (Check Point Software Technologies Ltd.).

Abbildung 4 – Ransomware-Opfer nach Branche, Q1 2025 (Global) (Check Point Software Technologies Ltd.).

In Deutschland zeichnet sich die Safepay-Ransomware-Gruppe durch ein hohes Maß an Aktivität aus. Unter den 74 Ransomware-Opfern, die im ersten Quartal 2025 in Deutschland gemeldet wurden, war Safepay für 24 Pozent verantwortlich – der höchste Anteil einer Gruppe hierzulande.

Abbildung 5 – Deutschland – Anteil an Opferzahlen nach Akteuren, Q1 2025 (Check Point Software Technologies Ltd.) *) "Spielen" steht in obiger Grafik für die "Play"-Ransomware-Gruppe – und "Inc. Lösegeld" ist die "Inc Ransom"-Gruppe – ist leider schlecht von Check Point bzw. deren Agentur übersetzt worden.

Abbildung 5 – Deutschland – Anteil an Opferzahlen nach Akteuren, Q1 2025 (Check Point Software Technologies Ltd.) *) "Spielen" steht in obiger Grafik für die "Play"-Ransomware-Gruppe – und "Inc. Lösegeld" ist die "Inc Ransom"-Gruppe – ist leider schlecht von Check Point bzw. deren Agentur übersetzt worden.

Cl0p: Verschlüsselungslose Angriffe; Fokus auf Lieferketten

Mit 392 öffentlich genannten Opfern war Cl0p im ersten Quartal 2025 der aktivste Ransomware-Akteur weltweit. Die Gruppe setzt weiterhin auf verschlüsselungslose Angriffe und konzentriert sich stattdessen auf Datenexfiltration und -erpressung. Dabei nutzt sie in Wellen Zero-Day-Schwachstellen in weit verbreiteten Plattformen von Drittanbietern, um Dienstleister zu kompromittieren und anschließend auf die Daten der Kunden zuzugreifen.

Nach früheren Kampagnen mit großer Wirkung, wie GoAnywhere Anfang 2023 und MOVEit Mitte 2023, wurden die Aktivitäten von Cl0p im Jahr 2025 hauptsächlich durch die Ausnutzung der von Cleo verwalteten Dateiübertragungsprodukte Harmony, VLTrader und LexiCom vorangetrieben – ein Angriff, der für mehr als 300 Offenlegungen von Cl0p im ersten Quartal verantwortlich war.

Die geografische Verteilung der Cl0p-Opfer zeigt eine auffällige Konzentration in Nordamerika: 83 Prozent der Opfer stammen aus den USA und Kanada, gefolgt von Großbritannien und Deutschland. Dies steht im Gegensatz zum breiteren Ransomware-Ökosystem, bei dem Organisationen in den USA in der Regel etwa 55 Prozent der Gesamtopfer ausmachen. Auch die Branchenanalyse der Opfer von Cl0p weicht von der Norm ab: 33 Prozent der Opfer stammen aus dem Sektor Konsumgüter und Dienstleistungen, während 12 Prozent aus dem Bereich Transport und Logistik stammen – mehr als doppelt so viele wie die 4,8 Prozent, die dieser Sektor bei allen Ransomware-Vorfällen zusammengerechnet aufweist. Diese Schieflage spiegelt das Opferprofil der Cleo-Plattform wider, die von vielen nordamerikanischen Unternehmen aus den Bereichen Fertigung, Lieferkette und Logistik genutzt wird.

RansomHub als aufstrebende Kraft nach LockBit

RansomHub tauchte im Februar 2024 auf und hat sich als eine der dominierenden Ransomware-Gruppen positioniert, die 228 Opfer allein im ersten Quartal 2025 öffentlich benannt hat. Der rasche Aufstieg von RansomHub folgt auf die Unterbrechung der Operationen von LockBit durch die Strafverfolgungsbehörden Anfang 2024 und füllt das Vakuum, das einer der etabliertesten Ransomware-as-a-Service (RaaS) hinterlassen hat. RansomHub hat sich durch eine aggressive Strategie zur Anwerbung von Partnern hervorgetan, die auf ein günstiges Gewinnbeteiligungsmodell setzt.

Die Verteilung der Opfer spiegelt die allgemeinen Trends im Ökosystem wider: Auf Unternehmen mit Sitz in den USA entfallen etwa 59 Prozent der gemeldeten Fälle, was mit dem allgemeinen Muster in der Ransomware-Landschaft übereinstimmt.

Babuk-Bjorka: Reputationsaufbau durch wiederverwertete Opfer

Babuk-Bjorka belegte im Q1 2025 den dritten Platz und forderte seit seinem Auftauchen Anfang dieses Jahres 167 Opfer. Die Gruppe positioniert sich selbst als Wiederbelebung der ursprünglichen Babuk-Ransomware-Operation, die ihre Aktivitäten 2021 einstellte, nachdem ihr Quellcode geleakt worden war. Allerdings gibt es keine Beweise für eine Verbindung zwischen Babuk-Bjorka und der ursprünglichen Gruppe. Es ist wahrscheinlicher, dass der neue Akteur den Namen Babuk nutzt, um Medienaufmerksamkeit zu erregen und Partner im Rahmen eines RaaS-Modells anzuziehen.

Allein im Januar meldete Babuk-Bjorka aufsehenerregende 68 Opfer, aber eine weitere Analyse ergab, dass viele davon Duplikate von Vorfällen waren, die zuvor anderen Ransomware-Gruppen zugeschrieben wurden.

FunkSec: KI-gesteuerte Malware und unklare Motivation

FunkSec, eine Ransomware-Gruppe, die im Dezember 2024 auftauchte, ist ein Beispiel für mehrere sich entwickelnde Trends im Ransomware-Ökosystem. Seit ihrem Auftauchen hat die Gruppe die Verantwortung für mehr als 170 Angriffe übernommen, wobei die Glaubwürdigkeit dieser Behauptungen ungewiss bleibt.

Untersuchungen von Check Point Research legen nahe, dass die Malware von FunkSec wahrscheinlich mit Hilfe von KI-Tools entwickelt wurde – ein Ansatz, der eine Anpassung und Verfeinerung auch ohne fortgeschrittene technische Kenntnisse ermöglicht. Dieser Einsatz von KI senkte die Einstiegshürde für Cyber-Kriminelle erheblich und ermöglicht den Einsatz ausgefeilter Ransomware durch relativ unerfahrene Personen.

Zusätzlich zu den Fragen bezüglich der Legitimität seiner Ansprüche auf bisherige Opfer erschwert FunkSec die Zuordnung, da es an der Schnittstelle zwischen Hacktivismus und finanziell motivierter Kriminalität operiert, was es schwierig macht, die zugrunde liegenden Motive zuverlässig zu bewerten.

Sergey Shykevich von Check Point Software sagt dazu "Der Anstieg der Ransomware um 126 Prozent ist mehr als nur eine Zahl, er ist ein Signal. Dieser Trend deutet auf intelligentere, schnellere und schwerer zu verfolgende Kampagnen sowie Gruppen hin, die versuchen, die Gesellschaft zu sabotieren und zu manipulieren. KI-Tools, gefälschte Opferbehauptungen und regional zugeschnittene Taktiken zeigen, dass Unternehmen über reaktive Abwehrmaßnahmen hinausgehen und präventive, informationsgestützte Sicherheit einführen müssen." Der gesamte Bericht ist im Artikel The State of Ransomware in the First Quarter of 2025: Record-Breaking 126% Spike in Public Extortion Cases abrufbar.

MVP: 2013 – 2016

MVP: 2013 – 2016

Wer hat da noch Angst vor Emotet?

Es ist schön, dass das Institut so genaue Zahlen liefern kann, in einem eigentlich undurchsichtigen Biotop.

Checkpoint kann über seine Produkte sicher so einige Vorfälle sehen. Es ist immer spannend, wenn die verschiedenen Hersteller von Sicherheitslösungen ihre Statistiken veröffentlichen. Und man kann sich mal auf die Schultern klopfen, wenn man selbst nicht in der Statistik drin ist.

Was genau ist "undurchsichtig" bei einem seit 2015 bekannten Muster? Undurchsichtig für Sie vielleicht.

Die Übersetzungen gerade in den Grafiken sind hier eher verwirrend. Mit "Spielen" wird vermutlich die "Play"-Ransomware gemeint sein und "Inc Lösegeld" ist vermutlich "Inc Ransom". Was "Lösegeldeinfordern" sein soll, ist mir unklar.

Ansonsten geht es auch mit den Begriffen "Safepay" und "Paysafe" in dem Artikel etwas durcheinander. Das eine ist eine Ransomware-Gruppe, das andere ein Anbieter von Guthabenkarten.

Muss ich leider so stehen lassen, da die Grafiken von Check Point kommen – ich habe aber eine Anmerkung ergänzt und eine Grafik zu den Ransomware-Gruppen aus dem englischen Bereich übernommen.

Welches Bedürfnis erfüllt sich Checkpoint mit diesen Zahlen?

Zeigen sie doch auch, wie machtlos ihr Produkt ist, oder?

Checkpoint kann ja kaum ein Interesse haben, dass die Zahlen abnehmen?

Eine Firewall kann nur wenig gegen Festplattenverschlüsselung tun.

Die Firewall kann zumindest in kleineren Firmen Traffic von sowie an ausländische IPs blockieren, das ist der erste Schritt zur Gefahrenabwehr.

"2289 Opfer" – handelt es sich hier um die in den Leakboards bekanntgegebenen Betroffenen? Dann wäre diese Zahl nicht valide, denn Lösegeldzahler erscheinen in den Boards nicht.

Interessant in dem Zusammenhang ist auch der Artikel auf Spiegel Online:

https://www.spiegel.de/netzwelt/pandas-im-sandsturm-warum-hackergruppen-haeufig-komische-namen-haben-a-b3c9195c-7370-4aac-b850-7bc5a64cc6e2