Sicherheitsforscher von Koi sind auf eine Kampagne gestoßen, bei der Cyberkriminelle Browsererweiterungen für Chrome und Edge über sieben Jahre mit schädlichem Code infiziert wurden. Es sollten 4,3 Millionen Benutzer dieser Erweiterungen für Chrome und Edge betroffen sein.

Sicherheitsforscher von Koi sind auf eine Kampagne gestoßen, bei der Cyberkriminelle Browsererweiterungen für Chrome und Edge über sieben Jahre mit schädlichem Code infiziert wurden. Es sollten 4,3 Millionen Benutzer dieser Erweiterungen für Chrome und Edge betroffen sein.

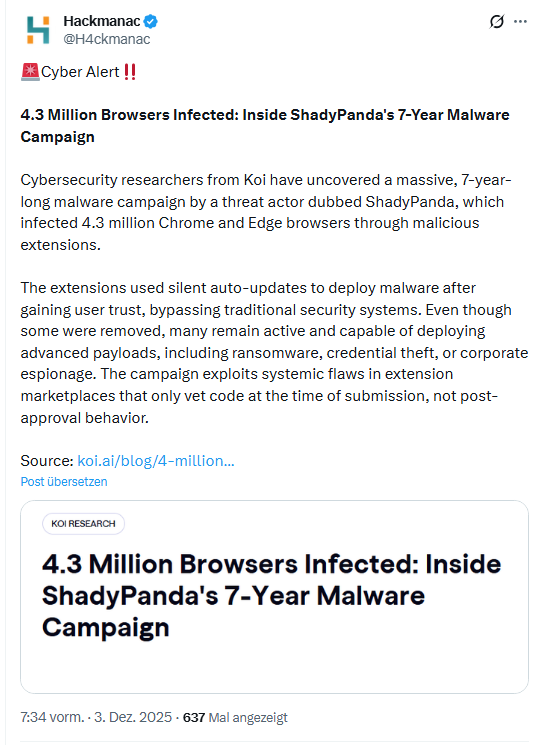

Nachfolgender Tweet weist beispielsweise auf den Sachverhalt hin, der von den Sicherheitsforschern von Koi.ai zum 1. Dezember 2025 im Artikel 4.3 Million Browsers Infected: Inside ShadyPanda's 7-Year Malware Campaign aufgedeckt wurde.

Die Cybersicherheitsforscher von Koi sind auf eine von langer Hand vorbereitete Kampagne von Malware über Browsererweiterungen gestoßen. Die Koi-Forscher nennen den Angreifer, der seit sieben Jahren aktiv war, ShadyPanda.

Erst Vertrauen gewinnen

ShadyPanda versuchte erst das Vertrauen der Marktplätze für Browsererweiterungen zu gewinnen. So wurde die "Clean Master" – ein Chrome Cache-Cleaner – bei Google im Store für Chrome-Erweiterungen eingereicht. Ähnlich muss es bei Microsoft für den Marktplatz für Edge-Erweiterungen gewesen sein.

Die von ShadyPanda eingereichten Browser-Erweiterungen für den Google Chrome wurden von Google den Nutzer vorgestellt, und natürlich bei der Einreichung auch verifiziert. Das verschaffte den Browser-Erweiterungen sofortiges Vertrauen und stellte eine massive Verbreitung sicher.

Der Akteur lernte über sieben Jahre lang, wie man Browser-Marktplätze missbraucht, um Vertrauen aufzubauen, und Nutzer für die Browser-Erweiterungen zu gewinnen. Gleichzeitig schaute man, ob der Betreiber des Browser-Marktplatzes den Code einer Erweiterung nur einmalig bei der Einreichung oder auch danach regelmäßig überprüft.

Die Kampagne nutzt nach Angaben der Sicherheitsforscher systemische Schwachstellen in Erweiterungsmarktplätzen aus, die Codes nur zum Zeitpunkt der Einreichung überprüfen, nicht jedoch ihr Verhalten nach der Genehmigung.

Plötzlich wird Malware ausgeliefert

Sobald ShadyPanda sich sicher war, führten die Browser-Erweiterungen heimlich Updates im Hintergrund durch, um auf diesem Weg Malware zu verbreiten. Sie missbrauchten das Vertrauen der Nutzer, und umgingen so herkömmliche Sicherheitssysteme. Die Sicherheitsforscher von Koi deckten zwei aktive Operationen auf:

- Eine RCE-Backdoor mit 300.000 Nutzern: Fünf Erweiterungen, darunter „Featured" und „Verified" Clean Master, wurden Mitte 2024 nach Jahren legitimer Nutzung als Vehikel zur Verbreitung von Malware eingesetzt. Diese Erweiterungen führten nun stündlich Remote-Code-Ausführungen durch – laden beliebige JavaScripte herunter und führen diese aus. Da die Erweiterungen vollen Zugriff auf den Browser haben, können sie jeden Website-Besuch überwachen, verschlüsselte Browserverläufe exfiltrieren und vollständige Browser-Fingerabdrücke sammeln.

- Eine Spyware-Operation mit 4 Millionen Nutzern: Fünf weitere Erweiterungen desselben Herausgebers, darunter WeTab mit allein 3 Millionen Installationen, sammeln aktiv jede besuchte URL, Suchanfrage und jeden Mausklick und übertragen die Daten an Server in China.

Auch wenn Erweiterungen von ShadyPanda von Google entfernt wurden, sind nach Angaben der Sicherheitsforscher viele Browser-Extensions dieser Entwickler weiterhin aktiv und in der Lage, komplexe Schadprogramme zu verbreiten. Das schließt auch Ransomware, Infostealer zum Diebstahl von Zugangsdaten oder Unternehmensspionage ein.

Erste Kampagne in 2023

Die erste Kampagne von ShadyPanda fand im Jahr 2023 statt und umfasste 145 Browser- Erweiterungen. 20 im Chrome Web Store unter dem Publisher nuggetsno15 und nuggetsno125, sowie im Microsoft Edge unter dem Publisher rocket Zhang. Alle Erweiterungen tarnten sich als Hintergrundbilder oder Produktivitäts-Apps.

Der Angriff war ein einfacher Affiliate-Betrug, nicht besonders ausgeklügelt, aber erfolgreich. Jedes Mal, wenn ein Nutzer auf eBay, Amazon oder Booking.com klickte, fügte die Erweiterung von ShadyPanda unbemerkt Affiliate-Tracking-Codes ein und kassierte im Hintergrund Provisionen bei jedem Kauf. Die Erweiterungen setzten außerdem Google Analytics-Tracking ein, um Browsing-Daten zu monetarisieren – jeder Website-Besuch, jede Suchanfrage und jedes Klickmuster wurde protokolliert und verkauft.

Zweite Kampagne in 2024

Im Jahr 2024 wurde ShadyPanda mutiger und stattete die Erweiterungen mit aktiver Browsersteuerung aus. Die Erweiterung Infinity V+ ist ein Beispiel, getarnt als Produktivitätswerkzeug für neue Tabs, kaperte diese zentrale Browserfunktionen:

- Suchumleitung: Jede Websuche wurde auf den bekannten Browser-Hijacker trovi.com umgeleitet. Suchanfragen wurden protokolliert, monetarisiert und verkauft. Suchergebnisse wurden zu Gewinnzwecken manipuliert.

- Cookie-Exfiltration: Erweiterungen lasen Cookies von bestimmten Domains aus und sendeten Tracking-Daten an nossl.dergoodting.com. Es wurden eindeutige Identifikatoren erstellt, um die Browsing-Aktivitäten zu überwachen. All dies ohne Zustimmung oder Offenlegung.

- Erfassung von Suchanfragen: Jeder Tastenanschlag im Suchfeld wird an externe Server (s-85283.gotocdn[dot]com und s-82923.gotocdn[dot]com) gesendet. Dies ermöglicht ein Echtzeit-Profiling der Nutzerinteressen.

ShadyPanda lernte dazu, wurde aggressiver und flog auf. Die Browser-Erweiterungen wurden innerhalb von Wochen oder Monaten nach ihrer Bereitstellung gemeldet und entfernt.

Die Langzeitstrategie

Die Gruppe entwickelte fünf Browser-Erweiterungen, wovon drei davon in den Jahren 2018–2019 hochgeladen wurden. Darunter befindet sich auch die Erweiterung Clean Master mit über 200.000 Installationen. Alle Browser-Erweiterungen wurden jahrelang legal betrieben und erhielten den Status "Empfohlen" und "Verifiziert". Strategie war dre Aufbau von Vertrauen, und Nutzer zu gewinnen.

Nachdem mehr als 300.000 Installationen der Erweiterungen installiert wurden, startete ShadyPanda 2024 ein Update, welches bösartigen Code beinhaltete. Die ermöglichte automatische Infektion über den vertrauenswürdigen Auto-Update-Mechanismus von Chrome und Edge. Alle fünf Erweiterungen führen nun identische Malware aus.

Der letzte Schlag der Kampagne

Der gleiche Herausgeber hinter Clean Master in Edge – Starlab Technology – veröffentlichte um 2023 herum fünf weitere Erweiterungen für Microsoft Edge, und konnte zusammen über 4 Millionen Installationen verzeichneten.

Koi schreibt zum 1.12.2025, dass alle diese Erweiterungen sind nach wie vor im Microsoft Edge-Marktplatz verfügbar seien. Im Gegensatz zu den entfernten Erweiterungen aus Phase 3 ist diese Überwachungsoperation mit 4 Millionen Nutzern derzeit aktiv.

Zwei der fünf Erweiterungen sind umfassende Spyware. Das Flaggschiff, WeTab 新标签页 (WeTab New Tab Page), hat allein 3 Millionen Installationen und fungiert als ausgeklügelte Überwachungsplattform, die als Produktivitätswerkzeug getarnt ist. WeTab richtet sich wohl an chinesische Nutzer. Die Erweiterung sammelt und überträgt umfangreiche Nutzerdaten an 17 verschiedene Domains (8 Baidu-Server in China, 7 WeTab-Server in China und Google Analytics).

Fazit: Sieben Jahre der gleiche Ansatz

ShadyPanda reklamiert nicht nur technischer Raffinesse für sich, sondern fokussiert sich darauf, dieselbe Schwachstelle sieben Jahre lang systematisch auszunutzen. Nämlich den Umstand, dass Marktplätze für Extensionen Erweiterungen nur bei der Einreichung überprüfen. Die Marktplätze beobachten nicht, was nach der Genehmigung und Veröffentlichung per Update passiert.

Der Auto-Update-Mechanismus in den Browser-Erweiterungen, der eigentlich die Sicherheit der Nutzer gewährleisten sollte, wurde zum Angriffsvektor. Die vertrauenswürdige Update-Pipeline von Chrome und Edge lieferte den Nutzern unbemerkt Malware, schreiben die Sicherheitsforscher. Es ist kein Phishing, kein Social Engineering zur Malware-Verbreitung erforderlich, sondern nur die Kompromittierung der bisher vertrauenswürdigen Erweiterungen.

Die Sicherheitsforscher formulieren es so: ShadyPanda "befindet sich seit über einem Jahr in Ihrem Netzwerk" und kontrolliert, was als Nächstes passiert: Session Hijacking, Sammeln von Anmeldedaten, Übernahme von Konten, Supply-Chain-Angriffe durch kompromittierte Entwickler. Für Unternehmen bedeuten infizierte Entwickler-Workstations kompromittierte Repositorys und gestohlene API-Schlüssel. Durch die browserbasierte Authentifizierung bei SaaS-Plattformen, Cloud-Konsolen und internen Tools ist jede Anmeldung für ShadyPanda sichtbar. Infizierte Browser-Erweiterungen umgehen herkömmliche Sicherheitskontrollen.

Aus diesem Blickwinkel bin ich heilfroh, dass mein Ungoogled Chromium-Browser keine Installation von Erweiterungen zulässt und ich erst gar nicht in Versuchung kam, so etwas auszuprobieren.

MVP: 2013 – 2016

MVP: 2013 – 2016

Es gibt eben genug Deppen, die Ihren Browser mit Erweiterungen zumüllen, ohne nachzudenken.

Ganz so einfach ist es nicht. Es könnte schließlich auch weit verbreitete AddOns treffen, wie z.B. NoScript, UBlock, etc., weil z.B. dem Entwickler ein Fehler unterläuft oder plötzlich der Entwickler wechselt — wer achtet da schon so genau drauf.

Das größere Problem steckt hier bei Google/MS, die nach anfänglicher Prüfung anscheinend den Entwicklern einen Blankscheck ausstellen. Genau hier wäre eine Möglichkeit, ihre KI mal sinnvoll einzusetzen und jede neue Veröffentlichung bzw. jedes Update eines AddOns genauestens unter die Lupe zu nehmen und bei Auffälligkeiten diese rigoros zu löschen und die Entwicklerkonten zu sperren.

Man beachte neben diesem Problem auch die Github-Problematik mit npm und Shai Hulud. Da gerät für freie Entwickler und Open Source langsam so ziemlich alles aus der Balance, wenn die zugrunde liegenden Verbreitungsmechanismen und -plattformen quasi als kompromittiert gelten.

Das ist genau das Szenario, das wir nicht wollen:

irgendeine KI "findet" irgendwelche Auffälligkeiten, woraufhin automatisch Projekte gelöscht und Konten gesperrt werden.

Haste nen Punkt. Aber die KI muss auch nicht selbst und automatisch die Entscheidung treffen sondern den Befund dann an ein Team melden und die entscheiden dann. Zumindest wäre es automatisiert vorgefiltert.

Jedenfalls keine weitere Überprüfung bei Updates vorzunehmen, ist die denkbar schlechteste Lösung.

Naja schau dir die Erweiterungen an… dann weist welche Zielgruppe die hatten! Das sind alles keine Erweiterungen die man sinnvoll braucht!

Mit Erweiterungen zumüllen ist da schon korrekt klassifisiert.

Wenn ich mich da im Bekanntenkreis umschaue á la kannst mal schaun der will nicht so recht und dann erstmal 100 Müll Erweiterungen sehe…

weis ich gleich wie es bestellt ist mit der Kompetenz. Gleiche Spiel wie bei den Virenschutzprogrammen. Erst letztlich: du mein Rechner läuft so elendig langsam, dabei hab ich etxra nen SSD nachgerüstet… Ok lass mal sehen: Liefen da 6 aktive Virenscanner und behinderten sich gegenseitig!

Wenn Dummheit weh täte…

Betr. "Ganz so einfach ist es nicht. Es könnte schließlich auch weit verbreitete AddOns treffen, wie z.B. NoScript, UBlock …":

Ich habe den leisen Verdacht, dass Forist TBR auch deren Nutzer zu den Deppen zählt. Ich will es mal so sagen: Rational ist das Vertrauen in diese Extensions jedenfalls nicht.

Bitte beim Diskutieren die Netiquette Kommentieren im Blog beachten. Es hilft nicht weiter, und ist nicht angebracht, die Leute als "Deppen" darzustellen. Danke für das Verständnis.

Danke, das mußte hier mal deutlich gesagt werden. Wenn man die Sache mal mehr aus der Opfer- und weniger aus der Täterper-

spektive sieht ist das durchaus ein großes Problem, das durch über-

hebliches Getue nicht aus

der Welt zu schaffen ist.

Immer dran denken: man

wird nicht dadurch größer,

daß man die Anderen kleiner macht.

https://de.wikipedia.org/wiki/Perfidie?wprov=sfla1

Und es löst absolut keine Probleme wenn man nur mit ach du armes kleins Opfer kommt!

Nein es ist die Unfähigkeit sich mit der Materie mal auseinaderzusetzen! Noch ist kein Meister vom Himmel gefallen, aber die sind zu Meister geworden, weil sie bereit waren, sich hinzusetzen und zu lernen.

Klar stösst man da mal Leuten vor den Kopf… und wer halt nicht lernen will, lernt es halt durch Schmerzen…

mit ach du Armer, konnte ja keiner ahnen… die phösen phösen Buben… lernst du genau nix!

Und wenn man nicht bereit ist sich das Wissen anzueignen, ja dann lässt man eben nen Profi ran! Autos bringen die meisten ja auch in die Werkstatt und pfuschen nicht selbt rum!

| Rational ist das Vertrauen in diese Extensions jedenfalls nicht.

Das mag ja zutreffen, aber: wo ziehen wir denn dann die Grenze? Das zugehörige Binary von Mozilla/Microsoft/Google namens Firefox/Edge/Chrome ist doch wohl ebenso wenig vertrauenswürdig. Man kann doch nur hoffen, dass es nur das macht, was die Hersteller behaupten. Ebenso wie jedes dem Betriebssystem zugehörige Binary.

Und da verweise ich jetzt mal auf den anderen Beitrag, dass Microsoft stillschweigend eine LNK-Lücke geschlossen hat. Bei der Konstruktion, die da jetzt geschlossen wurde, werde ich den Verdacht nicht los, dass die ursprünglich nicht ausschließlich aus Versehen so eingebaut wurde.

Naja, Firefox ist OpenSource.

Da kannst du dir genau im Quelltext anschauen, was der macht.

Du kannst im Quelltext anschauen, was der machen sollte.

Um zu wissen, dass er das auch macht, musst Du den schon auch selbst komplett aus diesem Quelltext kompilieren.

Und dazu musst du dem Compiler vertrauen, dass er dir genau diesen Code baut, und nicht noch was anderes einbaut.

Ich fürchte, dass die BadPlayers bis hin zu staatlichen DarkHatCyberkriminellen mehr Energie, Geld und Rechenleistung in das Finden von Schwachstellen in OpenSourceCode stecken als WhiteHatDevs.

Bevor der Aufschrei kommt, Closed Source ist nicht die Lösung … ja Closed Source ist auch nicht die Lösung.

Die Idee mit der KI an der Stelle fürs Vorsortieren von verdächtigen Addons ist mal richtig gut. Problem dabei ist, dieser KI-Job bringt kein Geld rein, sondern kostet nur. Sicherheit ist da zweitrangig.

Aha?

Und woher will ich wissen, dass die Erweiterung verseucht ist.

Das Problem liegt definitiv nicht beim Benutzer.

Er meint damit wohl, der Benutzer sollte keine Erweiterungen nutzen.

Nicht jeden Scheiß installieren? Schau dir die Liste an… nix davon ist vertrauenswürdig oder bräuchte man sinnvoll!

Für Leute die Erweiterungen einsetzen wäre es interessant welche Erweiterungen betroffen sind. Eine möglichst komplette Aufstellung wäre gut.

Einfach den Quellenlinks folgen ;-P Ist halt etwas Eigeninitiative gefragt auf dem Silbertablet wirds nicht serviert!

Leider sind die Browser, und ganz besonders Crome und Edge, ohne Erweiterungen kaum brachbar. Wenn die Entwickler von Crome bzw. Edge sinnvolle Erweiterungen integrieren würde, wäre das kein Problem. Nur unbrauchbarer Mist eingebaut, besonders in Edge.

Stimmt nur allzusehr! Trifft leider auch auf andere Browser zu – beim Firefox kann ich es beschwören, bei anderen Browsern würde ich es wetten. Und ein großer Teil der Erweiterungen macht nichts anderes, als Dinge wiederherzustellen, die der Browser früher mal von selbst konnte, bevor eine neue Entwicklergeneration mit der Heckenschere über den „geerbten" Code herfiel.

Die Entwickler dürfen sich nicht zu schade sein, zu beobachten, welche Zusatzfunktionen populär sind und das als indirektes Feedback nehmen, was ihrem Produkt an Funktion mangelt. Wer meint, alle paar Wochen ein Update raushauen zu müssen, sollte für solche Anregungen dankbar sein!

Da hat sich jemand wirklich viel Mühe gemacht, das sollte doch irgendein Award wert sein!

Ich meine welcher Programmierer gibt sich schon soviel Mühe mit seiner App.

"Aus diesem Blickwinkel bin ich heilfroh, dass mein Ungoogled Chromium-Browser keine Installation von Erweiterungen zulässt und ich erst gar nicht in Versuchung kam, so etwas auszuprobieren."

Bei der Umstellung von Windows 10 auf Linux from scratch bin ich beim Chromium gelandet. Ungoogled steht Chromium z. B. bei Arch Linux nur via AUR zur Verfügung, was ich aber vermeiden wollte. Zudem sollten ein Scriptblocker und die Anbindung an die Kennwortverwaltung über den Weg der Erweiterungen installiert werden. Beim Blick auf manche Installation bin aber auch ich überrascht über die Vielfalt der installierten Erweiterungen, die den Anwendern aber auch oft genug auf Websites regelrecht aufgedrängt werden. (Hier wird man in Zukunft vielleicht doch umdenken müssen.)

Weil Software oft in schneller Folge geändert wird und aktualisiert werden muss stellt sich für mich zusätzlich die Frage, ob das bei Projekten mit zusätzlichen Änderungen immer funktionieren kann. Wegen der Telemetrie bei Mozilla-Software bin ich beim Tor Project über die Meldung gestolpert, dass Thunderbird trotz gegenteiliger Bemühungen doch nach Hause telefoniert hat …

[https://]blog.torproject.org/new-release-tails-7_2/

Es war schon immer eine selten dämliche Idee, Toolleisten, Erweiterungen, PDF Reader etc im Webbrowser zu integrieren… die meisten mit Vollzugriff auf das DOM einer geladenen Seite, Tabs, Fensters.

Finde ich eigentlich nicht so schlimm einen Browser durch Erweiterungen seinen Wünschen anzupassen, wie will man sonst einen Gutfunktionierenden Werbeblocker im Browser installieren.

Das Szenario eine Browsererweiterung ab einer bestimmten Zahl von Nutzern mittels Update in Spyware umzuwandeln ist auch nichts so etwas Neues. Ich schätze mal, in den Stores wird sich noch einiges an Schadsoftware tummeln.

Der AdBlocker braucht aber nicht im Browser zu sein! Schon hast du das Problem nicht mehr. Und vieles der Shice Addons sieht das nicht anders aus.

Aber das ist halt das heutige Problem sowohl beim OS als auch Browser: alle wollen die eierlegende Wollmilchsau, aber sich dann keine Gedanken um Sicherheit Privatsphäre usw. zu machen (naja die Masse ist dazu auch gar nicht mehr fähig). Anstatt die Aufgaben an dedizierte Programme zu übergeben, die dann auch sicher gestalten sind.

WO soll der AdBlocker denn sonst sein?

Frage für alle Menschen, die keine IT-fachliche Ausbildung haben oder "Nerds" sind.

https://pi-hole.net/ … auf einem Raspberry Pi.

Ist leider eher nichts für Lieschen Müller, aber Leute mit ein wenig Interesse an der Funktionsweise von PCs sollten das hinbekommen. Wie wirksam der wirklich ist und welche Nebenwirkungen der hat, kann ich mangels eines eigenen nicht sagen.

Tja, aber die allermeisten Nutzer entsprechen eben eher "Lieschen Müller" und das ist doch genau das entscheidende Problem! 🤷♂️

Wir müssen auch mal drüber diskutieren, dass schlechte Software auch ein massives Sicherheitsrisiko ist. Einfach aus der Tatsache heraus, dass die Nutzerfreundlichkeit schlecht ist.

Einmal weil die Nutzer Features brauchen welche die Software nicht liefert und es ist für die Kriminellen auch deutlich einfacher "gute" Software zu schreiben wenn der Durchschnitt eher schlecht ist.

Allein wie viele Spiele teilweise nur mit Mods spielbar sind, weil die Hersteller es nicht gebacken bekommen Features einzubauen. Microsoft mit Funtionen die schlecht umgesetzt oder nicht vorhanden sind. YouTube mit Werbung… Wenn du die halbe Welt infizieren willst, dann bau einen geilen AdBlocker…

Wir kratzen im Privatkundenkreis regelmaessig Exentensions aus den Browsern, meist irgendwas wie Searchenhance, ConvertPDF, OnlineConvert und stets der Volkssport "UtubeToMp3" oder "VideostreamToMP4".

Besonders risikofreudig sind dann noch die Zeitgenossen, die auf demselben Rechner in denselben Browsern noch Kryptowallet-Browset-Addons nutzen, wie (schauder) Metamask & Co. Sowas gehört auf ein separates Finanz-Only-Gerät und selbst dort nicht in eine BrowserWallet.

Ich hab es schon vor einiger Zeit aufgegeben, im Verwandten/Bekannten-Kreis irgendwelche Ratschläge zu geben. Man wird entweder gleich ausgelacht oder mit ganz großen Augen und offenen Mund angeschaut (im ersten Moment) und dann ausgelacht.

Sie verstehen nichts und wollen es nicht glauben – und sagen dann einem: "du hast doch nen Aluhut auf" oder….!

Die kognitive Dissonanz zwischen "ach, davon verstehe ich nichts" und "ich benutze alles völlig unbefangen, was neu und in ist" versuche ich auch nicht mehr aufzulösen. Und wenn mich jemand für komisch hält, weil ich nicht mein Handy zum Bezahlen irgendwo vorhalte, dann ist das eben so.

natural selection… ich hatte den Fall schon bei nem Silversurfer: CEO einer nicht kleinen Firma. Mal eben ne viertel Million abgezogen… nach Analyse stellte sich raus eine Addon das er ja unbedingt braucht. Sorgte beim Surfen für einen fingierten Freeze mit Anzeige Microsoft Support Nummer anrufen… Macht die Dumpfbacke auch und gibt den "Telesupportern" über ne RAT Zugriff auf den Rechnern, nach kurzer Zeit lief der Rechner wieder Smooth… Das die im Hintergrund nen Banking Trojaner installiert hatten, hatte er natürlich nicht mitbekommen und als er dann die Service Leistung bezahlen sollte, schlug die Falle zu… Zwei Tage später bemerkt er das sein Konto leergeräumt wurde.

Da kam er dann flennend angekrochen nachdem er mich schon fast telefonterrormäßig an die Strippe bekommen hat. Mein Antwort: Sorry mein Junge: da schaltest du jetzt die Polizei ein und stellst Anzeige gegen unbekannt und ruf mich nie wieder an! Gegen Dummheit kann ich auch nicht helfen!

Hab ihm mehr als einmal gesagt er, er solle nicht jeden Scheiß installieren!

Hatte im sogar Starmoney mal installiert mit FinTS Cardreader… aber das war im zu kompliziert. Da hätten die auch mit Trojaner keine Chance gehabt.

Schaut auch nicht so aus als bekäme er das Geld wieder… ermitteln konnte die Polizei bisher auch keinen Täter… Karma is ne Bitch! Naja er kanns verkraften… bei dem Gehalt ;-P

Cool Story, Bro…

würde ja gerne die Fallakte einstellen, aber damit würde ich den outen und mir sehr wahrscheinlich Ärger einfangen, also lassen wir das… ist es nicht wert.

Also heiße Luft, wie so oft :-)

ach weiste was juckt mich nen NoName in nem Forum/Blog… und besagt Person weis was er verloren hat… ob er daraus lernt? Bezweifel ich, diese Art von Lücken sind nicht patchbar!

Das alles ist ein sicherer Weg, wie man auch in Firmennetzwerken an vertrauliche Daten kommt. Denn welche Addons im Browser verwendet werden kann ja jeder User, also auch mit eingeschränkten Rechten selbst bestimmen.

Allerdings drängt sich mir da ein Gedanke auf: solche Erweiterungen kann man ja auch im Browser unter Linux nutzen. Also könnten auch Linux Installationen mit Edge oder Chrome betroffen sein.

Experten können sich da sicher besser schützen als ahnungslose "Dau's" in Firmennetzwerken oder Hochschulen, wo man auf die IT vertraut.

Doch was nützt die beste IT, wenn der CEO Wichtigtuer mit allen Rechten selber ahnungslos herumpfuscht und sich die Gangster höchstselbst ins Haus holt.

Gott bewahre uns vor den DAU´s! ;-)

das geht auch mit Firefox unter Linux!

Auch Firmen-Benutzer kann man als Admin zentral schützen, für Firefox, Chrome und Edge gibts Gruppenrichtlinien, mit denen man Einfluss auf die Installation von Erweiterungen nehmen kann: Erweiterungen installieren, einzelne Erweiterungen sperren/löschen/erlauben, Erweiterungen generell sperren. Wenn man den Weg geht, einzelne Erweiterungen über ihre IDs zu sperren, hat man immer wieder mal viel zu tun, so wie jetzt, weil es so viele Erweiterungen sind, die man mühsam einzeln in die Richtlinie aufnehmen muss.

Tipp: In dem Koi-Artikel sind die Browser-Extensions mit ihren IDs gelistet, kann man in den Gruppenrichtlinien einpflegen.

User Config, Administrative, Google, Google Chrome, Extensions, Configure extension installation block list

User Config, Administrative, MS Edge, Extensions, Configure extensions which cannot be installed

Wer nen Proxy mit Logs hat, kann in den Logs nach den Domains suchen. Und wer einen Antivirus hat, mit dem man in der zentralen Konsole nach Browser-Extensions suchen kann, der kann die IDs auch dort suchen (Sophos Live-Discover, Browser-Extensions zum Beispiel). Ist alles recht mühsam, aber was tut man nicht alles für die Sicherheit.

Dann weiß man wenigstens, ob jemand so eine Extension genutzt hat und sie sind ab Aktivierung in der GPO gesperrt.

https://www.ghacks.net/2025/11/30/how-to-block-notifications-for-good-in-popular-web-browsers/

Vor 5 Tagen gab's bei Martin Brinkmann

( ghacks.net) den oben verlinkten Artikel, der beschreibt, wie man in allen

Browsern wenigstens die Website Benachrichtigungen abschalten kann.

Die sind bei mir zwar sowieso nicht

vorhanden ( IronFox auf googlefreiem Android, nur fdroid-Apps) , aber über kurz oder lang kommen die Kriminellen

auf diesem Wege mit Lockangeboten des Weges, um Leute auf diesem Wege

zu verlocken irgendwo draufzuklicken,

damit sie ihren Dreck loswerden.

Ist jedenfalls schnell gemacht in den

Browsereinstellungen. Sowas ist jedenfalls besser als die hier leider meist vorwiegende Publikumsbeschimpfung. Gemeinsam

sind wir stark! Ein Silverager.