Seit voriger Woche treibt Shai-Hulud 2.0, ein Wurm, sein Unwesen und schleust sich über NPM-Pakete von einem Opfer zum nächsten. Bisher wurden Zugangsdaten von über 25.000 GitHub-Repositories entwendet und bis zu 400.000 Entwicklergeheimnisse offen gelegt. Auch die Sicherheitsforscher von Sysdig haben den Wurm in seiner neuen Fassung analysiert und legen nahe, GitHub- und CI/CD-Umgebungen dringend zu prüfen und Zugangsdaten umgehend zu ändern.

Seit voriger Woche treibt Shai-Hulud 2.0, ein Wurm, sein Unwesen und schleust sich über NPM-Pakete von einem Opfer zum nächsten. Bisher wurden Zugangsdaten von über 25.000 GitHub-Repositories entwendet und bis zu 400.000 Entwicklergeheimnisse offen gelegt. Auch die Sicherheitsforscher von Sysdig haben den Wurm in seiner neuen Fassung analysiert und legen nahe, GitHub- und CI/CD-Umgebungen dringend zu prüfen und Zugangsdaten umgehend zu ändern.

Shai-Hulud 2.0 NPM Malware-Kampagne

Das Thema ist mir über zwei Kanäle untergekommen. Die Kollegen von Bleeping Computer haben den Beitrag Shai-Hulud 2.0 NPM malware attack exposed up to 400,000 dev secrets veröffentlicht. Die Botschaft lautet, dass es vorige Woche einen zweiten Angriff der Shai-Hulud-Malware gab.

Dabei wurden rund 400.000 unverfälschte Geheimnisse von Entwicklern offengelegt. Vorher wurden Hunderte von Paketen in der NPM-Registrierung (Node Package Manager) infiziert und gestohlene Daten in 30.000 GitHub-Repositorys veröffentlicht.

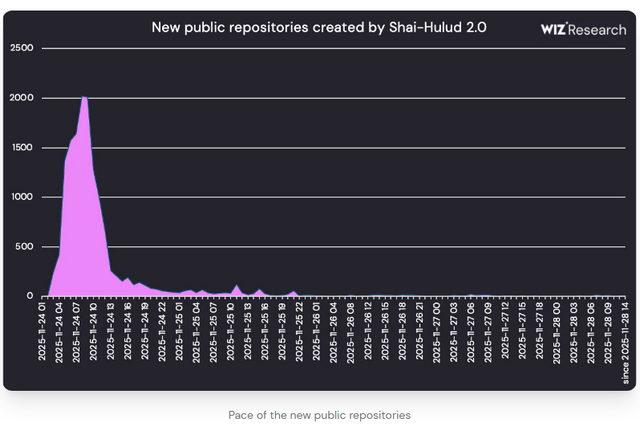

Shai-Hulud 2.0-Angriff, Quelle Wiz

Obwohl nur etwa 10.000 der offengelegten Geheimnisse durch das Open-Source-Scan-Tool TruffleHog als gültig verifiziert wurden, geben Sicherheitsforscher der Cloud-Sicherheitsplattform Wiz an, dass mehr als 60 % der durchgesickerten NPM-Token zum 1. Dezember noch gültig waren. Details lassen sich bei Wiz oder Bleeping Computer nachlesen.

Shai-Hulud 2.0-Analyse von SysDig

Sysdig (im Bereich Echtzeit-Cloud-Sicherheit aktiv), warnt in einer mir zugegangenen Mitteilung vor der neuen Version 2.0 des Shai-Hulud-Wurms (auch als Sha1-Hulud bezeichnet). Der Wurm wurde am 24. November 2025 beobachtet, und verbreitet sich derzeit über verseuchte npm-Pakete im Internet. Bislang sind über 800 npm-Pakete betroffen, und Zugangsdaten für über 25.000 GitHub-Repositories wurden weitergegeben. Das Ausmaß und der Umfang der Auswirkungen auf die Opfer, die diese neue Version des Wurms mit sich bringt, übertrifft die vorherige Version, da er eine Vielzahl neuer Methoden einsetzt.

Das macht Shai-Hulud

Sobald Shai-Hulud ausgeführt wird, stiehlt der Wurm Anmeldeinformationen, exfiltriert sie und versucht, weitere NPM-Pakete zu finden, die er infiltrieren kann. Der bösartige Code versucht außerdem, Dateien und Verzeichnisse auf dem System zu löschen, auf dem er ausgeführt wird. Weiterhin versucht Shai-Hulud sich auf den Rechnern der Opfer einzunisten, indem er einen selbst gehosteten GitHub Actions Runner installiert.

Sicherheitsteams in Unternehmen können Shai-Hulud jedoch anhand von Laufzeitinformationen und der verdächtigen Verbindungen und Ausführungen erkennen, die von NPM-Installationsbefehlen ausgelöst werden.

Die Vorgehensweise von Shai-Hulud V2

Die neue Version des Shai-Hulud-Wurms verfolgt das gleiche Ziel wie dessen Vorgänger, ist aber deutlich raffinierter. Die Schadsoftware wird bereits vor der Installation eines NPM-Pakets aktiv und nutzt ein vorgeschaltetes Skript, um die eigentliche Schadsoftware nachzuladen. Dabei setzt der Wurm auf „bun", eine moderne JavaScript-Laufzeitumgebung, die er bei Bedarf automatisch herunterlädt. Die anschließend ausgeführte Datei enthält rund 10 MB stark verschleierten Codes, der zahlreiche Funktionen für den Zugriff auf GitHub sowie Cloud-Dienste wie AWS, GCP und Azure mitbringt.

Die Malware unterscheidet zudem, ob sie in einer CI/CD-Umgebung oder auf einem Entwicklerrechner läuft. Auf lokalen Systemen beendet sich der sichtbare Prozess unauffällig, während im Hintergrund eine identische, versteckte Version weiterläuft.

Die Auswirkungen der zweiten Shai-Hulud-Kampagne

Bislang hat Shai-Hulud mehr als 800 npm-Pakete infiziert und Zugangsdaten aus zehntausenden GitHub-Repositories abgegriffen – deutlich mehr als in der ersten Kampagne. Die erbeuteten Informationen legt der Wurm in mehreren verschlüsselten Dateien in einem neu angelegten GitHub-Repository ab. Dazu gehören unter anderem:

- Cloud-Zugangsdaten aus AWS, GCP und Azure

- Umgebungsvariablen des kompromittierten Systems

- Informationen zum Betriebssystem, Benutzerkonto und GitHub-Token

- Von TruffleHog entdeckte zusätzliche Geheimnisse

- GitHub-Secrets aus weiteren Repositories, auf die das Opfer Zugriff hatte

Das ist das, was Bleeping Computer weiter oben über Wiz im betreffenden Beitrag offen gelegt hat.

Schritte zur Behebung des Problems

Benutzer, die von Shai-Hulud betroffen sind, sollten alle gefährdeten Pakete sofort entfernen und ersetzen, empfiehlt Sysdig. Zudem sollten Sicherheitsverantwortliche den NPM-Cache leeren und dann alle Abhängigkeiten auf bekannte, saubere Versionen zurücksetzen oder die Builds von vor dem Vorfall wiederherstellen.

Betroffene sind zudem angehalten, alle Zugangsdaten, die möglicherweise offengelegt wurden, sofort zu ändern. NPM-Tokens, GitHub-PATs, Anmeldedaten von Cloud-Anbietern und alle anderen Anmeldedaten, die möglicherweise offengelegt wurden, sollten widerrufen und neu generiert werden.

Zuletzt sollten die Benutzer eine Überprüfung ihrer GitHub- und CI/CD-Umgebungen durchführen. Die Suche sollte sich auf neu erstellte Repositories fokussieren, die „Sha1-Hulud" in der Beschreibung enthalten, und ihre Workflows und Commit-Historie auf nicht autorisierte Änderungen überprüfen. Die Benutzer sollten NPM auf unerwartete Veröffentlichungen außerhalb des Geltungsbereichs ihrer Organisation hin überprüfen.

Eine sehr umfangreiche Analyse mit dem Titel Return of the Shai-Hulud worm affects over 25,000 GitHub repositories wurde im Sysdig-Blog veröffentlicht. Dort hat Sysdig auch offen gelegt, wie die eigene Sysdig Secure-Plattform den Schädling erkennen kann.

Das Fazit aus dem Vorfall

Aufgrund der zunehmenden Häufigkeit von Angriffen auf die Lieferkette ist die Überwachung von Paketen Dritter auf bösartige Aktivitäten wichtiger als je zuvor. Angesichts der vielfältigen Methoden zur Verschleierung von bösartigem Code ist die Erkennung von Laufzeitbedrohungen für die Erkennung und Eindämmung dieser Angriffe unerlässlich. Unerlässlich für die Bekämpfung von Bedrohungen wie Shai-Hulud sind Laufzeittransparenz, Erkennungsfunktionen und ein Inventarsystem, das die Identifizierung von Umgebungen erleichtert, die von bösartigen Paketen betroffen sind.

Ergänzung: Weil es in den Kommentaren angesprochen wurde – Shai-Hulud ist in der ursprünglichen Version bereits im September 2025 aktiv gewesen (siehe meinen Blog-Beitrag Der npm-Angriff geht weiter – "Wurm" infiziert Pakete).

MVP: 2013 – 2016

MVP: 2013 – 2016

Seit Veröffentlichung des Artikels sind mehr als 16 Stunden vergangen, ohne dass jemand kommentiert hätte. Aber is klar, wirklich brisant im Leben eines IT 'lers sind nur zickende Windows Updates. Im Ernst: Gegen diese Lieferkettenverschmutzung sind die realen und eingebildeten Risiken von KI nur ein laues Lüftchen.

naja die npm Lücke ist doch schon mehrere Wochen alt (sogar hier auf Borns Seite dokumentiert)… wer da jetzt betroffen ist hat halt wochenlang gepennt, der Rest hat bereits vor Wochen reagiert!

Dann braucht man auch nicht jede Lücke mit Bart kommentieren ;-P

Lieferkettenverschmutzung bedeutet doch auch nur, man hat seine Systeme nicht im Griff! ZeroThrust nix ist vertrauenswürdig, erst recht nichts was von draussen reinkommt und du hast damit keine Probleme! Man muss sich nicht bei jedem lauen Lüftchen gleich einnässen. ;-P NPM Lücke wurde Ende August bekannt, wer da noch nicht reagiert hat sollte nicht für IT verantwortlich sein.

Einzig bemerkenswert ist das: Bisher wurden Zugangsdaten von über 25.000 GitHub-Repositories entwendet und bis zu 400.000 Entwicklergeheimnisse offen gelegt. Also genau die die seit August betroffen waren und dies überhaupt erst ermöglicht haben, haben noch immer nicht ihre Lücken geschlossen!

Das würde ich mal als grob fahrlässig ansehen und sollte mal jemand mit genug "Kriegskasse" nach den neuen Haftungsgesetzen in der IT vor Gericht bringen.

Hinzu kommt Malwarebefall bedeutet eigenes Versagen… Windows Update Probleme & Co. Ist Fremdversagen welches man nicht direkt beeinflussen kann!

(jetzt sind es schon 2 Kommentare ;-P)

Danke Günter für Deinen wirklich gut geschriebenen Artikel (-:

In Luzifers Kommentar sehe ich, daß Shai-Hulud V2 schon länger aktiv sein soll. Vom Sicherheitsteam unserer Firma (ca. 10.000 Leute) wurden wir Entwickler:innen erst heute aufmerksam gemacht.

—-

GB: Ich habe mal im Artikel und im Kommentar von Luzifer den Blog-Beitrag aus Mitte September 2025 verlinkt – das war die erste Fassung von Shai-Hulud.

Manche Firmen sind generell etwas naiver, das sieht man an vielen Dingen.