Hat jemand auf Cisco AsyncOS basierende Secure Email-Lösungen im Einsatz? Cisco hat Erkenntnisse, dass die 0-day CVE-2025-20393 (CVSS 3.x von 10.0) aktiv angegriffen wird. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine Warnung (TLP CLEAR, Warnstufe Gelb) veröffentlicht. Es gibt m.W. noch keinen Patch.

Hat jemand auf Cisco AsyncOS basierende Secure Email-Lösungen im Einsatz? Cisco hat Erkenntnisse, dass die 0-day CVE-2025-20393 (CVSS 3.x von 10.0) aktiv angegriffen wird. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine Warnung (TLP CLEAR, Warnstufe Gelb) veröffentlicht. Es gibt m.W. noch keinen Patch.

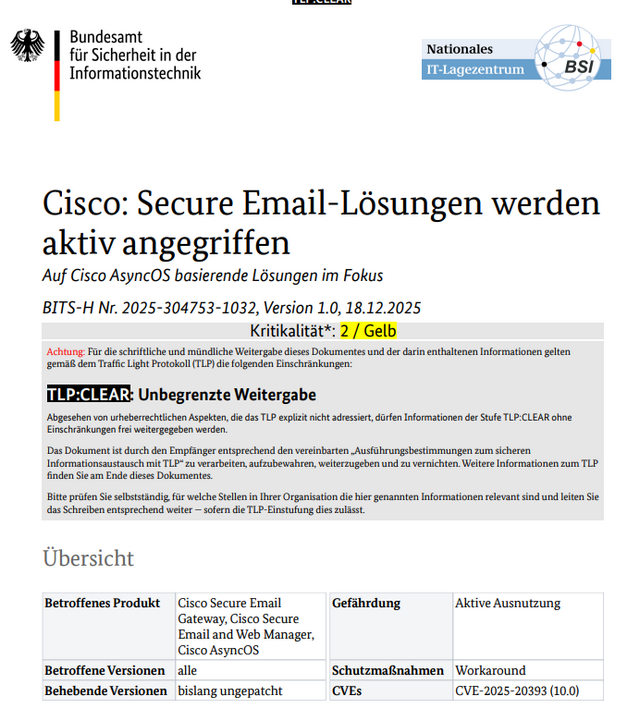

Am 17. Dezember 2025 veröffentlichte Cisco einen Sicherheitshinweis [CIS25a] Reports About Cyberattacks Against Cisco Secure Email Gateway And Cisco Secure Email and Web Manager zu seinen auf AsyncOS basierenden Lösungen Cisco Secure Email Gateway und Cisco Secure Email and Web Manager, ehemals bekannt unter dem Namen Cisco Content Security Management Appliance (SMA).

Am 10. Dezember 2025 wurde Cisco auf eine neue Cyberangriffskampagne aufmerksam , die sich gegen eine begrenzte Anzahl von Geräten richtete, bei denen bestimmte Ports zum Internet offen waren und auf denen die Cisco AsyncOS-Software für Cisco Secure Email Gateway und Cisco Secure Email and Web Manager lief. Dieser Angriff ermöglicht es den Angreifern, beliebige Befehle mit Root-Rechten auf dem zugrunde liegenden Betriebssystem eines betroffenen Geräts auszuführen.

Die laufenden Ermittlungen haben Hinweise auf einen von den Angreifern eingesetzten Persistenzmechanismus ergeben, mit dem die Angreifer eine gewisse Kontrolle über die kompromittierten Geräte aufrechterhalten können, heißt es bei Cisco.

Laut BSI-Mitteilung beobachtet Cisco Cyber-Angriffe auf diese Produkte, die mindestens seit November 2025 nachgewiesen werden konnten. Ausschlaggebend für die Vorfälle sei dabei die Schwachstelle mit der Kennung CVE-2025-20393, die es einem Remote-Angreifer ermöglicht, beliebige Befehle mit Root-Rechten auf dem verwundbaren System auszuführen. Und das wird ausgenutzt, auf Cisco AsyncOS basierende Secure Email-Lösungen werden aktiv angegriffen – einen Patch gibt es derzeit nicht.

Damit Systeme kompromittiert werden können, muss das Spam Quarantine-Feature des Cisco-Produkts einerseits aktiviert und andererseits aus dem Internet erreichbar sein. Dies entspricht laut BSI jedoch nicht der Standard-Konfiguration.

Im Rahmen der beobachteten Attacken wurde festgestellt, dass die Akteure die Sicherheitslücke nutzen, um persistenten Zugriff auf ihren Angriffszielen zu erlangen. In den identifizierten Vorfällen kamen anschließend verschiedene Schadprogramme zum Einsatz. Zum aktuellen Zeitpunkt geht das Cisco TI-Team Talos davon aus, dass die chinesische APT-Gruppe UAT-9686 Urheber der beobachteten Angriffe ist. Weitere Details zu den beobachteten Tools finden sich im Blogbeitrag Cisco Talos – UAT-9686 actively targets Cisco Secure Email Gateway and Secure Email and Web Manager von Cisco Talos.

MVP: 2013 – 2016

MVP: 2013 – 2016

Wichtig für Cisco-Kunden von Secure Email CLOUD Gateway:

"Cisco has confirmed that all devices that are part of Cisco Secure Email Cloud are not affected."