Nachdem Microsoft bereits im November 2025 auf der Ignite-Konferenz eine hardwarebeschleunige Bitlocker-Implementierung angekündigt hat, gibt es nun weitere Details von Microsoft. In einem Blog-Beitrag vom Dezember 2025 zeigen die Entwickler, was sich hinter der Implementierung verbirgt und wer das nutzen kann.

Nachdem Microsoft bereits im November 2025 auf der Ignite-Konferenz eine hardwarebeschleunige Bitlocker-Implementierung angekündigt hat, gibt es nun weitere Details von Microsoft. In einem Blog-Beitrag vom Dezember 2025 zeigen die Entwickler, was sich hinter der Implementierung verbirgt und wer das nutzen kann.

Das Ganze ist im Techcommunity-Beitrag Announcing hardware-accelerated BitLocker vom 19. Dezember 2025 legt Rafal Sosnowski von Microsoft einige Insights offen.

Warum Hardwarebeschleunigung für Bitlocker?

Bisher war eine softwaregestützte Bitlocker-Verschlüsselung für konventionelle Festplatten oder SSD-Laufwerke kein Problem, belegte der Vorgang doch nur wenige Prozent der CPU-Last. Das reicht nun aber nicht mehr aus, so dass man auf Hardwareunterstützung ausweicht. Hintergrund der Notwendigkeit, eine Hardwarebeschleunigung für die Bitlocker-Verschlüsselung einzuführen, ist der Anstieg der Leistungsfähigkeit moderner NVMe-SSDs.

Diese erreichen Durchsatzraten, bei denen eine softwaregestützte Bitlocker-Verschlüsselung deutlich CPU-Leistung beansprucht. Dadurch wirkt sich die Belastung der BitLocker-Verschlüsselung deutlicher, insbesondere bei Workloads mit hohem Durchsatz und hoher E/A-Intensität wie Spielen oder Videobearbeitung, auf die Leistung aus.

Bitlocker mit Hardwarebeschleunigung

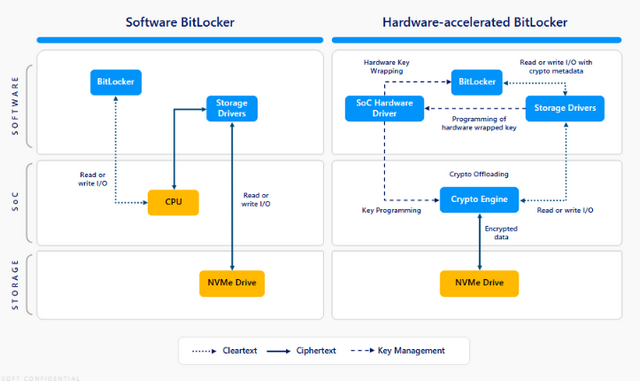

Beginnend mit dem Windows-Update für Windows 11 24H2 im September 2025 und der Veröffentlichung von Windows 11 25H2 soll BitLocker – zusätzlich zur bestehenden Unterstützung für die UFS (Universal Flash Storage) Inline Crypto Engine-Technologie – die kommenden Funktionen von System on Chip (SoC) und Central Processing Unit (CPU) nutzen, um eine bessere Leistung und Sicherheit für aktuelle und zukünftige NVMe-Laufwerke zu erzielen. Hierzu wurden folgende Funktionen implementiert:

- Krypto-Offloading: BitLocker verlagert umfangreiche kryptografische Vorgänge von der Haupt-CPU auf eine dedizierte Krypto-Engine.

- Hardware-geschützte Schlüssel: Die Massenverschlüsselungsschlüssel von BitLocker werden, sofern die erforderliche SoC-Unterstützung vorhanden ist, hardwarebasiert verschlüsselt

Die Funktion Krypto-Offloading setzt CPU-Ressourcen für andere Aufgaben frei und trägt zur Verbesserung der Leistung und der Akkulaufzeit bei. Mit Hardware-geschützten Schlüsseln wird laut Microsoft die Sicherheit erhöht, da diese weniger anfällig für CPU- und Speicherschwachstellen sind. Dies sei eine Ergänzung zum bereits unterstützten Trusted Platform Module (TPM), das die Zwischen-BitLocker-Schlüssel schützt. Daher sieht sich Microsoft auf dem Weg, BitLocker-Schlüssel vollständig aus der CPU und dem Speicher zu entfernen.

Varianten zur Bitlocker-Verschlüsselung; Quelle: Microsoft

Bei der Aktivierung von BitLocker verwenden unterstützte Geräte mit NVMe-Laufwerken und einem der neuen SoCs mit Krypto-Offload-Fähigkeit standardmäßig eine hardwarebeschleunigte BitLocker-Verschlüsselung mit dem XTS-AES-256-Algorithmus. Dies umfasst die automatische Geräteverschlüsselung, die manuelle Aktivierung von BitLocker, die richtliniengesteuerte Aktivierung oder die skriptbasierte Aktivierung mit einigen Ausnahmen.

Die kommenden Intel vPro®-Geräte mit Intel® Core™ Ultra Series 3-Prozessoren (früherer Codename Panther Lake) werden laut Microsoft diese Funktionen zunächst unterstützen, wobei die Unterstützung für andere Anbieter und Plattformen geplant ist.

Weitere Informationen zur Aktivierung und Verwaltung dieser Funktion, Leistungsvergleiche und ein Video finden sich im Techcommunity-Beitrag Announcing hardware-accelerated BitLocker.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das Bitlocker, bei dem automatisch verschlüsselt wird und der Schlüssel in der Cloud landet, sodass man ihn selbst nie zu Gesicht bekommt, die NSA aber schon.

Da weiss man, wer der Kunde ist.

Unverständlich, wie man so etwas überhaupt Anfassen kann.

Wie wäre es mit Nutzung im professionellen Umfeld? Wer diesen Block nutzt und die Inhalte nur in Bezug auf Privat-PCs sieht, ist meiner Meinung nach hier falsch.

Gerade im professionellen Umfeld sollte man meinen, das man ein Interesse daran hätte, dass gerade NSA & Co. NICHT an Schlüssel/Daten kommen können?

Genau das. Es ist falsch anzunehmen, dass Mechanismen die im Privatumfeld für einfache Bedienung designed wurden, automatisch auch die im Firmenumfeld zu finden sind. Selbst Microsoft macht das (noch) nicht.

Das ist definitiv nicht generell im professionellen Umfeld der Fall.

Es gibt viele Firmen, die Microsoft 365 und Windows nutzen.

Beim Staat ist das übrigens ähnlich.

Die Bundeswehr speichert deine Daten bei Google, viele Bundesländer bei Microsoft 365, die Bundesverwaltung bei AWS, usw..

Ausnahmen bestätigen die Regel.

@anonym

du hast nicht verstanden, wann du den Schlüssel benötigst.

für die Einreise in die USA hatte bitlocker noch nie eine "plausible deniability"

Wenn ein Laptop irgendwo nicht direkt beaufsichtigt in einem Hotel oä. interessierten Dritten kurz zugänglich ist, hilft ein Bitlocker Key, woher auch immer der kommt, diesen Dritten ggf. durchaus weiter…

Der Schlüssel alleine ist vollkommen wertlos.

Auf die Daten wiederum kommt Windows sowieso immer hin. Und spielt auch jederzeit Updates ein.

Bitlocker ist kein Werkzeug um Daten-Export zu verhindern.

Sondern?

Ein Werkzeug um den Zugang zum Gerät zu sichern.

Also, wenn du einem MS-Account hast, findest du im Webportal unter "Meine Geräte" alle Bitlockerschlüssel.

Das landet aber auch nur in der Cloud, wenn der Account mit der Cloud verbunden ist oder er sich mit einem MS 365-Account bei Windows anmeldet.

Bei lokalen Account oder on premis AD ohne MS 365 Anbindung landet kein Bitlocker-Key in der Cloud.

Den Key muss man dann lokal auf einer anderen Partition als C:\ speichern oder ausdrucken.

Ist natürlich nicht so bequem wie wenn der Key gleich in der Cloud zu dem Account abgelegt ist.

Da haste gerade das neueste Notebook mit Core Ultra CPU gekauft, um Copilot+ Zeugs nutzen zu können, und schon ist es schon wieder veraltet. Und der so dringend für Win 11 benötigte TPM spielt auch schon nur wieder die zweite Geige.

Komponenten entwickeln sich nun mal weiter. Das ist doch eigentlich gut, oder?

Man kann gekaufte Hardware doch trotzdem viele Jahre problemlos nutzen. Bei deinem Notebook würde ich ca. 5 – 10 Jahre schätzen.

Wenn ich mir nächstes Jahr ein Notebook (egal ob mit Windows 12, TUXEDO OS oder macOS), Handheld (egal ob ASUS ROG Xbox Ally X oder Mecha Comet), VR Headset (egal ob Steam Frame oder PlayStation VR2), Smartphone (egal ob SHIFTphone 8.1 oder Samsung Galaxy S27) oder sonstiges kaufe, gibt es wenig später etwas Neueres.

Es ist doch nicht notwendig, immer das Neueste und scheinbar Beste zu nutzen.

Nach knapp 10 Jahren braucht man etwas Neues, da sich die Technik dann stark entwickelt hat. Bis dahin kannst du aber gut leben.

PowerShell 2.0 spielt demnächst auch nur "die zweite Geige".

Zu PowerShell 2.0 Zeiten erstellte Skripte waren ungefähr 17 Jahre einfach nutzbar und müssten nächstes Jahr für PowerShell 7+ angepasst werden. Das ist dann Aufwand, aber der Fortschritt ist schön spürbar.

"…. und schon ist es schon wieder veraltet."

"Gabeljunge sagt:

Komponenten entwickeln sich nun mal weiter. Das ist doch eigentlich gut, oder?"

in den 80/90er Jahren war diese Weiterentwicklung derart rasant, das man eh alle zwei bis drei Jahre ein komplett neues System brauchte um am Ball zu bleiben. Da "Weiterentwicklung" damals jeweils eine vervielfachung der Rechenpower bedeutete … von anfänglich zb. 8 MHz (8086er) auf 16 MHz (80286er), 20 – 33 MHz (80386 SX) … 33 – 40 MHz (80386DX) … bis 66 MHz (80486) und dann kamen auch schon die ersten Pentiums … nächste Generation dann schon ab 100 – 266 MHz usw. eine Irre Geschichte der Entwicklung, auch bei vielen weiteren Komponenten und dem Peripherie-Zubehör. Man musste dauernd neues Zeug kaufen und war immer nur für kurze Zeit auf dem Toplevel-Niveau.

Der Unterschied zu heute war, das die technische Entwicklung immer neue Anwendungsmöglichkeiten ermöglichte und man insofern die neuere Technik oft auch tatsächlich, zwingend, benötigte. Dabei bewegten sich insbesondere auch die Hardware-Preise auf einem ganz anderen Niveau als heute.

Wer heute jammert, sich nach zehn Jahren oder so, mal ein neues System zusammenstellen oder komplett kaufen zu müssen, der hätte mal die 90er erleben sollen! Was man da Geld verballert hat, für Geräte die man immer nur für relativ kurze Zeit sinnvoll nutzen konnte.

Weiterer Unterschied zu heute mag allerdings sein, dass Firmen wie MS bewusst, allerdings ohne wirklich zwingenden Grund, die Hardware-Anforderungen für ihre Software hoch schrauben.

Allerdings ist Niemand gezwungen sich darauf Einzulassen, soweit man über die Flexibilität des ständigen Lernens verfügt und ggf. auch "Lust" dazu hat, auf andere Plattformen Umzusteigen, welche die Weiternutzung vorhandener Hardware ermöglichen.

Vielleicht ist das ein besonderes Privileg, der eher jüngeren, die sich leichter damit tun, ständig Neues auszuprobieren. Haben wir früher auch getan, tun müssen … DOS und seine Programmvielfalt, darüber legten sich Windows und dessen Anwendungen, alternativ probierte man mal Geoworks, GEM, OS/2, -Warp und Linux, damals noch ohne grafische Oberfläche und all den Komfort, den es heute wie die moderneren Versionen von Windows bietet.

TPM – war eigentlich mal wegen mobiler Geräte erfunden worden. Weil es weitaus wahrscheinlicher ist, das ein Notebook "verloren geht" oder kurzzeitig in die Reichweite von Dritten gerät … jedenfalls sehr viel wahrscheinlicher als bei stationären PCs zu Hause oder im Büro.

Wirklich sicher sind Daten sowieso nie, selbst dann nicht, wenn man alles noch so perfekt verschlüsselt. Denn Sicherheit ist immer "relativ". Eine Frage wie viel Aufwand man betreiben muss …

In Früheren Zeiten gab es Baumeister, die hatten die "Daten", einer ganzen Kathedrale nur in ihrem Kopf, keine Aufzeichnungen mit Maßangaben auf Papier. Gewiss waren das auch noch andere Umstände, es gab keine Regelwerke, statt dessen nur Erfahrungswerte und den guten Ruf des Baumeisters, von dem nicht nur ggf. weitere Aufträge, sondern im Zweifel auch sein Leben abhingen.

Was der Glaube an die "perfekte" Verschlüsselung am Ende bringt, zeigte sich ja auch im Fall dieser "Hochsicherheits-Verschlüsselten" Smartphones, welche vor allem von Kriminellen genutzt wurden und letztlich per "trojanischem Update" überlistet wurden. In diesem Fall war's ja gut, das es keine perfekte Verschlüsselungs-Technologie gibt, geben kann und niemals geben wird.

Noch ein Gedankengang …

Wer erinnert sich noch an die Artikel von Heise / ct … wie leicht es war das Bild eines VGA-Monitors außerhalb des Hauses zu reproduzieren, indem man die Funkausstreuungen dieser Monitore abfing, aufbereitete und an einem eigenen Monitor anzeigen ließ. Die Signale von Grafikkarte zum Monitor und und die Verarbeitung innerhalb der Monitore war ja alles pure Analog-Technik… Wäre so etwas heute immer noch denkbar, mit den digitalen Flachbildschirmen? An irgendeiner Stelle im Monitor, müssen ja die einzelnen Pixel wieder unverschlüsselt angesteuert werden … geht ja nunmal nicht anders.

1. keiner, ohne physikalischen offline Zugriff kann etwas mit dem WdH Schlüssel anfangen.

2. wenn er in der Cloud abgelegt wird, hast du ein Online Konto und kannst dort nachschauen

2a. manage-bde.exe -protectors -get c:

Betr. "… bereits im November 2025 auf der Ignite-Konferenz eine hardwarebeschleunige Bitlocker-Implementierung angekündigt hat,…":

LOL! Hardwarebeschleunigte Festplattenunterstützung unter Nutzung des AES-NI Befehlssatzes gibt es unter Linux seit ca. 2010, die Variante resp. der XTS-AES-256-Algorithmus (1) wird seit Frühjahr 2024 unterstützt.

–

(1) https://lwn.net/Articles/967152/

Auch Windows macht das so.l

Nur jetzt soll das direkt der Controller machen .

Crypto-Befehle mit spezifischer Berechnungseinheit sind in diesem Sinn immer noch Software. Eine Crypto-Engine, die als selbständige Einheit operiert und die Schlüssel vor Software verbirgt, ist Hardware. Software ist weit empfindlicher hinsichtlich Angriffen, etwa um an den Schlüssel zu kommen.

Einfach nur lokales Konto verwenden und kein MS Konto.

Dann kann auch kein Key im MS Konto hinterlegt werden, dann muss man sich den eben drucken als PDF, auf Papier oder als Textdatei speichern. Funktioniert prima. Dazu ne PIN/Passwort erzwingen den man immer eingeben muss zum booten, dann sollte man auch gut dabei sein im privaten Umfeld.

Weil Microsoft so leicht auf Disk zugreifen kann beim Booten?

Hattest du auch schon das Problem mit den Microsoft Mitarbeitern die in der Nacht kamen und dann dein Notebook wollten?

Als Analogie: Wenn ich ein Backup anfertige, dann möchte ich für alle möglichen Anlässe eine Lösung des Problems haben. Ich würde kein Backup einführen, wenn das Backup zwar den Schutz vor versehentlichem löschen und Feuer bringen würde, aber Cyberangriffen nicht standhalten würde. Es gibt wenig Gründe, warum ich mich für ein Backup entscheide, welches wesentliche Gefahrengründe außer acht lässt. Für einen "besser als nichts"-Schutz gibt es gerade im von dir angenommenen professionellen Umfeld keinen Platz, das kommt höchsten privat bei Omas Solitärrechner zum Einsatz.

Bitlocker als Festplattenverschlüsselung hat aber Schwachstellen und Einschränkungen, die es aus professioneller Sicht in genau diese Ecke manövrieren.

Für den Privatanwender ist es eine Hürde an den Schlüssel zu kommen, weil ab Werk verschlüsselt wird, ohne das ein Microsoftkonto existiert. Es gibt weder technische, noch organisatorische Gründe dafür, dass ein Betriebssystem dir den Rechner verschlüsselt, aber den Schlüssel nicht herausrückt. Bitlocker verhält sich so, daher ist es aus meiner Sicht kein adäquates Mittel, um private Rechner zu schützen. Es macht im Mittel mehr Schaden als Nutzen.

Für den professionellen Anwender hingegen verbietet sich der Einsatz, weil wesentliche Vertraulichkeitsmerkmale nicht erfüllt sind. Es schützt nicht vor Zugriff des Staates, sondern nur vor dem Gelegenheitsdieb, der das Gerät in der Bahn findet – und aufgrund der Vielzahl an Sicherheitslücken u.a. im vorinstallierten Win PE vermutlich nicht einmal vor diesem.

Also warum überhaupt in trügerischer Sicherheit wiegen? Entweder ich mache es richtig, oder ich lasse es ganz bleiben. Auf den meisten Businessgeräten befinden sich sowieso keine wesentlichen Daten, die sollten auf dem Server gespeichert sein.

Spannend wie wenig in dem Post stimmt.

Alle Schwachstellen die Bitlocker angelastet werden betreffen vor allem die Integration mit der oft schwachen Hardware Implementierung mit dem TPM. Und es ist bekannt wie man diese, wenn man will, vermeidet.

Bitlocker selbst hat keine bekannten Schwachstellen.

Betr. "Bitlocker selbst hat keine bekannten Schwachstellen.":

Angesichts des unter (1) versammelten Materials ist Ihre Einschätzung irgendwo zwischen Rabulistik und Desinformation anzusiedeln.

_

(1) https://media.ccc.de/v/38c3-windows-bitlocker-screwed-without-a-screwdriver

Danke für das Beispiel, zum einem Post. Eben TPM macht Probleme.