Ich greife mal ein Thema auf, welches vielleicht für den einen oder anderen Leser bzw. Leserin von Interesse ist. Ich setze seit einiger Zeit den Proton Authenticator für die 2FA-Authentifizierung ein. Hier einige Informationen zu diesem Thema.

Ich greife mal ein Thema auf, welches vielleicht für den einen oder anderen Leser bzw. Leserin von Interesse ist. Ich setze seit einiger Zeit den Proton Authenticator für die 2FA-Authentifizierung ein. Hier einige Informationen zu diesem Thema.

Authenticator-Apps für 2FA

Inzwischen wird aus Sicherheitsgründen ja eine Multifaktor-Authentifizierung für Online-Konten empfohlen, um Passwort-Hacks und Phishing auszuhebeln. Das BSI hat in diesem Artikel einige Hinweise zum Thema veröffentlicht.

Zur Bestätigung einer Online-Anmeldung können dann Authentifizierungslösungen wie Authenticator-Apps zum Einsatz kommen. Das sind Apps, die im Idealfall auf einem separaten Gerät laufen und ein Einmalpasswort (OTP, One Time Password) generieren. Dieses Einmalpasswort ist immer nur für einige Sekunden gültig und muss dann bei der Anmeldung vom Benutzer eingegeben werden.

Beim Schreiben dieses Artikels ist mir dieser Beitrag untergekommen. Dort wird die Einrichtung und der Betrieb von Authenticator-Apps beschrieben. Und bei Debeka bin ich in deren FAQ auf einen kurzen Abriss gestoßen, welche Authenticator-Apps und -Lösungen es gibt. Bei den großen US-Tech-Unternehmen werde längst auf die 2 Faktor Authentifizierung gesetzt, um ihre Nutzer und deren Daten zu schützen, heißt es. Dort werden folgende Lösungen zur Absicherung von Online-Konten genannt:

- Google: Bei deren Online-Konten können Nutzer zur Authentifizierung zwischen SMS, Google Authenticator oder der Google Prompt-App wählen. Mit der Google Prompt-App werden Anmeldeversuche direkt auf einem Android-Smartphone bestätigt, es ist keine Code-Eingabe erforderlich.

- Microsoft: Auch deren Online-Konten lassen sich über verschiedene Verfahren zur Zwei-Faktor-Authentisierung schützen. Microsoft bewirbt dabei die Authenticator-App, die sich für ein Microsoft-Konto und viele weitere Dienste nutzen lässt. Die App generiert Einmalcodes oder sendet Push-Benachrichtigungen zur Bestätigung.

- Apple: Auch dieses Unternehmen setzt auf die Zwei-Faktor-Authentifizierung, um die Apple-ID und damit verbundene Dienste wie iCloud zu schützen. Nach der Passworteingabe erhalten Nutzer einen Bestätigungscode auf ein vertrauenswürdiges Gerät oder per SMS.

Alle diese Ansätze sind mir in den letzten Monaten untergekommen. Im Hinblick auf den Kontext des Beitrags soll es aber um Authenticator-Apps gehen. Hier fallen mir spontan der Google Authenticator (für Android Smartphone) sowie der Microsoft Authenticator ein.

Welche Authenticator-App verwende ich?

Als das Thema vor Jahren aufkam, hatte ich mir einerseits den Microsoft Authenticator als App installiert, später kam noch der Google Authenticator als App auf dem Android-Smartphone hinzu. Da ich den Microsoft Authenticator nie praktisch verwendet habe, ist diese App seit Jahren wieder gelöscht.

Übrig blieb der Google Authenticator, den ich für ein Google-Konto benötige – am Android Smartphone bekomme ich aber die Bestätigungscodes für Google-Konten über die Einstellungen-App (siehe diese Google-Beschreibung). Dort wird mir auch angezeigt, dass jemand eine Kontenanmeldung versuchte. Gleichzeitig generierte ich mit die Google Authenticator-App OTP-Codes für verschiedene weitere Online-Konten.

Mit Ente Auth gescheitert

Im Hinblick auf die Frage: Kannst Du nicht auch was anderes verwenden, hatte ich voriges Jahr die Open Source-App Ente getestet. Ente Auth ist eine Anwendung zur Zwei-Faktor-Authentifizierung, die für verschiedene Plattformen verfügbar ist.

Nach Einrichtung eines Kontos bei ente.io sollte man sich mit der Ente Auth-App anmelden und dann authentifizieren können. Ich weiß nicht, ob ich mich bloß dumm angestellt habe. Mir gelang es zwar, in der Ente-App diverse Konten einzubinden und mir wurden auch OTP-Werte angezeigt. Aber in einem Versuch ist mir keine Anmeldung an PayPal gelungen, während der auf dem Smartphone vorhandene Google Authenticator auf Anhieb funktionierte. Daher habe ich das Ente-Benutzerkonto sowie die Android-App gelöscht und das Experiment als "gescheitert" einsortiert.

Proton Authenticator-App

Im zweiten Halbjahr 2025 stieß ich beim Anbieter Proton auf den Hinweis zur Authenticator-App. Auf der Seite proton.me bietet Proton ja einige Apps und Dienste an, wie in nachfolgendem Bild zu sehen ist.

Auf dieser Proton-Seite finden sich einerseits die Download-Links für die Proton Authenticator-App, die für Android, Apple macOS, iOS, Linux und Windows verfügbar ist. Weiterhin finden sich dort einige Hinweise zum Authenticator.

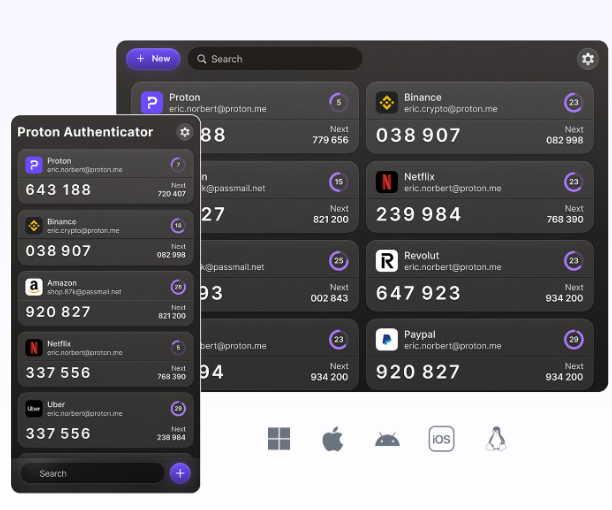

Proton Authenticator-App; Quelle: Proton

Proton Authenticator-App; Quelle: Proton

Was mir besonders gut gefallen hat, ist der Umstand, dass ich die App nicht nur auf dem Android-Smartphone, sondern auch unter Windows – und künftig auch auf meinem Linux-Notebook zur Authentifizierung einsetzen kann.

Ich habe mir aktuell diesen Authenticator unter Android und auf dem Windows 10-Desktop-System installiert. Ein Konto bei Proton besaß ich bereits, da ich gelegentlich für Tests schon mal die Proton VPN-App verwende. Anschließend habe ich auf meinem Android-Gerät die Einträge aus dem Google Authenticator exportieren und in der Proton-App importieren lassen.

Der erste Versuch, mich bei PayPal mittels der Proton Authenticator-App zu identifizieren, klappte auf Anhieb. Seit Herbst 2025 verwende ich den Proton Authenticator unter Android und Windows. Inzwischen habe ich auch die Google Authenticator-App gelöscht, da ich mich bei meinen Google-Konten über verschiedene Verfahren authentifizieren kann.

MVP: 2013 – 2016

MVP: 2013 – 2016

KeepassXC

Gibt es auch für alles was einen Prozessor hat und kann zusätzlich 2FA Codes.

Aegis is the best, at least on Android. Fully local and without any dependency on anything. Your keys are of course exportable and able to backup. You just restore the backup if needed.

Keepass ist eine interessante Lösung dafür. Aber der Engpass ist, das Gerät, auf deem Keepass installiert ist. Verlust oder Defekt, und ohne Backup ist dann alles auf einmal futsch. Also muss man die kbdx irgendwo hinlegen, wo man von mehreren Geräten aus zugreifen kann, auch notfalls von Unterwegs. Am einfachsten geht das mit einem Clouddrive (Google, OneDrive, Dropbox, …) – Das ist IMHO auch sicher, denn die kbdx ist ja verschlüsselt. Eine regelmäßig stattfindene Sicherung der Datei nach Offline ist allerdings wichtig, sonst wäre man aufgeschmissen, sollte z.B. MS den Onedrive-Account sperren.

Wie ist das Setup wenn Keepass 2FA übernimmt? Kommt dann das Passwort und der 2FA-Code aus dem gleichen Container, vom gleichen Gerät? Dann wäre diese Konstellation für mich kein 2-FA mehr. Getrennte Geräte würde ich als deutlich sicherer betrachten.

Wenn du deinen PW-Manager auf dem gleichen Handy hast wie deine 2FA-App ist das doch genau so. Oder tippst du am Handy immer die Passwörter vom PC ab?

Dann erstelle zwei KDBX-Dateien, ggf. auf separaten Geräten – eine für die Passwörter, eine für 2FA.

Vaultwarden

Kann das ebenfalls und wird selbst gehostet

Passwörter und MFA-Token im selben System zu verwalten, halte ich irgendwie für nicht so sinnvoll. Hat man Zugriff auf das eine System, hat man Zugriff auf alles.

Vaultwarden speichert bei mir nur Passwörter. Für MFA nutze ich den Authenticator von https://stratumauth.com/, ehemals Authenticator Pro, synchronisiert wird das per Passwort verschlüsselte Backup-File dann per Nextcloud auf einige Geräte.

Stratum sieht ganz gut aus, aber die PIN-Abfrage von 2FAS ist für meine dicken Finger besser geeignet als das kleine Passwortfenster von Stratum.

Nein, Biometrie nutze ich hier nicht, aus Sicherheitsgründen:

Meinen Finger kann ich nicht wechseln, ein Passwort/PIN schon.

Was die Guten" dürfen, können die Bösen auch:

https://rsw.beck.de/aktuell/daily/meldung/detail/bgh-2str232-24-zwangsweise-entsperrung-smartphone-fingerabdruck

Naja die Bösen machens einfach ;-P

Ich weis jetzt aber nicht ob es besser wäre, wenn die sich einfach deine Hand nehmen zum entsperren oder wenn sie dich zwingen die PIN/PW herauszurücken? Was glaubst du bist du hart genug für die zweite Kniescheibe?

Ich nutze Aegis. Seit vielen Jahren zuverlässig, gute Backupfunktion, kein Accountzwang oder ähnliches. Komplett offline.

+1 von mir für Aegis. Nutze ich auch schon länger und bin sehr zufrieden damit.

jep. aegis kann man exportieren und somit nicht nur auf ein neues Handy mitnehmen, sondern auch z.b. auf das Handy der Ehefrau klonen.

Fehlt nur noch eine Desktop App. Ggf. Gibt es die. Hab ich bisher nicht gesucht.

Vormals hatte ich authy. Die haben aber vieles kaputtgefrickelt. Desktop App eingestellt, Export abgeschafft, und regelmässige Zwangsbuttons, wenn man nicht alle Nase sein Passwort ändert. War nicht mehr tragbar

+1 von mir für Aegis. Müsste FOSS sein, wenn ich mich richtig erinnere.

Der User muss sich hier aber selbst darum kümmern, Backups zu machen da sie nirgendwo automatisch in eine Cloud wandern.

Die App selbst hat aber eine Backupfunktion, welche eine verschlüsselte Datei erstellt. Bei mir wird diese dann automatisch über Foldersync an einen Ziel-"Cloud" meiner Wahl gesynct. Zusätzlich kann auch in der Aegis-App eingestellt werden, dass die Backuplösung vom Handy selbst (bei mir Seedvault) eine Sicherung erstellen darf.

Obs davon auch Desktopversionen gibt, weiss ich aber gerade nicht.

Aegis ist auch meine Empfehlung.

OpenSource und auch bei F-Droid verfügbar, einfache Backups und paralleler Betrieb auf mehreren Android-Geräten. Komplett offline und keinerlei Abhängigkeiten.

Funktioniert einfach und problemlos …

+1 für Aegis auch von mir!

+1 für Aegis

unkritische TOTPs landen in Vaultwarden (neue Version verfügbar), kritische in Aegis, Backup wöchentlich, verschlüsselt und zum NAS inkl. Backup gesichert

KeePass + KeeTrayTOTP-Plugin und KeePass2Android auf dem Mobilgerät – die in der KDBX-Datei gespeicherten Informationen können in beiden Programmen gleichermaßen angezeigt werden. Man kann ja auch separate KDBX-Dateien, ggf. auf getrennt nach PC und mobil, verwenden, falls Passwörter und 2FA getrennt bleiben sollen.

Die KeePass-Datenbank kann lokal auf den beiden Geräten liegen oder in einem Cloudspeicher. Per KeePass am Desktop können zwei Dateien auch miteinander synchronisiert werden.

Falls ein Dienst nur einen QR-Code anzeigt, aber den Seed nicht im Klartext rausrücken will, kann dieser mit dem "QR Code Desktop Reader & Generator" von CodeTwo (Freeware) ausgelesen werden.

Die generierten QR Codes kann man mit jedem normalen Handscanner auslesen, der 2D Codes lesen kann. Habe einen Datalogic Powerscan D8530 von ende 2008 dafür.

Alternativ kann auch die Windows Kamera App, Ausdrucke des QR Codes auslesen. Auch Smartphones können das über die Kamera App.

Du nimmst also einen Barcodescanner, der sich als Tastatur identifiziert, um den Inhalt des Bildschirms einzulesen oder druckst einen Screenshot aus, um ihn anschließend mit der Webcam abzufotografieren und auszuwerten? Den Bildschirminhalt direkt auszulesen ist für meine TOTP-Verwaltung einfacher.

Wenn der Barcodescanner eh da ist okay, aber kaufen würde ich den nur für diesen Zweck wohl nicht.

freeOTP fuern androide.

proton werde ich testen. danke fuer die info :)

I was preiously a MS Authenticator user a very strong one,

when MS decided to pull the plug and demote it from a full blown Password Manager,

I exhaustively assessed my options,

I firstly Re-Instated my old VaultWarden but I needed the option to use it everywhere

and access and store whether online or offline from multiple Hosts/Devices, bummer…

Then after some trials with other Pass Managers with OTP came Proton,

I used proton I liked It, I made a trial account for testing with my aux email,

and when I was decided that It suits me, I tried to delete (as in completely erase)

my test account from them and carry on creating a new with my main,

guess what, proton retains your email,

thus privacy is sketchy (mail is identifiable info liked back to you In case of… everything…),

I contacted them and told them I'm In EU and my acccount should be removed from their systems,

they responded that "that's their policy", I'm glad the test drive opened up my eyes..

I thought then I would give Keepass a try, It seems messy, difficult, clunky, some will say outdated GUI etc, boy was I wrong, Sync Is a breeze (local, central storage to own premise (even via VPN) or cloud based), Autocomplete also, Supports OTP-TOTP-HOTP, It's multi OS friendly (Windows, Linux, Android, iOS), Fast Forward I'm 9 months now on KeePass and will never look back.

btw If you are on Android and searching ONLY for OTP etc

then Stratum is an absolute MUST, just type "stratum OTP" in google and head to stratum website..

Re: "I contacted them and told them I'm In EU and my acccount should be removed from their systems, they responded that "that's their policy", I'm glad the test drive opened up my eyes.":

Thanks! A real deal-breaker! Might interest you: https://www.heise.de/en/news/Surveillance-Proton-relocates-parts-of-its-infrastructure-from-Switzerland-10538664.html

Finger weg von Apps mit Crashlytics, Sentry u.ä. Trackern und zu vielen nicht benötigten Berechtigungen. Wozu braucht eine 2FA App Netzwerkzugriff?

https://reports.exodus-privacy.eu.org/de/reports/proton.android.authenticator/latest/

Seit Jahren nutze und empfehle ich RedHat FreeOTP App auf Smartphones. Ohne Kontenzwang, ohne Drittanbieter. Einfach nur eine App, die macht was sie soll. Zusätzlich zur App hinterlege ich OTP Tokens auch in KeepassXC, falls ein mobiles Gerät nicht greifbar ist und/oder verlustig ist.

Moin Tomas Jakobs,

thx für den Tip! Gleich mal einen Blick darauf werfen…

Wozu das gedacht ist steht ja im Report: crash reporting. Nützlich für Anwendungsentwickler.

Telemetrie. böse… (jedenfalls in Windows)

Hat sich der Artikel doch schon gelohnt. Es wurden einige Alternativen genannt, die ich mir anschauen kann. Danke schön.

+1

Wenn jetzt jedoch herauskommt, dass ein Entwickler der genannten Alternativen in Russland sitzt oder mal dort gelebt hat – oh weh🙈😅😅

Dann kommen wieder die Märchenfiguren und erzählen uns was😄

Ich habe meine Authentifizierungssekrets immer auf einem physischen Sicherheitstoken oder in KeepassXC.

Für TOTP ist das der Yubikey (5 NFC) und für Passkey ein Token2 PIN+ (mit PIN).

Dann weis ich, dass ich die immer auf jedem Rechner verwenden kann.

Auf dem Desktop oder in Android wird dann der Y-Authenticator verwendent und man hat sofort den momentanen T-OTP Code.

2FAS. Einfach genau was ich brauche.

jo, verwende ich auch :-)

https://2fas.com/auth/

Nutze ich ebenfalls.

+1

Sehr gute Erfahrungen mit 2FAS gemacht.

Ente Auth funktioniert bei mir seit langer Zeit problemlos, auch mit Paypal.

Danke für den Tipp mit Proton, war mir gar nicht bewusst, dass die das auch haben. Da ich da schon eine Mailadresse und meinen Passwordsafe habe, wäre das keine schlechte Idee.

Vielleicht ist es aber auch ganz gut, wenn man nicht alles bei einem Anbieter hat ;-)

Ich benutze FreeOTP+ seit 2022 und bin vollkommen zufrieden.

– Icons sind anpassbar

– ist einfach

– Backup möglich

– QR-Codes könne geteilt werden, z.B. fürs einrichten des neuen Handys

– ist Open-Source https://github.com/helloworld1/FreeOTPPlus

– Einträge können per Drag and Drop verschoben werden

"Was mir besonders gut gefallen hat, ist der Umstand, dass ich die App nicht nur auf dem Android-Smartphone, sondern auch unter Windows – und künftig auch auf meinem Linux-Notebook zur Authentifizierung einsetzen kann."

Aber die Datenbank mit den Passwörtern liegt schon noch auf einem separaten Device? Denn PW-Manager und MFA-App auf dem gleichen Gerät zu haben, ist aus meiner Sicht ein absolutes No-Go! Dann kann man sich MFA auch sparen.

Zu Proton Authenticator:

Ja, funktioniert und ist eine bessere Alternative als Authenticator von Google/MS/

Ich bevorzuge den Authenticator von privacyIDEA, weil Free Open Source und bietet auch nette (self-hosted) Enterprise-Features, falls man das braucht.

Seit vielen Jahren Aegis auf mehreren Android-Geräten. Vielfache verschlüsselte Backups der Datenbank, kein Abo, kein Accountzwang, kein Cloudzwang.

Um die Synchronisierung zwischen den Geräten muss man sich daher selbst kümmern, aber diese Komforteinschränkung nehme ich klaglos hin, da sich bei mir selten etwas ändert.

Warum nicht mal 1Password ausprobieren? Damit funktioniert TOTP ebenfalls, und ist auf sämtlichen Plattformen/Betriebssystemen zu Hause.

Nicht Open Source?

was mich zu der Frage bringt: gibt es einen Export und Zugriff auf die MS Authenticator Einträge?

ich denke schon lange an einem Wechsel, bin aber noch zu faul, bei über 50 Einträgen jeden einzelnen neu zu bauen. MS bietet keinen Zugriff auf die Daten als solche. sie sind in der Cloud in einem Konto

technisch macht der MS Authenticator was er soll, Telefonwechsel ist kein Problem, Ich bin nur Microsoft müde … vielleicht hat jemand einen Tipp. danke schön!

Laut Stratum: nein.

https://github.com/stratumauth/app/wiki/Importing-from-Microsoft-Authenticator

Ich möchte eigentlich auch weg vom MS Authenticator und war bisher auch zu wechselfaul. Da hier mehrfach Aegis empfohlen wurde, werde ich den Aufwand jetzt mal betreiben. Ich habe folgende Möglichkeit zum Export der TOTPs aus dem Authenticator von Microsoft gefunden:

https://fekir.info/post/extract-tokens-from-microsoft-authenticator/

https://gist.github.com/chowder/2ead734d60d84d4d15034fcce81aaaf9

danke schön!

Ist oder war der MS Authenticator nicht an das MS Konto gebunden? Konto gesperrt oder weg = kein Authenticator mehr.

ja, ist er. das Problem haben aber auch diverse andere Produkte.

er hängt bei mir im Business Konto, die werden seltener gesperrt ;-)

Mach's einfach händisch und gut ist! In der Zeit, wo du den Beitrag verfasst hast, hättest du schon 5 Einträge übernehmen können.

@Günter Born: Zu folgendem Zitat "Hier fallen mir spontan der Google Authenticator (für Android Smartphone) sowie der Microsoft Authenticator ein.", möchte ich darauf hinwrisen, dass die Anmerkung in Klammern unnötig ist. Der Google Authenticator existiert auch für iOS und macOS.

Ich nutze auch schon länger Proton Authenticator …

top

Welchen Sinn macht es, eine zusätzliche Software mit weiteren möglichen und denkbaren Lücken zu installieren, über die wichtige Daten abgerufen werden könnten? Wenn man vor externen Firewalls und teils sogar Antivirus-Lösungen warnt: Gilt bei 2FA "weniger ist mehr" nicht?

Könntest du das nochmal näher erklären, also so für ganz Dumme wie für mich😇

danke:)

Nein das gilt bei "MFA" bzw Authentizfierungsverfahren idR nicht. Bewahre deinen Schlüssel nicht neben dem Schloss auf, bewahre die sicherung des schlüssels nicht beim schlüssel auf

Vielen Dank für diesen sehr wertvollen Beitrag.

Hiermit möchte ich darauf hinweisen, das der Vivaldi Browser Proton VPN an Board hat.

Ist bekannt, dass VPN funktionell aber schon einen anderen Zweck als MFA/2FA (mittels TOTP-Authenticator) bedient, oder?

Als schneller Einwurf: https://www.heise.de/news/Ueberwachung-Proton-verlagert-Teile-seiner-Infrastruktur-aus-der-Schweiz-10538647.html

Weil man sich von drohender Schweizer Überwachung gegängelt fühlt, nach Deutschland (EU) oder Norwegen auszuweichen, hat m. E. etwas 'vom Regen in die Traufe kommen' zu tun.

Ich hatte das gelesen – es ging um die Frage, ob die Endverschlüsselung von Messengern aufgebrochen werden muss, wenn ich es richtig erinnere. Eine Authentifizierungs-App ist imho etwas anderes. Aber es gibt ja hier in den Kommentaren viele Anregungen auf Alternativen.

Solange es um TOTP-basierte 2FA geht ist die App quasi egal, das wird als offener Standard (RFC 6238) von nahezu allen MFA-Apps unterstützt.

Viel wichtiger bzw. entscheidend ist aber, ob TOTP auch vom betreffenden Dienst unterstützt wird – eben das ist leider nicht immer der Fall, speziell im Enterprise-Umfeld wo aus diversen Gründen oft auch gerne herstellerpropritäre Lösungen eingesetzt werden (z.B. Cisco Duo).

Dann wäre da noch das Thema MFA für Finanzdienstleistungen wie z.B. Onlinebanking umd.den "tollen Apps & Methoden" die sich diese Firmen dort ausgedacht haben, das ist aber ein ganz eigenes Feld.

inwiefern ist es egal? bei microsoft kann man mit sicherheit sagen dass deren system/dienst die totp schlüssel auslesen kann und eben nicht nur lokal auf dem gerät sind. so ist sichergestellt dass bei ms passwörter und mfa eigenschaften zugreifbar liegen – kann einem egal sein, msus es aber auch nicht

TOTP funktioniert rein offline, insofern gibt es keinen Grund dass eine TOTP-App eine irgendwie geartete Onlineverbindung benötigt. Wer dahingehend Bedenken hat oder auf "Nummer sicher" gehen möchte entzieht der App also die entsprechende Berechtigung – oder verwendet direkt entsprechend am Markt verfügbare TOTP-Hardware-Token.

Die Annahme, dass eine App nur weil sie heute vielleicht nicht "nach Hause telefoniert" dies auch zukünftig nicht macht ist "naiv".

Ich verstehe nicht ganz weshalb sowohl im Artikel als auch in den Kommentaren Geräte der Kategorie https://www.reiner-sct.com/security/ unerwähnt bleiben.

Auf https://www.reiner-sct.com/produkt/cyberjack-rfid-standard/ ist die Rede von "Mit Secoder-Funktion für hochsicheres Online-Banking nach Deutschen Kreditwirtschaftsstandards. ". Ich finde leider meine Notizen nicht mehr, die mich im Sommer 2024 zu Dokumenten dieser Kreditwirtschaftsstandards führten. Weiss da jemand was? Kann aber auch sein, dass die angesprochenen Secoder-Funktionen lediglich der Absicherung von Transaktionen dienten und für Login-Vorgänge nichts zu bieten haben.

Ich bin mit der REINER Kartengeräte GmbH & Co. KG nicht verbandelt, im Gegenteil: ich fand deren Verhalten im Technical Presales (telefonisch in 2024) wenig einladend.

Also zum Artikel kann ich Aufklärung liefern: Es ging mir um eine bestimmte Authentifizierungs-App, die ich vorgestellt habe, und nicht um einen Abriss, was es alles noch so gäbe.

Bin mir nicht sicher was du suchst aber was unterstützt wird steht im jeweiligen datenblatt

https://www.reiner-sct.com/material/downloads/datenblatt/REINER-SCT-Datenblatt-cyberJack-RFID-standard.pdf

https://www.reiner-sct.com/material/downloads/datenblatt/REINER-SCT-Datenblatt-tanJack-deluxe.pdf

ich sag mal so, für manche banken taugts, fürs andere nicht

Alternativ sind auch Sicherheitsschlüssel wie ein YubiKey oder Nitrokey sicher.

"Was mir besonders gut gefallen hat, ist der Umstand, dass ich die App nicht nur auf dem Android-Smartphone, sondern auch unter Windows – und künftig auch auf meinem Linux-Notebook zur Authentifizierung einsetzen kann."

Dann ist es kein 2FA mehr, sobald jemand dein Notebook gehacked hat und während er drauf war die app entsperrt wurde sind die ganzen Geheimnisse doch gleich futsch.

Auf Windows kann jedes Programm mit normalen Nutzer rechten den speicher aller anderen Programme welche unter dem selben Nutzer laufen auslesen.

Außer (ACHTUNG Eigenwerbung) man benutzt ein Process Isolation Tool wie MajorPrivacy welches mittels eigenen Kernel Treiber Prozesse extra von einander abschottet.

die Frage ist, inwieweit tausche ich Sicherheit gegen Bequemlichkeit.

in mein verschlüsseltes Linux Notebook habe ich ziemlich viel Vertrauen dahingehend, dass es nicht infiltriert ist.

ich verstehe Leute nicht, die ihre OTP Backups in die Cloud laden.

kann man genau anders herum sehen. bin ich persönlich aber genauso skeptisch.

Wozu dann überhaupt 2FA?

Wenn dein notebook garantiert niemals nicht gehacked ist kannst du da auch nur dich mit passwort einloggen weil das kan dan ja auch niemand niemals mitschneiden.

Der ganze Sinn und Zweck von 2FA ist den schaden zu begrenzen wenn das gerät von dem man sich gerade ein loggt kompromittiert ist.

Das ist nicht ganz richtig. Der Sinn von MFA ist AUCH, sich gegen ein abgefischtes Passwort zu schützen. Selbst ein abgefischtes Passwort in Kombination mit einem einmalig abgefischten OTP erlaubt nur einen einmaligen Zugriff.

Aber ja, ich habe für mich privat auch bei einigen Dingen die Entscheidung getroffen, auf MFA zu verzichten, weil es in meinem individuellen Sicherheitskonzept keinen signifikanten Mehrwert bietet. Das muss jeder hinreichend qualifizierte Mensch am Ende jeder für sich und im konkreten Einzelfall entscheiden.

Wie mein Vorredner schon sagte: Dann kannst du MFA auch sein lassen. So ein "Nicht-MFA-Setup" kostet nur Komfort ohne Sicherheitsgewinn.

Für alle Anwendungen die es unterstützen, nutze ich einen Reiner SCT Authenticator.

Ob es nun sicher ist, den Ausgedruckten Schlüssel (Screenshot vom QR Code der bei der Einrichtung angezeigt wurde) zu hause zu lagern, muss jeder für sich selbst entscheiden. Wichtig ist es, den QR Code Screenshot nach dem Ausdruck vom PC zu löschen. Alternativ würde sich auch ein Bankschließfach für den Ausdruck eignen.

Für alle anderen Accounts, habe ich mir gegen meinen willen ein Smartphone kaufen müssen. Anders funktioniert 2FA im Blizzard Battle.net leider nicht mehr.

Ich würde es gut finden, wenn der Gesetzgeber regeln würde, das jeder dienst der 2FA anbietet, es mindestens in einer Variante bereitstellen muss, die auf einem Frei wählbaren Gerät einrichtbar ist.

Ich habe es lieber bequem und den Aluhut gegen 1Password und Yubikey eingetauscht.

IMHO gehören TOTPs ausschließlich z.B. auf einen Yubikey gespeichert. Somit hat man die notwendige Trennnung (PW+2ter Faktor am gleichen Ort/Datenbank ist schlecht). Zudem kann man die unter quasi jedem OS per NFC/USB auslesen. Beim nächsten Smartphone Wechsel oder Defekt hat man damit kein Stress. 64 Stück passen auf einen Yubikey

Da wo es möglich ist, ist ein Passkey selbstverständlich die bessere Wahl. Auch dafür nutze ich 1Password und/oder Bitwarden.

>> Alternativ würde sich auch ein Bankschließfach für den Ausdruck eignen.

Wenn man nicht gerade in Gelsenkirchen oder Norderstedt wohnt :-)

Ich habe mich lange damit auseinander gesetzt und letztlich für Aegis entschieden, da meiner Ansicht nach die wenigsten Berechtigungen unter Android verlangt werden. Alle anderen Apps wollten meist noch Netzwerk/Internet Zugriff oder ähnliches.

Aegis on github

https://getaegis.app/

https://github.com/beemdevelopment/Aegis

Vorweg: Ich halte diese Authenticator Lösungen mit Zeitbasiertem Code für so mittel-sinnvoll. Im Prinzip ist es ein 2. Passwort, das eben in einen Zeit-Code umgerechnet wird.

Man erhält einen Code in QR Form. Das ist das Passwort. Diesen QR kann man als Screenshot festhalten und in seinem Passwort Manager (zB KeepassXC) speichern. Den QR kann man nun in beliebigen Authenticator Apps oder Geräten einrichten, die den QR in Verbindung mit der Zeit dann in ein Einmal-Passwort umrechnen.

Wenn man kein Smartphone nutzen möchte kann man einen REINER SCT Authenticator nutzen (bei mehr als 5-10 Konten eher unübersichtlich, sonst ganz ok).

Am Smartphone kann man zB die Opensource App Aegis Authenticator nutzen, gibts im F-Droid Store.

Das alles geht ganz ohne Online Accounts oder gar Google/Microsoft Apps.

Sinnvoll ist nur, dass man die QR Codes speichert, denn dann kann man das ganze in einem beliebigen anderen Authenticator einrichten (auch auf mehreren). So kann man sogar Accounts teilen wenn man möchte (man muss nur den QR sicher an die andere Person übermitteln, beide richten es im eigenen Authenticator ein…).

Ob diese 2FA Möglichkeit nun viel sicherer ist als einfach ein 2. Passwort zu verwenden weiß ich nicht. Vorteil ist auf alle Fälle, dass man keine Verknüpfung mit einer Telefonnummer oder mit einem (Google…) Online Account benötigt, sondern diese Codes ganz simpel mit einer Opensource App lokal erzeugen kann.

Ich betreibe Vaultwarden selbstgehostet als Passwort-Management-Lösung und verwende zusätzlich YubiKeys zur Absicherung meines Vaults.

Die Zwei-Faktor-Authentifizierung lässt sich direkt in den Einträgen speichern. Generell überzeugt der Sicherheitsstandard von Bitwarden durch seine Transparenz und Robustheit.

Besonders praktisch sind die zahlreichen Integrationen, die nahezu alle Plattformen abdecken:

– Browser-Erweiterungen

– Native Anwendungen für Windows, macOS, iOS und Android

Dadurch hat sich mein Workflow deutlich vereinfacht, da ich nun alle Zugangsdaten zentral verwalten kann.

Meine Backups sind mehrfach abgesichert:

– Verschlüsselt in der Cloud

– Zusätzlich lokal auf einem Backup-Speicher

– Selbst bei einem Serverausfall bleiben die Passwörter verfügbar, da der Vault lokal auf den Geräten zwischengespeichert und im Notfall exportiert werden kann.

Teilen von Passwörtern und 2-Faktoren ist hier ohne Probleme durch eine Organisation möglich.