Active Directory begleitet Windows Administratoren als Verzeichnisdienst zur Verwaltung von Benutzern, Gruppen, Computern, Diensten, Servern, Dateifreigaben etc. seit Windows 2000. Nun hat Microsoft einen Supportbeitrag veröffentlicht, in dem für eine Minimierung des AD-Einsatzes geworben wird – in der Cloud sei doch alles einfacher.

Active Directory begleitet Windows Administratoren als Verzeichnisdienst zur Verwaltung von Benutzern, Gruppen, Computern, Diensten, Servern, Dateifreigaben etc. seit Windows 2000. Nun hat Microsoft einen Supportbeitrag veröffentlicht, in dem für eine Minimierung des AD-Einsatzes geworben wird – in der Cloud sei doch alles einfacher.

Es ist irgendwie ein witziger Zufall – für morgen ist hier im Blog voraussichtlich ein Beitrag zum Thema "Active Directory mit Linux realisieren" geplant, um auf Windows Server als Domain Controller verzichten oder deren Einsatz reduzieren zu können.

Active Directory (AD) ist der mit Windows 2000 eingeführte Verzeichnisdienst, der mit Microsoft Windows Server bereitgestellt werden kann. Active Directory ermöglicht es, ein Netzwerk entsprechend der realen Struktur des Unternehmens oder seiner räumlichen Verteilung zu gliedern. Mit dem Verzeichnisdienst verwalten Administratoren verschiedene Objekte wie beispielsweise Benutzer, Gruppen, Computer, Dienste, Server, Dateifreigaben und andere Geräte wie Drucker und Scanner und deren Eigenschaften in einem Netzwerk. AD ist nach meiner Beobachtung ein wichtiges Feature in Unternehmensnetzwerken mit Windows Server-Umgebungen. Mit Hilfe von Active Directory kann ein Administrator die Informationen der Objekte organisieren, bereitstellen und überwachen.

Active Directory soll bei Microsoft weichen

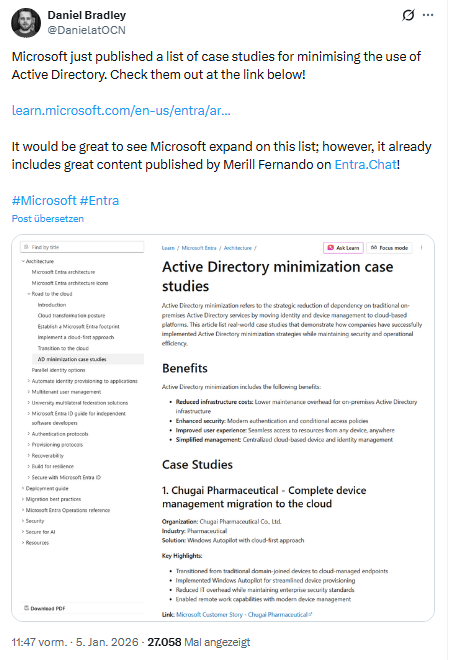

Nun ist mir ein entsprechender Post auf den Microsoft Beitrag Active Directory minimization case studies untergekommen, der dafür wirbt, den Einsatz von Active Directory zu minimieren.

Microsoft wirbt im Beitrag für die Minimierung von Active Directory und schlägt eine strategische Reduzierung der Abhängigkeit von herkömmlichen lokalen Active Directory-Diensten durch die Verlagerung der Identitäts- und Geräteverwaltung auf cloudbasierte Plattformen vor. Es wird argumentiert, dass diese Minimierung folgende Vorteile habe:

- Geringere Infrastrukturkosten durch geringeren Wartungsaufwand für die lokale Active Directory-Infrastruktur (es wird ja in die Cloud verlagert).

- Erhöhte Sicherheit durch moderne Authentifizierungs- und Conditional Access-Richtlinien.

- Verbesserte Benutzererfahrung durch einen nahtlosen Zugriff auf Ressourcen von jedem Gerät und jedem Ort aus.

- Vereinfachte Verwaltung durch eine zentralisierte, cloudbasierte Geräte- und Identitätsverwaltung.

Diese Argumente sind nicht gänzlich von der Hand zu weisen, springen aber in einigen Aspekten eindeutig zu kurz. So weisen Administratoren durchaus darauf hin, dass man mit dem Wechsel in die Cloud auf einen Lock-in zusteuert, der die Unternehmen von Microsoft abhängig macht. Streikt die Cloud (-anbindung) ist die Funktionalität weg. Erhöht der Cloud-Anbieter die Abo-Preise, zahlt der Kunde.

Insgesamt ist der oben verlinkte Microsoft-Artikel, der die Aussagen mit Fallbeispielen untermauert genau das, was der aktuell in Europa zu beobachtenden Versuche zur Erlangung der digitalen Souveränität eher entgegen läuft. Oder sehe ich das falsch?

MVP: 2013 – 2016

MVP: 2013 – 2016

technisch kann man dem nicht widersprechen. wir zentralisierten seit Jahren und bauen Serverstrukturen, um alles an einem Platz zu haben. eigentlich müsste ich die Cloud lieben.

Die Preispolitik und der komplette Verlust der Kontrolle und Datenhoheit sind der Grund es on premises zu halten.

mit einem vertrauenswürdigem Partner würde ich in die Cloud migrieren

Betr. "wir zentralisierten seit Jahren und bauen Serverstrukturen, um alles an einem Platz zu haben.":

Beste Voraussetzung um sich erst gar keine Gedanken über Redundanzbetrieb machen zu müssen. Wir setzen alles auf eine Karte und machen die Flatter wenn 's knallt – Ironie aus. Kannste Dir nicht ausdenken.

Man sollte das 'wir' schon richtig lesen, Mark mag mich korrigieren, wenn ich falsch liege. Gemeint ist das allgemeine 'wir' was allerorten zu beobachten ist.

Fällt uns gerade mächtig auf die Füße, hat nur noch niemand gemerkt.

danke, "wir" sind alle ITler.

"wir" bauen on premises genau dieselben Strukturen. ich persönlich habe praktisch kein technisches Argument, warum ich keine zentrale Datenhaltung betreiben sollte. natürlich möchten "wir" das.

ob die Daten zentral on prem oder zentral in der Cloud liegen ist erst Mal kein Unterschied, aus reiner Struktur Brillensicht

die Argumente dagegen sind an anderer Stelle

Betr. "zentral in der Cloud":

Was soll das sein? Die KI spricht von "Cloud-Anbieter stellen Daten zwar aus Sicht des Nutzers „an einem Ort" bereit, technisch liegen sie jedoch verteilt über viele Server und Rechenzentren, um Skalierbarkeit, Ausfallsicherheit und Performance zu gewährleisten". Dem kann ich nur beipflichten.

Betr. "Fällt uns gerade mächtig auf die Füße, hat nur noch niemand gemerkt.":

Wohl wahr; siehe Beitrag Heitbrink 6. Januar 2026 um 22:23 Uhr wo er äussert "praktisch kein technisches Argument, warum ich keine zentrale Datenhaltung betreiben sollte. natürlich möchten "wir" das."

Das verstehe wer will, er meint es offenbar ernst. Zentrale vs. verteilte Datenhaltung ist aus Redundanzgründen m. E. letztendlich Selbstmord.

Verstehen hat ganz viel mit Wollen zu tun.

nehmen wir das AD. Das AD ist eine zentrale Benutzerverwaltung, wie du daraus Redundanz oder Anzahl Server ableitest ist für mich nicht nachvollziehbar.

du hast wohl eine andere Vorstellung bei dem Wort "zentral" als ich.

EOT

wird genug geben die da drauf anspringen…

Ich denke es gibt Szenarien, wo das durchaus Sinn ergibt. Das frisch gegründete Startup. App-Entwickler. Allgemein Dienstleister, die auf eine zentrale Infrastruktur verzichten können und nur wenig verschiedene Software einsetzen müssen.

Allgemein würde ich sagen, das Verhältnis von OnPremise AD zu Entra AD ist ähnlich dem was man vor 2 Jahrzehnten Linux zu Windows-Infratrukturen nachgesagt hat:

Wenn man weiß, was man tut, fährt man mit ersterem sicherer. Wenn keine tiefgreifenden Kenntnisse da sind, fährt man mit zweiterem besser. Ein OnPremise AD ist out-of-the-box schlicht nicht sicher. Oder benötigt mindestens 3rd Party Software.

Wir hatten vor ca. 2 Jahren beschlossen unser AD komplett neu aufzusetzen. Wir haben fast 1 1/2 Jahre in Design und Konzept gesteckt und es nach und nach aufgebaut. Und es wird sicherlich nie zu 100% ohne (konzeptionelle) Schlupflöcher sein. Das ist ne Menge Aufwand. Die wenigsten Betriebe werden die Chance/Kenntnisse haben, dass so zu härten und damit leider nicht das Sicherheitslevel erreichen, dass die Cloud gleich mitbringt.

Umgekehrt können die meisten Produzierenden Betriebe niemals auf OnPremise verzichten und SOLLTEN daher mehr in die lokale IT investieren. Aber dass die Personalquote an ITlern gegenüber 20 Jahren ggf. mal erhöht werden sollte, kommt halt nicht bei den Entscheidern an.

Man sollte auch nie davon ausgehen, dass das Handling einer auch nur halbwegs komplexen Cloud-only Infrastruktur Personal spart. Oft ist das Gegenteil ist der Fall.

Betr. "… das Sicherheitslevel erreichen, dass die Cloud gleich mitbringt.":

Mann, Mann, Mann. Oben hat Forist Heitbrink auch schon ein Ding rausgehauen, wo man sich fragt, worüber haben wir in den letzen Jahren puncto Informationssicherheit eigentlich debattiert, wenn man jedes Mal wieder von vorn mit der Widerlegung von Legenden beginnen muss. Pars pro toto (1), Zitat: : "… war es den Angreifern gelungen, an einen Zugangsschlüssel für Microsoft-Konten zu kommen. Unter Ausnutzung eines Problems bei der Validierung von Token sei es ihnen damit gelungen, Zugangs-Token für E-Mail-Konten zu fälschen."

(1) https://www.heise.de/news/Hackerangriff-aus-China-auf-Dutzende-Organisationen-und-auch-Staaten-9213658.html

ach Peter, du hast überhaupt nicht verstanden, worum es ging.

"Oder sehe ich das falsch?"

Nein ich sehe das genau so, deswegen sind selbst die Kunden von mir, die Exchange 365 nutzen, immer noch On Premise am AD angebunden (kein Hybrid).

Man macht sich durch die Cloud abhängig von Sachen, die man selbst nicht beeinflussen kann.

Beispielsweise Internetinfrastruktur, Cloudanbieter, politischen Entscheidungen, etc.

Und man macht sich gläsern gegenüber dem Cloudanbieter und auch Behörden im In- und Ausland.

Und wenn das AD in der Cloud liegt, dann öffnet man auch gegenüber dem Cloudanbieter und den Behörden sein internes Netzwerk.

Und man ist nicht sicher vor Manipulationen des ADs durch den Cloudanbieter und Behörden.

Sicherheitstechnisch halte ich das für eine ganz dumme Idee!

Auch unter dem Aspekt, das Cloudanbieter viel mehr im Fokus von Cyberkriminiellen stehen als einzelne Firmen, denn bei Cloudanbietern ist viel mehr zu holen.

Und das die Microsoft Cloud nicht die sicherste ist, hat man ja bei einigen Vorfällen in der Vergangenheit gesehen.

IMHO ist die Microsoft Cloud verbrannt, da nicht einmal Microsoft weis, ob durch die Cybervorfälle der Vergangenheit nicht immer noch Hintertürchen der Cyberkriminellen vorhanden sind.

+1

Microsft wird nicht müde zu beteuern, dass in der Cloud alles einfacher wäre.

Daber ist Entra und Co schon bei der Lizenzierung der Features komplex. Der Betrieb wird nicht einfacher.

Zitat : Man macht sich durch die Cloud abhängig von Sachen, die man selbst nicht beeinflussen kann. ( es sei denn man macht sich seine eigene unabhängige Cloud)

Mehr braucht man dazu nicht zu sagen, denn alles andere ist schön reden.

just my 2c

Wir und unsere Partner sind größtenteils nur in der Wolke mit on-premise als Ausnahme.

Aufgrund von IT Systemhäusern, die trotz hoher Preise nur Cloud Schrott und Security Appliances ("Sophos") können hab ich mich endlich getraut Mal die Preise zu erhöhen.

2025 war ein absolutes Rekordjahr. 340.000€ Umsatz als Solo selbstständiger. Also danke an Buden wie euch. Auf euch stoße ich an!

Clouds werden größer und größer und sind prall gefüllt mit saftigen Daten. Diese fetten und zunehmend konzentrierten Rohstoffe sind für Hacker eine wahre Goldgrube. Früher oder später wird ein Hacker evtl. auch durch Insiderhilfe an diese Daten kommen. Es ist nicht die Frage ob es geschieht, sondern wann es geschieht. Einige Erfolge konnten die Hacker ja schon verbuchen.

Minimierung ist nur ein anderer Begriff dafür das Microsoft keine 100% Funktionsabdeckung zwischen dem klassischen AD und dem Azure AD hinbekommt. Frei nach dem Moto, wie tauscht MS eine Glühbirne aus – gar nicht, MS erklärt sie für veraltet.

Vereinfach ist immer gut, aber je tiefer man dann eintaucht desto mehr fallen einen Dinge auf die sich nicht im Detail steuern lassen.

Das AD wird es noch bis 2035 geben. Danach wird man sehen.

Büromenschen in die Cloud, passt.

Produktion weiter mit AD, passt.

Entra übernimmt mehr und mehr Funktionen, die bis jetzt im AD waren.

Vieles geht inzwischen ohne AD, selbst bei Kerberos und reinen Cloud-Identitäten sind die Schritte groß.

Ein AD sicher zu betreiben, wird einfacher, wenn es nur noch OnPremise ist und keine große Anzahl an Nutzenden und Applikationen enthält = reines OT im Produktionsumfeld.

Wo hingearbeitet werden muss, ist eine saubere Trennung von OT und IT.

Nicht vergessen… die Büromenschen sind nicht abgeschottet, die sind irgendwo… daheim, im Büro, im Zug… Saubere Analyse der Angriffsvektoren ist ein Muss.

Saubere Ausbildung der Menschen im Unternehmen – aller Menschen – beginnend mit Geschäftsführung – ist ein weiteres Muss.

Der Rest ergibt sich automatisch.

Also Conditional Access ist super, steckt aber leider nur in teuren Plänen entweder ab Business Premium (od. höhere Enterprise/E Pläne), Entra P1 od. MS365 F3 letzteres dafür bald ohne EWS = keine Backups mehr.

Das ist eigentlich die absolute Frechheit, mangels Alternative muss ich also teure Pläne einkaufen um das System absichern zu können, was eigentlich BasisFunktionalität des Identity Mangement sein sollte.

Backup via EWS? Das nutzt man doch nicht wirklich.

Backup Lösung ist inzwischen in M365 integriert. M365 Backup.

Anbieter wie Veam können die Schnittstelle nutzen.

Btw. wann hast Du Dein Backup zum letzten Mal gebraucht oder zurück gesichert?

Graph ist übrigens die Schnittstelle, die aktuelle Tools nutzen.

Viel performanter.

Veeam zB ist aktuell auf EWS angewiesen, mir ist schon klar, dass EWS von Graph abgelöst wird, aber die Realität sieht halt nunmal so aus.

@Jürgen:

Auch Commvault Cloud Backup arbeitet derzeit mit EWS. Verfügbarkeit von MS Graph API: Sommer 2026

Ich sehe das mit der Cloud ähnlich. Man sollte seine Daten dort nicht lagern.

Aber: AD on premises ist leider praktisch nur mit erheblichstem Aufwand abzusichern, insbesondere historische gewachsene Strukturen.

Ein Problem ist, dass es praktisch keine Authentifizierung über unsichere Netze (Internet) kann (Also nur im LAN oder über VPN.)

Der Use-Case bei uns ist so, dass viele unserer User nur "bessere Schreibmaschinen" und Surfstationen brauchen und die Geräte in aller Herren Netzen z.T. international unterwegs sind. Weiß ich was die sich da alles einfangen könnten. Da ist der Zugriff auf ein internes AD viel zu riskant. Die Geräte sehen das AD im LAN einmal nach dem Aufsetzen und dann nie wieder. Software-Management nur über on premsise Client-Management.

Und hier kommt dann EntraID/Intune ins Spiel. Damit kann das zumindest rudimentär abgebildet werden. Windows kann einfach nur AD oder EntraID-Auth. Oder kennt jemand weitere Alternativen?

OneDrive kann man zumindest noch mit Nextcloud o.ä. abbilden. Für EntraID sehen ich momentan keinen Ersatz, den man selbst hosten kann.

Microsoft könnte EntraID ja auch on premise verfügbar machen. Aber warum wohl tun sie das nicht? :-(

also Ersatz für AD gibt's zahlreiche für's Identitiy Management. Für OnPrem sind meine Favoriten SAMBA (mit zahlreichen kommerziellen Produkten) und FreeIPA. Bei Cloud Lösungen gibt's noch sehr viel mehr da wären meine Favoriten MS Entra ID, Google Cloud Identity, Okta, Jumpcloud.

Oh jeh.

Daten gehören dahin, wo es am sichersten ist.

Mach eine Risikoanalyse.

Datenschutzfolgeabschätzung.

Dann hast Du ein Ergebnis.

Das Leben ist nie risikofrei, entscheidend ist, dass man sich bewusst ist, was ein Risiko ist. Eintrittswahrscheinlichkeit * Preis = Betrag für das Risiko.

Davon ziehst Du die Kosten ab, die es kostet es abzusichern oder die Du als Rücklage einstellst, für den Eintritt.

2. Sichere Authentifizierung über unsichere Netze ist gelernt und verfügbar. Spoiler: Da müssen alle Elemente passen und Benutzername/Passwort ist keins, das passt.

3. VPN braucht definitiv ein kontinuierliches Monitoring, ob die Parameter auf beiden Seiten noch stimmen. Können nur wenig.

4. EntraID local wird es so schnell nicht geben, es würde die gleichen Herausforderungen haben, die jetzt ein AD hat.

Ob 123-Cloud oder OnPrem. Du musst wissen, was Du da hast und wie Du es betreibst. Da ist der Haken. Darum hat selbst die Nato solche Sachen in einer Cloud.

Und glaub nicht, dass die Ukraine ohne Cloud noch eine Verwaltung hätte.

für mich ist ja das Risiko über EntraID zu authentifizieren eben geringer als ein lokales AD zum dem ich erstmal einen sicheren Kanal (z.B. VPN) herstellen muss

"Sichere Authentifizierung über unsichere Netze ist gelernt und verfügbar."

Und welche gelernten und verfügbaren Lösungen abseits der US-clouds gäbe es denn da?

Ich rede hier von Windows-Clients und Norbert-Normal-Nutzer.

Bin wirklich offen für Vorschläge.

"Benutzername/Passwort ist keins, das passt.": Dem stimme ich voll und ganz zu.