Es sind keine guten Nachrichten, die mir die letzten Tage bezüglich der Automatisierungsplattform n8n untergekommen sind. Da jagt eine kritische Schwachstelle die nächste. Die Software ist löchrig wie ein "Schweizer Käse". Ich weiß nicht, ob n8n bei der Leserschaft im Einsatz ist, ich packe aber mal die Information hier in den Blog-Beitrag.

Es sind keine guten Nachrichten, die mir die letzten Tage bezüglich der Automatisierungsplattform n8n untergekommen sind. Da jagt eine kritische Schwachstelle die nächste. Die Software ist löchrig wie ein "Schweizer Käse". Ich weiß nicht, ob n8n bei der Leserschaft im Einsatz ist, ich packe aber mal die Information hier in den Blog-Beitrag.

Was ist n8n?

n8n ist eine Automatisierungsplattform, die von der n8n GmbH mit Sitz in Berlin, Deutschland, entwickelt wurde. Das Tool dient zur Automatisierung von Arbeitsabläufen, mit dem sich Aufgaben planen und Daten zwischen vielen der Apps, Tools, Plattformen und Dienste verschieben lassen. Wird wohl auch bei KI-Agenten eingesetzt.

Die Software bietet einen visuellen, knotenbasierten Editor zum Erstellen von Automatisierungen von komplexen Geschäftsprozessen und unterstützt Self-Hosting als auch einen Managed Cloud Service.

n8n sei in Node.js und TypeScript implementiert, schreibt die Wikipedia – und Workflows werden als gerichtete Graphen von Knoten modelliert. Für die horizontale Skalierung werden im Warteschlangenmodus Worker-Prozesse ausgeführt, die Jobs von einem Broker verarbeiten, heißt es.

Schwachstellen bei n8n

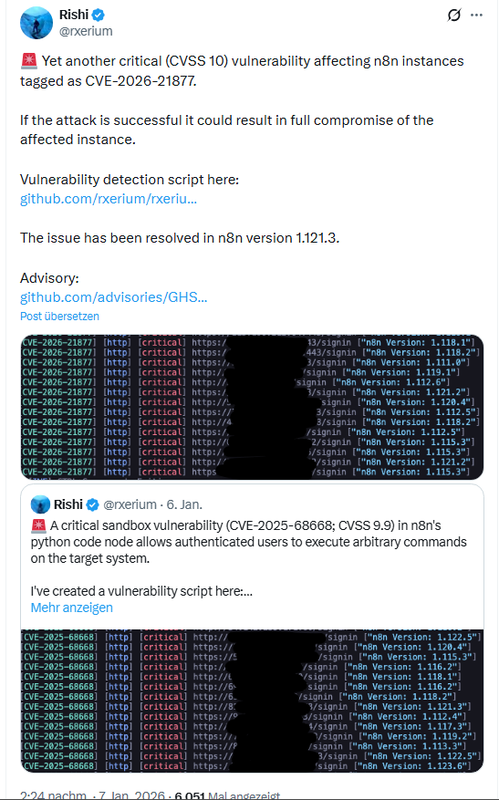

Mir sind die letzten Tage immer mal wieder Tweets mit Hinweisen auf Schwachstellen in n8n untergekommen. Nachfolgender Screenshot fasst zwei Meldungen zusammen.

Da sind in den letzten Tagen gleich zwei kritische Schwachstellen bekannt geworden, die es in sich haben.

Authentifizierungsschwachstelle CVE-2025-68668

Die Schwachstelle CVE-2025-68668 wurde zum 26. Dezember 2025 öffentlich und ist mit einem CVSS 3.1-Score von 9.8 als kritisch eingestuft. Sie ist unter Arbitrary Command Execution in Pyodide based Python Code Node dokumentiert.

Im Python Code Node, der Pyodide verwendet, besteht eine Sandbox-Bypass-Sicherheitslücke, d.h. ein Ausbruch aus der Sandbox ist möglich. Ein authentifizierter Benutzer mit der Berechtigung zum Erstellen oder Ändern von Workflows kann diese Sicherheitslücke ausnutzen, um beliebige Befehle auf dem Hostsystem auszuführen, auf dem n8n läuft, und dabei dieselben Berechtigungen wie der n8n-Prozess zu verwenden. Die Schwachstelle besteht von Version 1.0.0 bis vor 2.0.0, wurde aber mit der n8n-Version 2.0.0 behoben. Es gibt zudem Workarounds, die in CVE-2025-68668 beschrieben sind.

Fürs Protokoll – zum 19.12.2025 gab es die RCE-Schwachstelle CVE-2025-68613 in den Versionen ab 0.211.0 und vor 1.120.4, 1.121.1 und 1.122.0.

Remote Code Execution (RCE)-Schwachstelle CVE-2026-21877

Bei CVE-2026-21877 handelt es sich um einen Remote Code Execution-Schwachstelle (RCE), die zum 6. Januar 2026 öffentlich wurde und mit einem CVSS-Base-Score von 9.9 bewertet wird. Sowohl selbst gehostete als auch n8n Cloud-Instanzen sind davon betroffen.

In den Versionen 0.121.2 und darunter kann ein authentifizierter Angreifer möglicherweise mithilfe des n8n-Dienstes bösartigen Code ausführen. Dies könnte zu einer vollständigen Kompromittierung führen und sowohl selbst gehostete als auch n8n-Cloud-Instanzen beeinträchtigen. Dieses Problem wurde in Version 1.121.3 behoben. Administratoren können das Risiko verringern, indem sie den Git-Knoten deaktivieren und den Zugriff für nicht vertrauenswürdige Benutzer einschränken. Es wird jedoch empfohlen, auf die neueste Version zu aktualisieren.

Unauthenticated File Access-Schwachstelle CVE‑2026‑21858

Beim Schreiben dieses Beitrags bin ich dann auf die Schwachstelle CVE‑2026‑21858 gestoßen, die von FieldEffekt zum 7. Januar 2026 als "Ni8mare" veröffentlicht wurde. Die Schwachstelle hat einen CVSS Base Score von 10.0 (höchst möglicher Wert), da sie ohne Authentifizierung ausgenutzt werden kann, nur eine geringe Angriffskomplexität erfordert und zu einer vollständigen Kompromittierung des Host-Systems führen kann. Die Schwachstelle betrifft selbst gehostete Instanzen ab 1.65.0 und bis vor Version 1.121.0. Als Workaround ist die Deaktivierung des öffentlichen Zugriffs denkbar. Administratoren sollten auf 1.121.0 aktualisieren.

Der verlinkte FieldEffekt-Beitrag befasst sich mit allen drei Schwachstellen und empfiehlt ein dringendes Upgrade der n8n-Software. Es gibt eine yaml-Regel, um Instanzen mit der Schwachstelle CVE-2026-21877 aufzuspüren. Die Kollegen von Bleeping Computer haben hier noch was zur Ni8mare-Schwachstelle geschrieben.

Wenn ich mir nun vorstelle, dass n8n zur Automatisierung bei AI-Bots und Agenten verwendet wird, kommt doch irgendwie ein ungutes Gefühl auf, um es vorsichtig zu umschreiben. Wird n8n als Software bei euch eingesetzt?

MVP: 2013 – 2016

MVP: 2013 – 2016

Nutzen wir über eine Agentur betreut im Self Hosting – aber wie immer auch hier: klar ist krass, aber Software aktuell halten hilft…

https://www.youtube.com/watch?v=JeILsdGFrmc: Bei Minute 01:22 über den CEO: "Das Programmieren hat er sich selbst beigebracht."

Das eigentliche Gespräch beginnt bei Minute 02:52. Hier öffnet sich die sprichwörtliche Büchse der Pandora. Ein vordergründig schönes Gefäss in dem der Schrecken lauert! Angesichts der Firmenphilosophie "connect everything to anything" und der artikelgegenständlichen Lücken im Bereich Authentisierung/Autorisierung ist Arges zu befürchten.

Und das Ding hat laut Handelsblatt schon 2,5 Mrd. USD eingeworben!

Beachte auch (1), ein Beitrag auf dem Kanal von Sequoia Capital Partner, jener Bude, die beim Untergang der Kryptowährungsbörse FTX 213,5 Millionen USD (2) abschreiben musste. Ich hoffe ich konnte mit diesem Hinweis dem "ungutes Gefühl" des Artikelverfassers ausreichend Nahrung geben ;-)

_

(1) https://www.youtube.com/watch?v=RUHU-w4Lz1I

(2) https://www.heise.de/news/Kryptowaehrungsboerse-FTX-Ruf-ruiniert-Vermoegen-eingefroren-und-jetzt-insolvent-7337599.html

Das freut den Vibe Coder, wenn er denn mitbekommt, dass er betroffen ist…

Alle mir bekannten "IT-Services" Bastelbuden verwenden heute u.a. begeistert n8n, meist für Dinge mit "KI" Anbindungen, dabei ohne Sinn und Verstand was DSGVO angeht. Früher wurde da viel mit make gebastelt…

Ihr wärt überrascht wo solches Zeug überall eingesetzt wird. Auch bei nahmhaften Firmen. ;)

Software ist per se ein Problem, wenn dann noch ein Tool drübergestülpt wird, dass Zugangsdaten zu allen verschiedenen Systemen hat, Ultraflexibel ist und somit mühsame Prozesse automatisiert werden können. Tja, das ist objektiv gesehen nicht wirklich beherrschbar, egal wer das programmiert. Auch wenn es teilweise massive Arbeitserleichterungen bringt.

In der Firma von Bekannten wurde versucht, „Prozesse zu automatisieren". Kurz darauf stellte sich plötzlich heraus, dass viele der eingesetzten Spezialanwendungen keine Schnittstellen hatten. Das Management wollte davon jedoch nichts wissen, obwohl es eine nachprüfbare Tatsache war. Hauptargument war wohl, dass man einen Teil des Backends jederzeit austauschen könne. Ich weiß nicht mehr, ob es n8n oder eine andere Software war.

Statt auf vorhandene, herstellerseitig unterstützte Schnittstellen zu setzen, wurde alles selbst gebastelt – teilweise sogar trotz gut funktionierender Schnittstellen. Das Ergebnis: Es wurde praktisch nichts automatisiert, weil es nichts zu automatisieren gab. Es wurde lediglich eine zusätzliche Komponente dazwischengeschaltet, die keinen echten Mehrwert brachte.

Als die Produktionssoftware später umgestellt wurde, musste ohnehin alles neu gemacht werden. Erneut musste man sich mit sämtlichen Schnittstellen befassen, da sich einiges geändert hatte. Ich weiß nicht mehr genau, ob die Software dabei komplett fallengelassen wurde oder ob die Aufgabe von einem separat beauftragten Dienstleister dann doch umgesetzt wurde. Möglicherweise musste auch eine zusätzliche Zwischenschnittstelle programmiert werden. Dann wären aus zwei Programmen mit zwei Schnittstellen vier Programme mit sechs Schnittstellen geworden…..