Die KnowBe4 Threat Labs informieren über eine ausgeklügelte Dual-Vektor-Kampagne, die die Bedrohungskette nach der Kompromittierung von Anmeldedaten demonstriert. Anstatt maßgeschneiderte Malware einzusetzen, umgehen die Angreifer die Sicherheitsperimeter, indem sie IT-Tools missbrauchen, denen von IT-Administratoren vertraut wird. Indem sie sich einen „Generalschlüssel" für das System verschaffen, verwandeln sie legitime Remote Monitoring and Management (RMM)-Software in eine dauerhafte Backdoor.

Die KnowBe4 Threat Labs informieren über eine ausgeklügelte Dual-Vektor-Kampagne, die die Bedrohungskette nach der Kompromittierung von Anmeldedaten demonstriert. Anstatt maßgeschneiderte Malware einzusetzen, umgehen die Angreifer die Sicherheitsperimeter, indem sie IT-Tools missbrauchen, denen von IT-Administratoren vertraut wird. Indem sie sich einen „Generalschlüssel" für das System verschaffen, verwandeln sie legitime Remote Monitoring and Management (RMM)-Software in eine dauerhafte Backdoor.

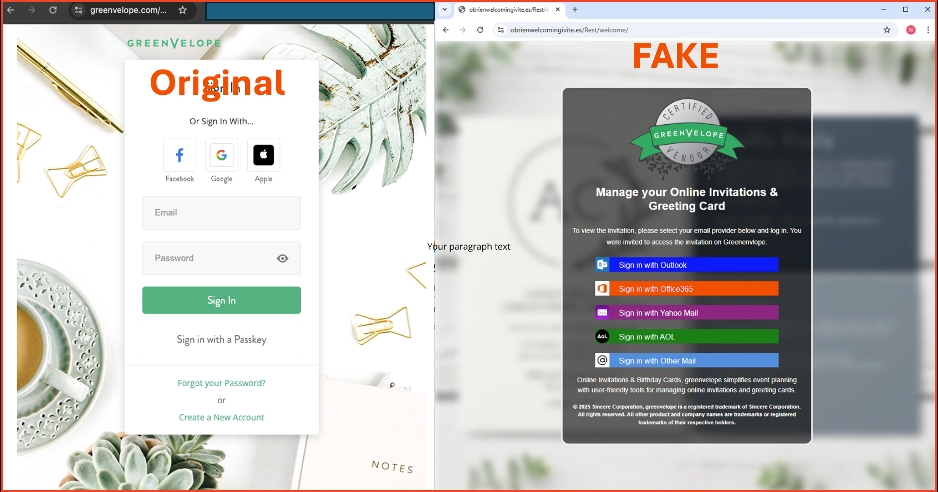

Die beobachtete Kampagne verläuft in zwei unterschiedlichen Phasen: Zunächst werden durch gefälschte Einladungsbenachrichtigungen Zugangsdaten gesammelt, anschließend werden diese Zugangsdaten dazu missbraucht, legitime RMM-Software zu installieren, die einen dauerhaften Backdoor-Zugang zu den Systemen der Opfer herstellt.

Credential Harvesting

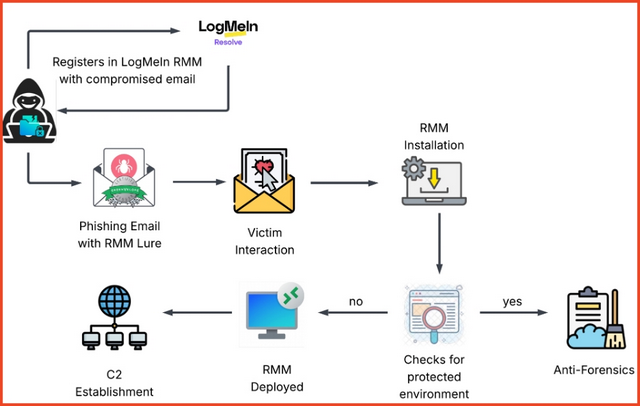

Der Angriff beginnt mit einer Phishing-E-Mail, die als Einladung von Greenvelope getarnt ist. Greenvelope ist ein US-amerikanischer Servicedienstleister für Firmenveranstaltungen und Hochzeiten, deshalb sind die „Social-Engineering-Indikatoren" subtil. Opfer, die auf die Einladung klicken, werden zu einer sehr überzeugenden gefälschten Anmeldeseite weitergeleitet, die dazu dient, ihre Anmeldedaten zu erfassen.

Abbildung 1: Beispiel einer echten GreenVelope-Anmeldeseite im Vergleich zur gefälschten Anmeldeseite (Quelle: KnowBe4 2026)

Der Diebstahl gültiger Anmeldedaten ist nicht das endgültige Ziel, sondern der entscheidende Schritt für die zweite Phase dieser Angriffsstrategie.

RMM Development

Für den Angreifer ist ein gültiges Passwort nicht das Endziel, sondern lediglich das Mittel zum Zweck. Sobald die Anmeldedaten gesichert sind, generieren die Angreifer legitime RMM-Zugriffstoken. Diese Token werden dann in Folgeangriffen über eine Datei namens „GreenVelopeCard.exe" eingesetzt, um einen dauerhaften Fernzugriff auf die Systeme der Opfer herzustellen.

Durch die Verwendung von legitim signierter Software eines vertrauenswürdigen Anbieters kann die Malware viele Sicherheitslösungen umgehen, die auf signaturbasierter Erkennung beruhen.

Abbildung 2: Vollständiger Angriffsablauf vom Diebstahl von Anmeldedaten über die Bereitstellung von RMM bis hin zum dauerhaften Zugriff (Quelle: KnowBe4 2026)

Abbildung 2: Vollständiger Angriffsablauf vom Diebstahl von Anmeldedaten über die Bereitstellung von RMM bis hin zum dauerhaften Zugriff (Quelle: KnowBe4 2026)

Präventive Maßnahmen

Angesichts solcher sich schnell entwickelnder Taktiken können sich Sicherheitsteams nach Ansicht von KnowBe4 keine abwartende Haltung mehr in Bezug auf die Aufklärung der Benutzer leisten. Sie müssen schnell handeln, um diesen ausgeklügelten Bedrohungen entgegenzuwirken. Human Risk Management (HRM) bietet hierfür den Rahmen, indem es die traditionellen Silos zwischen Threat Research und Security Awareness aufbricht.

Eine HRM-Plattform synthetisiert kontinuierlich Verhaltensdaten, Produkttelemetrie und Echtzeit-Bedrohungsinformationen, um Risikobewertungen für jeden einzelnen Benutzer zu generieren. Dieser datengesteuerte Ansatz ermöglicht es der Plattform, technische Kontrollen und hyper-personalisierte Schulungen zu automatisieren, um einzugreifen und Benutzer zu coachen. Der effektivste Weg, diese Verteidigung aufzubauen, besteht darin, Phishing-Vorfälle – wie den „Greenvelope"-Missbrauch – in eine simulierte Phishing-Kampagne umzuwandeln. Dadurch wird ein hochpräzises Training ermöglicht, das die Benutzer in die Lage versetzt, komplexe Bedrohungen in Echtzeit zu erkennen und zu melden.

Fazit

Um das Risiko von RMM-basierten Angriffen zu mindern, sollten Sicherheitsteams eine Reihe von Sofortmaßnahmen priorisieren, dazu zählen die Suche nach bereitgestellten IOCs, die Blockierung identifizierter C2-Domänen und die Überwachung nicht autorisierter RMM-Installationen und Nutzungsmuster. Mehr zum Thema findet sich im Artikel The Skeleton Key: How Attackers Weaponize Trusted RMM Tools for Backdoor Access.

MVP: 2013 – 2016

MVP: 2013 – 2016

RMM … das ist Brot und Butter Geschäft vieler IT Dienstleister. mit einem Werkzeug viele Kunden betreuen, mit einem Arbeitsaufwand/Prozess einen Multiplikator generieren, der sich oft verkaufen lässt.

Valides, kaufmännisch gutes Konzept.

die Gefahr einer solchen zentralen Schnittstelle ist jedem klar, der damit arbeitet. jeder pokert drauf, das sein Umgang mit den Zugängen seiner Mitarbeiter sehr ordentlich ist und das Werkzeug selber keine Lücken hat.

ich drücke euch die Daumen

Wir setzen aus diesem Grund keinerlei RMM Software ein.

Das ist ja nicht das Problem, eher dass die Angreifer ihren eigenen RMM Client auf den Zielsystemen verteilen als Backdoor verteilen.

RMM Agents brauchen in der Regel aber Admin Rechte zum installieren, d.h. das Ziel dafür werden eher Admins sein.

Was sagt der Artikel jetzt Neues? Ich verspüre den Geruch von KnowBe4 Eigenwerbung und Schlangenöl.

Seit Jahrzehnten ist bekannt, dass die größten Gefahren für Unternehmen über Desktop-Sharing Zugänge wie RDP, Teamviewer, Anywhere (und eben RMM) kommen. Ein absolut typische Szenario eines Supply-Chain Angriffes.

Ich sage schon länger, dass installierte Teamviewer, Anydesk und RMMs Problem und keine Lösung sind und verweise immer auf den Verizon Data Breach Investigation Reports (DBIR), einer der größten und besten Reports seit Jahrzehnten:

Das ist ja alles richtig,

aber wie sollen die Dienstleister auf die Systeme zugreifen, um bei Problemen zu helfen?

Aktuell nutzen wir TeamViwer Host und der Dienst wird nur bei bedarf aktiviert und täglich automatisch wieder gestoppt.

Falls jemand eine bessere Lösung hat, dann immer her damit.

Grüße, T

VPN rein, wäre der Anfang. der Weg dahinter ist eine Frage "was" du administrieren willst/musst und was die Netzwerktrennung vorschreibt. ausgehend von einem Jumpsystem,

für Clients evtl mit der MS eigenen RU. Server wenn nötig per RDP, evtl gibt es Konsolen zur Installation an einen System wie RSAT Tools oder Deployment Software etc.

VPN ist sicher eine gute Lösung. Bei der Wartung von Software auf Servern ist das oft keine Option. Die Software Dienstleister bieten diese Möglichkeit meistens nicht an. Zum Teil hat man auch keine Wahlmöglichkeit, sondern muss das akzeptieren was der Anbieter nutzt.

Zudem wäre bei VPN noch MFA ein Problem bei Systemhäusern, wenn noch eine APP benötigt wird. Das wird kaum ein Anbieter akzeptieren.

Da holt ein die Realität schnell ein.

Grüße, T

dein Netzwerk, deine Regeln.

wer von außen rein möchte muss sich dran halten.

ein Systemhaus, das ein Problem mit der Anwendung von MFA hat, ist der falsche Partner.

als Dienstleister kannst du diese Infrastruktur beim Kunden aufbauen und betreiben. ich will jetzt nicht schreiben "das haben wir früher immer so gemacht", aber VPN ist sowieso für Home-Office zu Corona Zeiten flächendeckend gekommen.

btw: VPN, bzw. jeder Zugang von außen, ohne MFA ist nicht versichert. wer eine Cyberversicherung hat, kann sie kündigen, sie wird nicht zahlen

> ein Systemhaus, das ein Problem mit der Anwendung von MFA hat, ist der falsche Partner.

100% ACK! Jemand der seinen Job richtig macht muss immer wissen, wer, wann, wo Zugriff genommen hat. Rückwirkend für mindestens die letzten 6 Monate und jederzeit in der Lage, dieses aufzeichnen und unterbinden zu können.

Leider führen sich die typischen Systemhäuser aus Faulheit und Bequemlichkeit hier unmöglich auf. Ich hatte mal einen, der meinte tatsächlich seinen Support einstellen zu können nur weil ich ihm Guacamole mit 2FA und einem Jumphost mit namentlicher Anmeldung des Supporters abverlangte. "Da müsste ja jeder Techniker von uns Zugangsdaten bekommen" – "Ja, richtig. Das ist dann so." – "Ne, das ist zu viel Arbeit für uns". "Stellen Sie sich mal vor, ich will dann auch noch von jedem Mita

Das ganze musste bis zur Geschäftsführung eskalieren, bis ich den Dienstleister freundlich und bestimmt auf seine eigene AGB hingewiesen habe.

Leider vergessen viele Ihren Jobtitel und/oder haben keinen Arsch in der Hose, das einmal bis zum Ende durchzuziehen.

(P.S. wobei ich VPN aus zwei Gründen für weniger gut finde: Häufig muss der Externe dann an seinem System Client-Software installieren oder Systemänderungen vornehmen können, was viele nicht können. Und zweitens gebe ich dann immer ein ganzes Netzwerk frei ohne zu wissen, wer tatsächlich drin ist. Aber das ist eine andere Diskussion. Guacamole braucht beim Dienstlester nur einen popeligen Webbrowser mit Internetzugriff.

Management externer Dienstleister

https://blog.jakobs.systems/blog/20231010-supplychain-management/

Hey Thomas, interessanter Artikel. Wo aber besteht der tatsächliche Sicherheitsgewinn von Guacomole vs. einer anderen Fernwartungssoftware welche bei Bedarf auf einem Jump-Host ausgeführt wird? Open-Source?

Am Ende ist es im Grunde doch auch "nur" ein zusätzlicher Jump-Host zum Jump-Host der zusätzlich gewartet werden muss. Möglicherweise einer der permanent "online" ist, der Dienstleister immer drauf kann und selber Zugriff auf die verschiedenen, eigentlich getrennten Netzwerk hat. Sprich man schafft eine Ebene wo verschiede Netzwerke wieder "gemischt" werden. Klar beides Designfragen – man kann auch mehrere machen – was aber den Verwaltungsaufwand zusätzlich erhöht. Dafür hat man aber bessere Nachweise.

Mir sind die ganzen Fernwartungen per se schon ein Gräuel, aber daran vorbei ist oft auch nicht möglich.

VPN für Fernwartung mochte ich persönlich noch nie. Man macht offiziell aussenstehende Computer zum Teil des eigenen Netzwerks. Das ist irgendwie schon im Ansatz fragwürdig. *schulterzuck*

Tja, leider wird häufig an anderer Stelle entschieden was gemacht wird. Und da sind andere Prioritäten wichtiger, auch wenn ein grundlegendes Verständnis für IT Sicherheit vorhanden ist.

Aber danke für die Denkansätze.

Grüße, T

manchmal muss man den Kampf gegen Windmühlen führen :-)

letztlich ist es auch dein Selbstschutz. wenn es knallt, wer ist schuld?

ich mag den Gedanken nicht, wider besseren Wissens zu handeln