Kleiner Nachtrag in Sachen Sicherheit. CERT-Bund hat bereits Ende Januar 2026 eine Warnung herausgegeben. Bei einem Internetscan wurden 2.500 VMware ESXi-Server gefunden, die aus Sicherheitsgründen nicht per Internet erreichbar sein sollten. Zudem gibt es aktuell Meldungen, dass VMware ESXi-Server-Instanzen über die alte Schwachstelle CVE-2025-22225 von Ransomware -Gruppen angegriffen werden.

Kleiner Nachtrag in Sachen Sicherheit. CERT-Bund hat bereits Ende Januar 2026 eine Warnung herausgegeben. Bei einem Internetscan wurden 2.500 VMware ESXi-Server gefunden, die aus Sicherheitsgründen nicht per Internet erreichbar sein sollten. Zudem gibt es aktuell Meldungen, dass VMware ESXi-Server-Instanzen über die alte Schwachstelle CVE-2025-22225 von Ransomware -Gruppen angegriffen werden.

VMware ESXi-Servern im Internet erreichbar

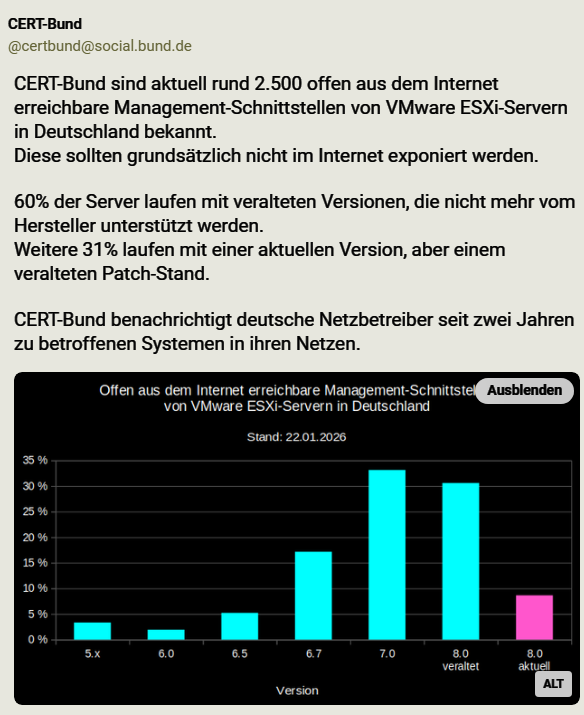

Die Information, die von CERT-Bund auf Mastodon gepostet wurde, lautet, dass CERT-Bund aktuell rund 2.500 offen aus dem Internet erreichbare Management-Schnittstellen von VMware ESXi-Servern in Deutschland bekannt seien.

Das Problem: 60% der Server laufen mit veralteten Versionen, die nicht mehr vom Hersteller unterstützt werden. Weitere 31% laufen mit einer aktuellen Version, aber einem veralteten Patch-Stand. VMware ESXi-Server sollten mit ihrer Management-Schnittstelle grundsätzlich nicht im Internet exponiert werden. Denn diese Instanzen sind angreifbar.

CERT-Bund benachrichtigt deutsche Netzbetreiber seit zwei Jahren zu betroffenen Systemen in ihren Netzen. Aber offenbar kommen diese Benachrichtigungen nicht an, werden nicht gelesen oder nicht verstanden. Golem hatte zeitnah hier zudem eine CISA-Warnung vor der vCenter Server-Schwachstelle CVE-2024-37079 aus 2024 aufgegriffen, die wohl verstärkt angegriffen wird.

Ransomware-Angriffe auf VMware ESXi-Server

Zudem habe ich aktuell bei den Kollegen von Bleeping Computer die Meldung gesehen, dass Ransomware-Angriffe über alte Schwachstellen auf VMware ESXi-Server erfolgen.

Die Kollegen haben eine Warnung der US-Cybersicherheitsbehörde CISA aufgegriffen. Laut CISA haben Ransomware-Gruppen begonnen, die hochgradig kritische Schwachstelle CVE-2025-22225 in VMware ESXi auszunutzen. Diese Schwachstelle, die einen Ausbruch aus der Sandbox ermöglicht, war zuvor in Zero-Day-Angriffen verwendet worden, ist aber seit März 2025 bekannt.

Broadcom hatte zeitnah im März 2025 diesen Sicherheitshinweis veröffentlicht und gleichzeitig die Schwachstellen CVE-2025-22224, CVE-2025-22225 und CVE-2025-22226 in VMware ESXi, Workstation und Fusion durch Updates schlossen. Laut der US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) wird CVE-2025-22225 nun in Ransomware-Kampagnen für Angriffe verwendet.

MVP: 2013 – 2016

MVP: 2013 – 2016

Und Shodan vermeldet für Deutschland noch immer 5.671 Exchange Server die mit TLS 1.0/1.1 laufen, ganze 352 gar nur mit SSL – Manche lernen nur durch Schmerzen…

Wobei ich das "Lernen" in Frage stellen würde. Da ist eher nur Schmerz.

Bisher wohl keine großen Opfer. Solange wird es auch so bleiben…

Das bei BleepingComputer erwähnte und verlinkte CISA Update ist aus dem Jahre 2025.

Published: 2025-03-04

Updated: 2025-03-04

Quelle: https://www.cve.org/CVERecord?id=CVE-2025-22225

Warum im verlinkten Artikel als aktuelles Datum: "February 4, 2026 12:38 PM" ausgegeben wird – ohne weiteren Link auf die Original Aussagen von CISA – sieht mir eher nach: "eine Sau durchs Dorf treiben" aus.

Das gleiche bei https://wid.cert-bund.de/portal/wid/kurzinformationen : man muss schon sehr weit über Januar'26 zurückscrollen …

In Deutschland:

17 Exchange 2000

144 Exchange 2003

23 Exchange 2007

300 Exchange 2010

790 Exchange 2013

8785 Exchange 2016

7885 Exchange 2019

und nur 2523 Exchange SE.

Aber in anderen Ländern sieht es ähnlich gruselig aus.

Weltweit sind noch über 5000 Exchange 2010 am Netz und über 7000 Exchange 2013.

Also Versionen, die schon seit vielen Jahren keine Updates mehr bekommen und daher als ungepatcht einzustufen sind.

Was ist denn an Exchange 2016/2019 schlecht? evtl haben die alle ESU gekauft?

Möchte nicht wissen wieviele Honeypots dabei sind….

Gruslig, was sind da für Stümper am Werk?

Mit solchen Aussagen wäre ich vorsichtig. Wären es Stümper, wären die Kisten wohl schon längst weg vom Fenster. Eher sind es Leute die ihr Handwerk verstehen und wissen, dass man nicht immer das neuste braucht. Die können ihr System auch absichern, ohne die niemals endenen patches zu brauchen.

Stümper sind eher diese, die glauben, nur weil es keine patches mehr gibt, deren Systeme instant von 24h im arsch sind. Das sind Leute, die nichts verstehen und das fressen was man ihnen gibt und glücklich sind.

Wissen, ein System zu härten und abzusichern, macht aus Leuten keine Stümper.

Haben auch ein internationalen Kunden mit exchange 2010…. Und hey, er lebt. Ein Wunder, oder?

2 KMUs mit 2016er, leben noch…. Uiuiui.

Ja, Up-to-date, alles gut, aber seit Windows 10 aufgekommen ist, glauben irgendwie sehr viele, dass die Welt direkt ex geht, wenn mach nicht up-to-date ist.

Solche spinner wie du verkaufen den Endkunden Produkte für zig tausend und bekommen es dennoch nicht auf die Kette.

Andere fahren noch XP und werden von einer ganz anderen Ecke angegriffen, erfolglos.

Mittlerweile ist eher fast so, desto älter die Systeme, umso sicherer. Die meisten Angriffe gehen auf die meist verbreitesten mit den 0day Lücken. Aber, das nur so ein Gedanke, keine Beweise.

Nein, was du schreibst hat aus meiner Sicht kein Hand und Fuß.

Ich kann ein altes VMware betreiben, aber wenn ich den Betreibern zutraue, dass sie alte Software "härten" können, dann wären die Management Schnittstellen nicht offen im Internet, sondern hinter einem VPN oder SSH Zugang versteckt und würden in solchen Listen/ in shodan nicht auftauchen.

Da die Management Schnittstellen öffentlich sichtbar sind, handelt es sich um bewusst auffindbare honeypots oder ungehärtete Systeme betrieben von Stümpern.

+1

Hm, wenn man keine Argumente hat, dass beleidigt man halt eben den Überbringer der schlechten Nachrichten, hm?

Ich bin beim Froschkönig. Wer nicht patcht, stümpert. Sollte gerade bei 0-Days klar sein.

Ja, auch Du hast Recht: Natürlich muss es nicht immer das neueste sein. Aber wenn es nicht das neueste ist, sollte man wenigstens das Verständnis mitbringen, dass eine alte, ungepatchte (hier 0-Day) und weit verbreitete Lösung immer ein wahrscheinlicheres Ziel ist, als alles andere.

Das sollte jeder Auszubildende eigentlich bereits wissen!

my2cents

*klimperl*

Man kann es sich auch schön reden.

"Über das Internet erreichbar" sagt noch lange nichts darüber aus, ob sie die genannten Sicherheitslücken besitzen und diese ausnutzbar sind. Sicherlich ist es "Best Practice", diese nur aus einem gesicherten Management-Netz heraus erreichbar zu machen, aber das galt zu Zeiten, in denen VMware noch nicht böse war und man solche Installationen komplett on-premise betreiben konnte.

Beim in den Kommentaren genannten Exchange übrigens erst recht, mindestens die OWA muß ja internetseitig erreichbar sein, das ECP dagegen eher nicht.

Man kann ESX auch immer noch komplett On-Premise betreiben, man muss nicht in die Cloud gehen, auch wenn das Produkt inzwischen als "Cloud Foundation" vermarktet wird.

Managementschnittstellen gehören nicht offen ins Internet, am besten nicht mal offen ins "normale" interne Netz, sondern in ein gesondertes Managementnetz, auf das nur berechtigte Personen überhaupt draufkommen.

Und was Exchange bzw. OWA betrifft: Da schaltet man sinnigerweise eine WAF bzw. einen entsprechenden Proxy davor, damit die Ports halt nicht direkt am Exchange landen.

Wenn man die oben angegebenen Versionnummern betrachtet, muss man das in Kürze so zusammen fassen, dass die allesamt verwundbar sind.

Ein OWA kann man auch in einem VPN betreiben, wurde eine Zeit lang (bei bekannten Zerodays auch immer wieder mal von Spezialisten empfohlen.)