Werbung – Das Zero-Trust-Modell ist heute essenziell für Cybersicherheit. Es minimiert menschliche Fehler und bietet maximalen Schutz in einer sich ständig verändernden digitalen Welt. Doch ein zentraler Punkt wird oft übersehen: der Schutz des Active Directory (AD).

Werbung – Das Zero-Trust-Modell ist heute essenziell für Cybersicherheit. Es minimiert menschliche Fehler und bietet maximalen Schutz in einer sich ständig verändernden digitalen Welt. Doch ein zentraler Punkt wird oft übersehen: der Schutz des Active Directory (AD).

Zero Trust ist ein umfassendes Konzept, das je nach Organisation unterschiedlich umgesetzt wird. Grundsätzlich geht es darum, implizites Vertrauen zu eliminieren. Das geschieht durch strenge Identitätsprüfung, klare Segmentierung und kontinuierliches Monitoring.

Gerade in komplexen und oft undurchsichtigen Bedrohungslandschaften ist das entscheidend. Unternehmen arbeiten heute in hybriden Umgebungen, die zahllose Angriffspunkte bieten: Remote-Arbeitskräfte, Drittanbieter, Cloud-Dienste, alles potenzielle Einfallstore für Angreifer.

Das Zero-Trust-Konzept basiert auf drei zentralen Prinzipien:

- Explizite Überprüfung: Meist über Multi-Faktor-Authentifizierung (MFA). Automatisierung sorgt dafür, dass kein Fehler oder Manipulation möglich ist.

- Minimalrechteprinzip: Jeder Nutzer erhält nur die Rechte, die er wirklich für seine Aufgaben braucht, keine Ausnahme, weder für IT-Mitarbeiter noch für die Geschäftsführung.

- Gehen Sie davon aus, dass Sie gehackt wurden: Stellen Sie sich vor, Sie wären täglich Ziel eines Angriffs. Prüfen Sie Verschlüsselung, überwachen Sie Bedrohungen und stärken Sie Ihre Verteidigung proaktiv.

Authentifizierungs-Gateway

Wo passt das AD in Zero Trust? Ganz einfach, es ist der Ausgangspunkt jeder Strategie. Frost & Sullivan sagt, das AD, "hält die Schlüssel zu Ihrem Königreich". Rund 90 % der Global-Fortune-1000-Unternehmen nutzen AD als Hauptwerkzeug für Authentifizierung und Autorisierung.

Trotz der eingebauten Sicherheitsmechanismen ist das AD ein beliebtes Angriffsziel. Hacker nutzen kompromittierte Konten oder schwache Passwörter, um Fuß zu fassen. Anschließend eskalieren sie Rechte über Methoden wie Passwort-Spraying oder Kerberoasting.

Schauen wir uns einige der typischen Schwachstellen an, die in AD-Audits regelmäßig identifiziert werden.

Zu viele Rechte

Microsoft weist darauf hin, dass "Credential-Theft-Angriffe davon abhängen, dass Administratoren bestimmten Konten übermäßige Rechte gewähren". Administratorrechte sollten streng auf diejenigen beschränkt werden, die sie wirklich für konkrete Aufgaben benötigen, die mehrere AD-Domains betreffen oder erhöhte Berechtigungen erfordern. So begrenzen Sie den Schaden im Falle eines Angriffs effektiv. Das gilt für alle, von IT-Mitarbeitern bis hin zur Geschäftsführung.

Nachteile der Delegation

Unkontrollierte Delegation ist ein weiteres großes Risiko. Sie erlaubt es Diensten, sich über ein Ticket Granting Ticket (TGT), das im Speicher abgelegt und wiederverwendet wird, als beliebiger Nutzer auszugeben. Das TGT ist in der gesamten Domäne gültig. Kommt ein Angreifer an dieses Ticket, kann er Nutzer imitieren und auf sensible Ressourcen zugreifen.

Stale Admin-Konten

Unbenutzte oder verwaiste Servicekonten bieten Angreifern unbemerkten Zugriff. Konten sollten nur die Rechte besitzen, die für ihre jeweiligen Aufgaben notwendig sind. Regelmäßige Audits sind entscheidend, um solche Altlasten zu identifizieren und zu entfernen.

Schwache Passwörter

Auch heute noch ist das Passwort die Basis jeder Sicherheit. Bei Kerberoasting Angriffen fordern Angreifer Service Tickets an und versuchen anschließend, diese offline zu entschlüsseln. Schwache oder wiederverwendete Passwörter erleichtern diesen Prozess erheblich.

Das Problem angehen

Wie kann Zero Trust in Ihrer AD-Umgebung umgesetzt werden? Hier sind drei zentrale Ansätze:

- Mikrosegmentierung: Es ist wichtig, wertvolle Assets wie kritische Server oder Domain. Controller zu isolieren. So stellen Sie sicher, dass jede Authentifizierungsanfrage zuerst eine klar definierte Sicherheitsgrenze überwinden muss.

- MFA: Da Passwörter heute besonders gefährdet sind, setzt die AD-Sicherheit auf einen mehrschichtigen Ansatz. Dazu gehören Biometrie oder Einmalcodes per SMS oder E-Mail. MFA ist besonders wichtig für Nutzer und Dienste mit Zugriff auf Administrator-Tools und privilegierte Konten.

- Risikomonitoring: Da Bedrohungen sich ständig weiterentwickeln, ist es entscheidend, Risiken kontinuierlich zu bewerten und Nutzer- sowie Geräterisiken in Echtzeit zu prüfen. Verhaltenssignale wie Login-Muster oder Geolokalisierung sollten überwacht werden, damit Zugriffsentscheidungen bei Bedarf angepasst werden.

Warum Passwörter Priorität haben sollten

Das AD ist die Grundlage der Sicherheit und muss im Zentrum jeder Zero-Trust-Strategie stehen. Oft wird die richtige AD-Hygiene übersehen, was später Probleme verursachen kann. Beginnen Sie mit der Basis: Passwortsicherheit. Schwache Passwörter sind eine Einladung für Angreifer, um Zugriff auf Ihr AD zu bekommen.

Es gibt einfache Schritte, um die Passwortsicherheit deutlich zu erhöhen, während das AD im Zentrum Ihrer Zero-Trust-Architektur bleibt.

Passwort-Check durchführen

Zunächst sollten mögliche Schwachstellen sichtbar gemacht werden. Nur wer sie kennt, kann sie beheben. Specops Password Auditor ermöglicht ein kostenloses Read-Only-Audit des AD, das passwortbezogene Risiken erkennt.

Schwachstellen beheben und Sicherheit erhöhen

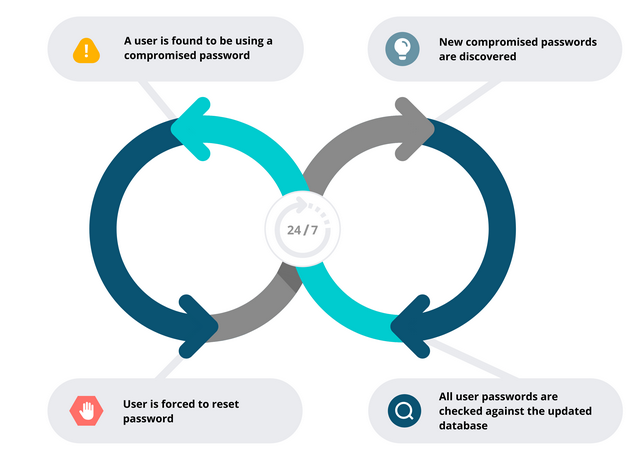

Sind die Risiken identifiziert, sorgen Sie für dauerhaften Schutz. Specops Password Policy unterstützt Best Practices im AD, erzwingt Komplexitätsregeln und blockiert bekannte offengelegte Passwörter, indem Konten mit einer Datenbank von über vier Milliarden geleakten Zugangsdaten abgeglichen werden.

Breached Password Protection List mit mehr als 4 Milliarden kompromittierten Passwörtern

Breached Password Protection List mit mehr als 4 Milliarden kompromittierten Passwörtern

Trotz MFA und weiterer Sicherheitsmaßnahmen bleiben Passwörter die Basis der Authentifizierung. Eine starke Passwortsicherheit ist ein entscheidender Bestandteil von Zero-Trust und schützt Ihr AD zuverlässig. Benötigen Sie Unterstützung? Sprechen Sie mit einem Specops-Experten.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich lese hier viel mit. Im Bereich der KKU ist sind die Themen Datensicherheit und was landläufig damit zu tun hat, mit Kopfschmerzen verbunden. Entweder es fehlt an Problembewusstsein oder das Budget oder an den richtigen IT-Betreuern. Das wird gefühlt immer gerne vernachlässigt.

Das Problem hat nicht nur die Öffentliche Verwaltung. Auch aus der privaten Wirtschaft kenne ich derartige Themen.

Die Ursachen gehen noch viel weiter: in der Regel haben die Unternehmen den Überblick über ihre IT-Infrastruktur verloren. "Historisch gewachsen" oder "wir haben hier und da mal was angepasst" (aber anscheinend nichts dokumentiert) sind da nur exemplarisch.

Das IT-Budget ist das größte Hemmnis überhaupt und reine Ressourcenverschwendung. Die IT hat zwei zentrale Aufgaben: zum einen den störungsarmen ("störungsfrei" ist utopisch) Betrieb gewährleisten und zum anderen die Unternehmensentwicklung technisch mitgestalten. Wofür Geld mit IT-Bezug ausgegeben wird, muss also zwangsläufig aus den Fachbereichen kommen, wo die Unternehmensführung sehr wohl weiß bzw. wissen sollte, mit welchen Prozessen sie Geld verdienen. Daraus ergeben sich automatisch auch Prioritäten, wobei es nicht sein sollte, dass Unterstützungsprozesse regelmäßig übergangen werden.

Bei der Unternehmensgründung lernt man eigentlich, wie wichtig die Fortführung des Businessplans und damit auch die fortlaufende Dokumentation von Änderungen in der Aufbau- und Ablauforganisation eines Unternehmens sind. Damit sollten am Ende auch das Risiko- und Qualitätsmanagement arbeiten können. Aber ja, viel Theorie. Die Praxis sieht leider anders aus.

Bisher waren alle IT-Infrastrukturen, die ich persönlich gesehen haben, das historische Ergebnis von unzähligen Bastelstunden.

guter Beitrag!

Ein gutes Passwortmanagement ist wichtig, sehr sogar, uns hilft Specops hier tatsächlich enorm. Das einzurichten war Anfangs tatsächlich einiges an Arbeit aber im laufenen Betrieb schauen wir da wöchentlich drauf und greifen nur noch in besonderen Fällen manuell ein, Specops automatiert da einiges. Mehrere Benutzer mit gleichem Passörtern tut es aber nicht automatisch zum Passwortwechsel auffordern, Benutzer mit Delegations kann es auch nur auflisten, automatisiert entfernen ist hier auch nicht zielführend, weil es leider Anwendungsfälle gibt, wo das leider zwingend erforderlich ist. Für "Stale" Accounts muss man am Besten was scripten, was die findet und deaktiviert. Und gelegentlich bekommen auch schon bereinigte Accounts wieder Delegations, warum ist dann meistens unklar. Aber das ist längst nicht alles, Admin-Tiering, zeitlich begrenzte Rechte und 2FA sind 3 weitere Bausteine, an die man sich dran wagen muss.

Und lasst mal das kostenlose Tool "Ping-Castle" über euer AD laufen, ihr werdet damit sicher feststellen, dass es abseits der Passwort-Sicherheit und Delegations bei Useraccounts noch zahlreiche andere Baustellen gibt, an die ihr ran müsst. Das schöne an Ping-Castle ist, dass es auch konkrete Hinweise/Anweisungen nennt, was zu tun ist. Die kostenlose Community-Version davon reicht erstmal, um die größten Lücken zu schließen. Wird viel Arbeit, verspreche ich euch.

Und was man unbedingt braucht, ist ein AD-Audit-Tool, mit dem man alle Änderungen am AD nachvollziehen kann und das einen bei gefährlichen Änderungen einen Alarm schickt. Ein gutes SIEM kann das leisten, spezialisierte Audit-Tools von Netwrix, Managengine, Solarwinds, der eine oder andere Antivirus macht das am Rande mit (bei Cynet hab ich das mal gesehen, war aber nur oberflächlich, SentinelOne soll hier besser sein), oder bei OnPrem starke DSPM-Systeme (z.B. Varonis oder Proofpoint).

Und da wären wir auch schon bei den Kosten… Z.B. so ein ausgewachsenes SIEM oder DSPM kostet richtig viel, das ist Geld, das man aus den Fachabteilungen für den Betrieb der Systeme nicht bekommt.

"Unbenutzte oder verwaiste Servicekonten bieten Angreifern unbemerkten Zugriff. "

Naja, nur wenn sie unsichere Passwörter haben oder? Wenn sie ein 20-stelliges Passwort haben sollte doch alles OK sein.

Weißt du, wie lange der Angreifer Zeit hat, das Passwort zu dekodieren? Er kann sich den Passworthash aus dem AD ziehen und dann Offline von ein paar GPUs oder vielleicht sogar bei OVH* entschlüsseln lassen, ohne in irgendwelche zeitliche Blockierungen zu laufen. Tools um die Hashes aus dem AD auszulesen, gibts zuhauf, , sogar als CMDlet für Powershell aus der Gallery, auch der hier angepriesene Specops Auditor macht das, um Benutzer mit doppelten und geleakten Passwörtern (bzw. Hashes) (HaveIbeenPawned-Daten) zu finden. Das ist alles nur eine Frage der Zeit und Rechenpower.

Nicht benötigte Accounts gehören deaktiviert und wenigstens nach gewisser Zeit gelöscht.

*OVH = frz. Server/Cloud-Hoster, bei dem man tatsächlich Rechenkapazität auf einem echten Quantencomputer mieten kann.