In den Sicherheitsprodukten für das Zugangsmanagement von BeyondTrust gibt es eine Schwachstelle CVE-2026-1731, die als kritisch eingestuft ist. Inzwischen werden Systeme über diese kritische Schwachstelle gezielt angegriffen, um Nutzersysteme zu kompromittieren. Die US-Behörde für Cybersicherheit, CISA, warnt nun vor CVE-2026-1731.

In den Sicherheitsprodukten für das Zugangsmanagement von BeyondTrust gibt es eine Schwachstelle CVE-2026-1731, die als kritisch eingestuft ist. Inzwischen werden Systeme über diese kritische Schwachstelle gezielt angegriffen, um Nutzersysteme zu kompromittieren. Die US-Behörde für Cybersicherheit, CISA, warnt nun vor CVE-2026-1731.

Was ist BeyondTrust?

Wenn ich es richtig mitbekommen habe, ist BeyondTrust der Name eines US-Unternehmens sowie einer Software-Suite von Cybersicherheitsprodukten, die Tools für privilegiertes Zugriffsmanagement (Password Safe, Endpoint Privilege Management), sicheren Fernzugriff (PRA) und Fernsupport umfasst. Die Software wird auch in Deutschland bzw. DACH angeboten und eingesetzt.

Die Schwachstelle CVE-2026-1731

Ich hatte es bisher nicht im Blog – der Hinweis auf eine Schwachstelle in BeyondTrust ist aber seit einigen Tagen bekannt. Zum 6. Februar 2026 wurde die Schwachstelle CVE-2026-1731 öffentlich. BeyondTrust hat diesen Sicherheitshinweis zum 6. Februar 2026 veröffentlicht und am 13. Februar 2026 aktualisiert. CVE-2026-1731 wird mit einem CVSSv4-Score von 9.9 als "kritisch" eingestuft.

BeyondTrust Remote Support (RS) und bestimmte ältere Versionen von Privileged Remote Access (PRA) enthalten eine kritische Sicherheitslücke, die die Ausführung von Remote-Code vor der Authentifizierung ermöglicht. Durch das Senden speziell gestalteter Anfragen kann ein nicht authentifizierter Remote-Angreifer möglicherweise Betriebssystembefehle im Kontext des Website-Benutzers ausführen. Betroffen sind folgende Produkte:

| Remote Support | 25.3.1 and prior |

|---|---|

| Privileged Remote Access | 24.3.4 and prior |

Das BeyondTrust-Sicherheitsteam hatte Ende Januar 2026 ungewöhnliche Aktivitäten auf einem einzelnen Remote Support-Gerät entdeckt. Ein externer Sicherheitsforscher bestätigt und validiert diese Aktivitäten anschließend und meldet die Schwachstelle in Remote Support und Privileged Remote Access an BeyondTrust.

Zum 2. Februar 2026 wurden die Patches (BT26-02-RS und BT26-02-PRA) veröffentlicht und automatisch auf allen Instanzen mit aktiviertem BeyondTrust-Update-Service bereitgestellt. BeyondTrust-SaaS-Instanzen wurden vollständig gepatcht. Weiterhin wurden in den Folgetagen Informationen im Kundenportal eingestellt und Kunden aufgefordert, die Updates zu installieren.

| Remote Support | Patch BT26-02-RS (v21.3 – 25.3.1) |

|---|---|

| Remote Support 25.3.2 and greater | |

| Privileged Remote Access | Patch BT26-02-PRA (v22.1 – 24.X) |

| Privileged Remote Access 25.1 and greater |

Zum 10. Februar 2026 wurde ein erster Exploit-Versuch beobachtet. Der Anbieter hat dann E-Mail-Benachrichtigung an alle aktiven selbst gehosteten Kunden gesendet, die noch keinen Patch installiert hatten.

Warnung der CISA

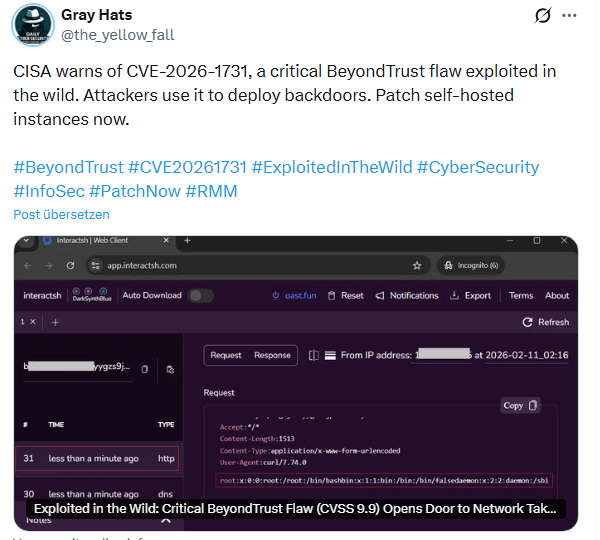

Inzwischen gibt es auf GitHub ein Script, welches die Ausnutzung demonstriert. Der Anbieter BeyondTrust schreibt, dass man man bei einer begrenzten Anzahl Kunden mit selbst gehosteten Lösungen Versuche gesehen habe, die kritische Sicherheitslücke (CVE-2026-1731) in seinen Remote Support- und Privileged Remote Access-Lösungen auszunutzen.

Die US-Cybersicherheitsbehörde CISA hat nun die Warnung vor der kritischen Schwachstelle CVE-2026-1731 in seinen Katalog der bekannten und ausgenutzten Schwachstellen aufgenommen. Setzt jemand aus der Leserschaft auf BeyondTrust? Ist die Schwachstelle zeitnah bekannt gewesen und wurde gepatcht?

MVP: 2013 – 2016

MVP: 2013 – 2016

Die Privileged Remote Access Variante wird scheinbar u.A. vom ERP Anbieter ProAlpha eingesetzt, um sich mit Kunden-Maschinen zu verbinden.

Automatisch gepatcht wird die Software in diesem Fall scheinbar nicht.

Im PoC wird außerdem ein Port 443 auf dem Server, wo die Software läuft, angesprochen – darüber direkt erreichbar zu sein gehört aber meines Wissens eigentlich nicht zur Standardinstallation der Software.

Meine Interpretation wäre also, dass es einer besonderen Konfiguration des BeyondTrust Client, wo dieser direkt ansprechbar ist, bedarf, damit das funktioniert?

Ich dachte, es so verstanden zu haben, dass der BeyondTrust Client sich immer von sich aus mit einem zentralen Server beim Hersteller verbindet um Remote-Sitzungen von sich aus aufzubauen, während ein Aufbau einer Sitzung von außen nicht möglich (und auch nicht Firewallseitig einzurichten) sein sollte – wie funktioniert also dieser Exploit?

"Die Privileged Remote Access Variante wird scheinbar u.A. vom ERP Anbieter ProAlpha eingesetzt, um sich mit Kunden-Maschinen zu verbinden."

Das ist korrekt, die sind auch kräftig dabei, Bestandskunden mit dem alten RemoteTool "Fastviewer" umzustellen, da die dieses zum 31.03 aus dem Programm nehmen. Zumindest soll die Umstellung nichts kosten. Wir haben auch letzte Woche die Umstellung beauftragt, da ansonsten gar kein Remotesupport mehr möglich wäre. Da sind mir die Meldungen über Lücken in dem "Beyond Trust" doch etwas sauer aufgestoßen.

Automatisch gepatcht wird bei ProAlpha gar nichts, sofern da von Hause aus kein AutoUpdater mit bei ist wird das vermutlich jedes Mal beauftragt werden müssen.

Ja, bei uns waren sie da auch sehr aggressiv dieses Wundertool auf die Rechner zu bringen. Da seit dem ersten Aufkommen der Lücke genau keine Info an uns kam ist der Dienst seitdem deaktiviert.

Allgemein eher unbegeisternd.

Das Update wird automatisch ausgerollt. Bei uns wurde automatisch von der Version 25.3.1 auf die 25.3.2 aktualisiert. Das Patch-Management meldet inzwischen für alle acht proALPHA-Server die Version 25.3.2. Das Update funktioniert aber nur, wenn der Dienst läuft und man sollte auch prüfen, dass die Automatik auch funktioniert.

Die Info von oben erscheint mir hinsichtlich Privileged Remote Access nicht mehr korrekt zu sein. Dort steht das Privileged Remote Access bis Version 24.3.4 und kleiner betroffen ist. Inzwischen gibt es von PRA aber eine neue Version 25.3.2. Hier die Release Notes:

https://docs.beyondtrust.com/pra/changelog/privileged-remote-access-25-3-2-release-notes

Important – This release includes important security fixes.

Resolved issues from security advisory BT26-02 , CVE-20246-1731

Dies widerspricht meiner Meinung nach der Aussage von oben, dass nur die Versionen bis 24.3.4 betroffen sind.