![]() Die Windows-PowerShell erweist sich zunehmend als Schwachstelle bzw. Einfallstor für Schadsoftware. Aktuell nutzt ein Erpressungstrojaner die PowerShell zur Infektion.

Die Windows-PowerShell erweist sich zunehmend als Schwachstelle bzw. Einfallstor für Schadsoftware. Aktuell nutzt ein Erpressungstrojaner die PowerShell zur Infektion.

Die PowerShell ist ja ein mächtiges Werkzeug für Windows-Administratoren. In falschen Händen öffnet die PowerShell aber "bösen Buben" Tor und Tür auf Windows-Systemen. Normalerweise verhindert PowerShell mit den Standardvorgabe die Ausführung von PS-Scripten (siehe mein Artikel PowerShell-Skripte lassen sich nicht ausführen). Die Ausführungsregeln für PowerShell-Scripte ist standardmäßig auf "Restricted" gesetzt. Allerdings ist die PowerShell eine potentielle Schwachstelle, wie ich vor längerer Zeit im Artikel Windows PowerShell als Einfallstor für Malware ausgeführt habe.

Bereits im Januar 2016 hatte ich im Artikel Malware Trojan.DNSChanger umgeht Powershell-Restrictionen auf das Risiko hingewiesen. Die dort beschriebene Malware umgeht einfach die PowerShell-Restriktionen, indem auf die Aufgabenplanung zurückgegriffen wird. Natürlich sind dort zum Erstellen der Aufgaben administrative Berechtigungen erforderlich. Diese erteilt der Anwender aber gerne, wenn ihm nur was versprochen wird.

PowerWare Ransomware nutzt PowerShell

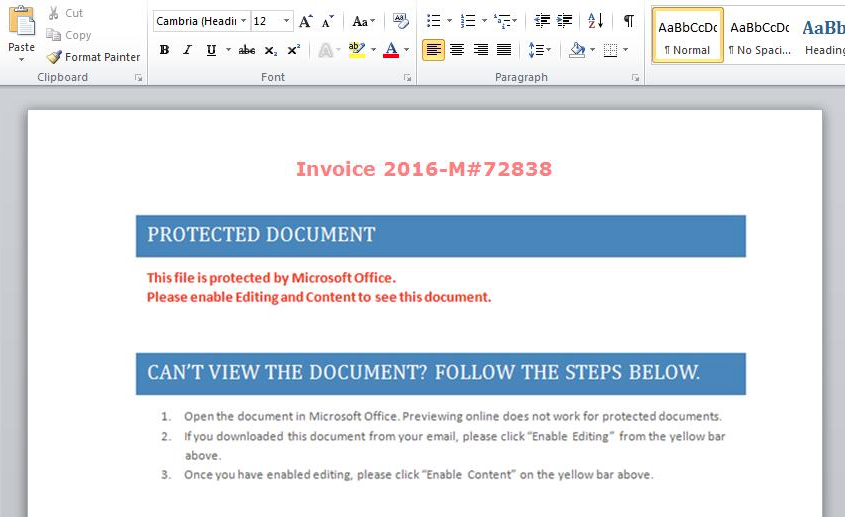

Vor einem neuen Ansatz, den Schadsoftware zur Infizierung nutzt, warnen Sicherheitsforscher von carbonblack.com in diesem Artikel. Die Ransomeware ist gleich in PowerShell geschrieben und wird über infizierte Word-Dokumente per Makro eingeschleust.

(Quelle: carbonblack.com)

Die Word-Dateien kommen als Anhang einer Mail (als Rechnung oder ähnliches getarnt). Beim Einlesen der Word-Datei wird der Anwender aufgefordert, die Makrofunktionen freizugeben. Das Makro öffnet die Eingabeaufforderung und lädt ein PowerShell-Script herunter, welches dann ausgeführt wird. Das Script verschlüsselt alle Dateien mit vorgegebenen Dateinamenerweiterungen. Die Sicherheitsforscher geben auch Hinweise, wie man die Ransomware mit der von der Firma angegebenen, kostenpflichtigen Sicherheitslösung Carbon Black Enterprise Protection erkennen kann. Bei heise.de findet sich noch ein deutschsprachiger Artikel mit weiteren Hinweisen zum Thema.

Ähnliche Artikel:

Cerber, neue, sprechende Ransomware

Was schützt vor Locky und anderer Ransomware?

Hollywood-Klinik nach Ransomware-Angriff offline

Neue Android SLocker-Ransomware-Variante

ESET warnt vor Nemucod-Malware

Erpressungs-Software auf dem Vormarsch

Sicherheitsinformationen zum (Kar-)Freitag (25.03.2016)

Wichtige Sicherheitsinfos (24.3.2016)

MVP: 2013 – 2016

MVP: 2013 – 2016

Naja Makros in Office sollten sowieso komplett deaktiviert sein, von dem her keine neue Bedrohung. Trotzdem danke für die Info.

Powershell ist nicht das Einfallstor … Es ist weiterhin der Benutzer wenn dieser die Makros aktiviert. Aktivierte Makros sind OK, solange diese via Zertifikat signiert sind und nicht self signed, sondern über eine amtliche Authority. Gleiches gilt für Powershell Scripts, auch diese sollten mit einem Zertifikat signiert sein.

Anmerkung zu "Die dort beschriebene Malware umgeht einfach die PowerShell-Restriktionen, indem auf die Aufgabenplanung zurückgegriffen wird. Natürlich sind dort zum Erstellen der Aufgaben administrative Berechtigungen erforderlich."

Nee, leider geht das auch ohne, zumindest auf allen OS' vor Windows 10. Die UAC ist umgehbar und Microsoft fixt das auch nicht, siehe Mark Russinovich's zitierten Kommentar in https://social.technet.microsoft.com/Forums/windows/en-US/52b9c450-72f1-4dbc-b431-ed3127fc225b/uac-bypass?forum=w8itprosecurity

Das zuvor angeführte ist eh nur dann überhaupt interessant, wenn der Task als anderes Konto und/oder elevated laufen soll. Wenn er als der selbe Nutzer laufenb soll, werden nicht einmal Adminrechte benötigt; jeder User kann Tasks erstellen.