![]() Eine (von Microsoft bereits gepatchte) Sicherheitslücke in Microsofts OLE-Schnittstelle ermöglicht es Angreifern, Malware über PowerPoint-Dateien zu verbreiten und ggf. Antivirus-Software auszutricksen (falls diese in den Signaturen den Schädling noch nicht kennt).

Eine (von Microsoft bereits gepatchte) Sicherheitslücke in Microsofts OLE-Schnittstelle ermöglicht es Angreifern, Malware über PowerPoint-Dateien zu verbreiten und ggf. Antivirus-Software auszutricksen (falls diese in den Signaturen den Schädling noch nicht kennt).

Darauf weisen Sicherheitsforscher von Trend Micro in diesem Blog-Beitrag hin. Der Angriffsvektor wurde bereits vor einiger Zeit von der Tridex-Banking-Trojaners verwendet. Die Angreifer nutzten im Exploit die Sicherheitslücke CVE-2017-0199 aus, die im Windows Object Linking and Embedding (OLE) Interface von Microsoft Office existiert, um Schadsoftware zu verbreiten. Microsoft hat im April 2017 einen Patch zum Schließen dieser Lücke bereitgestellt (siehe).

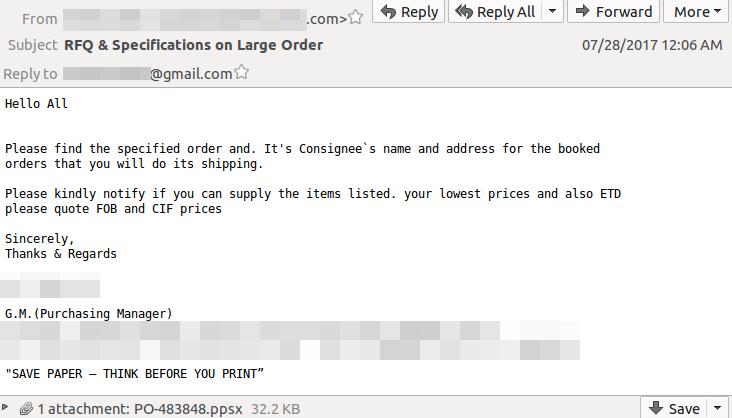

Jetzt sind die Sicherheitsforscher auf eine neue Variante gestoßen, die PowerPoint-Dateien zur Verbreitung von Malware verwendet. Der Ablauf des Angriffs ist in obigem Diagramm zu sehen. Eine E-Mail mit einer PowerPoint-Datei wird an die Opfer geschickt. Dann sorgt ein Trojaner für den Download der Datei logo.doc vom C&C-Server der Cyberkriminellen. Diese Datei lädt dann die Programmdatei RATMAN.exe nach, die dann eine Remote Code-Ausführung auf dem Benutzersystem ermöglicht.

(Quelle: Trend Micro)

Die Datei logo.doc enthält dabei XML und JavaScript-Code, um über die PowerShell die Datei RATMAN.EXE auszuführen. Details sind diesem Trend Micro-Beitrag zu entnehmen.

Da diese Sicherheitslücke bei gepatchten Systemen geschlossen wurde, dürfte dort keine Gefahr mehr drohen. Kritisch wird es aber, falls der Patch fehlt und die Antivirussoftware neue Varianten der Malware noch nicht kennt. Die IT sollte ihre Anwender aber dafür sensibilisieren, dass auch PowerPoint-Dateien in Mail-Anhängen Schadsoftware aufweisen kann.

MVP: 2013 – 2016

MVP: 2013 – 2016